Primary Mirror Sites

E:\ tools\fdimage floppies\kern.flp A:This translation may be out of date. To help with the translations please access the FreeBSD translations instance.

FreeBSD is een geregistreerd handelsmerk van de FreeBSD Foundation.

IBM, AIX, OS/2, PowerPC, PS/2, S/390, en ThinkPad zijn handelsmerken van International Business Machines Corporation in de Verenigde Staten, andere landen, of beide.

IEEE, POSIX, en 802 zijn geregistreerde handelsmerken van Institute of Electrical and Electronics Engineers, Inc. in de Verenigde Staten.

Red Hat, RPM, zijn handelsmerken of geregistreerde handelsmerken van Red Hat, Inc. in de Verenigde Staten en andere landen.

3Com en HomeConnect zijn geregistreerde handelsmerken van 3Com Corporation.

Adobe, Acrobat, Acrobat Reader, en PostScript zijn òfwel geregistreerde handelsmerken òf handelsmerken van Adobe Systems Incorporated in de Verenigde Staten en/of andere landen.

Apple, AirPort, FireWire, Mac, Macintosh, Mac OS, Quicktime, en TrueType zijn handelsmerken van Apple Computer, Inc., geregistreerd in de Verenigde Staten en andere landen.

Intel, Celeron, EtherExpress, i386, i486, Itanium, Pentium, en Xeon zijn handelsmerken of geregistreerde handelsmerken van Intel Corporation of haar dochterondernemingen in de Verenigde Staten en andere landen.

Linux is een geregistreerd handelsmerk van Linus Torvalds.

Microsoft, IntelliMouse, MS-DOS, Outlook, Windows, Windows Media en Windows NT zijn òfwel geregistreerde handelsmerken òf handelsmerken van Microsoft Corporation in de Verenigde Staten en/of andere landen.

Motif, OSF/1, en UNIX zijn geregistreerde handelsmerken en IT DialTone en The Open Group zijn handelsmerken van The Open Group in de Verenigde Staten en andere landen.

Sun, Sun Microsystems, Java, Java Virtual Machine, JDK, JRE, JSP, JVM, Netra, OpenJDK, Solaris, StarOffice, SunOS en VirtualBox zijn handelsmerken of geregistreerde handelsmerken van Sun Microsystems, Inc. in de Verenigde Staten en andere landen.

RealNetworks, RealPlayer, en RealAudio zijn de geregistreerde handelsmerken van RealNetworks, Inc.

Oracle is een geregistreerd handelsmerk van Oracle Corporation.

3ware en Escalade zijn geregistreerde handelsmerken van 3ware Inc.

ARM is een geregistreerd handelsmerk van ARM Limited.

Adaptec is een geregistreerd handelsmerk van Adaptec, Inc.

Heidelberg, Helvetica, Palatino, en Times Roman zijn òfwel geregistreerde handelsmerken òf handelsmerken van Heidelberger Druckmaschinen AG in de Verenigde Staten en andere landen.

Intuit en Quicken zijn geregistreerde handelsmerken en/of geregistreerde dienstmerken van Intuit Inc., of een van haar dochterondernemingen, in de Verenigde Staten en andere landen.

LSI Logic, AcceleRAID, eXtremeRAID, MegaRAID en Mylex zijn handelsmerken of geregistreerde handelsmerken van LSI Logic Corp.

MATLAB is een geregistreerd handelsmerk van The MathWorks, Inc.

SpeedTouch is een handelsmerk van Thomson.

VMware is een handelsmerk van VMware, Inc.

Mathematica is een geregistreerd handelsmerk van Wolfram Research, Inc.

Ogg Vorbis en Xiph.Org zijn handelsmerken van Xiph.Org.

XFree86 is een handelsmerk van The XFree86 Project, Inc.

Veel van de termen die door fabrikanten en verkopers worden gebruikt om hun producten te onderscheiden worden geclaimd als handelsmerk. Op de plaatsen waar deze handelsmerken in dit document voorkomen, en het &os; Project op de hoogte was van de claim op het handelsmerk, worden de termen gevolgd door het symbool “™” of het symbool “®”.

Samenvatting

Welkom bij FreeBSD! Dit handboek behandelt de installatie en het dagelijks gebruik van FreeBSD 11.2-RELEASE en FreeBSD 12.0-RELEASE. Aan deze handleiding wordt nog gewerkt, en is het resultaat van het werk van veel mensen. Veel hoofdstukken of paragrafen bestaan nog niet en wat bestaat dient soms nog bijgewerkt te worden. Als de lezer mee wil helpen aan dit project kan een mail gestuurd worden naar de FreeBSD documentatieproject mailinglijst. De meest recente versie van dit document is te vinden op de FreeBSD website. Eerdere versies van dit handboek zijn te vinden op http://docs.FreeBSD.org/doc/. Het kan ook gedownload worden in veel verschillende formaten en compressiewijzen van de FreeBSD FTP server of een van de vele mirrorsites. Een gedrukt exemplaar van het handboek is te koop bij de FreeBSD Mall (Engels). Het handboek kan ook doorzocht worden.

De nieuwkomers bij FreeBSD zullen zien dat de eerste sectie van dit boek ze begeleidt door de FreeBSD installatieprocedure en de geleidelijke introductie in de concepten van UNIX®. Om deze sectie goed te kunnen doorlopen is meer nodig dan de wens om te ontdekken en de mogelijkheid om nieuwe concepten op te nemen wanneer ze geïntroduceerd worden.

De tweede, veel grotere, sectie van het handboek is een uitvoerige referentie naar alle mogelijke (relevante) onderwerpen die interessant zijn voor FreeBSD systeembeheerders. Sommige van deze hoofdstukken adviseren mogelijk om eerdere documentatie te lezen. Dit wordt aangegeven in de samenvatting aan het begin van elk hoofdstuk.

Voor een lijst van extra bronnen van informatie zie Bibliografie.

De huidige online versie van het Handboek representeert de gezamenlijke inspanning van vele honderden bijdragende vrijwilligers van de laatste 10 jaar. Hieronder staan enkele van de belangrijke wijzigingen sinds de tweedelige derde editie in 2004 werd uitgegeven:

DTrace, DTrace, is toegevoegd met informatie over het krachtige prestatie-analysegereedschap DTrace.

Ondersteuning van bestandssystemen, Ondersteuning voor bestandssystemen, is toegevoegd met informatie over vreemde bestandssystemen in FreeBSD, zoals ZFS van Sun™.

Security Event Auditing, Beveiliginsgebeurtenissen auditen, is toegevoegd om de nieuwe auditing-mogelijkheden van FreeBSD te bespreken en het gebruik ervan uit te leggen.

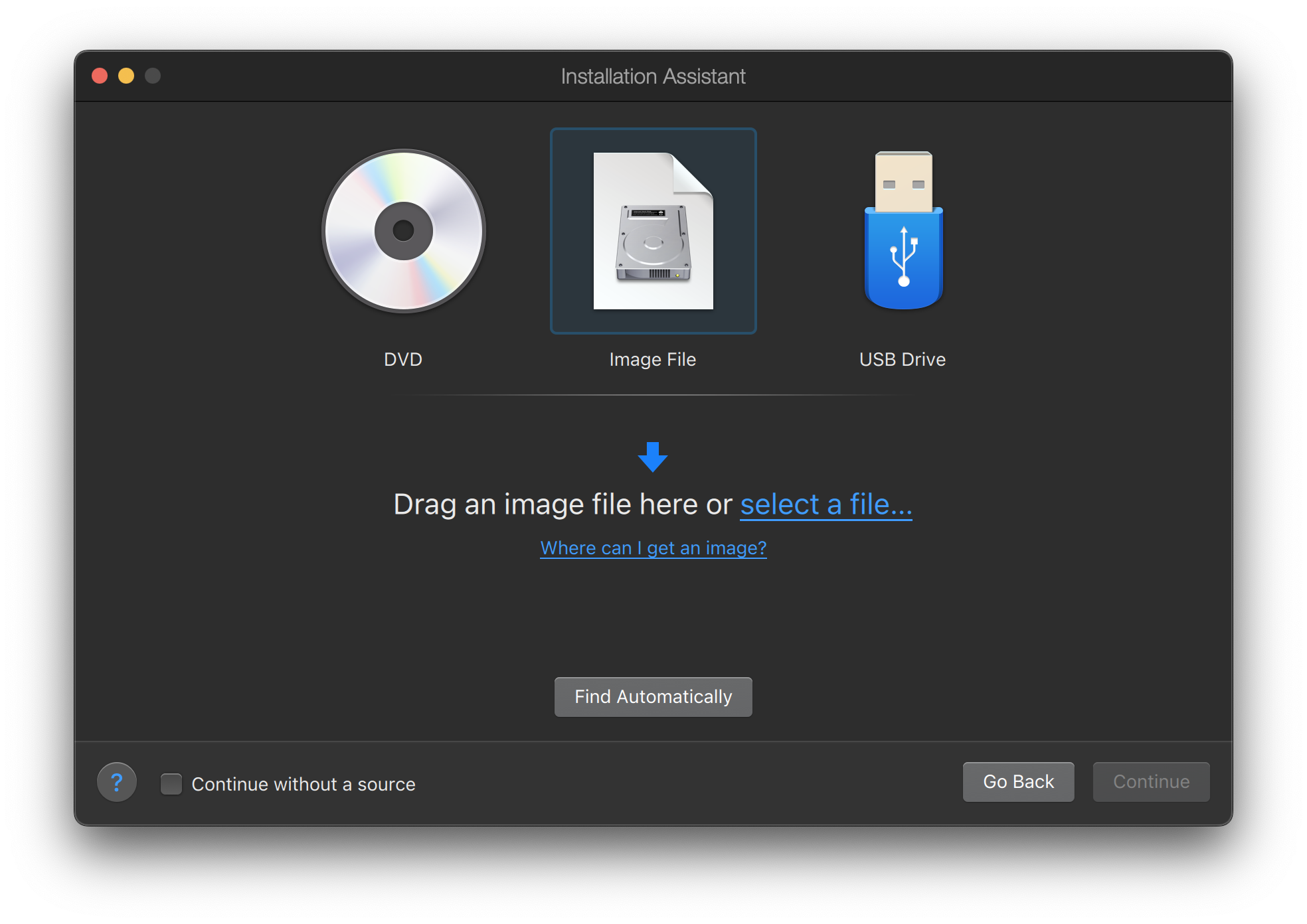

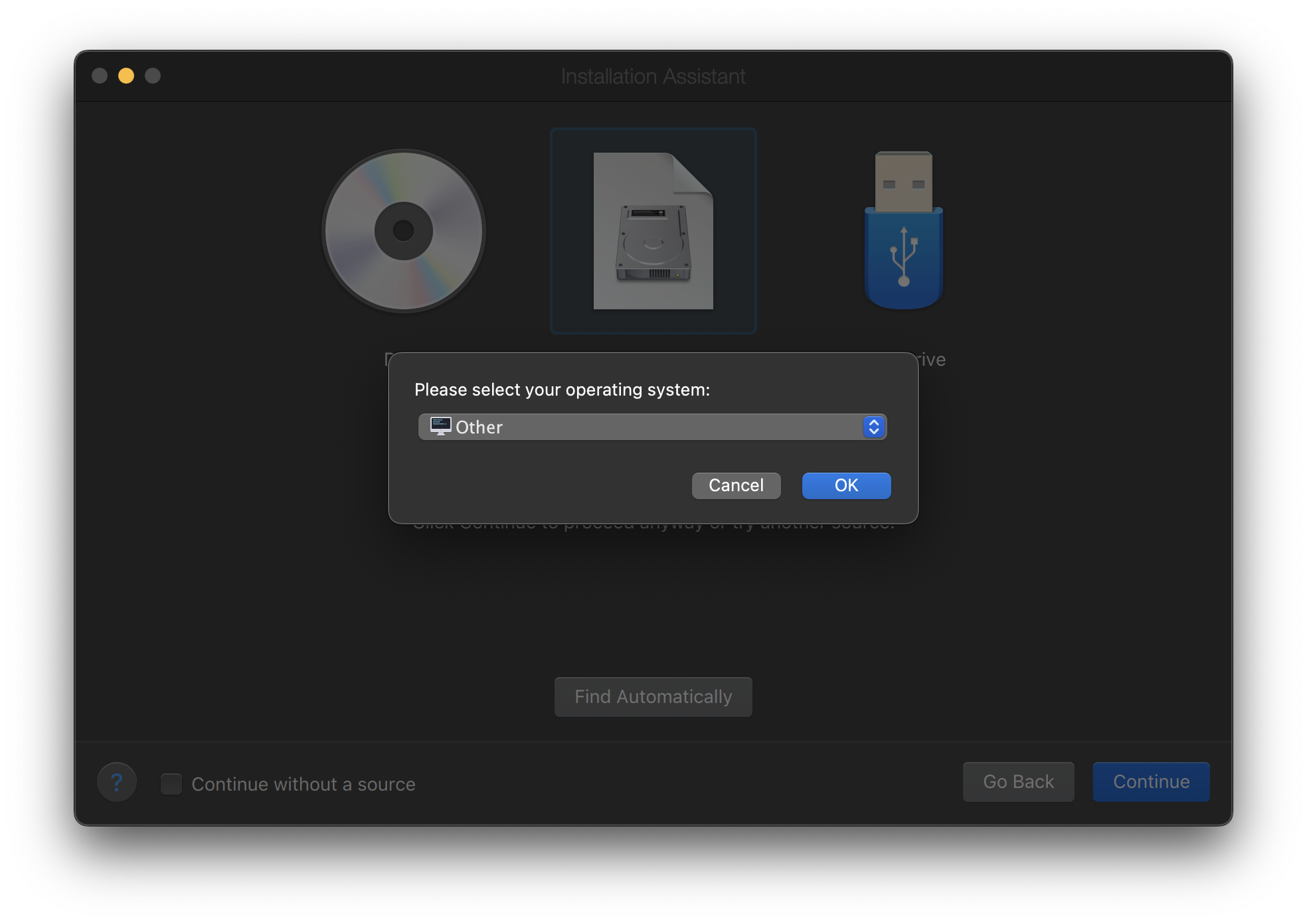

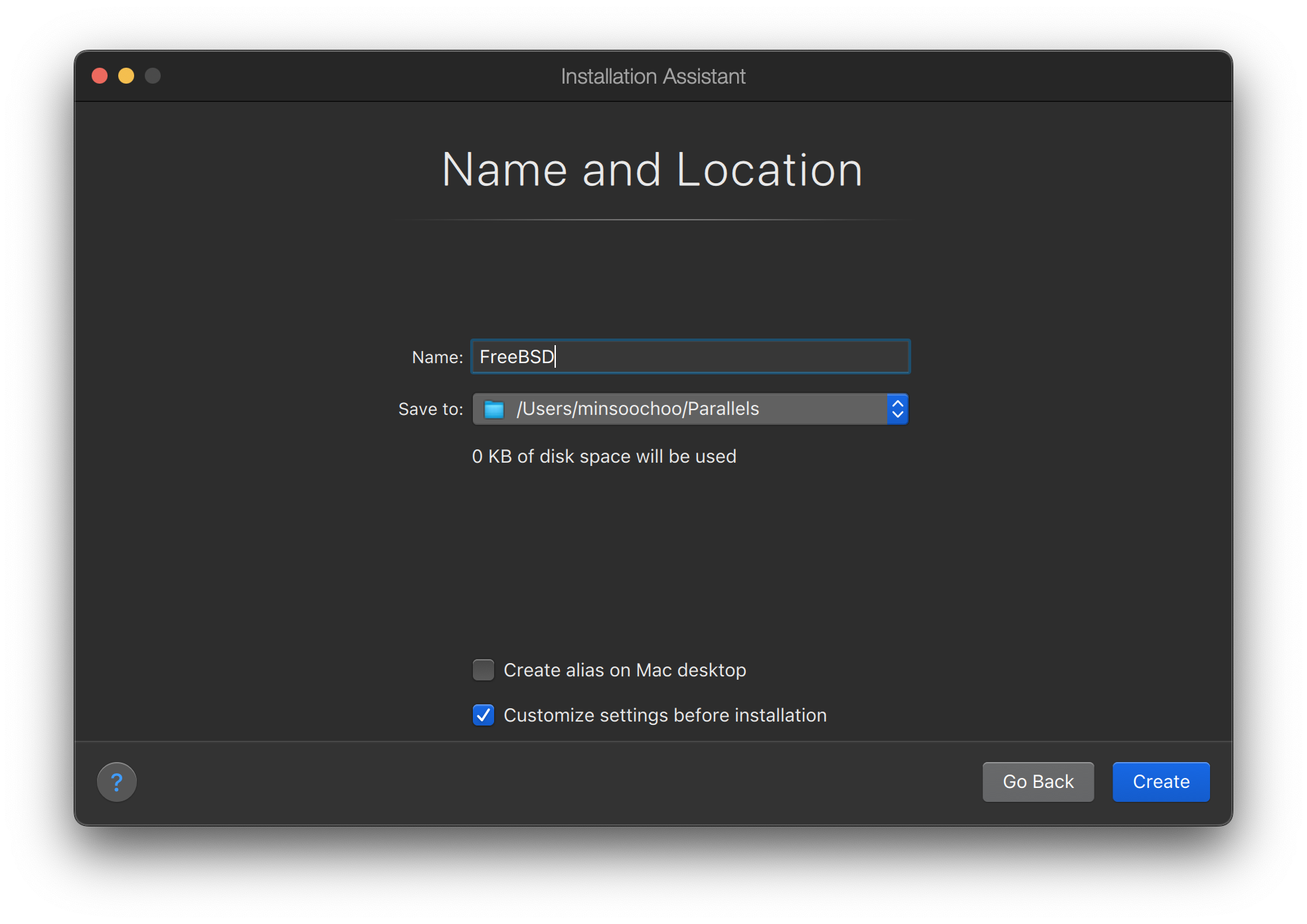

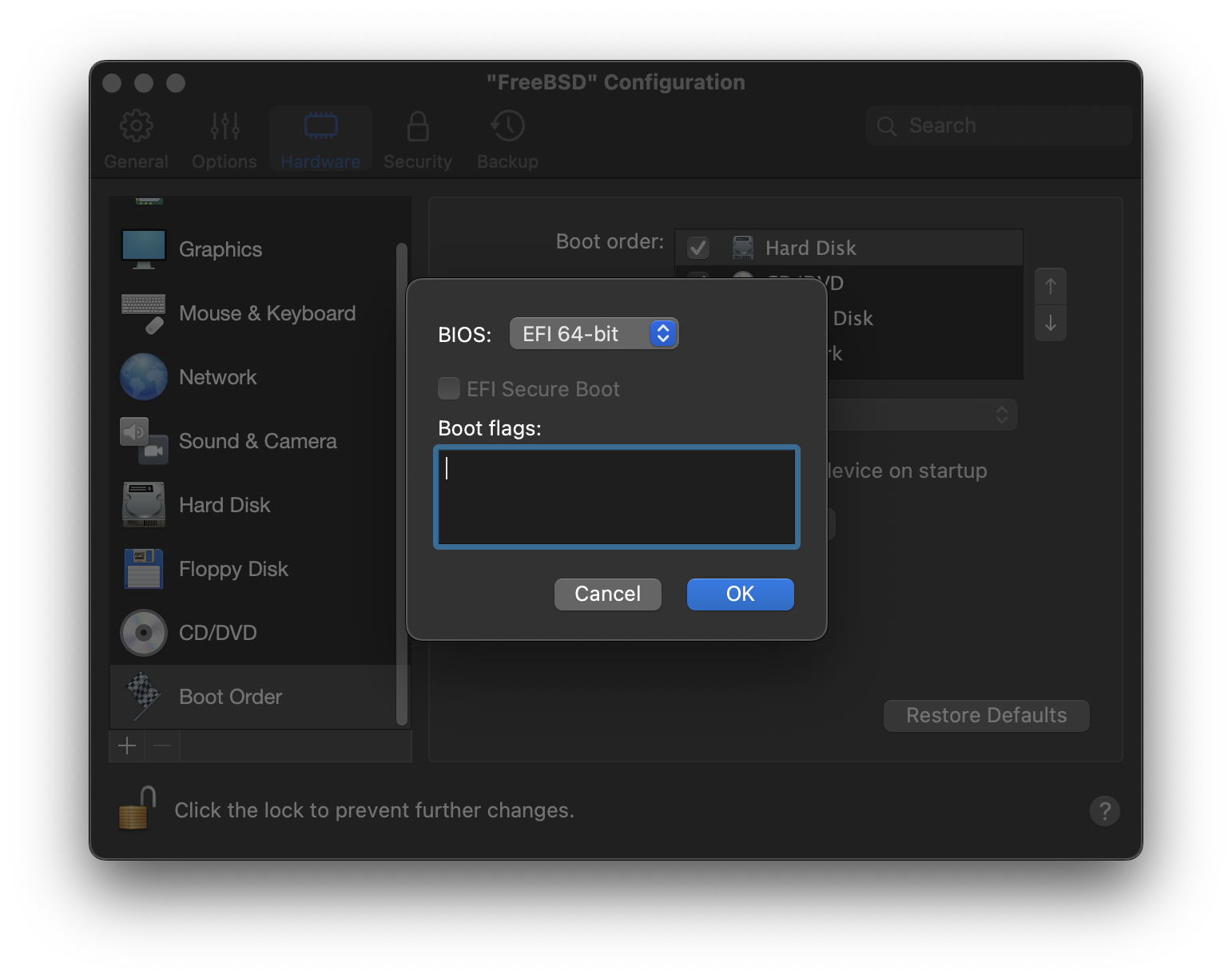

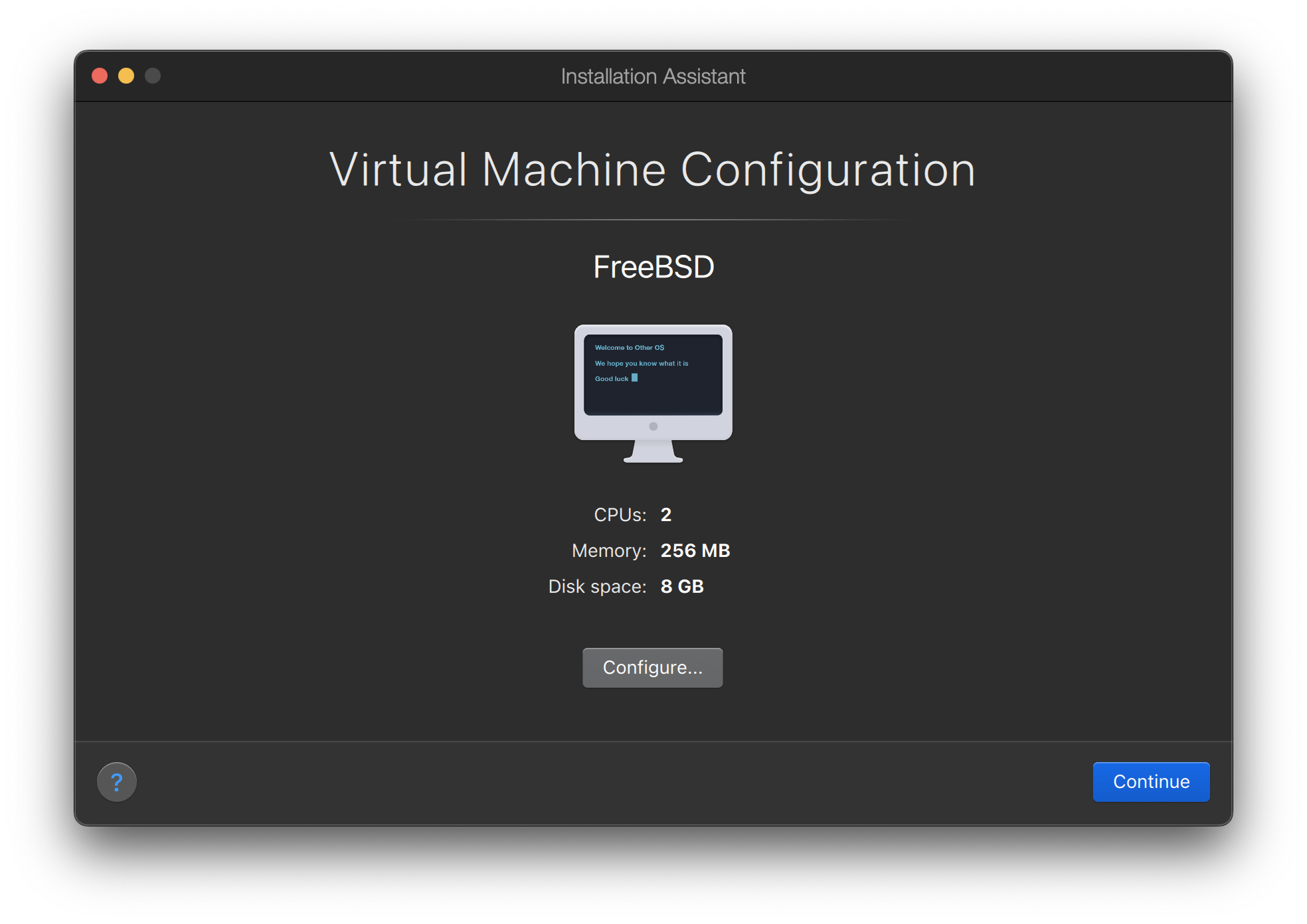

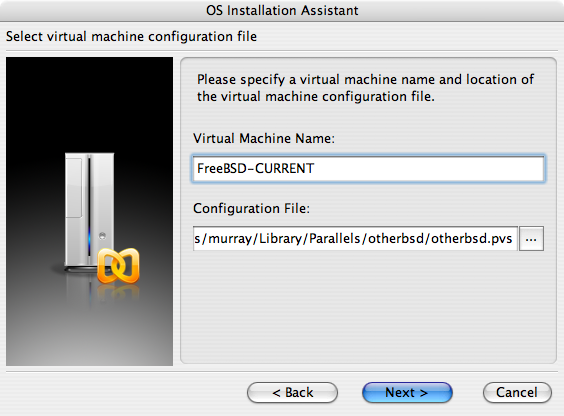

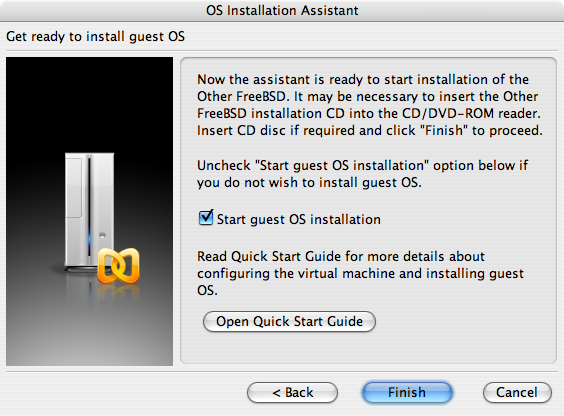

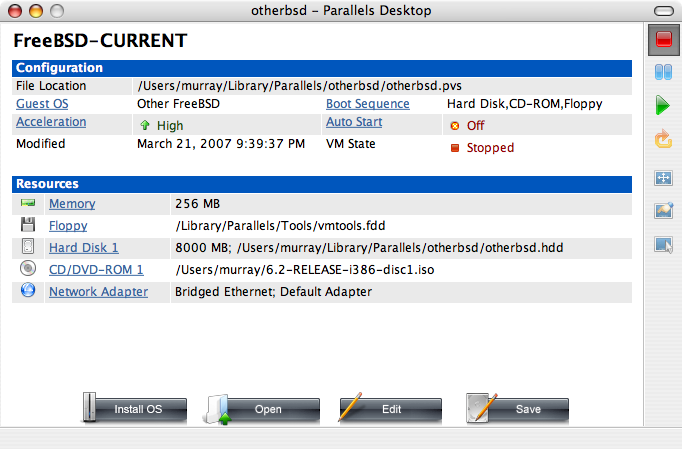

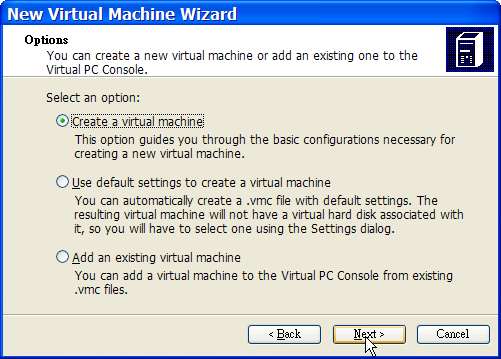

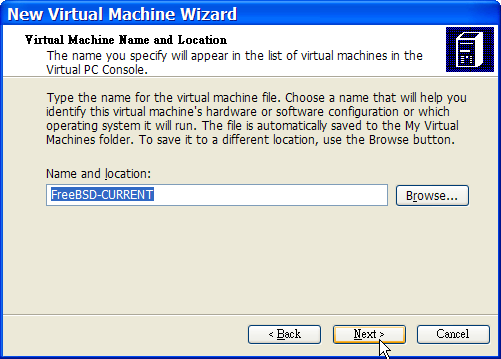

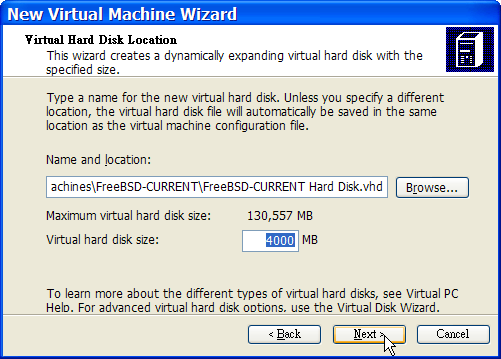

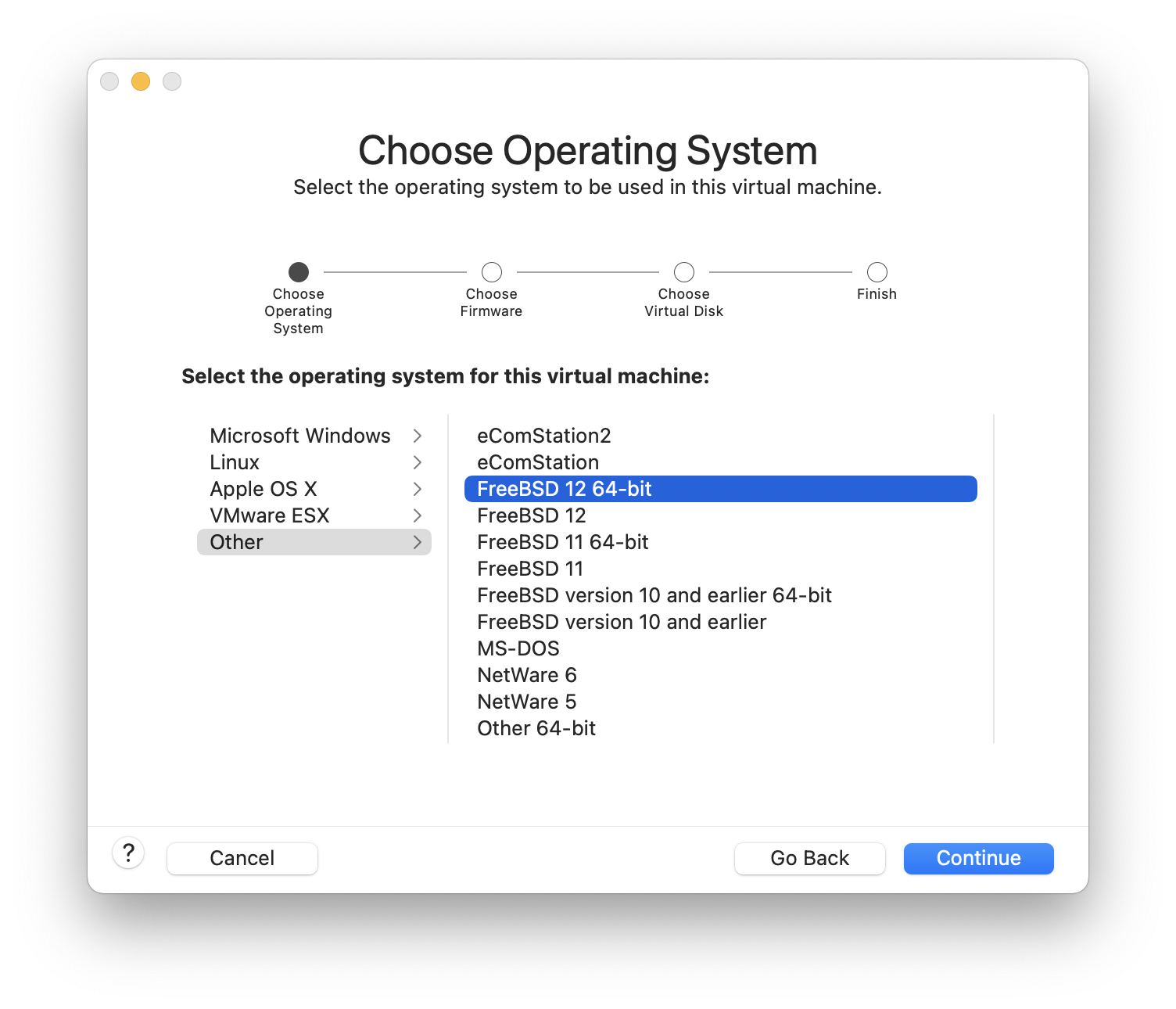

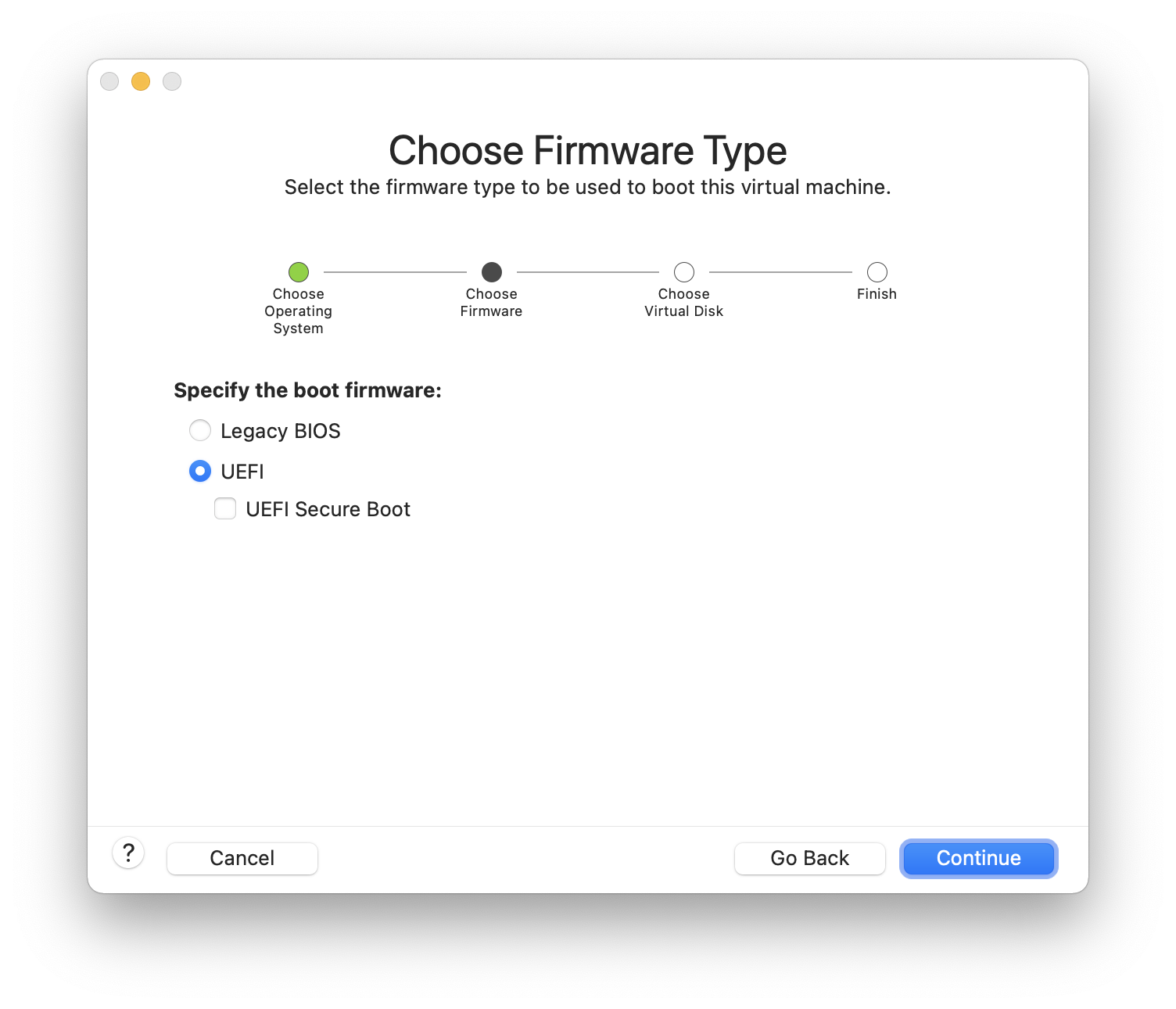

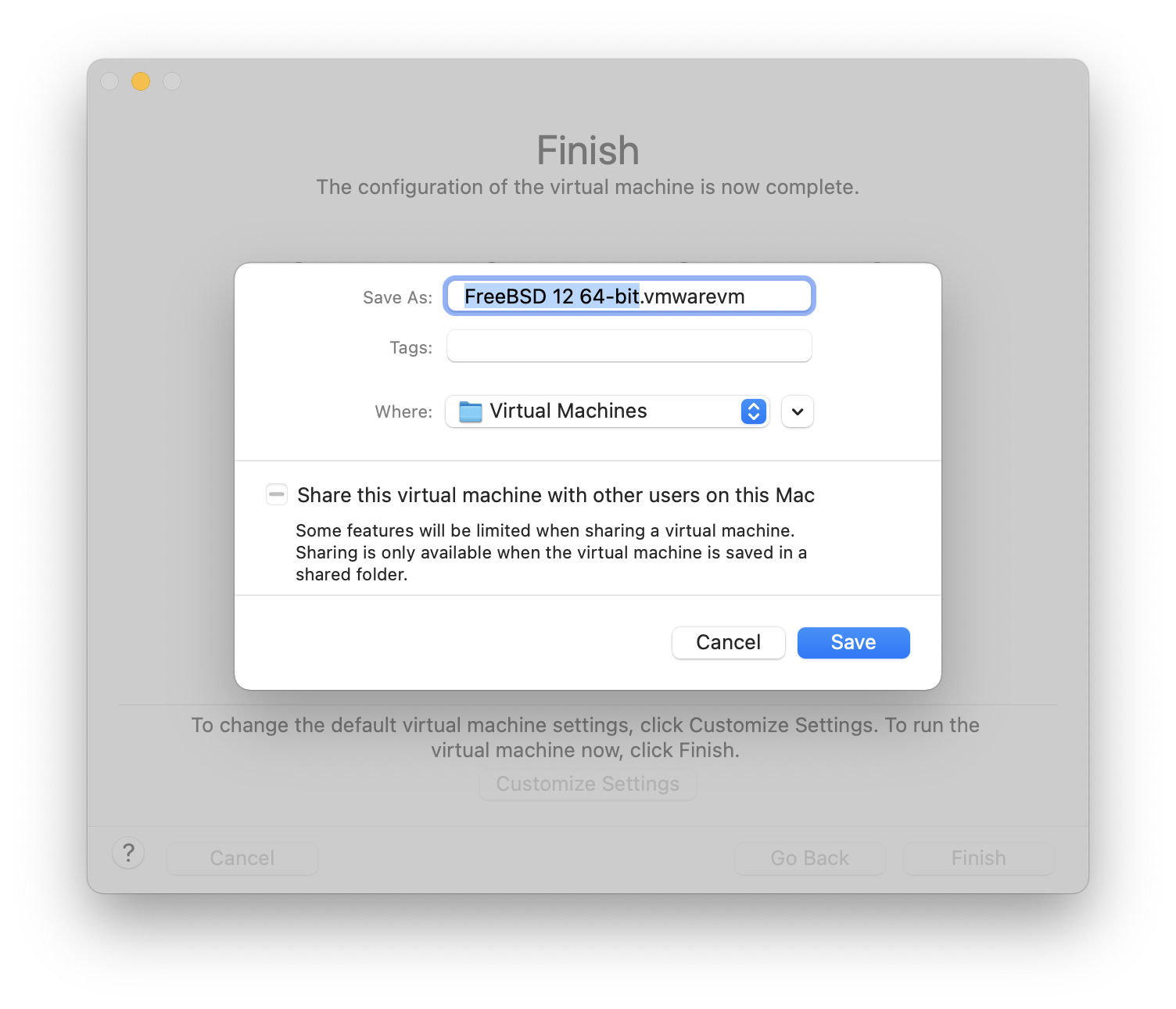

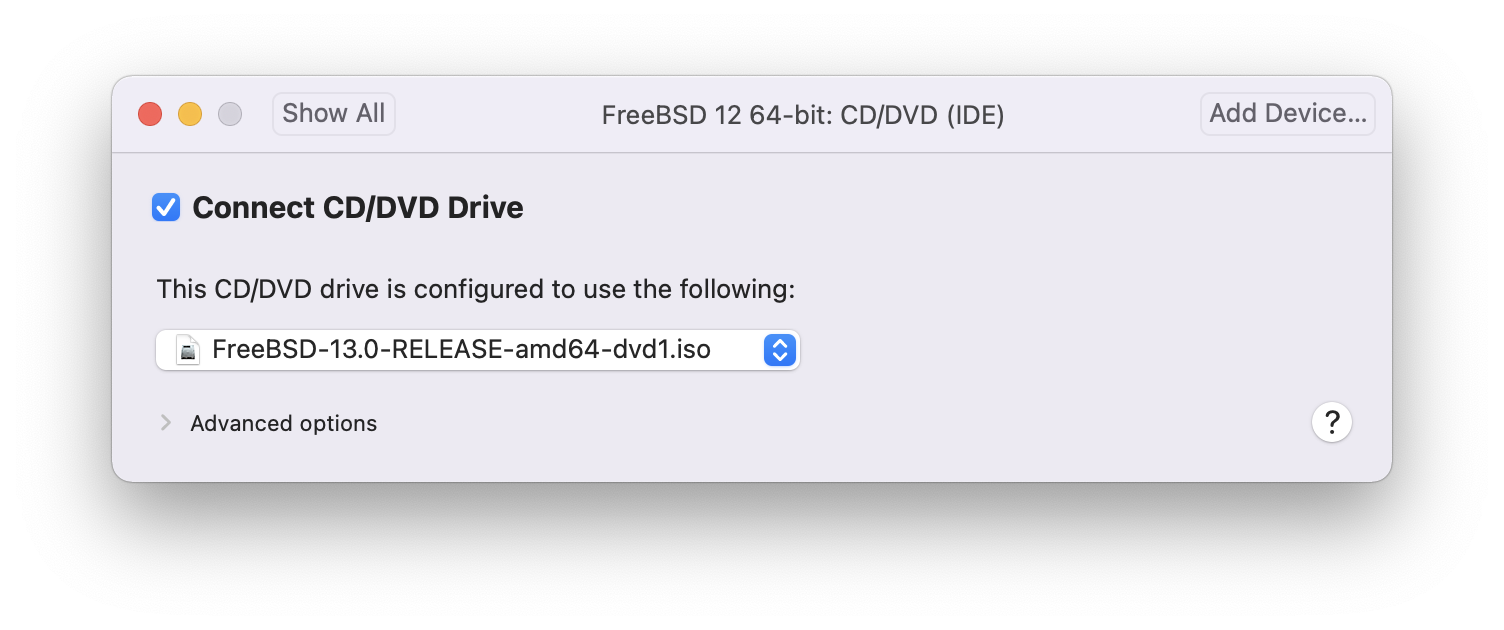

Virtualisatie, Virtualisatie, is toegevoegd met informatie over het installeren van FreeBSD op virtualisatiesoftware.

FreeBSD 9.X en nieuwer installeren, FreeBSD 9.X en nieuwer installeren, is toegevoegd om het installeren van FreeBSD met het nieuwe installatiegereedschap, bsdinstall te behandelen.

De derde editie was het resultaat van meer dan twee jaar werk van de toegewijde leden van het FreeBSD Documentation Project. De gedrukte editie werd zo groot dat het noodzakelijk was om het was om het als twee afzonderlijke delen te publiceren. Hieronder staan de grootste veranderingen in deze nieuwe editie:

Configuration et optimisation, Instellingen en optimalisatie, is uitgebreid met nieuwe informatie over ACPI power en resource management, het systeemhulpprogramma cron en er staan meer opties voor het optimaliseren van de kernel beschreven.

Sécurité, Beveiliging, is uitgebreid met meer informatie over virtuele private netwerken (VPN’s), toegangscontrolelijsten voor het bestandssysteem (ACL’s) en beveiligingswaarschuwingen.

Mandatory Access Control, Verplichte toegangscontrole (MAC), is een nieuw hoofdstuk in deze editie. Er wordt in uitgelegd wat MAC is en hoe het gebruikt kan worden om FreeBSD te beveiligen.

Stockage des données, Opslag, is uitgebreid met informatie over USB opslagapparaten, snapshots van bestandssystemen, bestandssystemen op basis van bestanden en het netwerk en versleutelde partities op schijven.

Aan PPP et SLIP, PPP en SLIP, is een paragraaf toegevoegd over problemen oplossen.

Courrier électronique, E-mail, is uitgebreid met informatie over alternatieve transport programma’s, SMTP authenticatie, UUCP, fetchmail, procmail en een aantal andere gevorderde onderwerpen.

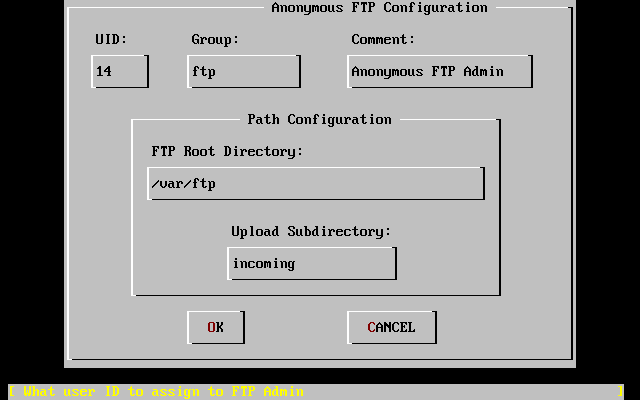

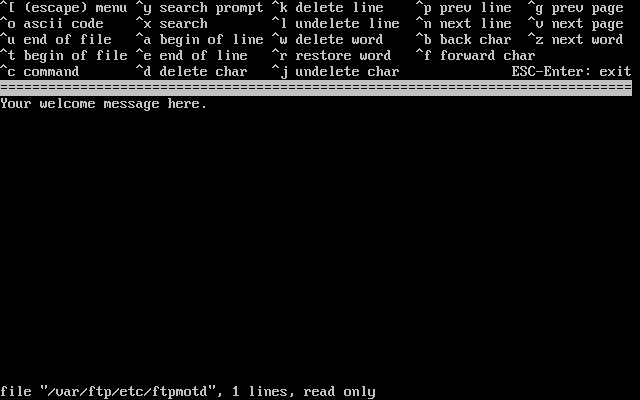

Serveurs réseau, Netwerkdiensten, is nieuw in deze editie. Dit hoofdstuk bevat informatie over het opzetten van een Apache HTTP Server, ftpd en het opzetten van een server voor Microsoft® Windows® clients met Samba. Een aantal paragrafen uit Geavanceerd netwerken, Geavanceerde Netwerken, zijn om reden van presentatie naar dit hoofdstuk verplaatst.

Geavanceerd netwerken, Netwerken voor gevorderden, is uitgebreid met informatie over het gebruik van Bluetooth® apparaten met FreeBSD, het opzetten van draadloze netwerken en Asynchronous Transfer Mode (ATM) netwerken.

Er is een termenoverzicht toegevoegd als centrale locatie voor definities van technische termen die in dit boek gebruikt worden.

Tenslotte zijn er nog veel esthetische wijzigingen doorgevoerd aan tabellen en figuren in het boek.

Deze tweede editie is een optelsom van meer dan twee jaar werk door vaste leden van het FreeBSD Documentation Project. Het volgende zijn de grote wijzigingen in deze editie:

Er is een complete INDEX toegevoegd.

Alle ASCII-figuren zijn vervangen door grafische diagrammen.

Aan elk hoofdstuk is een standaardsamenvatting toegevoegd om een snel overzicht te geven welke informatie zich in het hoofdstuk bevindt en wat de lezer geacht wordt te weten.

De inhoud is logisch ingedeeld in drie delen: "Starten", "Systeembeheer" en "Appendix".

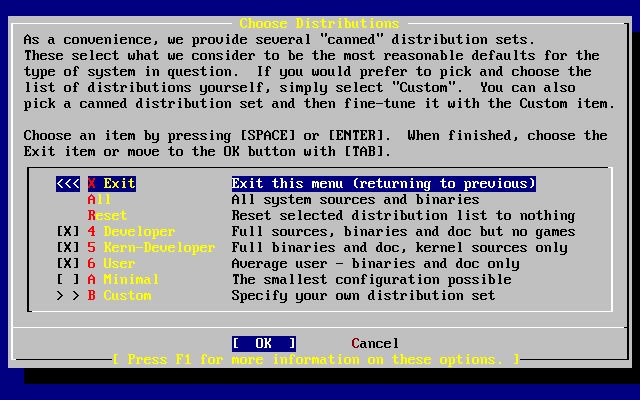

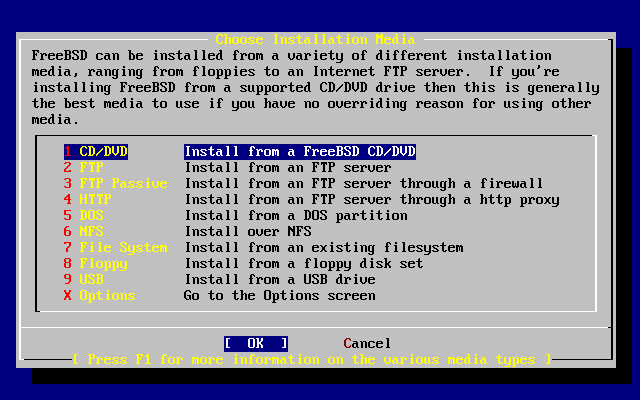

FreeBSD installeren op FreeBSD 8.X en eerder ("FreeBSD installeren") is compleet herschreven met veel schermafdrukken erbij om het makkelijker te maken voor nieuwe gebruikers om greep te krijgen op de tekst.

UNIX® beginselen ("UNIX® beginselen") is uitgebreid met extra informatie over processen, daemons en signalen.

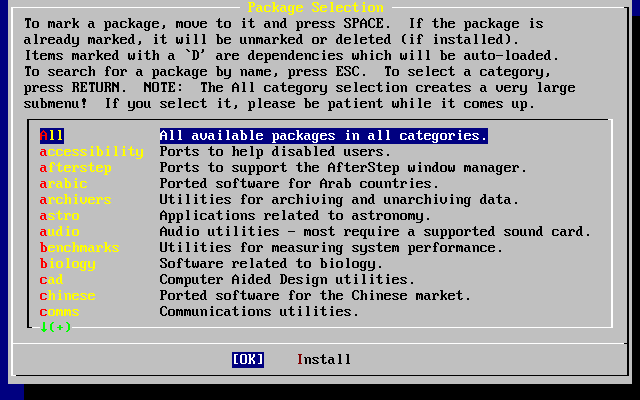

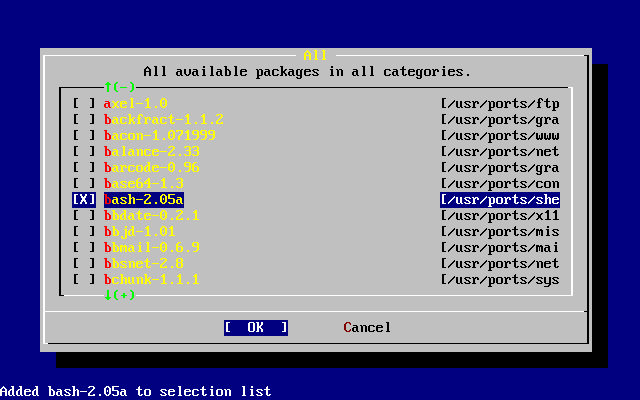

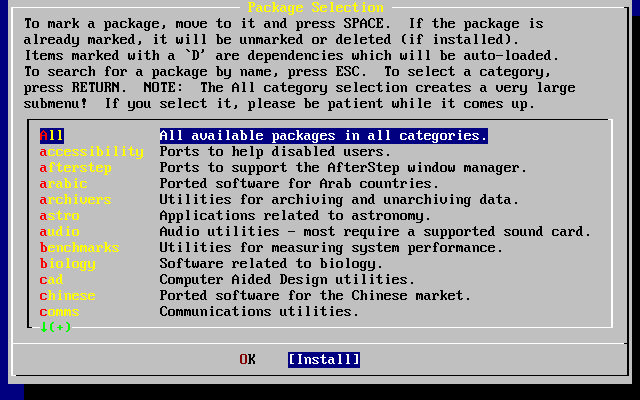

Applicaties installeren. pakketten en ports ("Applicaties installeren") is uitgebreid met extra informatie over binair package-beheer.

Het X Window systeem ("Het X Window systeem") is compleet herschreven met de nadruk op het gebruik van moderne bureaubladtechnologiën zoals KDE en GNOME op XFree86™ 4.X.

Het FreeBSD Opstartproces ("Het FreeBSD Opstartproces") is uitgebreid.

Opslag ("Opslag") is herschreven uit wat eens twee aparte hoofdstukken waren over "schijven" en "back-ups". We vinden dat de onderwerpen beter begrijpbaar zijn wanneer ze in één hoofdstuk zijn ondergebracht. Er is ook een sectie over RAID (zowel hardware- als softwarematig) toegevoegd.

Seriële communicatie ("Seriële communicatie") is compleet gereorganiseerd en bijgewerkt voor FreeBSD 4.X/5.X.

PPP en SLIP ("PPP en SLIP") is aanzienlijk bijgewerkt.

Veel nieuwe secties zijn toegevoegd aan Geavanceerd netwerken ("Geavanceerd netwerken").

Elektronische mail ("E-mail") is uitgebreid met meer informatie over het instellen van sendmail.

Linux® binaire compatibiliteit ("Linux® binaire compatibiliteit") is uitgebreid met informatie over het installeren van Oracle®.

De volgende nieuwe onderwerpen worden behandeld in de tweede editie:

Instellingen en optimalisatie (Instellingen en optimalisatie).

Multimedia (Multimedia)

Dit boek is opgedeeld in vijf logische secties. De eerste sectie, Beginnen, behandelt de installatie en het basisgebruik van FreeBSD. Er wordt verwacht dat lezers deze hoofdstukken volgt, en mogelijk hoofdstukken overslaat met bekende onderwerpen. De tweede sectie, Algemene Taken, behandelt veelgebruikte functies van FreeBSD. Deze sectie en alle volgende kunnen in een willekeurige volgorde gelezen worden. Iedere sectie begint met een beknopte samenvatting die beschrijft wat het hoofdstuk inhoudt en wat de lezer al moet weten. Dit is bedoeld om de lezer de kans te geven alleen dat te lezen wat voor hem van belang is. In de derde sectie, Systeembeheer, wordt het beheer behandeld. De vierde sectie, Netwerkcommunicatie, gaat over netwerken en servers. De vijfde sectie bevat appendices met referentiemateriaal.

Introduceert FreeBSD aan een nieuwe gebruiker. Het beschrijft de geschiedenis van het FreeBSD project, de doelen en het ontwikkelmodel.

Begeleidt de gebruiker door het gehele installatieproces van FreeBSD 8.X en eerder door middel van sysinstall. Sommige geavanceerde onderwerpen over installeren, zoals installeren via een seriële console, worden ook behandeld.

Begeleidt een gebruiker door het gehele installatieproces van FreeBSD 9.X en nieuwer door middel van bsdinstall.

Behandelt de basiscommando’s en functionaliteit van het FreeBSD besturingssysteem. Als de lezer bekend is met Linux® of een andere UNIX® variant, kan dit hoofdstuk waarschijnlijk overgeslagen worden.

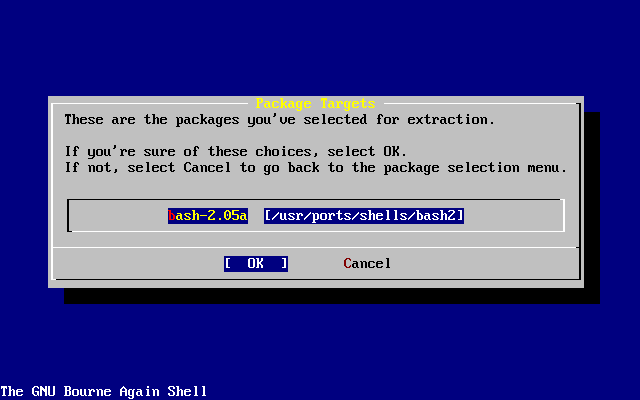

Behandelt de installatie van software van derden, met zowel FreeBSD’s innovatieve "Portscollectie" als de standaard binaire packages.

Beschrijft het X Window systeem in het algemeen en het gebruik van X11 op FreeBSD in het bijzonder. Het beschrijft ook standaard bureaubladomgevingen zoals KDE en GNOME.

Levert standaard bureaubladapplicaties in een lijst, zoals webbrowsers en productiviteitspakketten, en beschrijft hoe ze te installeren op FreeBSD.

Laat zien hoe geluid- en video-ondersteuning te installeren voor een systeem. Het beschrijft ook een aantal voorbeeld audio- en video- applicaties.

Beschrijft waarom misschien een nieuwe kernel ingesteld moet worden en levert gedetailleerde instructies voor het instellen, bouwen en installeren van een eigen kernel.

Beschrijft hoe printers beheerd worden onder FreeBSD, met informatie over bannerpagina’s, afdruk-accounting en initiële installatie.

Beschrijft de mogelijkheden van FreeBSD voor binaire compatibiliteit met Linux®. Het biedt ook gedetailleerde installatie-instructies voor vele populaire Linux® applicaties zoals Oracle®, SAP® R/3®, en Mathematica®.

Beschrijft de parameters beschikbaar voor systeembeheerders om een FreeBSD te optimaliseren voor de beste prestaties. Het beschrijft ook diverse instellingenbestanden die gebruikt worden in FreeBSD en waar die te vinden zijn.

Beschrijft de FreeBSD opstartprocedure en legt uit hoe deze aan te passen met instellingen.

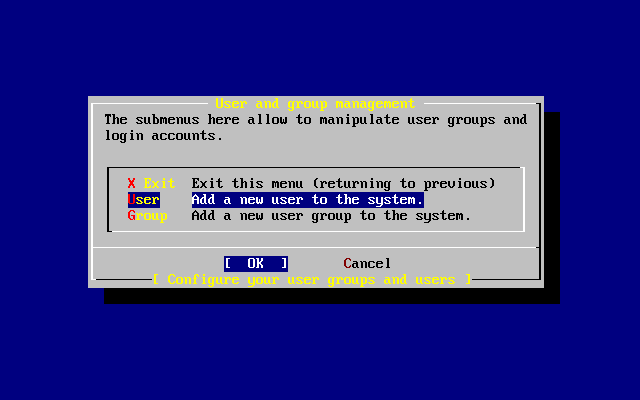

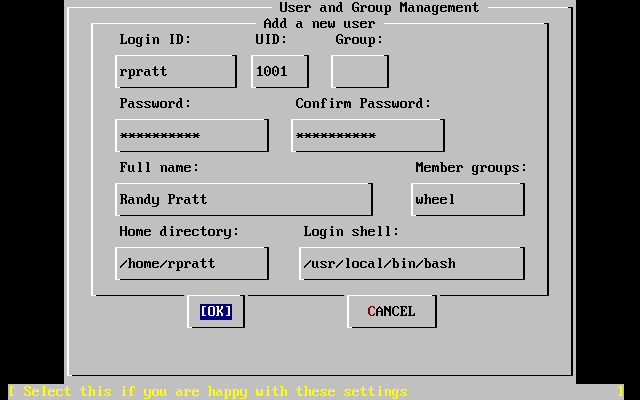

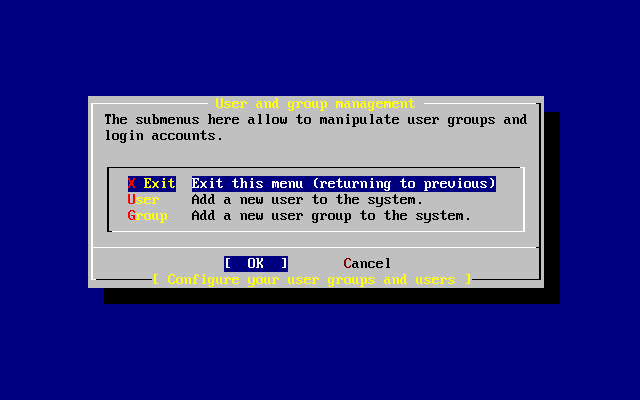

Beschrijft hoe gebruikersaccounts aan te maken en te wijzigen. Het beschrijft ook welke resourcebeperkingen er gezet kunnen worden op gebruikers en andere account-beheerstaken.

Beschrijft vele verschillende hulpapplicaties die beschikbaar zijn die helpen om een FreeBSD systeem veilig te houden, met oa: Kerberos, IPsec en OpenSSH.

Beschrijft het jail-raamwerk, en de verbeteringen van jails (gevangenissen) ten opzichte van de traditionele ondersteuning voor chroot van FreeBSD.

Legt uit was Verplichte Toegangscontrole (MAC) is en hoe het gebruikt kan worden om een FreeBSD te beveiligen.

Beschrijft wat FreeBSD Event Auditing is, hoe het geïnstalleerd kan worden, en hoe audit trails geïnspecteerd en gemonitord kunnen worden.

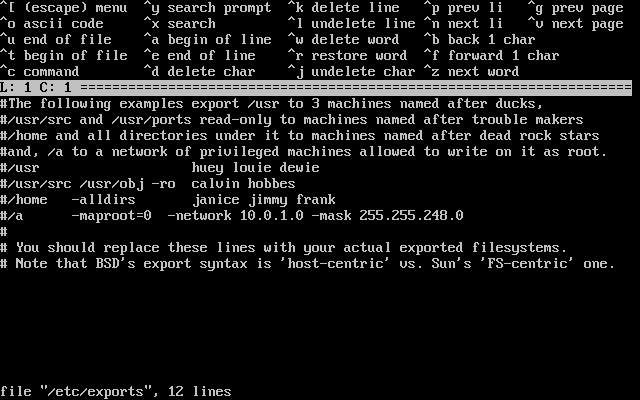

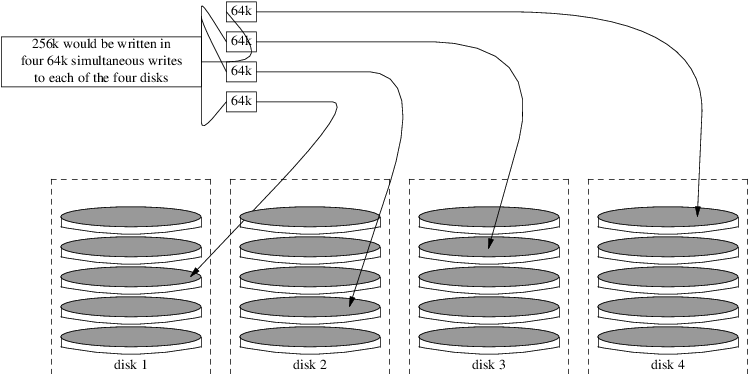

Beschrijft hoe opslagmedia en bestandssystemen beheerd worden onder FreeBSD. Dit omvat fysieke schijven, RAID arrays, optische en tape media, geheugenschijven en netwerkbestandssystemen.

Beschrijft wat het GEOM raamwerk in FreeBSD is en hoe de verschillende ondersteunde RAID-niveau’s in te stellen.

Gaat de ondersteuning voor vreemde bestandssystemen in FreeBSD na, zoals het Z File System van Sun™.

Beschrijft wat virtualisatiesystemen bieden, en hoe ze met FreeBSD gebruikt kunnen worden.

Beschrijft hoe FreeBSD met andere talen dan Engels te gebruiken is. Behandelt zowel het systeem- als applicatieniveau van localisatie.

Geeft uitleg over de verschillen tussen FreeBSD-STABLE, FreeBSD-CURRENT en FreeBSD uitgaven. Beschrijft welke gebruikers voordeel hebben van het bijhouden van een ontwikkelsysteem en legt dat proces uit. Beschrijft de manier waarop gebruikers hun systeem naar de laatste beveiligingsuitgave kunnen bijwerken.

Beschrijft hoe het gereedschap DTrace van Sun™ te configureren en gebruiken in FreeBSD. Dynamisch tracen kan helpen bij het lokaliseren van prestatieproblemen, door real-time systeemanalyse uit te voeren.

Legt uit hoe een verbinding te maken met terminals en modems op een FreeBSD systeem voor zowel dial-in als dial-out verbindingen.

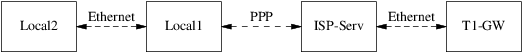

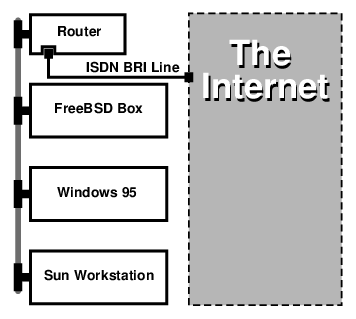

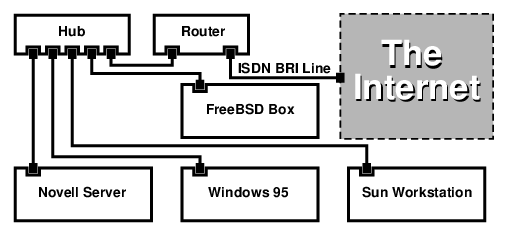

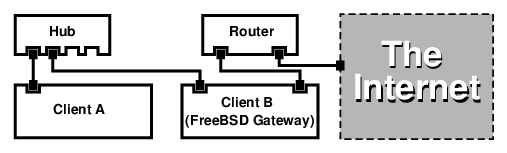

Beschrijft hoe PPP, SLIP en PPP over Ethernet te gebruiken om verbinding te maken met remote systemen met FreeBSD.

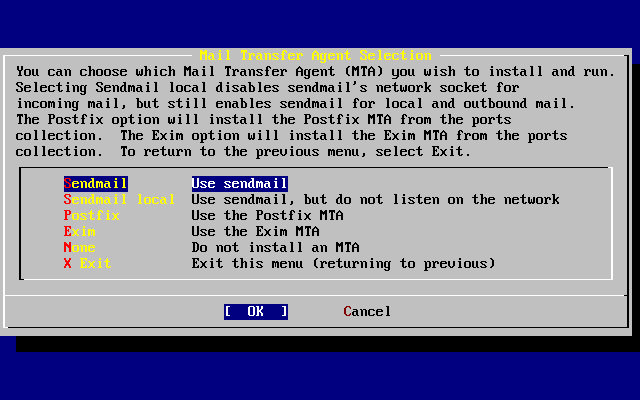

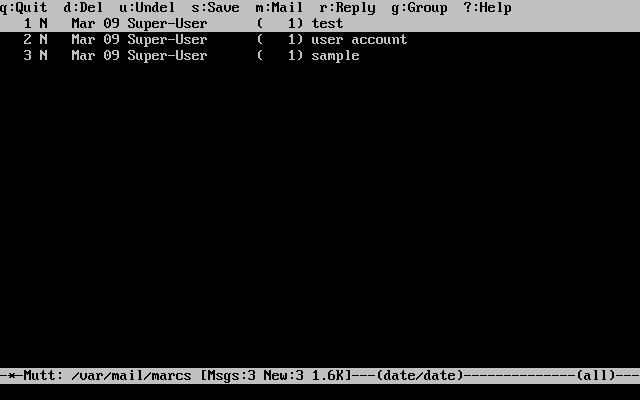

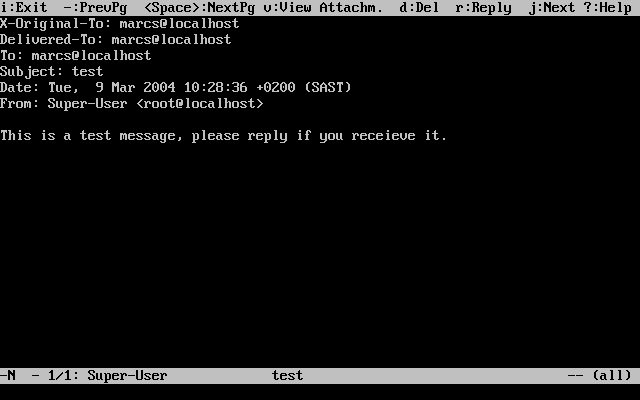

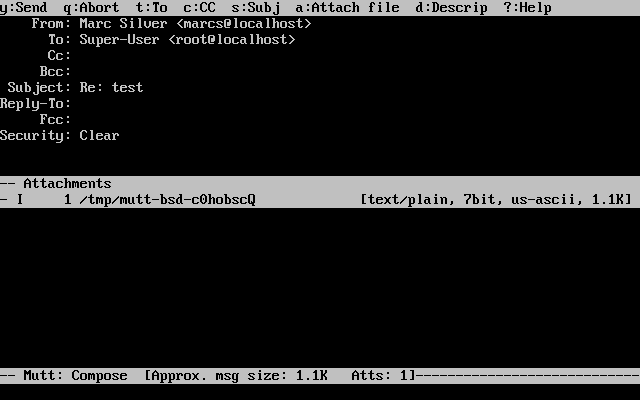

Legt verschillende componenten uit van een mailserver en gaat dieper in op simpele instellingen voor de populairste mailserver software: sendmail.

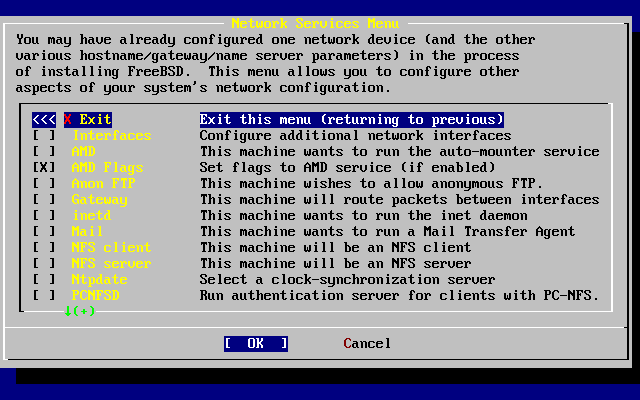

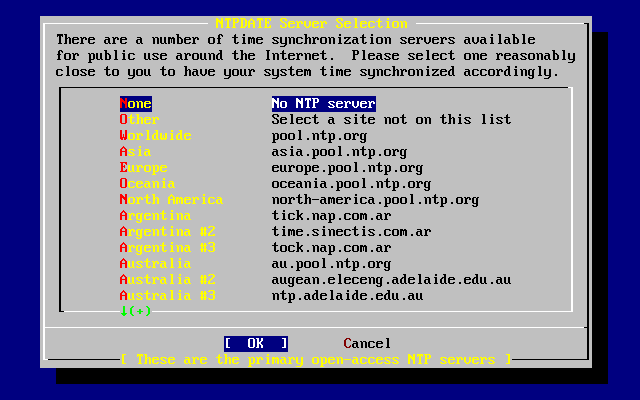

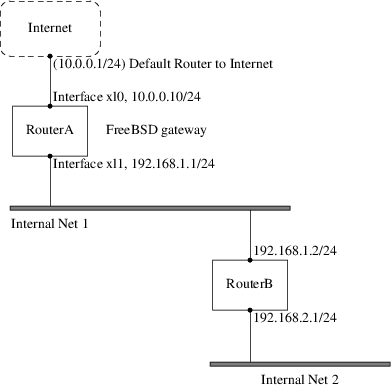

Geeft gedetailleerde instructies en voorbeeldinstellingen om een FreeBSD machine als een netwerk bestandssysteem server, DNS server, netwerk informatiesysteem server of tijdserver in te stellen.

Licht de filosofie achter op software gebaseerde firewalls toe en beschrijf in detail hoe de verschillende firewalls die in FreeBSD beschikbaar zijn ingesteld kunnen worden.

Beschrijft meerdere netwerk onderwerpen, inclusief het delen van een Internetverbinding met andere computers in een LAN, routeren voor gevorderden, draadloze netwerken, Bluetooth®, ATM, IPv6 en nog veel meer.

Geeft verschillende bronnen aan voor het verkrijgen van FreeBSD media op CD-ROM of DVD evenals verschillende sites op het Internet die gebruikers in staat stellen FreeBSD te downloaden en te installeren.

Dit boek behandelt veel verschillende onderwerpen die de lezer misschien hongerig maken naar een gedetailleerdere uitleg. De bibliografie bevat verwijzingen naar een aantal uitstekende boeken.

Beschrijft de vele forums die beschikbaar zijn voor FreeBSD gebruikers om vragen te stellen, en om deel te nemen aan technische conversaties over FreeBSD.

Geeft de PGP-vingerafdrukken van verschillende FreeBSD ontwikkelaars.

Om consistentie en leesbaarheid te behouden en de leesbaarheid te behouden worden er een aantal overeenkomsten nageleefd in dit boek.

Een italic lettertype wordt gebruikt voor bestandsnamen, URL’s, benadrukte tekst, en het eerste gebruik van technische termen.

MonospaceEen monospaced lettertype wordt gebruikt voor foutmeldingen, commando’s, omgevingsvariabelen, namen van ports, hostnamen, gebruikersnamen, groepsnamen, apparaatnamen, variabelen en stukjes code.

Een vet lettertype wordt gebruikt voor applicaties, commando’s en toetsen.

Toetsen worden weergegeven in bold om op te vallen tussen andere tekst. Toetscombinaties die bedoeld zijn om tegelijkertijd getypt te worden, worden weergeven met + tussen de toetsen zoals

Ctrl+Alt+Del

Betekent dat de gebruiker de volgende toetsen op hetzelfde moment moet indrukken: Ctrl, Alt en Del.

Toetsen die bedoeld zijn om achter elkaar te typen worden gescheiden door komma’s, bijvoorbeeld

Ctrl+X, Ctrl+S

zou betekenen dat de gebruiker de Ctrl en X toetsen tegelijk moet indrukken en erna Ctrl en S tegelijkertijd moet indrukken.

Voorbeelden die beginnen met E:\ geven aan dat het een MS-DOS® commando betreft. Tenzij anders vermeld, kunnen deze commando’s in een "Command prompt"scherm in een moderne Microsoft® Windows® omgeving worden gebruikt.

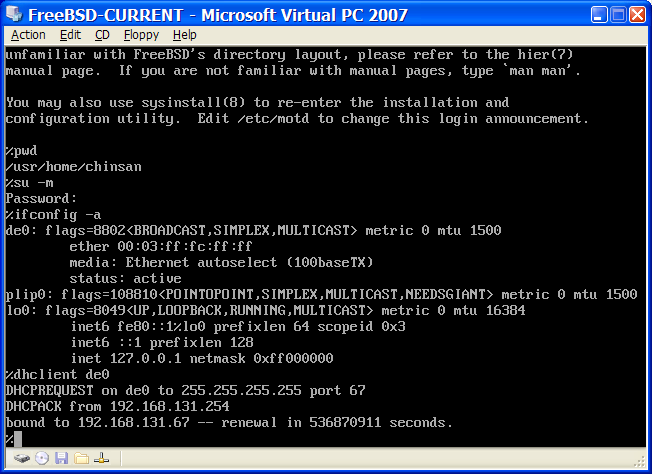

E:\ tools\fdimage floppies\kern.flp A:Voorbeelden die starten met een # geven aan dat een commando ingegeven moet worden als de superuser in FreeBSD. Er kan aangemeld worden met root om het commando in te typen, of er kan na als gewone gebruiker aangemeld te hebben gebruikt gemaakt worden van su(1) om superuser-rechten te verkrijgen.

# dd if=kern.flp of=/dev/fd0Voorbeelden die starten met % geven aan dat een commando opgegeven moet worden vanuit een normale gebruikersaccount. Tenzij anders vermeld, wordt de C-shell syntaxis gebruikt voor het instellen van omgevingsvariabelen en andere shellcommando’s.

% topHet boek dat nu voorligt representeert de inspanningen van honderden mensen over de hele wereld. Of ze nu foutjes verbeteren of complete hoofdstukken inleveren, ze hebben allemaal nuttig bijgedragen.

Verschillende bedrijven hebben bijgedragen aan het maken van dit document door de schrijvers te betalen om hier voltijds aan te werken, door te betalen voor de publicatie, etc. In het bijzonder heeft BSDi (Overgenomen door Wind River Systems) leden van het FreeBSD Documentation Project betaald om voltijds te werken aan het verbeteren van dit boek, wat leidde tot de publicatie van de eerste editie in maart 2000 (ISBN 1-57176-241-8). Wind River Systems heeft daarna verschillende schrijvers betaald om een aantal verbeteringen uit te voeren voor de printuitvoer-infrastructuur en om extra hoofdstukken toe te voegen aan de tekst. Dit werk leverde de publicatie van de tweede gedrukte editie in november 2001 (ISBN 1-57176-303-1). In 2003-2004 heeft FreeBSD Mall, Inc een aantal mensen die bijdragen hebben geleverd betaald om het handboek te verbeteren voor een derde gedrukte editie.

Dit deel van het FreeBSD handboek is voor gebruikers en beheerders die net beginnen met FreeBSD. Deze hoofdstukken:

Geven een inleiding in FreeBSD;

Lichten het installatieproces toe;

Bespreken de UNIX® basisbegrippen en grondslag;

Tonen hoe de vele aanvullende applicaties voor FreeBSD geïnstalleerd kunnen worden;

Introduceren X, het venstersysteem van UNIX® en gaan uitvoerig in op hoe een bureaubladomgeving wordt ingesteld die een gebruiker helpt productiever te zijn.

Er is geprobeerd het aantal vooruitwijzingen tot een minimum te beperken zodat het handboek van begin tot einde gelezen kan worden zonder bladeren.

Welkom bij FreeBSD! Dit hoofdstuk beschrijft de verschillende aspecten van het FreeBSD Project: geschiedenis, doelen, ontwikkelmodel en meer.

Na het lezen van dit hoofdstuk weet de lezer:

Hoe FreeBSD gerelateerd is aan andere besturingssystemen;

De geschiedenis van het FreeBSD Project;

De doelen van het FreeBSD Project;

De fundering van het FreeBSD open-source ontwikkelmodel;

En natuurlijk: waar de naam "FreeBSD" vandaan komt.

FreeBSD is een op 4.4BSD-Lite gebaseerd besturingssysteem voor Intel (x86 en Itanium®), AMD64 en Sun UltraSPARC® computers. Er zijn ook ports naar andere architecturen in voorbereiding. Er is nog meer informatie over de geschiedenis van FreeBSD of over de huidige uitgave. Als de lezer wil bijdragen aan het project (code, hardware, geld) wordt aangeraden het artikel Bijdragen aan FreeBSD te lezen.

FreeBSD heeft veel mogelijkheden die het bespreken waard zijn. Hier zijn er enkele op een rij gezet:

Preemptive multitasking zorgt ervoor dat meerdere programma’s en gebruikers op dezelfde computer kunnen werken, zonder dat de systeemrespons of stabiliteit beïnvloed wordt.

Ondersteuning voor meerdere gebruikers maakt het mogelijk dat verschillende mensen een FreeBSD systeem tegelijkertijd kunnen gebruiken voor een groot aantal taken. Dit betekent bijvoorbeeld dat randapparaten als printers en tapedrives gedeeld kunnen worden door alle gebruikers van het systeem en dat individuele beperkingen ingesteld kunnen worden voor gebruikers of voor groepen gebruikers, zodat kritieke systeembronnen beschermd kunnen worden tegen onrechtmatig of overmatig gebruik.

Krachtige mogelijkheden voor TCP/IP netwerken met ondersteuning voor industriestandaarden als SCTP, DHCP, NFS, NIS, PPP, SLIP, IPsec en IPv6. Dit betekent dat een FreeBSD-systeem makkelijk kan samenwerken met andere systemen en dat het kan functioneren als bedrijfsserver, waarbij het belangrijke functies als NFS (bestandsdeling over het netwerk), email, webdiensten, FTP, routing en firewall-diensten kan aanbieden.

Geheugenbeveiliging garandeert dat applicaties (of gebruikers) elkaar niet kunnen storen. Een crashende applicatie heeft totaal geen effect op andere applicaties.

FreeBSD is een 32-bits besturingssysteem (64-bits op de Itanium®, AMD64, en UltraSPARC®) en is van de grond af aan zo ontworpen.

Het X Window systeem (X11R7), een industriële standaard, biedt een grafische gebruikersinterface (GUI) met als enige benodigdheden een VGA-kaart en een beeldscherm.

Door binaire compatibiliteit met veel programma’s voor Linux®, SCO, SVR4, BSDI en NetBSD is het mogelijk om deze programma’s zonder snelheidsverlies op FreeBSD te draaien.

Er zijn duizenden applicaties beschikbaar in de FreeBSD ports en pakketten collectie. Waarom zoeken op het Internet als het allemaal al klaarstaat?

Duizenden andere en makkelijk over te zetten applicaties zijn beschikbaar op het Internet. FreeBSD is broncode-compatibel met de meeste populaire commerciële UNIX® systemen, wat betekent dat veel applicaties nagenoeg geen wijzigingen vereisen om te compileren op FreeBSD.

Het demand-paged virtueel geheugen en de "gecombineerde VM/buffer cache" van FreeBSD zorgen ervoor dat applicaties met grote geheugenbehoeften niets te kort komen, terwijl de systeemrespons niet achteruit gaat.

SMP-ondersteuning voor computers met meerdere processoren.

Een volledige C en C++ ontwikkelomgeving. Vele andere programmeertalen, te gebruiken voor onderzoek of geavanceerde ontwikkeling, zijn ook beschikbaar in de ports- en pakketcollectie.

De broncode van het hele systeem is beschikbaar, zodat gebruikers de volledige controle over het systeem in handen hebben. Waarom genoegen nemen met alleen het erewoord van de softwarefabrikant, als een compleet open systeem ook tot de mogelijkheden behoort?

Uitgebreide online documentatie.

En nog veel meer!

FreeBSD is gebaseerd op de 4.4BSD-Lite uitgave van de Computer Systems Research Group (CSRG) aan de University of California in Berkeley en borduurt voort op een lange traditie van ontwikkeling van BSD-systemen. Het FreeBSD Project heeft duizenden uren gestoken in het afstellen van het systeem voor maximale prestaties en betrouwbaarheid in realistische en veel voorkomende situaties. Terwijl veel commerciële bedrijven blijven worstelen met het uitbrengen van besturingssystemen met dergelijke mogelijkheden, prestaties en betrouwbaarheid, kan FreeBSD deze nu bieden!

De toepassingen voor FreeBSD worden alleen beperkt door eigen fantasie. Van software-ontwikkeling tot fabrieksautomatisering, van voorraadbeheersing tot de azimuth-correctie van een satellietantenne: als het kan met een commercieel UNIX®product, dan kan het ook met FreeBSD! FreeBSD vaart ook wel bij de letterlijk duizenden open-source programma’s, vaak van bijzonder hoge kwaliteit, die ontwikkeld zijn in onderzoekscentra, universiteiten over de hele wereld en open-source gemeenschappen, en die beschikbaar zijn voor weinig of geen geld. Ook steeds meer commerciële applicaties vinden hun weg naar FreeBSD.

Omdat ook de broncode van FreeBSD zelf vrij beschikbaar is, kan het systeem aangepast worden voor speciale toepassingen of projecten, op manieren die meestal niet mogelijk zijn met besturingssystemen van vooraanstaande commerciële softwarehuizen. Hier zijn een aantal voorbeelden van toepassingen waar FreeBSD voor gebruikt wordt:

Internetdiensten: de robuuste TCP/IP netwerkarchitectuur die in FreeBSD zit, maakt het een ideaal platform voor uiteenlopende Internetdiensten als:

FTP servers;

World Wide Webservers (standaard of beveiligd [SSL]);

IPv4 en IPv6 routering

Firewalls en NAT ("IP-maskering") gateways;

E-mail servers;

USENET nieuws of Bulletin Board (BBS) systemen;

En meer…

FreeBSD kan eenvoudig geleerd worden op een goedkope standaard-PC, om later verder te groeien naar een professioneel Xeon-systeem met 4 processoren (of meer!) en RAID opslagsystemen als een bedrijf groeit.

Onderwijs: is de lezer informaticastudent of werkzaam in een ander vakgebied dat hier mee te maken heeft? Er is geen betere manier om besturingssystemen, computerarchitecturen en netwerken te bestuderen dan de hands-on open-source ervaring die FreeBSD kan bieden. Gratis beschikbare programma’s voor CAD, wiskundige toepassingen en grafisch ontwerp maken FreeBSD ook heel handig voor mensen wiens primaire interesse voor de computer ligt bij het voltooien van ander werk!

Onderzoek: omdat de broncode van het volledige systeem beschikbaar is, vormt FreeBSD een uitstekende basis voor het onderzoeken van besturingssystemen of andere takken in de informatica. De open natuur van FreeBSD maakt het ook mogelijk voor groepen mensen over de hele wereld om met elkaar samen te werken, zonder dat men zich zorgen hoeft te maken over speciale licentieovereenkomsten of beperkingen op wat er besproken kan worden in open fora.

Netwerken: nieuwe router nodig? Of een nameserver (DNS)? Een firewall om een intern netwerk te beschermen? FreeBSD kan die ongebruikte 486 of Pentium PC die nog ergens in een hoekje ligt gemakkelijk omtoveren tot een geavanceerde router met uitgebreide pakketfilter mogelijkheden.

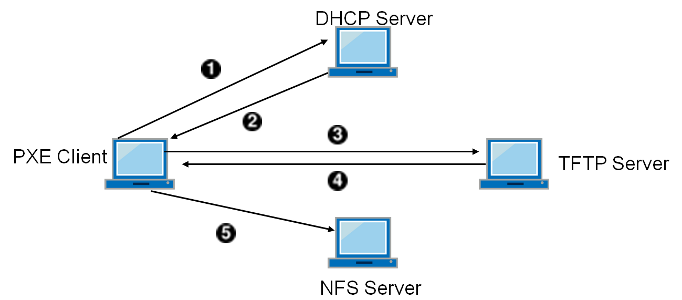

X Window werkstation: FreeBSD is een prima keuze als goedkope X terminal oplossing, door gebruik te maken van de gratis beschikbare X11 server. In tegenstelling tot een pure X terminal kan FreeBSD ook applicaties lokaal draaien, wat een verlichting van de centrale server tot gevolg kan hebben. FreeBSD heeft zelfs de mogelijkheid om "schijfloos" op te starten, zodat individuele werkstations nog goedkoper en makkelijker te beheren zijn.

Bureaublad: de beschikbaarheid van geavanceerde bureaubladomgevingen als KDE en GNOME en kantoortoepassingen als tekstverwerkers en spreadsheet-programma’s in de ports- en pakketcollectie maken van FreeBSD een uitgebreid desktop-platform. Thuis en op het werk zorgt FreeBSD ervoor dat er snel, efficiënt en veilig gewerkt kan worden!

Software Ontwikkeling: bij het standaard FreeBSD-systeem zit al een volledige verzameling van ontwikkelgereedschappen, inclusief de bekende GNU C/C++ compiler en debugger.

FreeBSD is beschikbaar in zowel broncode als binaire vorm op CD-ROM, DVD en via FTP. In FreeBSD verkrijgen staat meer informatie over het verkrijgen van FreeBSD.

Deze paragraaf geeft wat meer achtergrondinformatie over het project, inclusief een korte geschiedenis, projectdoelen, en het ontwikkelmodel van het project.

Het FreeBSD Project zag het licht in het begin van 1993, gedeeltelijk als een voortzetting van de "Unofficial 386BSD Patchkit" door de 3 laatste coördinatoren van de patchkit: Nate Williams, Rod Grimes en ikzelf.

Het oorspronkelijke doel was om een zogenaamde 'snapshot'-uitgave te maken van 386BSD, om zo een aantal problemen op te lossen die niet op te lossen waren met het patchkit-mechanisme dat eerder gebruikt was. Sommigen kunnen zich misschien nog herinneren dat de werktitel van het project in het begin nog "386BSD 0.5" of "386BSD Interim" was, refererend aan het oorspronkelijke doel.

386BSD was het besturingssysteem van Bill Jolitz en had tot op dat moment geleden onder het feit dat er al bijna een jaar niet naar omgekeken was. Terwijl de patchkit steeds groter en onhandiger werd, was een groep mensen het er over eens dat er iets moest gebeuren en beslisten om Bill te assisteren bij het maken van een tussentijdse "cleanup"-snapshot. Deze plannen kwamen echter tot een plotseling einde toen Bill Jolitz besliste om zijn toestemming voor het project in te trekken, zonder dat er een alternatief werd geboden.

Het duurde niet lang om te beslissen dat het doel nog steeds belangrijk was, zelfs zonder de ondersteuning van Bill, dus werd de naam "FreeBSD" aangenomen, naar een idee van David Greenman. De oorspronkelijke doelen werden opgesteld na het raadplegen van de gebruikers van het systeem. Toen het erop begon te lijken dat dit project misschien wel snel realiteit kon worden, werd contact opgenomen met Walnut Creek CD-ROM vanuit het oogpunt om de distributiekanalen van FreeBSD te verbeteren voor diegenen die geen toegang hadden tot Internet. Walnut Creek CD-ROM ondersteunde niet alleen het idee om FreeBSD op CD-ROM te distribueren, maar bood het project ook een systeem en een snelle Internetverbinding om mee te werken. Zonder Walnut Creek CD-ROM’s bijna onbeperkte vertrouwen in wat op dat moment nog een compleet onbekend project was, is het onwaarschijnlijk dat FreeBSD zo ver gekomen zou zijn, en zo snel, als het vandaag de dag is.

De eerste CD-ROM (en algemene op het net beschikbare) distributie was FreeBSD 1.0, uitgebracht in december 1993. Deze versie was gebaseerd op de 4.3BSD-Lite ("Net/2") tape van U.C. Berkeley, met veel toevoegingen van 386BSD en de Free Software Foundation. Het werd een redelijk succes voor een eerste aanbod, en werd opgevolgd door de zeer succesvolle FreeBSD 1.1 uitgave in mei 1994.

Rond deze tijd vormde zich nogal onverwacht een stormachtige lucht aan de horizon toen Novell en U.C. Berkeley hun langlopende rechtszaak over de legale status van de Berkeley Net/2 tape oplosten met een schikking. Een voorwaarde van deze schikking was dat U.C. Berkeley toegaf dat grote delen van Net/2 "beladen" code was en het eigendom van Novell, die deze code op haar beurt overgenomen had van AT&T enige tijd hiervoor. Wat Berkeley hiervoor terugkreeg was Novell’s "zegen" over de 4.4BSD-Lite uitgave; wanneer deze uitkwam zou Novell verklaren dat geen van de code hierin eigendom van Novell was, en bestaande Net/2 gebruikers zou sterk aanbevolen worden om over te stappen naar deze nieuwe versie. Dit gold ook voor FreeBSD en het project werd de tijd gegeven tot juli 1994 om te stoppen met het distribueren van het eigen op Net/2-gebaseerde product. De schikking liet wel toe dat nog een laatste uitgave werd uitgebracht voor de deadline en dat was FreeBSD 1.1.5.1.

FreeBSD nam toen de enorme taak op zich om zichzelf letterlijk opnieuw uit te vinden, met als basis een volledig nieuwe en nogal incomplete verzameling van delen van 4.4BSD-Lite. De "Lite" uitgaven werden zo genoemd omdat Berkeley’s CSRG grote delen code die nodig waren om een werkend systeem te construeren had weggelaten (om allerlei legale redenen) en omdat de Intel port van 4.4 grotendeels incompleet was. Het kostte het project tot november 1994 om deze overstap te maken. Op dat moment werd FreeBSD 2.0 op het net en op CD-ROM (aan het einde van december) uitgebracht. Ondanks het feit dat deze uitgave nog wat ruige kanten had, werd het een groot succes en werd het gevolgd door de robuustere en makkelijker te installeren FreeBSD 2.0.5 in juni 1995.

In augustus 1996 is FreeBSD 2.1.5 uitgebracht en deze bleek populair genoeg bij Internet service providers (ISP’s) en andere commerciële gebruikers van FreeBSD om nog een uitgave van de 2.1-STABLE tak te rechtvaardigen. Dit was FreeBSD 2.1.7.1, uitgebracht in februari 1997. Deze uitgave markeerde het einde van de hoofdstroomontwikkeling op 2.1-STABLE; alleen beveilingsupdates en andere kritieke bugfixes werden nog op deze tak uitgevoerd (RELENG_2_1_0).

FreeBSD 2.2 werd afgesplitst van de ontwikkelingstak ("-CURRENT") in november 1996 als RELENG_2_2 en de eerste volledige uitgave (2.2.1) werd uitgebracht in april 1997. Andere uitgaven van de 2.2 tak werden uitgebracht in de zomer en herfst van '97. De laatste (2.2.8) verscheen in november 1998. De eerste officiële 3.0 uitgave verscheen in oktober 1998 en was het begin van het einde voor de 2.2 tak.

Er was opnieuw een afsplitsing op 20 januari 1999, wat leidde tot de 4.0-CURRENT en 3.X-STABLE takken. Vanuit 3.X-STABLE werd versie 3.1 uitgebracht op 15 februari 1999, 3.2 op 15 mei 1999, 3.3 op 16 september 1999, 3.4 op 20 december 1999 en 3.5 op 24 juni 2000. De laatste werd enkele dagen later gevolgd door een puntuitgave-update naar 3.5.1, om enkele net-ontdekte beveiligingsfouten in Kerberos te corrigeren. Dit was de laatste uitgave van de 3.X tak.

Een nieuwe tak werd gemaakt op 13 maart 2000, de 4.X-STABLE tak. Er zijn verschillende uitgaven van deze tak gemaakt: 4.0-RELEASE werd geïntroduceerd in maart 2000, en de laatste 4.11-RELEASE verscheen in januari 2005.

De langverwachte 5.0-RELEASE werd aangekondigd op 19 januari 2003. Dit resultaat van bijna drie jaar werk zette FreeBSD stevig neer op de weg naar geavanceerde multiprocessor- en threading-ondersteuning en introduceerde nieuwe FreeBSD ports voor de UltraSPARC® en ia64 architecturen. Deze uitgave werd gevolgd door 5.1 in juni 2003. De laatste 5.X uitgave uit de -CURRENT-tak was 5.2.1-RELEASE uit februari 2004.

De RELENG_5 tak is gemaakt in augustus 2004 en werd gevolgd door 5.3-RELEASE, die het begin van de 5-STABLE tak markeert. De meest recente 5.5-RELEASE is uitgekomen in mei 2006. Er staan geen nieuwe versies gepland voor de RELENG_5 tak.

De RELENG_6 tak is gemaakt in juli 2005, de eerste uitgave van de 6.X tak werd vrijgegeven in november 2005. De meest recente 6.4-RELEASE kwam uit in november 2008. Er zullen geen verdere uitgaven komen van de RELENG_6 tak. Deze tak is de laatste tak waarin ondersteuning zit voor de Alpha architectuur.

De RELENG_7 tak is gemaakt in oktober 2007. De eerste uitgave van deze tak is 7.0-RELEASE, welke is uitgekomen in februari 2008. De meest recente 7.4-RELEASE kwam uit in februari 2011. Er zullen geen andere uitgaven van de RELENG_7 tak uitkomen.

De RELENG_8 tak is gemaakt in augustus 2009. De eerste uitgave van de 8.X tak is 8.0-RELEASE, vrijgegeven in november 2009. De meest recente uitgave 11.2-RELEASE kwam uit in June 28, 2018. Er zullen nog andere uitgaven van de RELENG_8 tak uitkomen.

De RELENG_9 tak is gemaakt in september 2011. De eerste uitgave van deze tak was 12.0-RELEASE, vrijgegeven in December 11, 2018. Er zullen nog andere uitgaven van de RELENG_9 tak uitkomen.

Op dit moment vinden lange-termijn ontwikkelprojecten plaats in de 10.X-CURRENT tak, en snapshot uitgaven van 10.X op CD-ROM (en natuurlijk op het Net) worden continu beschikbaar gemaakt op de snapshot server.

Het doel van het FreeBSD Project is om software aan te bieden die gebruikt kan worden voor iedere mogelijke toepassing, zonder beperkingen. Vele ontwikkelaars hebben een belangrijke investering in de code (en het project) zitten en vinden het niet erg om af en toe een financiële compensatie te ontvangen, maar dat is zeker geen voorwaarde. De ontwikkelaars van FreeBSD geloven dat de eerste en belangrijkste "missie" het aanbieden van code is, aan iedereen die het wil hebben, voor wat voor doel dan ook, zodat de code zo breed mogelijk gebruikt kan worden tot voordeel van zoveel mogelijk mensen. Dit is een van de meest fundamentele doelen van Vrije Software dat FreeBSD enthousiast ondersteunt.

Sommige code in FreeBSD valt onder de GNU General Public License (GPL) of Library General Public License (LGPL). Deze code heeft iets meer beperkingen, maar in ieder geval aan de kant waarbij vrije toegang tot de code geforceerd wordt, in plaats van het gebruikelijke tegenovergestelde hiervan. Door de toegevoegde moeilijkheden die kunnen voortkomen uit het commerciële gebruik van GPL software geeft het FreeBSD Project echter de voorkeur aan het meer vrije BSD copyright, wanneer er een redelijk alternatief voor handen is.

De ontwikkeling van FreeBSD is een erg open en flexibel proces en wordt gevormd door de bijdragen van letterlijk honderden mensen over de hele wereld, zoals te zien is in de lijst van medewerkers. De infrastructuur die wordt gebruikt voor de ontwikkeling van FreeBSD zorgt ervoor dat deze honderden ontwikkelaars kunnen samenwerken over het Internet. Het FreeBSD Project is continu op zoek naar nieuwe ontwikkelaars en ideeën. Om bij te dragen aan de ontwikkeling van FreeBSD is een mail naar FreeBSD technische discussie mailinglijst voldoende. De FreeBSD aankondigingen mailinglijst is beschikbaar om mededelingen te doen aan andere FreeBSD-gebruikers over grote veranderingen.

Een aantal dingen over het FreeBSD Project en haar ontwikkelingsproces zijn handig om te weten, of een bijdrage nu onafhankelijk of in samenwerking met anderen komt:

Gedurende een aantal jaren werd de centrale broncode voor FreeBSD bijgehouden door CVS (Concurrent Versions System), een vrij verkrijgbaar pakket voor het onderhouden van broncode dat bij FreeBSD zit. In juni 2008 is het Project SVN (Subversion) gaan gebruiken. Deze overgang werd nodig geacht omdat de technische beperkingen die door CVS worden opgelegd duidelijk werden wegens de snelle uitbreiding van de broncode en de hoeveelheid geschiedenis die reeds is opgeslagen. De reservoirs van het Documentatieproject en de Portscollectie zijn ook omgezet van CVS naar SVN, respectievelijk in mei 2012 en juli 2012.

Hoewel de reservoirs voor src/ en ports/ nu SVN gebruiken, blijven cliëntgereedschappen zoals csup die van de oudere CVS-infrastructuur afhankelijk zijn normaal werken - veranderingen in het SVN-archief worden voor dit doel teruggeplaatst naar CVS. In tegenstelling tot src/ en ports/ wordt het SVN-reservoir voor de documentatie niet teruggeplaatst naar CVS.

Het primaire CVS archief staat op een systeem in Santa Clara, Californië, in de VS, waar het wordt gesynchroniseerd met verschillende "mirrors" over de hele wereld. De boomstructuur van SVN , waarin de broncode voor -CURRENT en -STABLE is te vinden, kan ook makkelijk met die op een eigen systeem gesynchroniseerd worden. Synchroniseren van broncode bevat meer informatie over dit onderwerp.

De zogenaamde committers zijn alle mensen die schrijf-rechten hebben in het Subversion-archief van FreeBSD. Deze mensen mogen veranderingen maken aan de broncode van FreeBSD (de term "committer" is afkomstig van het commit commando van versiebeheersystemen, wat gebruikt wordt om veranderingen door te voeren in het archief). De beste manier om eigen bijdragen te laten keuren door een van de committers is door gebruik te maken van send-pr(1). Als het erop lijkt dat een bijdrage ergens in het systeem blijft hangen, dan is het ook mogelijk om mail te sturen naar de FreeBSD committer’s mailinglijst.

Het FreeBSD core team zou het equivalent zijn van een raad van bestuur als het FreeBSD Project een bedrijf zou zijn. De primaire taak van het core team is ervoor zorg te dragen dat het project, in zijn geheel, in goede vorm verkeert en de goede richting opgaat. Toegewijde en verantwoordelijke ontwikkelaars uitnodigen om deel te worden van de committers is één van de taken van het core team, net als het rekruteren van nieuwe leden van het core team. Het huidige core team is gekozen door de committers uit een groep van kandidaten (ook allen committers) in juli 2012. Elke twee jaar worden verkiezingen gehouden.

Sommige leden van het core team hebben een bijzondere verantwoordelijkheid, wat wil zeggen dat zij er speciaal op toezien dat een bepaald deel van het systeem werkt zoals het hoort. In de lijst van medewerkers staat een complete lijst van ontwikkelaars en hun verantwoordelijkheden.

De meeste leden van het core team zijn vrijwilligers. "Toewijding" betekent dus niet "gegarandeerde ondersteuning". De "raad van bestuur"-analogie hierboven klopt niet helemaal en het is misschien beter om te zeggen dat dit de mensen zijn die hun leven opgaven voor FreeBSD, tegen beter weten in! |

De grootste groep ontwikkelaars zijn de gebruikers zelf, die FreeBSD continu voorzien van constructief commentaar en oplossingen voor fouten. De handigste manier om contact te houden met het niet-gecentraliseerde deel van de ontwikkeling van FreeBSD is een abonnement nemen op de FreeBSD technische discussie mailinglijst, waar allerlei bijdragen, patches en nieuwe ideeën worden bediscussieerd. In Bronnen op Internet is meer informatie te vinden over de verschillende FreeBSD mailinglijsten.

De lijst van medewerkers is lang en groeit iedere dag, dus wat let de lezer om zelf een bijdrage te doen aan FreeBSD?

Programmeren is niet de enige manier om een bijdrage te leveren aan het project. Een meer volledige lijst van dingen die gedaan moeten worden staat op de FreeBSD website.

Samengevat is het FreeBSD ontwikkelmodel georganiseerd als een onsamenhangende verzameling van concentrische cirkels. Het gecentraliseerde model is ontworpen voor het gemak van de gebruikers van FreeBSD, die op deze manier makkelijk de wijzigingen in het project kunnen volgen. Niet om potentiële medewerkers buiten de deur te houden! Het is wenselijk om een stabiel besturingssysteem te maken, met een grote verzameling samenhangende applicaties. Dit model heeft zijn waarde op dat gebied bewezen.

Om bij te dragen en samen FreeBSD verder te ontwikkelen, is het enige wat het FreeBSD Project vraagt dat te doen met dezelfde toewijding als de huidige ontwikkelaars: succes gegarandeerd!

FreeBSD is een open source, op 4.4BSD-Lite gebaseerd besturingssysteem voor Intel (x86 en Itanium®), AMD64, n Sun UltraSPARC® computers. Het is grotendeels gebaseerd op software van de Computer Systems Research Group (CSRG) van de University of California in Berkeley (U.C. Berkeley), met verbeteringen overgenomen van NetBSD, OpenBSD, 386BSD en de Free Software Foundation.

Sinds het uitbrengen van FreeBSD 2.0 tegen het einde van 1994, zijn de prestaties, mogelijkheden en stabiliteit van FreeBSD dramatisch verbeterd. FreeBSD heeft namelijk de beschikking over een compleet nieuw subsysteem voor virtueel geheugen, dat niet alleen de prestaties ten goede komt, maar er ook voor zorgt dat het systeem minder geheugen gebruikt dan ooit tevoren. Andere belangrijke verbeteringen zijn de ondersteuning van veel nieuwe hardware, een compleet nieuw systeem voor de ondersteuning van machines met meerdere processoren (SMP) en een nieuwe bibliotheek voor de ondersteuning van multithreading in applicaties.

Behalve de basisdistributie van het besturingssysteem, biedt FreeBSD ook een enorme softwarecollectie met duizenden veelgebruikte programma’s, de zogenaamde ports. Op het moment van schrijven zijn er al meer dan 36000 ports! In de ports zitten alle mogelijke klassen van software die te bedenken zijn, van HTTP-servers tot spellen, van kantoorapplicaties tot multimedia en alles wat er tussenin zit. De complete Portscollectie beslaat zo’n 3 GB aan schijfruimte. Meer informatie over de ports en over de pakketten is te vinden in Applicaties installeren. pakketten en ports.

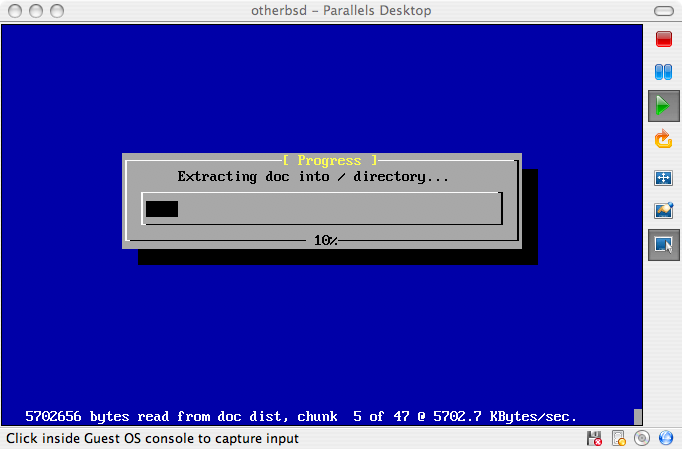

Alle recente versies van FreeBSD bieden een optie aan in de installer (ofwel sysinstall(8) ofwel bsdinstall(8)) om aanvullende documentatie te installeren onder /usr/local/shared/doc/freebsd tijdens de eerste installatie van het systeem. De documentatie kan ook op elk later tijdstip worden geïnstalleerd door pakketten te gebruiken zoals beschreven in Documentatiepakketten gebruiken. De lokaal geïnstalleerde documentatie kan in een browser bekeken worden door de volgende URLs te gebruiken:

De nieuwste versies van deze documenten zijn altijd te vinden op http://www.FreeBSD.org/.

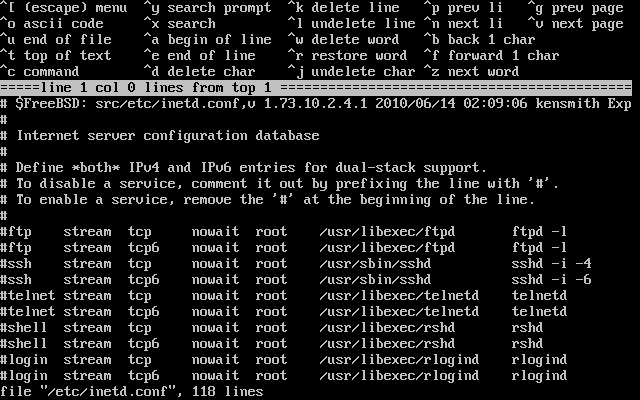

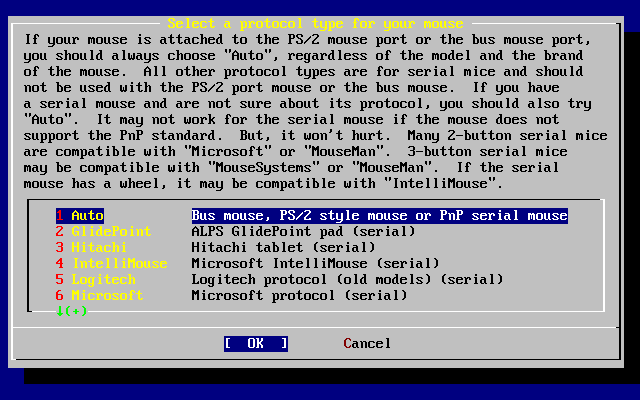

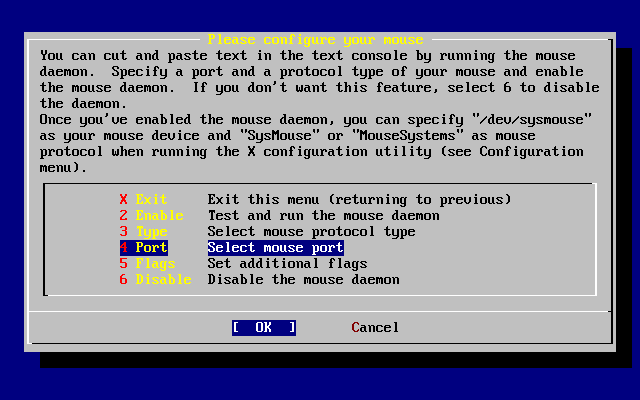

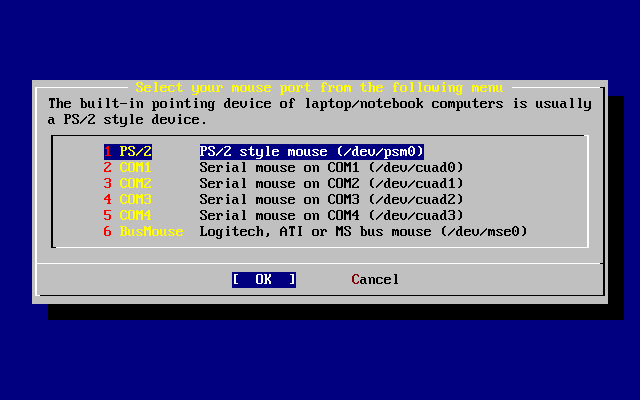

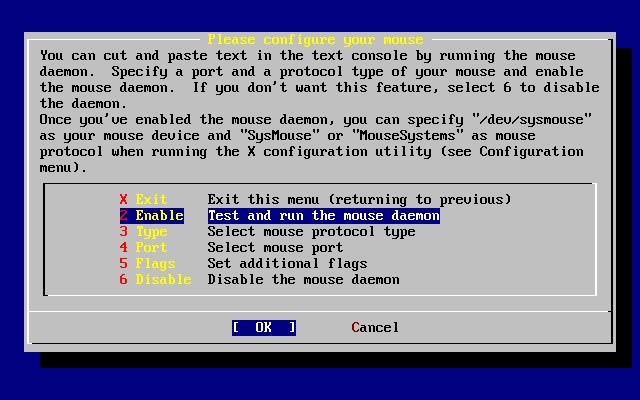

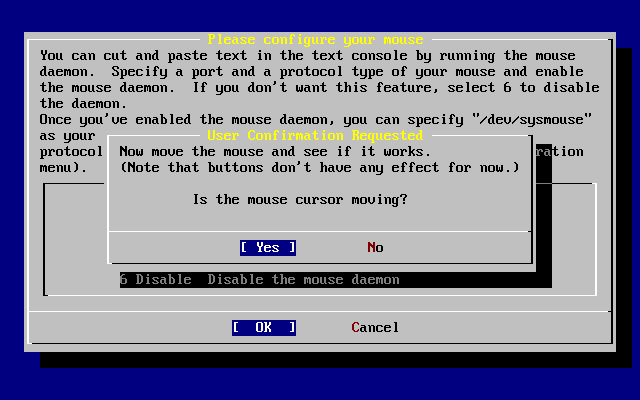

FreeBSD heeft een tekstgebaseerd, gebruikersvriendelijk installatieprogramma. FreeBSD 9.0-RELEASE en later gebruiken het installatieprogramma bsdinstall, uitgaven eerder dan 9.0-RELEASE gebruiken sysinstall voor de installatie. Dit hoofdstuk beschrijft het gebruikt van sysinstall om FreeBSD te installeren. Het gebruik van bsdinstall wordt behandeld in FreeBSD 9.X en nieuwer installeren.

Na het lezen van dit hoofdstuk weet de lezer:

Hoe FreeBSD installatieschijven gemaakt kunnen worden;

Hoe FreeBSD harde schijven benoemt en onderverdeelt;

Hoe sysinstall gestart kan worden;

Welke vragen sysinstall stelt, wat ze betekenen en hoe er geantwoord kan worden.

Veronderstelde voorkennis:

De ondersteunde hardwarelijst doornemen van de versie van FreeBSD die geïnstalleerd gaat worden op aanwezigheid van de beschikbare hardware.

In zijn algemeenheid zijn deze installatie-instructies geschreven voor computers met een i386™ architectuur ("PC compatible"). Waar van toepassing worden instructies voor andere platformen gegeven. Deze handleiding is zoveel mogelijk bijgewerkt, maar toch kunnen er verschillen optreden tussen de installatieprocedure en deze tekst. Er wordt aangeraden dit hoofdstuk te beschouwen als een algemene richtlijn en niet als een letterlijke handleiding voor installatie. |

De minimale configuratie om FreeBSD te installeren varieert met de versie van FreeBSD en de hardware-architectuur.

Een samenvatting van deze informatie wordt in de volgende secties gegeven. Afhankelijk van de methode die u kiest om FreeBSD te installeren, heeft u misschien ook een floppydrive, een ondersteunde CDROM drive, en in sommige gevallen een netwerkadapter nodig. Dit zal worden behandeld door het Opstartmedia aanmaken.

Zowel FreeBSD/i386 en FreeBSD/pc98 hebben een 486 of betere processor en tenminste 24 MB aan RAM nodig. U zult tenminste 150 MB aan vrije hardeschijfruimte nodig hebben voor de meest minimale installatie.

In het geval van oude configuraties is het verkrijgen van meer RAM en meer hardeschijfruimte meestal belangrijker dan het verkrijgen van een snellere processor. |

Er zijn twee klassen processoren die FreeBSD/amd64 kunnen draaien. De eerste zijn AMD64 processoren, inclusief de AMD Athlon™64, AMD Athlon™64-FX, AMD Opteron™ of betere processoren.

De tweede klasse van processoren die FreeBSD/amd64 kan gebruiken omvat degenen die de Intel® EM64T architectuur gebruiken. Voorbeelden van deze processoren omvatten de Intel® Core™ 2 Duo, Quad, en Extreme processorfamilies en de Intel® Xeon™ 3000, 5000, en 7000 rijen van processoren.

Indien u een machine heeft die gebaseerd is op een nVidia nForce3 Pro-150, moet u de BIOS-setup gebruiken om IO APIC uit te zetten. Indien u geen optie heeft om dit te doen, moet u waarschijnlijk in plaats hiervan ACPI uitzetten. Er zitten bugs in de Pro-150 chipset waarvoor we nog geen oplossing hebben gevonden.

Om FreeBSD/sparc64 te installeren heeft u een ondersteund platform nodig (zie Ondersteunde hardware).

U heeft een toegewijde schijf nodig voor FreeBSD/sparc64. Het is momenteel niet mogelijk om een schijf met een ander besturingssysteem te delen.

Een lijst van ondersteunde hardware wordt geleverd bij elke uitgave van FreeBSD in de FreeBSD Hardware Notes. Dit document kan normaliter worden gevonden in een bestand genaamd HARDWARE.TXT, in de bovenste map van een CDROM- of FTP-distributie of in het documentatiemenu van sysinstall. Het somt, voor een gegeven architectuur, op welke hardware-apparaten door welke uitgave van FreeBSD worden ondersteund. Kopiën van de lijst van ondersteunde hardware voor verschillende uitgaven en architecturen kunnen ook gevonden worden op de Uitgave Informatie pagina van de FreeBSD website.

Probeer een computer te inventariseren voordat FreeBSD wordt geïnstalleerd. De FreeBSD installatieroutines geven een overzicht van alle componenten (harde schijven, netwerkkaarten, CD-ROM-spelers, enzovoort) met hun typenummer en fabrikant. FreeBSD probeert ook de juiste instellingen te achterhalen, zoals IRQ en IO-poort gebruik. Vanwege de verscheidenheid aan PC-hardware verloopt dit niet altijd helemaal succesvol en daarom kan het nodig zijn om de gegevens die FreeBSD achterhaalt te verbeteren.

Mocht er al een ander besturingssysteem geïnstalleerd zijn, zoals Windows® of Linux®, dan is het aan te raden de mogelijkheden van dat besturingssysteem te gebruiken om te achterhalen hoe hardware is ingesteld. Als niet volledig bekend is welke instellingen een uitbreidingskaart heeft, dan kan het zijn dat ze op de kaart zelf zijn afgedrukt. Veelvoorkomende IRQ nummers zijn 3, 5 en 7 en IO-poort adressen zijn meestal geschreven als hexadecimale getallen, zoals 0x330.

Er wordt aangeraden deze informatie af te drukken of op te schrijven voordat FreeBSD wordt geïnstalleerd. Het kan handig zijn om een tabel te maken, zoals deze:

| Component | IRQ | IO-poort(en) | Opmerkingen |

|---|---|---|---|

Eerste harde schijf | N/A | N/A | 40 GB, Seagate, eerste IDE master |

CD-ROM | N/A | N/A | Eerste IDE slave |

Tweede harde schijf | N/A | N/A | 20 GB, IBM, tweede IDE master |

Eerste IDE controller | 14 | 0x1f0 | |

Netwerkkaart | N/A | N/A | Intel® 10/100 |

Modem | N/A | N/A | 3Com® 56K faxmodem, op COM1 |

Nadat de inventarisatie van de componenten in uw computer voltooid is, dient u te controleren of ze aan de hardware-eisen van de uitgave van FreeBSD die u wilt installeren voldoen.

Als de computer waarop FreeBSD geïnstalleerd gaat worden waardevolle gegevens bevat, dan dient er een back-up te zijn en dient deze back-up getest te zijn voordat FreeBSD wordt geïnstalleerd. De FreeBSD installatieprocedure vraagt om bevestiging voordat er naar de schijven geschreven wordt, maar als dat eenmaal is begonnen kan het niet meer teruggedraaid worden.

Als de hele harde schijf voor FreeBSD beschikbaar is, dan hoeft op dit punt verder niets gedaan te worden. Ga verder naar de volgende sectie.

Als FreeBSD echter naast een ander besturingssysteem op een computer komt, dan moet basaal bekend zijn hoe gegevens op schrijven worden opgeslagen en wat dat voor consequenties heeft.

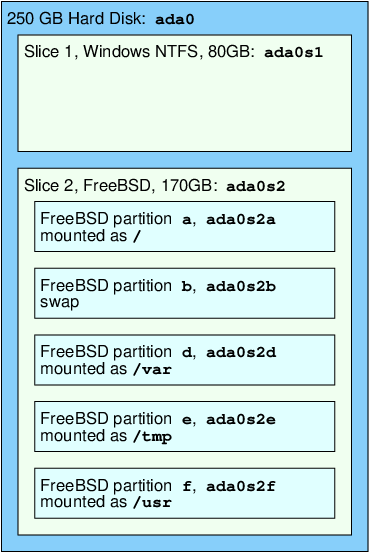

Een PC schijf kan worden onderverdeeld in aparte stukken. Deze stukken heten partities. Aangezien FreeBSD intern ook partities heeft, kan de naamgeving snel verwarrend worden, daarom wordt naar deze schijfstukken verwezen als schijfsnedes of simpelweg snedes (slices) in FreeBSD zelf. Het FreeBSD gereedschap fdisk bijvoorbeeld, dat met PC diskpartities werkt, verwijst naar snedes in plaats van partities. In het ontwerp van de PC is opgenomen dat een schijf slechts vier partities kan bevatten. Deze partities heten de primaire partities. Om deze beperking te omzeilen is een nieuwe soort partitie bedacht, de extended partitie. Een schijf kan slechts één extended partitie bevatten. Binnen een extended partitie kunnen speciale partities, genaamd logische partities, worden aangemaakt.

Elke partitie heeft een partitie-ID, een getal dat aangeeft welk soort gegevens er op die partitie staan. FreeBSD-partities hebben partitie-ID 165.

In zijn algemeenheid benoemt elk besturingssysteem partities op zijn eigen manier. Bijvoorbeeld: MS-DOS® en zijn afgeleiden, zoals Windows®, geven elke primaire en logische partitie een (station) letter, beginnend met C:.

FreeBSD moet geïnstalleerd worden op een primaire partitie. FreeBSD kan al zijn gegevens, inclusief alle bestanden die zelf zijn gemaakt, op deze partitie opslaan. Als er meerdere schijven zijn, dan kunnen er FreeBSD-partities worden aangemaakt op alle of op sommige schijven. Als FreeBSD wordt geïnstalleerd moet er een partitie beschikbaar zijn. Dit kan een lege partitie zijn die is aangemaakt of het mag een bestaande partitie zijn met gegevens die niet langer bewaard hoeven te blijven.

Als alle partities op alle schijven gebruikt worden, dan moet er een leeg gemaakt worden voor FreeBSD met de hulpprogramma’s van het andere besturingssysteem dat wordt gebruikt (bijvoorbeeld fdisk onder MS-DOS® of Windows®).

Als er een partitie over is, dan kan die gebruikt worden. Het kan zo zijn dat één of meer van de bestaande partities verkleind moet worden.

Een minimale installatie van FreeBSD heeft 100 MB schijfruimte nodig. Dat is wel een zeer minimale installatie, waarop bijna geen ruimte over is voor eigen bestanden. Een meer realistisch minimum is 250 MB zonder grafische gebruikersomgeving en 350 MB of meer als er ook een grafische gebruikersomgeving moet draaien. Als er ook nog gebruikt gemaakt wordt van een heleboel programma’s van derde partijen dan is nog meer ruimte nodig.

Met commerciële software zoals PartitionMagic®, of gratis software zoals GPartEd, kunnen partities van grootte gewijzigd worden om ruimte te maken voor FreeBSD. Van zowel PartitionMagic® als GPartEd is bekend dat ze met NTFS kunnen werken. GPartEd is beschikbaar op een aantal Live CD Linux-distributies, zoals SystemRescueCD.

Er zijn problemen gemeld met het veranderen van de grootte van Microsoft® Vista-partities. Het beschikbaar hebben van een Vista installatie-CDROM tijdens het pogen van zo’n bewerking is aanbevolen. Zoals met al zulke schijfonderhoudtaken is een recente verzameling back-ups ook sterk aangeraden.

Verkeerd gebruik van deze programma’s kan gegevens van een schijf verwijderen. Er dient een goede, werkende back-up te zijn voordat deze programma’s gebruikt worden. |

Stel er is al een computer met een enkele 4 GB harde schijf waarop een versie van Windows® is geïnstalleerd en de schijf is verdeeld in twee schijfstations, C: en D:, van elk 2 GB. Er staat 1 GB aan gegevens op C: en 0.5 GB aan gegevens op D:.

Dit betekent dat de harde schijf twee partities heeft, één voor elke letter. Alle gegevens op D: kunnen gekopieerd worden naar C:, waardoor de tweede partitie beschikbaar komt voor FreeBSD.

Stel er is een computer met een enkele 4 GB harde schijf waarop een versie van Windows® is geïnstalleerd. Bij het installeren van Windows® is een grote partitie gemaakt, station C: van 4 GB. Er is 1.5 GB in gebruik en voor FreeBSD is 2 GB schijfruimte wenselijk.

Voor een installatie van FreeBSD is één van onderstaande opties de oplossing:

Maak een back-up van de Windows® gegevens en installeer Windows® opnieuw, waarbij een partitie van 2 GB wordt aanmaakt bij het installeren.

Gebruik één van de bovengenoemde programma’s zoals PartitionMagic® om de Windows®-partitie te verkleinen.

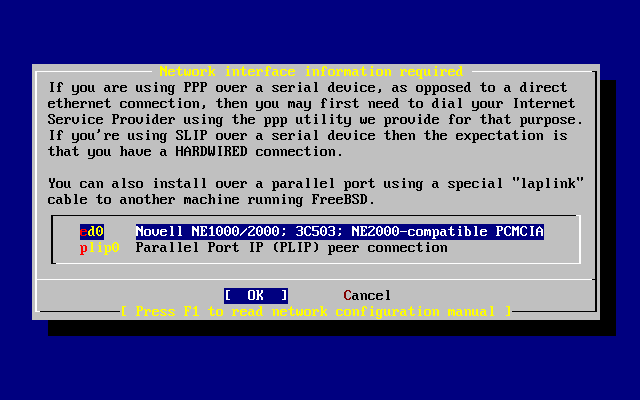

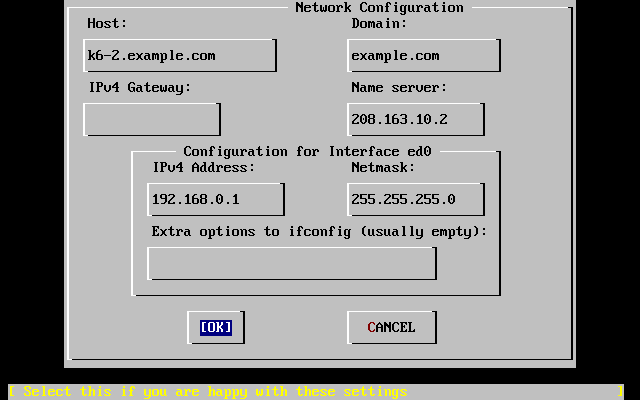

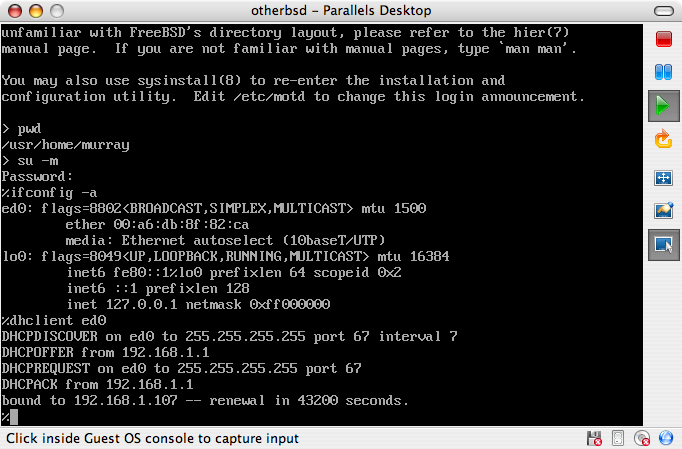

Als bij de installatie van FreeBSD gebruik gemaakt wordt van een netwerk (bijvoorbeeld bij een installatie vanaf een FTP site of een NFS server), dan moeten de netwerkinstellingen bekend zijn. Deze informatie wordt gevraagd tijdens het installeren, zodat FreeBSD contact kan maken met het netwerk om de installatie te voltooien.

Als er contact gemaakt wordt met een Ethernet netwerk of een Internetverbinding met een Ethernet netwerkkaart via de kabel of DSL, dan is de volgende informatie nodig:

IP-adres

IP-adres van de default gateway

Hostnaam

IP-adressen van de DNS server(s)

Subnetmasker

Als deze informatie niet bekend is, dan kan deze meestal nagevraagd worden bij de systeembeheerder of service provider. Het kan zijn dat zij aangeven dat één en ander automatisch wordt toegekend door middel van DHCP. Het is van belang hier een notitie van te maken.

Ook door middel van inbellen bij een Internet service provider met een gewoon modem kan FreeBSD geïnstalleerd worden via Internet, het duurt alleen erg lang.

Dan is nodig:

Het inbelnummer van een ISP

De COM: poort waaraan het modem zit

Gebruikersnaam en wachtwoord bij de ISP

Hoewel het FreeBSD project er naar streeft om elke versie van FreeBSD zo stabiel mogelijk te laten zijn, kan het voorkomen dat er foutjes in het systeem sluipen. Heel af en toe beïnvloeden deze foutjes de installatieprocedure. Als ze ontdekt en opgelost zijn worden ze beschreven in de FreeBSD Errata op de FreeBSD website. Het is verstandig voor een installatie te controleren of er errata zijn om er zeker van te zijn dat er geen obstakels zijn.

Informatie over alle uitgaven, inclusief de errata staan in de uitgave-informatie op de FreeBSD website.

De FreeBSD installatieprocedure kan FreeBSD installeren vanaf één van de volgende plaatsen:

Cd-rom of DVD

Een USB-geheugenstick

Een MS-DOS® partitie op dezelfde computer

SCSI of QIC tape

Diskettestation

FTP site, indien noodzakelijk door een firewall of via een HTTP proxy

NFS server

Parallelle of seriële verbinding

Als FreeBSD gekocht is op CD of DVD dan is alles wat nodig is aanwezig om door te gaan naar Opstartmedia aanmaken.

Als de installatiebestanden nog niet beschikbaar zijn wordt in Aangepaste installatiemedia maken uitgelegd hoe de installatie via bovenstaande methoden voorbereid kan worden. Nadat de installatiebestanden beschikbaar zijn kunnen de voorbereidingen voor de installatie verdergaan in Opstartmedia aanmaken.

De FreeBSD installatieprocedure begint met het opstarten van een computer met het FreeBSD installatieprogramma. Dit programma wordt niet uitgevoerd vanuit een ander besturingssysteem. Normaliter start een computer op met het besturingssysteem dat is geïnstalleerd op een harde schijf, maar hij kan ook ingesteld worden om op te starten van een "bootable" diskette. De meeste hedendaagse computers kunnen ook opstarten van een CD-ROM in het CD-ROM station of van een USB-schijf.

Als FreeBSD op CD-ROM of DVD beschikbaar is (gekocht of zelf gebrand) en een computer kan opstarten van een CD-ROM of DVD (meestal een BIOS optie genaamd "Boot Order" of iets dergelijks), dan is het doorwerken van deze sectie niet nodig. De FreeBSD CD-ROM en DVD images zijn bootable en kunnen zonder verdere voorbereidingen gebruikt worden om FreeBSD te installeren. |

Om een opstartbare geheugenstick te maken kunnen deze stappen gevolgd worden:

Bemachtig een image voor de geheugenstick

Images voor de geheugenstick voor FreeBSD 8.X en ouder kunnen worden gedownload vanuit de map ISO-IMAGES van ftp://ftp.FreeBSD.org/pub/FreeBSD/releases/arch/ISO-IMAGES/versie/FreeBSD-versie-RELEASE-arch-memstick.img. Vervang arch en versie door de architectuur en de versie die u wilt installeren. De geheugenstick-images voor FreeBSD/i386 11.2-RELEASE zijn beschikbaar op ftp://ftp.FreeBSD.org/pub/FreeBSD/releases/i386/ISO-IMAGES/11.2/FreeBSD-11.2-RELEASE-i386-memstick.img.

Voor FreeBSD 9.0-RELEASE en nieuwere uitgaven wordt een ander pad voor de mappen gebruikt. Details over het downloaden en installeren van FreeBSD 9.0-RELEASE enn later wordt behandeld in FreeBSD 9.X en nieuwer installeren. |

Het beeldbestand van de geheugenstick heeft een extensie .img. De map ISO-IMAGES bevat een aantal verschillende images, en degene die u nodig heeft zal afhangen van de FreeBSD-versie die u installeert, en in sommige gevallen van de hardware waarop u het installeert.

Maak voordat u verder gaat een back-up van de gegevens die nu op uw USB-stick staan, aangezien deze procedure ze zal wissen. |

Schrijf het beeldbestand naar de geheugenstick

Om opstartdiskettes te maken kunnen de volgende stappen gevolgd worden:

Bemachtig de images voor opstartdiskettes

Merk op dat met ingang van FreeBSD 8.X floppy-images niet langer beschikbaar zijn. Zie de bovenstaande instructies voor hoe FreeBSD met behulp van een USB-geheugenstick te installeren, of gebruik een CD-ROM of DVD. |

De opstartschijven zijn beschikbaar op de installatiemedia in de map floppies/ en kunnen ook gedownload worden uit de map floppies, ftp://ftp.FreeBSD.org/pub/FreeBSD/releases/arch/versie-RELEASE/floppies/. Vervang arch en versie door de architectuur en het versienummer dat geïnstalleerd moet worden. De images voor bootdiskettes voor bijvoorbeeld FreeBSD/i386 11.2-RELEASE zijn beschikbaar op ftp://ftp.FreeBSD.org/pub/FreeBSD/releases/i386/11.2-RELEASE/floppies/.

De diskette-images hebben de extensie .flp. De map floppies/ bevat een aantal images en het hangt af van de gewenste FreeBSD versie, en in sommige gevallen ook van de hardware, welke images nodig zijn. In de meeste gevallen zijn er vier floppies nodig, boot.flp, kern1.flp, kern2.flp, en kern3.flp. In dezelfde map staat README.TXT voor de laatste informatie over de diskette-images.

Het FTP-programma moet ingesteld staan in binary modus om de disk-images te downloaden. Sommige webbrowsers blijken de text (of ASCII) modus te gebruiken en dan kan er niet van de diskettes opgestart worden. |

Maak de diskettes aan

Per gedownload image wordt een diskette aangemaakt. Vanzelfsprekend moeten deze diskettes vrij zijn van fouten. Het gemakkelijkst is dit te testen door de diskettes te formatteren. Vanaf de fabriek geformatteerde floppies kunnen niet vertrouwd worden. Het programma format in Windows® meldt niet of er bad blocks zijn, het markeert ze gewoon als "bad" en negeert ze. Het wordt geadviseerd schone, nieuwe floppies te gebruiken als op deze manier wordt geïnstalleerd.

Als bij het installeren van FreeBSD het installatieprogramma vastloopt, blijft hangen of zich op een andere manier vreemd gedraagt, dan ligt dat meestal aan de floppies. Probeer dan de diskette-images op nieuwe schijven te schrijven en probeer het opnieuw. |

Schrijf de imagebestanden op diskettes

De .flp-bestanden zijn geen gewone bestanden die naar een diskette te kopiëren zijn. Het zijn images van de complete inhoud van een diskette. Dit betekent dat ze niet eenvoudigweg gekopieerd kunnen worden van de ene schijf naar de andere. In plaats daarvan moet speciale software gebruikt worden om de images rechtstreeks op de diskettes te schrijven.

Als de diskettes aanmaakt worden op een computer met MS-DOS® / Windows®, dan levert het FreeBSD project de software fdimage.

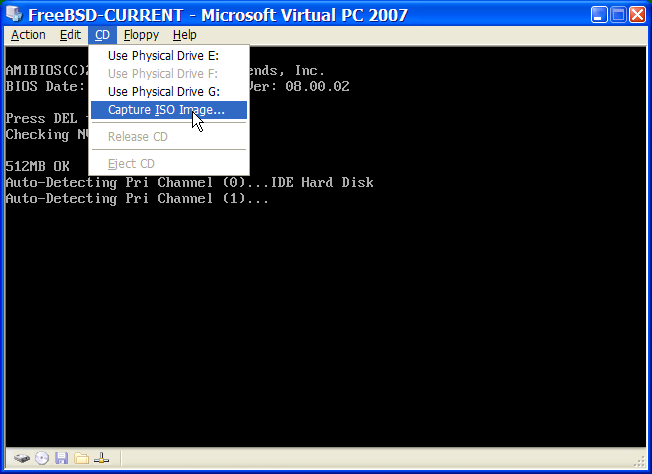

Als de floppies van de CD-ROM worden gebruikt en het CD-ROM station is E:, dan kan dit als volgt:

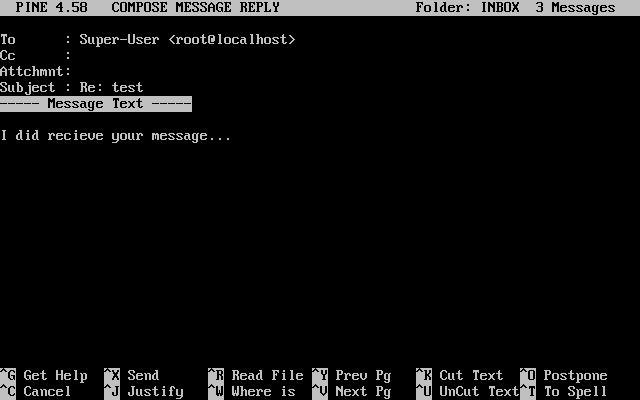

E:\> tools\fdimage floppies\boot.flp A:Herhaal dit commando voor elk .flp-bestand, waarbij steeds een nieuwe diskette wordt gebruikt. Merk elke diskette met de naam van het bestand dat erop wordt gekopieerd. Pas de opdrachtregel steeds aan, afhankelijk van waar de .flp-bestanden staan. Als er geen CD-ROM beschikbaar is dan kan fdimage gedownload worden vanuit de map tools op de FreeBSD FTP site.

Als de diskettes worden aanmaakt op een UNIX® systeem (zoals een ander FreeBSD systeem) dan kan dd(1) gebruikt worden om de imagebestanden naar diskette te kopiëren. Onder FreeBSD:

# dd if=boot.flp of=/dev/fd0Onder FreeBSD verwijst /dev/fd0 naar het eerste diskettestation (de A:-schijf). /dev/fd1 zou de B:-schijf zijn enzovoorts. Andere UNIX®-varianten kunnen andere namen hebben voor de diskettestations. Meer informatie staat in de documentatie van ieder systeem.

Het installeren van FreeBSD kan nu beginnen.

De installatie maakt geen wijzigingen op schijven totdat het volgende bericht verschijnt: Last Chance: Are you SURE you want continue the installation? If you're running this on a disk with data you wish to save then WE STRONGLY ENCOURAGE YOU TO MAKE PROPER BACKUPS before proceeding! We can take no responsibility for lost disk contents! De installatie kan worden beëindigd op elk moment voor deze laatste waarschuwing zonder dat de inhoud van harde schijven wordt gewijzigd. Als de angst bestaat dat er iets verkeerd is ingesteld, dan kan op dat moment gewoon de computer uitgezet worden zonder dat er schade optreedt. |

Begin met een computer die uit staat.

Zet de computer aan. Als hij aangaat laat hij een optie zien om het systeeminstelmenu, of BIOS, te bereiken, gewoonlijk via F2, F10, Del, of Alt+S. Gebruik de toets die op het scherm wordt aangegeven. In sommige gevallen laat de computer een plaatje zien terwijl hij opstart. Gewoonlijk verdwijnt dit plaatje door het intypen van Esc zodat eventuele verborgen berichten zichtbaar worden.

Zoek de instelling die bepaalt vanaf welk medium de computer opstart. Dit wordt meestal aangeduid met "Boot Order" en laat een lijst met media zien, zoals Floppy, CD-ROM, eerste harde schijf, enzovoorts.

Als u van de CD-ROM opstart, zorg er dan voor dat de CD-ROM geselecteerd is. Als wordt opstart van een USB-schijf of een diskette, stel dat dan in. Raadpleeg in geval van twijfel de documentatie van de computer en/of het moederbord.

Maak de instellingen, bewaar de veranderingen en sluit het instelprogramma af. De computer moet dan opnieuw starten.

Als u een "opstartbare" USB-stick heeft klaargemaakt zoals beschreven in Opstartmedia aanmaken, steek dan de USB-stick in voordat u de computer aanzet.

Bij opstarten vanaf CD moet na het aanzetten van de computer zo snel mogelijk de CD-ROM ingestoken worden.

Voor FreeBSD 7.X zijn installatiediskettes beschikbaar en ze kunnen worden klaargemaakt zoals beschreven in Opstartmedia aanmaken. Eén van deze is de eerste opstartschijf: boot.flp. Plaats deze schijf in uw diskettestation en start de computer op. |

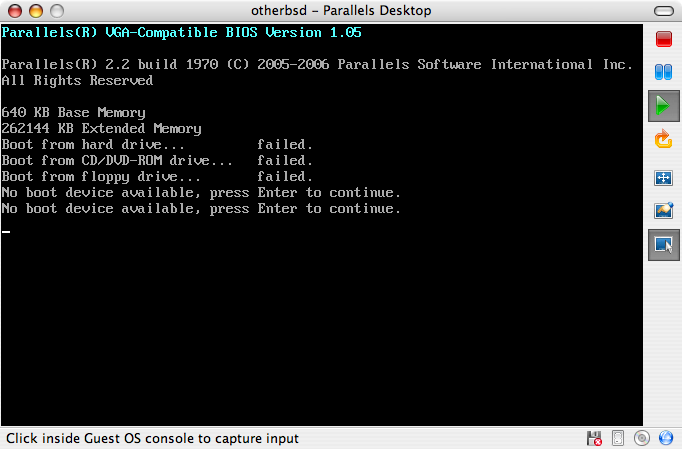

Als de computer opstart zoals altijd en met het huidige besturingssysteem begint, dan kan dat om de volgende redenen zijn: .. De opstartschijven waren niet vroeg genoeg in de computer gedaan om ervan op te starten. Laat ze er dan inzitten en probeer de computer te herstarten. .. De gemaakte wijzigingen in de BIOS zijn niet goed doorgekomen. Doe dat dan nog een keer totdat de juiste instelling gevonden is. .. De BIOS ondersteunt het opstarten van het gekozen medium niet.

FreeBSD start nu op. Bij opstarten vanaf CD-ROM is iets als het volgende op het scherm te zien (versie-informatie weggelaten):

Booting from CD-Rom...

645MB medium detected

CD Loader 1.2

Building the boot loader arguments

Looking up /BOOT/LOADER... Found

Relocating the loader and the BTX

Starting the BTX loader

BTX loader 1.00 BTX version is 1.02

Consoles: internal video/keyboard

BIOS CD is cd0

BIOS drive C: is disk0

BIOS drive D: is disk1

BIOS 636kB/261056kB available memory

FreeBSD/i386 bootstrap loader, Revision 1.1

Loading /boot/defaults/loader.conf

/boot/kernel/kernel text=0x64daa0 data=0xa4e80+0xa9e40 syms=[0x4+0x6cac0+0x4+0x88e9d]

\Bij opstarten vanaf diskette is iets als het volgende op het scherm te zien (versie-informatie weggelaten):

Booting from Floppy...

Uncompressing ... done

BTX loader 1.00 BTX version is 1.01

Console: internal video/keyboard

BIOS drive A: is disk0

BIOS drive C: is disk1

BIOS 639kB/261120kB available memory

FreeBSD/i386 bootstrap loader, Revision 1.1

Loading /boot/defaults/loader.conf

/kernel text=0x277391 data=0x3268c+0x332a8 |

Insert disk labelled "Kernel floppy 1" and press any key...Volg de instructies op en haal de diskette met boot.flp eruit, stop de diskette met kern1.flp in het station en druk op Enter. Start op vanaf de eerste diskette en geef volgende diskettes in als daarom wordt gevraagd.

Of nu wordt opstart van CD-ROM, USB-stick of diskette, de opstartprocedure komt op een gegeven moment bij het bootloader-menu van FreeBSD:

Wacht 10 seconden of druk op Enter.

De meeste sparc64-systemen zijn ingesteld om automatisch vanaf schijf op te starten. Om FreeBSD te installeren dient u over het netwerk of vanaf een CDROM op te starten, waarvoor u in de PROM (OpenFirmware) dient te breken.

Start het systeem opnieuw op, en wacht totdat te opstartboodschappen verschijnen om dit te doen. Het hangt af van het model, maar het zou er ongeveer zo uit moeten zien:

Sun Blade 100 (UltraSPARC-IIe), Keyboard Present

Copyright 1998-2001 Sun Microsystems, Inc. All rights reserved.

OpenBoot 4.2, 128 MB memory installed, Serial #51090132.

Ethernet address 0:3:ba:b:92:d4, Host ID: 830b92d4.Als uw systeem vanaf hier verder gaat met opstarten vanaf schijf, dient u L1+A of Stop+A op het toetsenbord in te drukken, of een BREAK over de seriële console te versturen (door bijvoorbeeld ~# in tip(1) of cu(1) te gebruiken) om bij de PROM-prompt te komen. Het ziet er als volgt uit:

ok (1)

ok {0} (2)| 1 | Deze prompt wordt gebruikt op systemen met slechts één CPU. |

| 2 | Deze prompt wordt op SMP-systemen gebruikt, het cijfer geeft het aantal actieve CPUs aan. |

Stop hier de CDROM in uw drive, en typ op de PROM-prompt boot cdrom.

De laatste paar honderd regels die op het scherm verschenen zijn bewaard en kunnen bekeken worden.

Druk op Scroll Lock om ze te bekijken. Hiermee wordt de scrollmodus ingeschakeld. Gebruik de pijltjestoetsen en PageUp en PageDown om de resultaten te bekijken. Druk weer op Scroll Lock om de scrollmodus uit te schakelen.

Dit kan nu gedaan worden om de tekst te bekijken die over het scherm rolde terwijl de kernel de hardware onderzocht. Er is tekst te zoals in Voorbeeld resultaten hardware-onderzoek, maar de exacte tekst is anders, afhankelijk van de componenten in een computer.

avail memory = 253050880 (247120K bytes)

Preloaded elf kernel "kernel" at 0xc0817000.

Preloaded mfs_root "/mfsroot" at 0xc0817084.

md0: Preloaded image </mfsroot> 4423680 bytes at 0xc03ddcd4

md1: Malloc disk

Using $PIR table, 4 entries at 0xc00fde60

npx0: <math processor> on motherboard

npx0: INT 16 interface

pcib0: <Host to PCI bridge> on motherboard

pci0: <PCI bus> on pcib0

pcib1:<VIA 82C598MVP (Apollo MVP3) PCI-PCI (AGP) bridge> at device 1.0 on pci0

pci1: <PCI bus> on pcib1

pci1: <Matrox MGA G200 AGP graphics accelerator> at 0.0 irq 11

isab0: <VIA 82C586 PCI-ISA bridge> at device 7.0 on pci0

isa0: <iSA bus> on isab0

atapci0: <VIA 82C586 ATA33 controller> port 0xe000-0xe00f at device 7.1 on pci0

ata0: at 0x1f0 irq 14 on atapci0

ata1: at 0x170 irq 15 on atapci0

uhci0 <VIA 83C572 USB controller> port 0xe400-0xe41f irq 10 at device 7.2 on pci

0

usb0: <VIA 83572 USB controller> on uhci0

usb0: USB revision 1.0

uhub0: VIA UHCI root hub, class 9/0, rev 1.00/1.00, addr1

uhub0: 2 ports with 2 removable, self powered

pci0: <unknown card> (vendor=0x1106, dev=0x3040) at 7.3

dc0: <ADMtek AN985 10/100BaseTX> port 0xe800-0xe8ff mem 0xdb000000-0xeb0003ff ir

q 11 at device 8.0 on pci0

dc0: Ethernet address: 00:04:5a:74:6b:b5

miibus0: <MII bus> on dc0

ukphy0: <Generic IEEE 802.3u media interface> on miibus0

ukphy0: 10baseT, 10baseT-FDX, 100baseTX, 100baseTX-FDX, auto

ed0: <NE2000 PCI Ethernet (RealTek 8029)> port 0xec00-0xec1f irq 9 at device 10.

0 on pci0

ed0 address 52:54:05:de:73:1b, type NE2000 (16 bit)

isa0: too many dependant configs (8)

isa0: unexpected small tag 14

orm0: <Option ROM> at iomem 0xc0000-0xc7fff on isa0

fdc0: <NEC 72065B or clone> at port 0x3f0-0x3f5,0x3f7 irq 6 drq2 on isa0

fdc0: FIFO enabled, 8 bytes threshold

fd0: <1440-KB 3.5” drive> on fdc0 drive 0

atkbdc0: <Keyboard controller (i8042)> at port 0x60,0x64 on isa0

atkbd0: <AT Keyboard> flags 0x1 irq1 on atkbdc0

kbd0 at atkbd0

psm0: <PS/2 Mouse> irq 12 on atkbdc0

psm0: model Generic PS/@ mouse, device ID 0

vga0: <Generic ISA VGA> at port 0x3c0-0x3df iomem 0xa0000-0xbffff on isa0

sc0: <System console> at flags 0x100 on isa0

sc0: VGA <16 virtual consoles, flags=0x300>

sio0 at port 0x3f8-0x3ff irq 4 flags 0x10 on isa0

sio0: type 16550A

sio1 at port 0x2f8-0x2ff irq 3 on isa0

sio1: type 16550A

ppc0: <Parallel port> at port 0x378-0x37f irq 7 on isa0

pppc0: SMC-like chipset (ECP/EPP/PS2/NIBBLE) in COMPATIBLE mode

ppc0: FIFO with 16/16/15 bytes threshold

plip0: <PLIP network interface> on ppbus0

ad0: 8063MB <IBM-DHEA-38451> [16383/16/63] at ata0-master UDMA33

acd0: CD-RW <LITE-ON LTR-1210B> at ata1-slave PIO4

Mounting root from ufs:/dev/md0c

/stand/sysinstall running as init on vty0Controleer de resultaten van het hardware-onderzoek nauwgezet om er zeker van te zijn dat FreeBSD alle componenten gevonden heeft die verwacht worden. Als een component niet is gevonden, dan wordt die niet genoemd. Een eigen kernel staat u toe om apparaten te ondersteunen die niet in de GENERIC kernel zitten, zoals geluidskaarten.

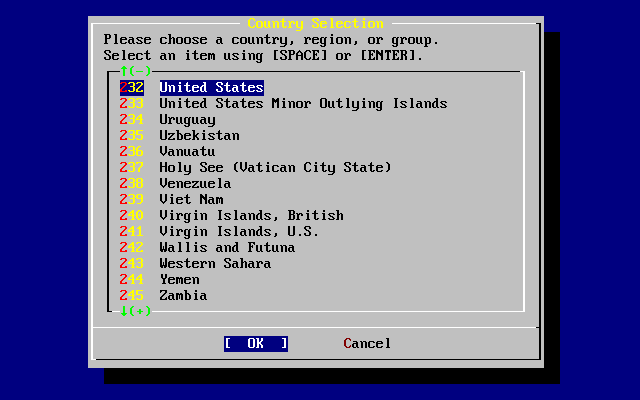

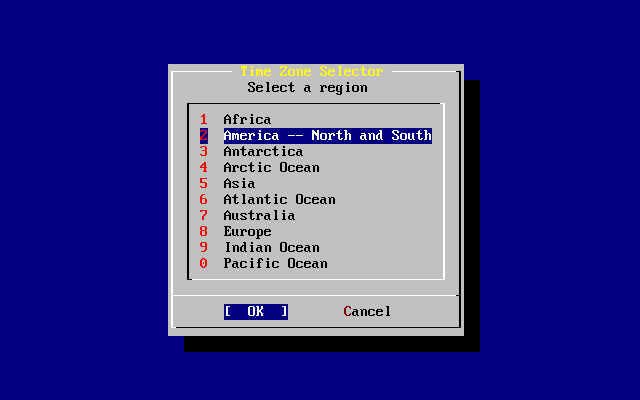

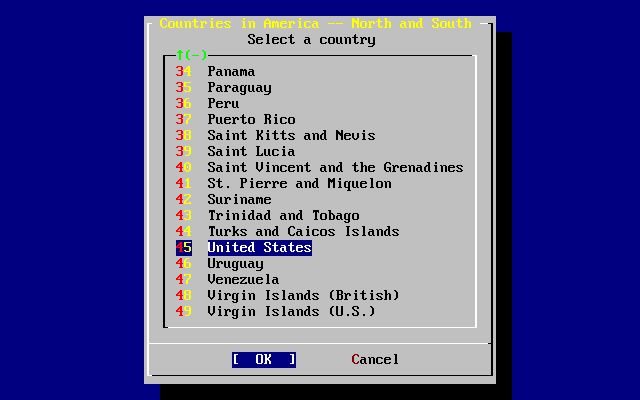

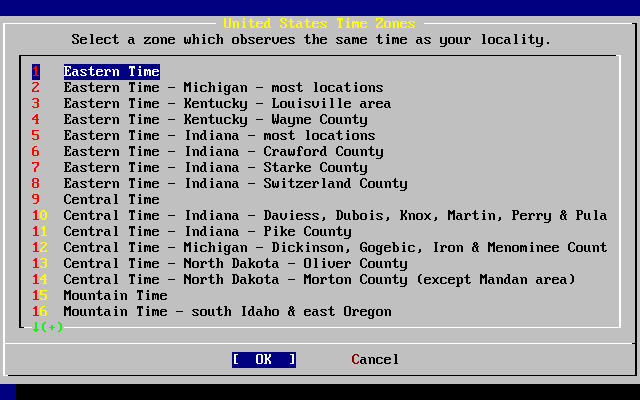

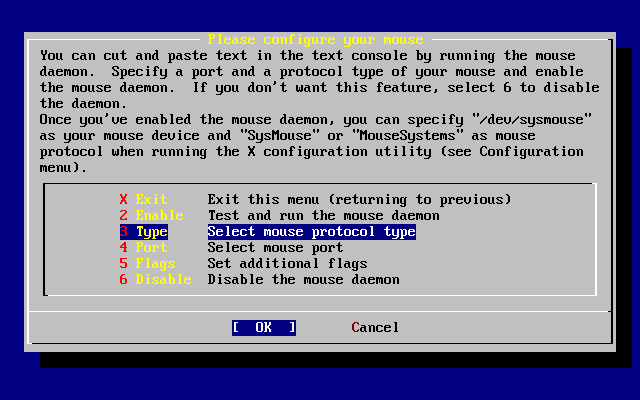

Na de procedure voor het opsporen van apparaten Landmenu kiezen. Gebruik de pijltoetsen om een land, regio, of groep te kiezen. Druk daarna op Enter, dit stelt gemakkelijk uw land in.

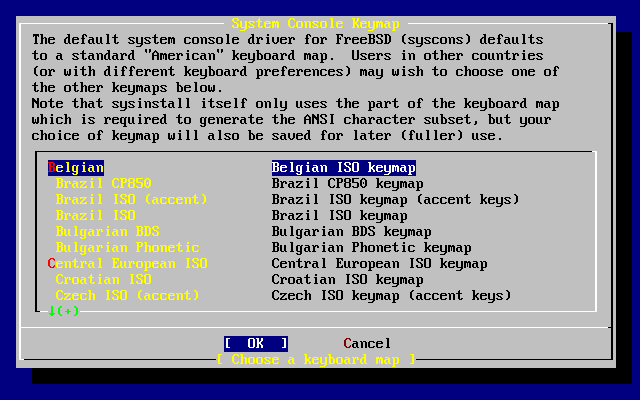

Als u als land heeft geselecteerd, dan zal de standaard Amerikaanse toetsenbordindeling worden gebruikt, als een ander land gekozen is, zal het volgende menu worden afgebeeld. Gebruik de pijltoetsen om de juiste toetsenbordindeling te kiezen en druk op Enter.

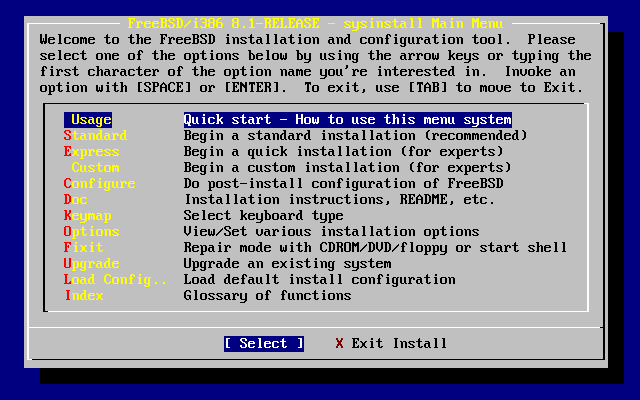

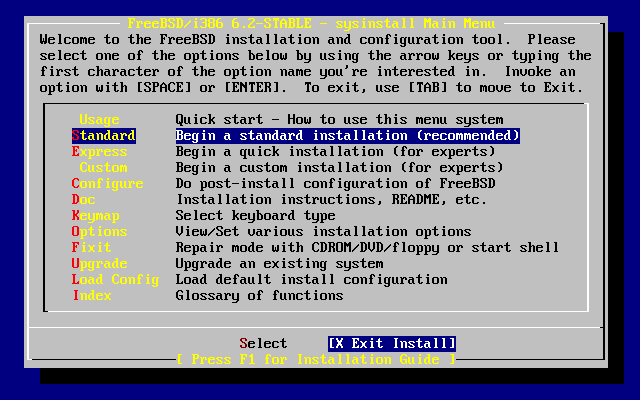

Nadat het juiste land is gekozen zal sysinstall het hoofd menu tonen.

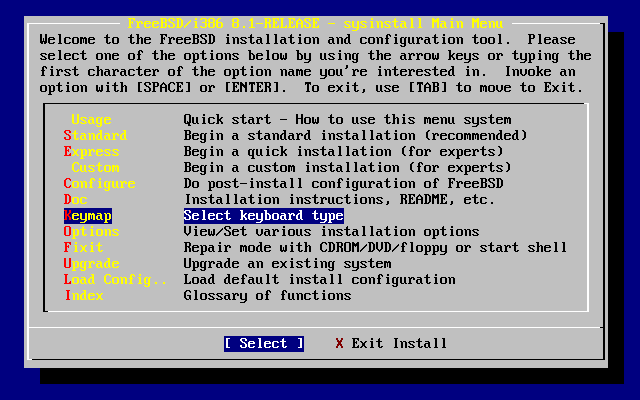

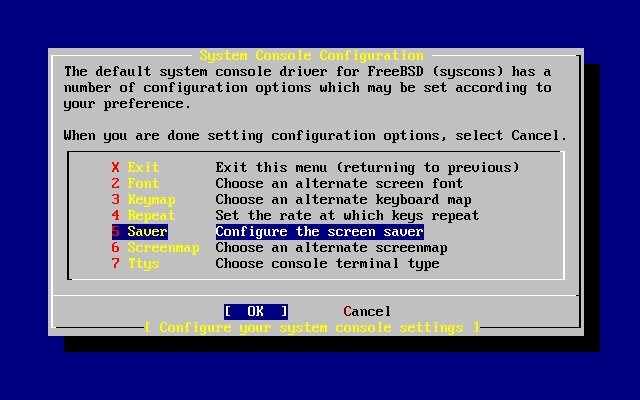

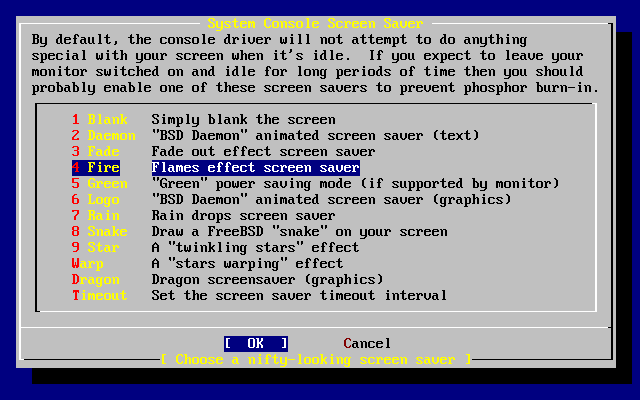

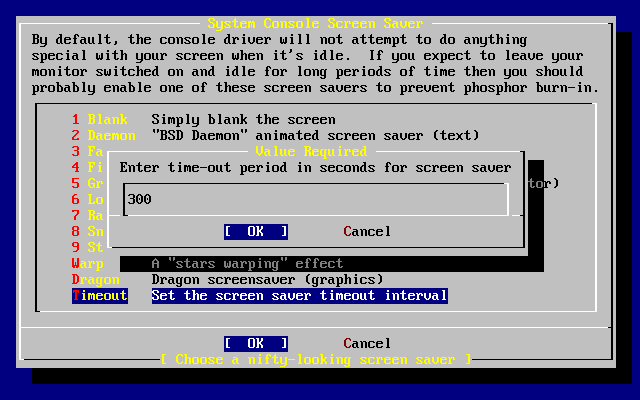

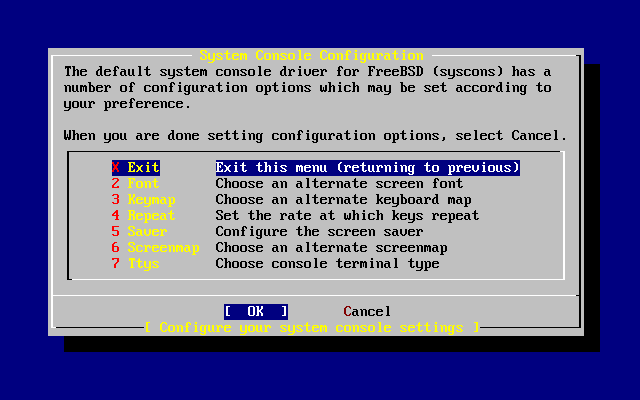

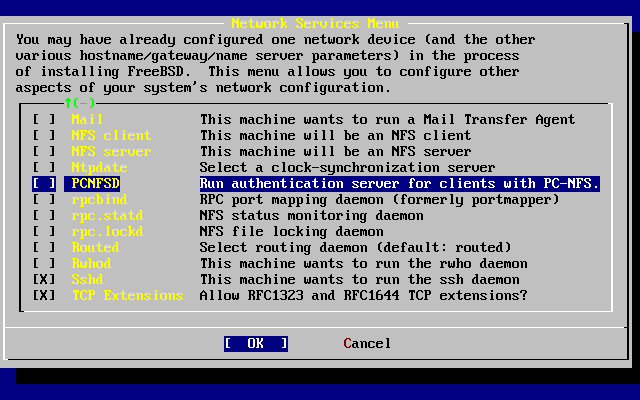

Het hulpprogramma sysinstall is het installatieprogramma voor FreeBSD. Het is tekstgebaseerd en is onderverdeeld in een aantal menu’s en schermen die gebruikt kunnen worden om de installatieprocedure in te stellen en te beheren.

Het menu van sysinstall wordt bestuurd met de pijltjestoetsen, Enter, Tab, Space en andere toetsen. Een gedetailleerde beschrijving van de gebruikte toetsen en wat ze doen is opgenomen in de gebruikersinformatie voor sysinstall.

Selecteer de optie om deze informatie te lezen. Selecteer de knop Select, zoals in Usage selecteren in het sysinstall hoofdmenu, en druk op Enter.

De instructies om het menusysteem te gebruiken worden getoond. Na het lezen kan met Enter het hoofdmenu weer getoond worden.

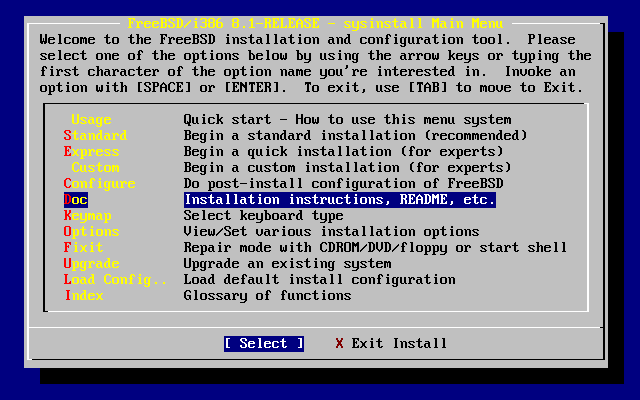

Kies met de pijltjestoetsen in het hoofdmenu en druk op Enter.

Dit toont het menu Documentation.

Het is belangrijk om de documentatie te lezen.

Selecteer een document met de pijltjestoetsen en druk op Enter om het te bekijken. Na het lezen wordt met Enter teruggekeerd naar het menu Documentation.

Selecteer met de pijltjestoetsen en druk op Enter om het menu Documentation te verlaten.

Kies met de pijltjestoetsen in het menu en druk op Enter om de toetsenbordinstellingen te wijzigen. Dit is alleen nodig als geen standaard of VS-toetsenbord wordt gebruikt.

Een andere toetsenbordindeling is te kiezen door het menu-item te selecteren met omhoog/omlaag en dan op Space te drukken. Nog een keer Space deselecteert het item. Nadat de keuze is gemaakt kan met de pijltjestoetsen OK gekozen worden en op Enter gedrukt worden.

In de schermafbeelding wordt maar een deel van de lijst getoond. Selecteer Cancel door op Tab te drukken. Dan wordt de standaard toetsenbordindeling gebruikt en het programma gaat terug naar het hoofdmenu voor de installatie.

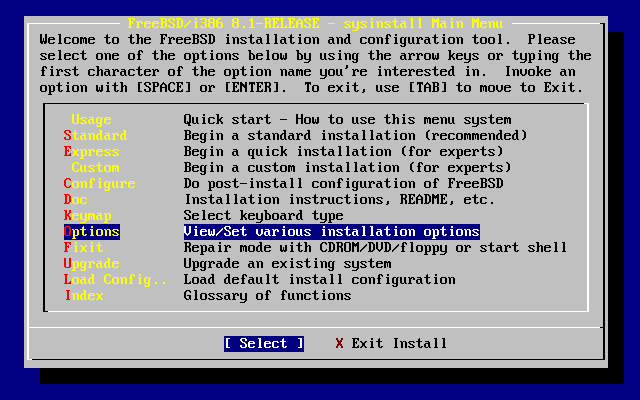

Kies en druk op Enter.

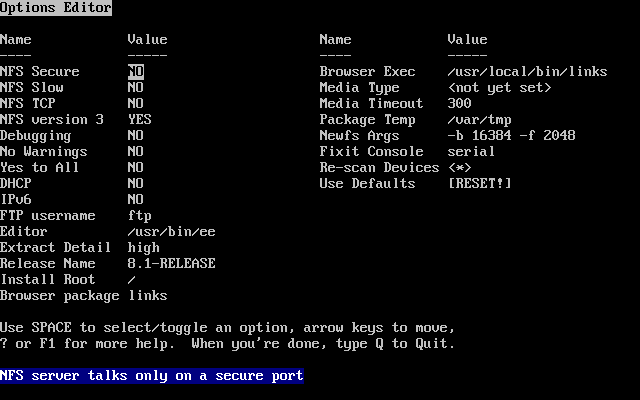

De standaardwaarden zijn in orde voor de meeste gebruikers en hoeven meestal niet gewijzigd te worden. De release name hangt af van de versie die geïnstalleerd wordt.

Er staat een beschrijving van het geselecteerde item aan de onderkant van het scherm, geaccentueerd in blauw. Eén van de opties is waarmee opnieuw de beginwaarden worden ingesteld.

Druk op F1 om de helptekst van de diverse opties te bekijken.

Druk op Q om terug te gaan naar het hoofdmenu van de installatie.

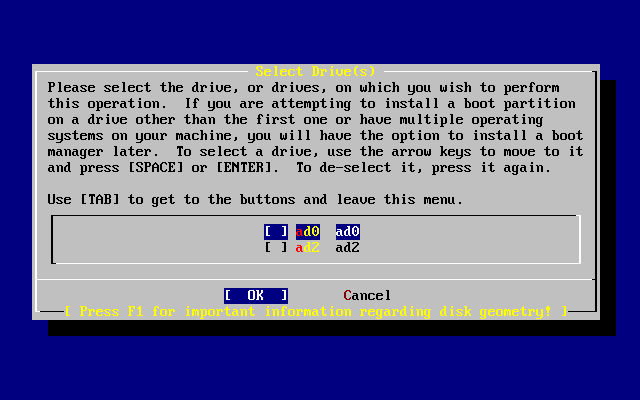

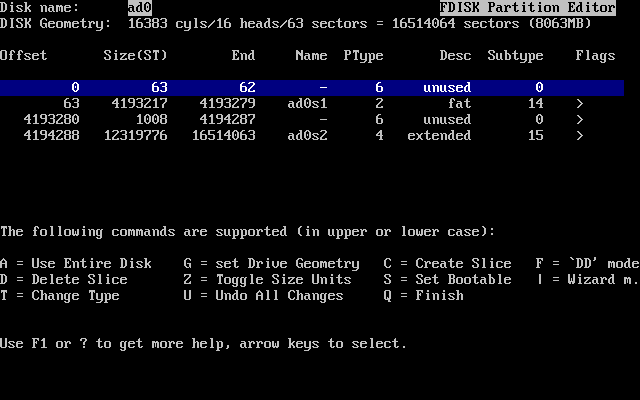

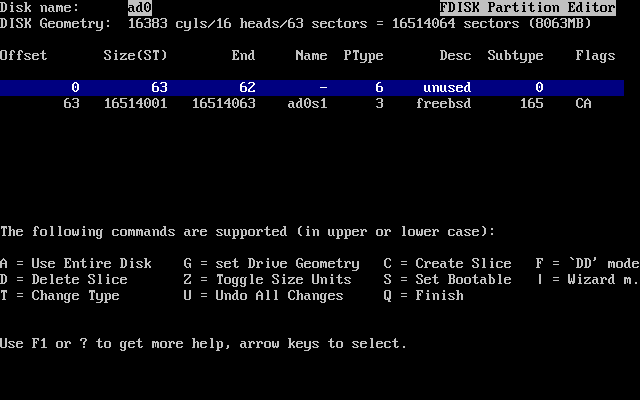

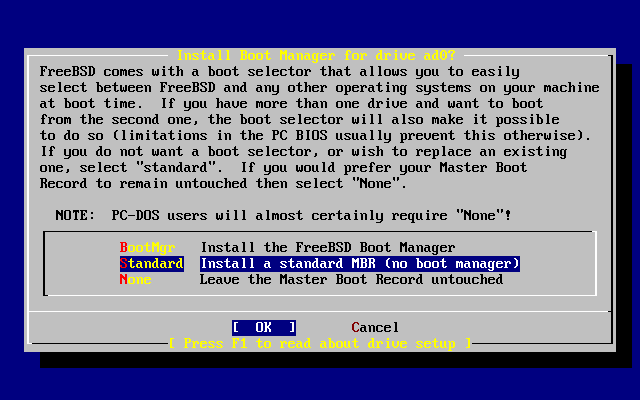

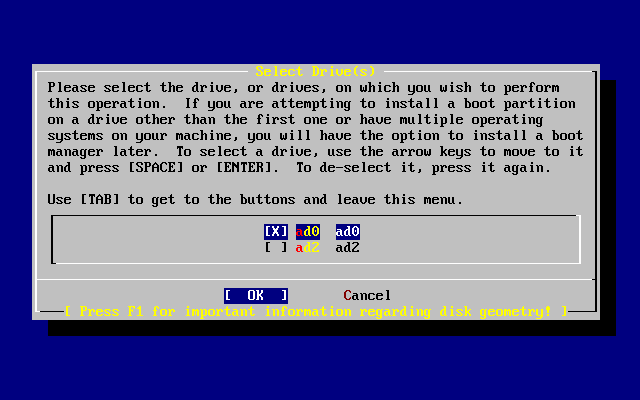

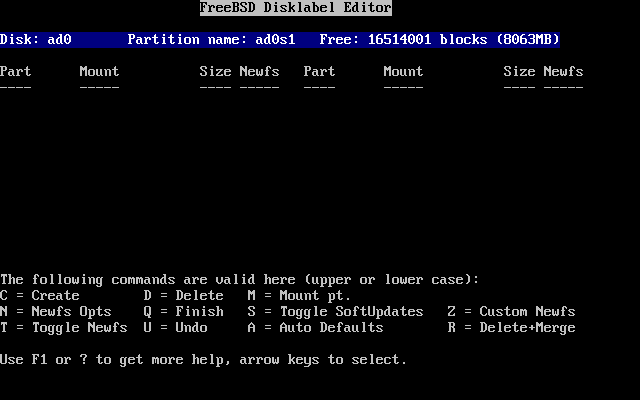

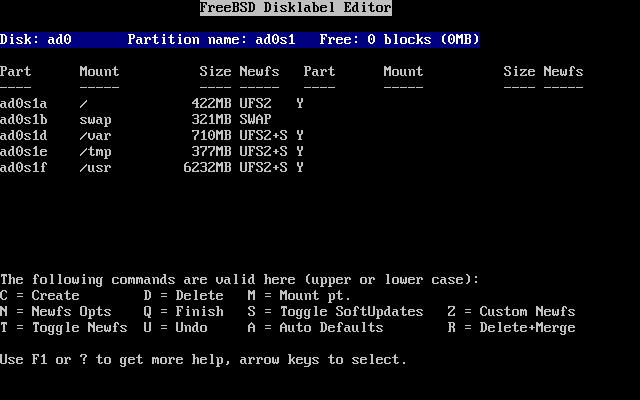

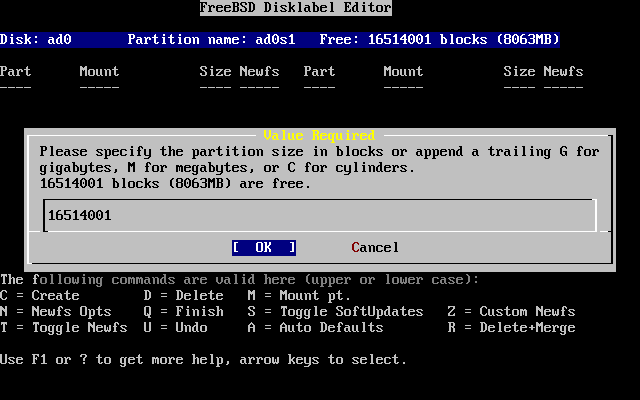

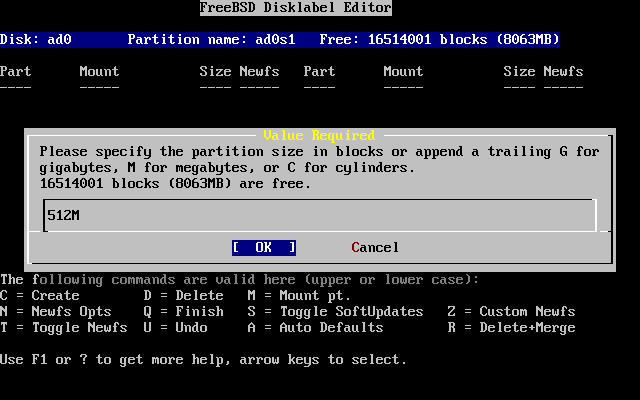

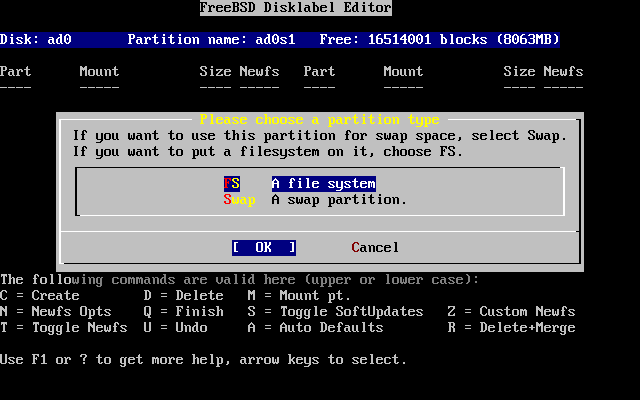

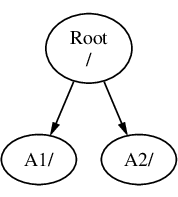

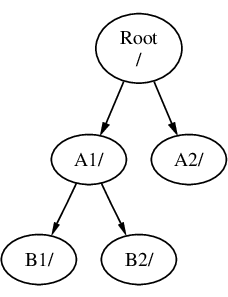

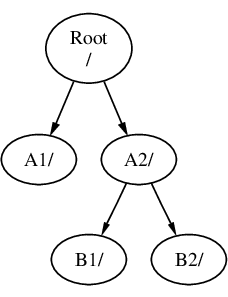

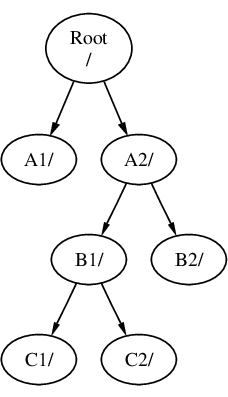

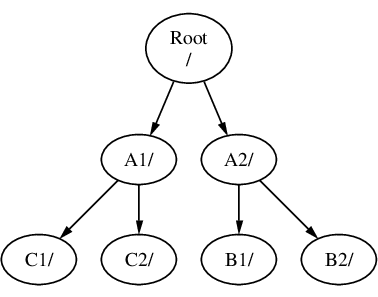

Als eerste moet schijfruimte aan FreeBSD worden toegewezen en die ruimte dient gemerkt te worden zodat sysinstall deze kan voorbereiden.Om dit te kunnen doen is kennis nodig over hoe FreeBSD informatie op schijven verwacht aan te treffen.

Voordat FreeBSD op een systeem geïnstalleerd en ingesteld kan worden is er een belangrijk onderwerp waarover kennis nodig is, met name als er meerdere harde schijven zijn.

Op een PC met een BIOS-afhankelijk besturingssysteem zoals MS-DOS® en Microsoft® Windows®, kan het BIOS de normale schijfvolgorde abstraheren en volgt het besturingssysteem die wijzigingen. Dit stelt de gebruiker in staat op te starten van een andere schijf dan de zogenaamde "primary master". Dit is erg handig voor gebruikers die er achter zijn gekomen dat de gemakkelijkste en goedkoopste manier om een systeemback-up te maken het plaatsen van een identieke tweede harde schijf is en het daarop regelmatig kopieëren van de inhoud van de eerste schijf met Ghost of XCOPY. Als de eerste schijf weigert of aangevallen is door een virus of vervuild is door een fout in het besturingssysteem, dan kan eenvoudig overgeschakeld worden door in het BIOS de twee schijven logisch te wisselen. Dat is als het verwisselen van de kabels, maar dan zonder de systeemkast open te maken.

Duurdere systemen met SCSI controllers hebben vaak BIOS-uitbreidingen die het mogelijk maken SCSI-schijven op soortgelijke wijze in te delen voor maximaal zeven schijven.

Een gebruiker die gewend is hiervan gebruik te maken kan verrast worden als de resultaten met FreeBSD niet overeenkomen met de verwachtingen. FreeBSD maakt geen gebruik van het BIOS en heeft dus geen kennis van "logical BIOS drive mapping". Dit kan leiden tot verbazingwekkende situaties, met name als de schijven fysiek gelijk zijn in geometrie en ook de data klonen van elkaar zijn.