Primary Mirror Sites

E:\> tools\fdimage floppies\kern.flp A:This translation may be out of date. To help with the translations please access the FreeBSD translations instance.

Το FreeBSD είναι ένα κατοχυρωμένο εμπορικό σύμβολο του FreeBSD Foundation.

Οι λέξεις ή φράσεις IBM, AIX, OS/2, PowerPC, PS/2, S/390, και ThinkPad είναι εμπορικά σύμβολα της International Business Machines Corporation στις Ηνωμένες Πολιτείες, άλλες χώρες, ή και στα δύο ταυτόχρονα.

Οι λέξεις IEEE, POSIX, και 802 είναι κατοχυρωμένα εμπορικά σύμβολα του Institute of Electrical and Electronics Engineers, Inc. στις Ηνωμένες Πολιτείες.

Οι λέξεις ή φράσεις Red Hat, και RPM είναι εμπορικά σύμβολα ή κατοχυρωμένα εμπορικά σύμβολα της Red Hat, Inc. στις Ηνωμένες Πολιτείες και σε άλλες χώρες.

Οι λέξεις 3Com και HomeConnect είναι κατοχυρωμένα εμπορικά σύμβολα της 3Com Corporation.

Οι λέξεις ή φράσεις Adobe, Acrobat, Acrobat Reader, και PostScript είναι είτε κατοχυρωμένα εμπορικά σύμβολα ή εμπορικά σύμβολα της Adobe Systems Incorporated στις Ηνωμένες Πολιτείες ή/και σε άλλες χώρες.

Οι λέξεις ή φράσεις Apple, AirPort, FireWire, Mac, Macintosh, Mac OS, Quicktime, και TrueType είναι εμπορικά σύμβολα της Apple Computer, Inc., κατοχυρωμένα στις Ηνωμένες Πολιτείες και σε άλλες χώρες.

Οι λέξεις Intel, Celeron, EtherExpress, i386, i486, Itanium, Pentium, και Xeon είναι εμπορικά σύμβολα ή κατοχυρωμένα εμπορικά σύμβολα της Intel Corporation και των θυγατρικών της στις Ηνωμένες Πολιτείες και σε άλλες χώρες.

Το Linux είναι ένα κατοχυρωμένα εμπορικό σύμβολο του Linus Torvalds στις Ηνωμένες Πολιτείες.

Οι λέξεις Microsoft, IntelliMouse, MS-DOS, Outlook, Windows, Windows Media, και Windows NT είναι είτε κατοχυρωμένα εμπορικά σύμβολα ή εμπορικά σύμβολα της Microsoft Corporation στις Ηνωμένες Πολιτείες και/ή σε άλλες χώρες.

Οι λέξεις Motif, OSF/1, και UNIX είναι κατοχυρωμένα εμπορικά σύμβολα και οι λέξεις ή φράσεις IT DialTone και The Open Group είναι εμπορικά σύμβολα του The Open Group στις Ηνωμένες Πολιτείες και σε άλλες χώρες.

Οι λέξεις ή φράσεις Sun, Sun Microsystems, Java, Java Virtual Machine, JDK, JRE, JSP, JVM, Netra, OpenJDK, Solaris, StarOffice, SunOS και VirtualBox είναι εμπορικά σύμβολα ή κατοχυρωμένα εμπορικά σύμβολα της Sun Microsystems, Inc. στις Ηνωμένες Πολιτείες και σε άλλες χώρες.

Οι λέξεις RealNetworks, RealPlayer και RealAudio είναι κατοχυρωμένα εμπορικά σύμβολα της RealNetworks, Inc.

Η λέξη Oracle είναι κατοχυρωμένο εμπορικό σύμβολο της Oracle Corporation.

Οι λέξεις 3ware και Escalade είναι κατοχυρωμένα εμπορικά σύμβολα της 3ware Inc.

Η λέξη ARM είναι κατοχυρωμένο εμπορικό σύμβολο της ARM Limited.

Η λέξη Adaptec είναι κατοχυρωμένο εμπορικό σύμβολο της Adaptec, Inc.

Οι λέξεις ή φράσεις Heidelberg, Helvetica, Palatino, και Times Roman είναι είτε κατοχυρωμένα εμπορικά σύμβολα ή εμπορικά σύμβολα της Heidelberger Druckmaschinen AG στις ΗΠΑ και σε άλλες χώρες.

Οι λέξεις Intuit και Quicken είναι κατοχυρωμένα εμπορικά σύμβολα ή κατοχυρωμένα σύμβολα υπηρεσιών της Intuit Inc., ή κάποιων από τις θυγατρικές της, στις Ηνωμένες Πολιτείες και σε άλλες χώρες.

Οι λέξεις LSI Logic, AcceleRAID, eXtremeRAID, MegaRAID και Mylex είναι εμπορικά σύμβολα ή κατοχυρωμένα εμπορικά σύμβολα της LSI Logic Corp.

Η λέξη MATLAB είναι ένα κατοχυρωμένο εμπορικό σύμβολο της The MathWorks, Inc.

Η λέξη SpeedTouch είναι ένα εμπορικό σύμβολο της Thomson

Η λέξη VMware είναι εμπορικό σύμβολο της VMware, Inc.

Η λέξη Mathematica είναι κατοχυρωμένο εμπορικό σύμβολο της Wolfram Research, Inc.

Οι λέξεις ή φράσεις Ogg Vorbis και Xiph.Org είναι εμπορικά σύμβολα τουXiph.Org.

Η λέξη XFree86 είναι ένα εμπορικό σύμβολο του The XFree86 Project, Inc.

Πολλές από τις λέξεις ή φράσεις οι οποίες χρησιμοποιούνται από τους κατασκευαστές ή τους πωλητές τους για να διακρίνουν τα προϊόντα τους θεωρούνται εμπορικά σύμβολα. Όπου αυτές εμφανίζονται σε αυτό το κείμενο και για όσες από αυτές γνωρίζει η Ομάδα Ανάπτυξης του FreeBSD ότι είναι πιθανόν να είναι εμπορικά σύμβολα, θα δείτε ένα από τα σύμβολα: “™” ή “®”.

Περίληψη

Καλώς ήρθατε στο FreeBSD! Αυτό το εγχειρίδιο καλύπτει την εγκατάσταση και την καθημερινή χρήση του FreeBSD 11.2-RELEASE και του FreeBSD 12.0-RELEASE. Το βιβλίο αυτό είναι μόνιμα υπό βελτίωση και ανάπτυξη και αποτελεί το αποτέλεσμα της δουλειάς πολλών ατόμων, οπότε κάποια τμήματα μπορεί να περιέχουν σχετικά ξεπερασμένες πληροφορίες και να χρειάζονται ανανέωση. Αν ενδιαφέρεστε να μας βοηθήσετε σε αυτό το έργο, επικοινωνήστε μαζί μας στην ηλεκτρονική λίστα ομάδας τεκμηρίωσης του FreeBSD. Η τελευταία έκδοση αυτού του κειμένου είναι πάντα διαθέσιμη από την ιστοσελίδα του FreeBSD (παλιότερες εκδόσεις μπορείτε να βρείτε στη διεύθυνση http://docs.FreeBSD.org/doc/). Μπορείτε επίσης να μεταφορτώσετε στον υπολογιστή σας το ίδιο βιβλίο σε άλλες μορφές αρχείου και με διάφορες μορφές συμπίεσης από τον εξυπηρετητή FTP του FreeBSD ή ένα από τα πολλά mirror sites. Αν προτιμάτε ένα τυπωμένο αντίτυπο, μπορείτε να αγοράσετε ένα αντίγραφο του Εγχειριδίου, από το FreeBSD Mall. Μπορείτε επίσης να ψάξετε σε όλο το βιβλίο.

Το πρώτο τμήμα αυτού του βιβλίου, οδηγεί τον νέο χρήστη στη διαδικασία εγκατάστασης του FreeBSD και τον εισάγει ομαλά στη φιλοσοφία και τον σχεδιασμό του UNIX®. Αυτό το τμήμα δεν έχει ιδιαίτερες απαιτήσεις. Αρκεί μόνο η διάθεση για εξερεύνηση ενός νέου συστήματος και η δυνατότητα αφομοίωσης των γνώσεων για το FreeBSD καθώς αυτές εισάγονται σταδιακά.

Αφού διαβάσετε το πρώτο τμήμα, το δεύτερο, κατά πολύ μεγαλύτερο τμήμα, περιλαμβάνει μια εκτενή αναφορά σε διάφορα θέματα που ενδιαφέρουν τους διαχειριστές συστημάτων FreeBSD. Μερικά από αυτά τα κεφάλαια είναι ευκολότερο να τα κατανοήσετε αν έχετε ήδη μελετήσει συγκεκριμένα τμήματα του βιβλίου. Όπου χρειάζεται κάτι τέτοιο, θα αναφέρεται στη σύνοψη του κεφαλαίου που μόλις ξεκινήσατε να διαβάζετε.

Για περισσότερες πηγές πληροφοριών, δείτε το Βιβλιογραφία.

Η τρέχουσα έκδοση του Εγχειριδίου στο διαδίκτυο, είναι το αποτέλεσμα της προσπάθειας πολλών εκατοντάδων εθελοντών στο διάστημα των τελευταίων 10 χρόνων. Οι πιο σημαντικές αλλαγές σε σχέση με την τρίτη έντυπη έκδοση του Εγχειριδίου (2004) φαίνονται παρακάτω:

Το DTrace είναι ένα νέο κεφάλαιο με πληροφορίες σχετικά με αυτό το πανίσχυρο εργαλείο ανάλυσης απόδοσης.

Το Υποστήριξη Συστημάτων Αρχείων είναι ένα νέο κεφάλαιο με πληροφορίες για συστήματα αρχείων τα οποία υποστηρίζονται από το FreeBSD αλλά αναπτύσσονται από άλλες ομάδες, όπως το ZFS από την Sun™.

Το Έλεγχος Συμβάντων Ασφαλείας είναι ένα νέο κεφάλαιο με πληροφορίες σχετικά με τις νέες δυνατότητες και την χρήση του auditing στο FreeBSD.

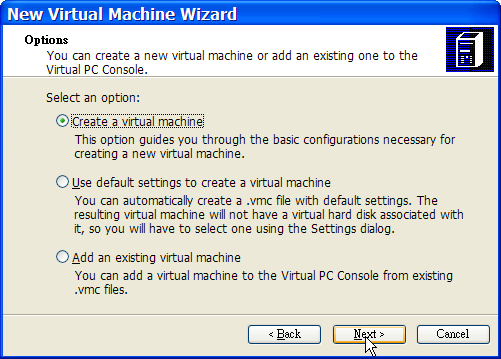

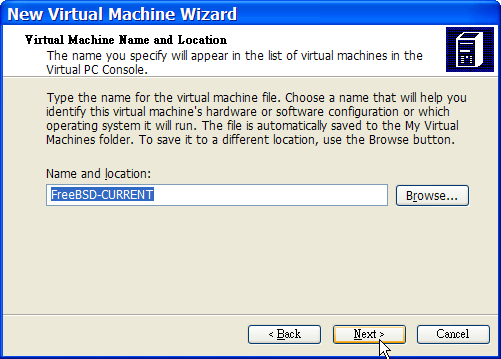

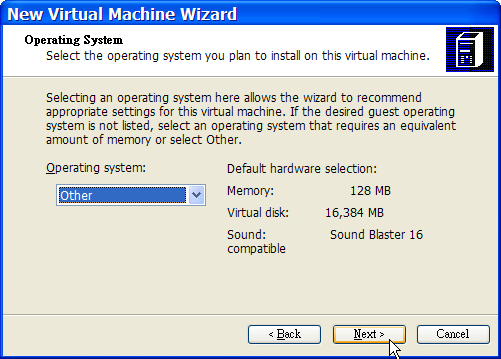

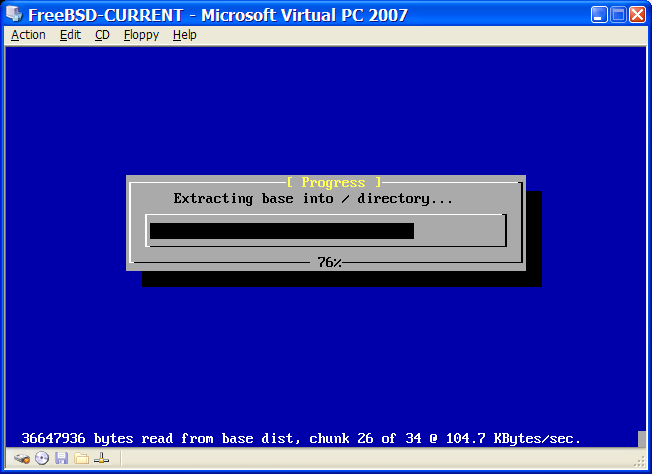

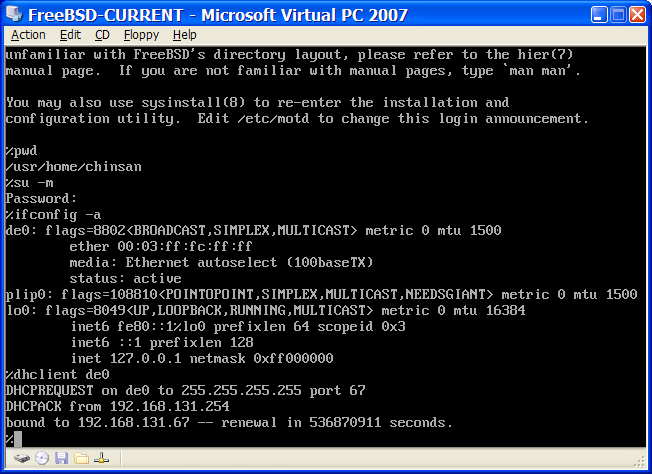

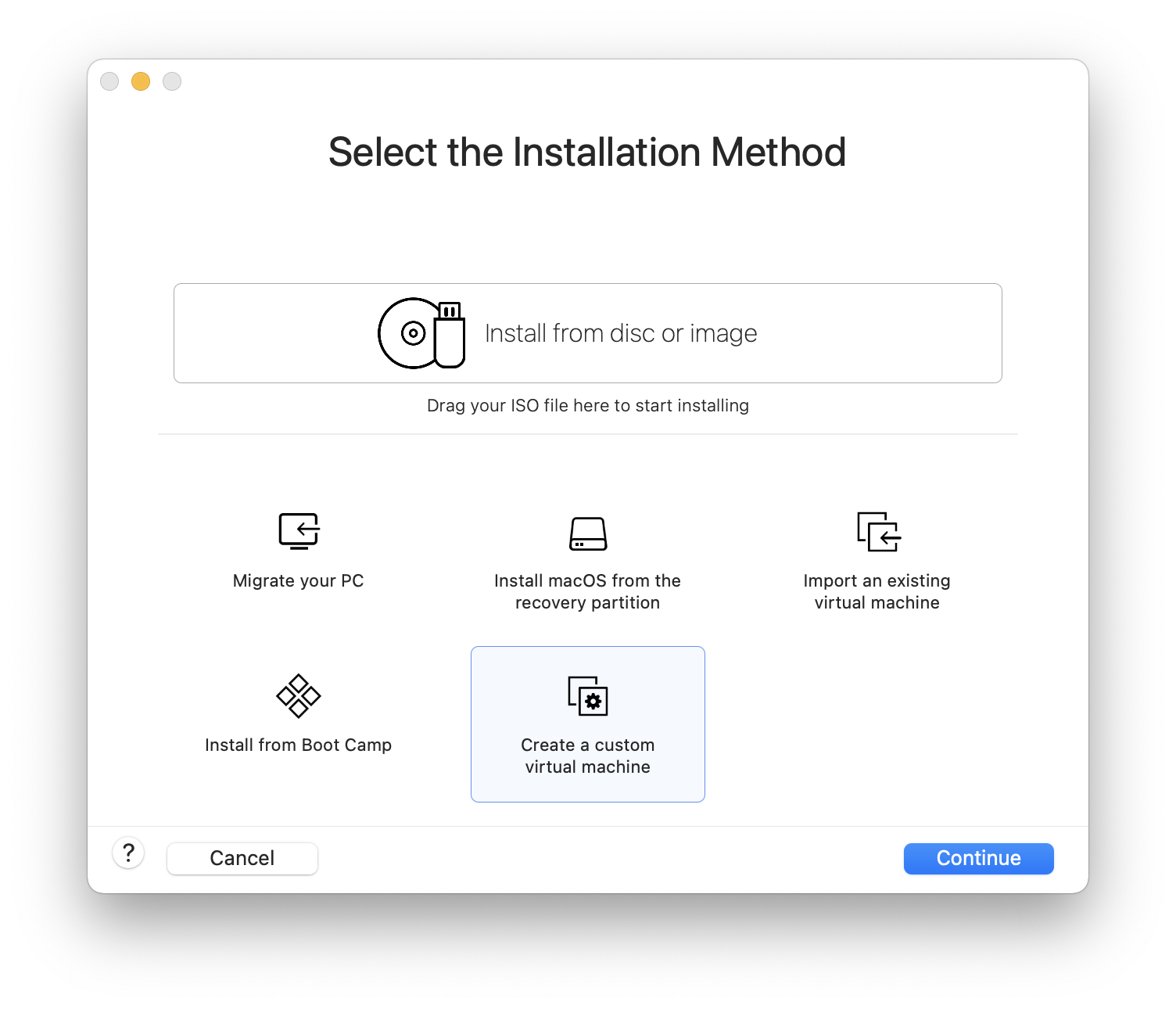

Το Εικονικοποίηση είναι ένα νέο κεφάλαιο με πληροφορίες σχετικά με την εγκατάσταση του FreeBSD σε λογισμικό εκτέλεσης εικονικών (virtual) μηχανημάτων.

Το Εγκατάσταση του FreeBSD 9.x και Μεταγενέστερων Εκδόσεων FreeBSD 9.x και Μεταγενέστερων Εκδόσεων, είναι ένα νέο κεφάλαιο σχετικά με την εγκατάσταση του FreeBSD με τη βοήθεια του νέου προγράμματος bsdinstall.

Η τρίτη έκδοση αυτού του βιβλίου ήταν το αποτέλεσμα της προσπάθειας περισσότερων από δύο χρόνων από τα μέλη της Ομάδας Τεκμηρίωσης του FreeBSD. Η έντυπη έκδοση είχε τόσο μεγάλο μέγεθος, που κρίθηκε αναγκαίο να τυπωθεί σε δύο χωριστούς τόμους. Παρακάτω φαίνονται οι σημαντικότερες αλλαγές σε αυτή τη νέα έκδοση:

Το Ρύθμιση και Βελτιστοποίηση επεκτάθηκε με νέες πληροφορίες για τη διαχείριση ενέργειας και πόρων του συστήματος μέσω ACPI, με περισσότερες πληροφορίες για το σύστημα cron και με περισσότερες επιλογές παραμετροποίησης του πυρήνα του FreeBSD.

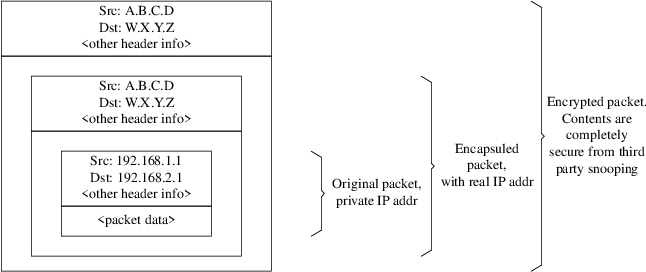

Το Ασφάλεια επεκτάθηκε με νέες πληροφορίες για Δίκτυα VPN, για λίστες ελέγχου πρόσβασης αρχείων (ACLs) και περισσότερες συμβουλές σχετικά με την ασφάλεια του FreeBSD.

Το Υποχρεωτικός Έλεγχος Πρόσβασης είναι ένα νέο κεφάλαιο σε αυτή την έκδοση. Εξηγεί τι είναι ο μηχανισμός MAC και πώς μπορεί να χρησιμοποιηθεί για να ενισχυθεί η ασφάλεια ενός συστήματος FreeBSD.

Το Αποθηκευτικά Μέσα επεκτάθηκε, με νέες πληροφορίες για συσκευές αποθήκευσης USB, στιγμιότυπα συστήματος αρχείων (snapshots), περιορισμούς στη χρήση των συστημάτων αρχείων (quotas), συστήματα αρχείων που βασίζονται σε υπάρχοντα αρχεία ή στο δίκτυο, καθώς και κρυπτογραφημένες κατατμήσεις δίσκων.

Προστέθηκε μια ενότητα σχετικά με την αντιμετώπιση προβλημάτων στο PPP και SLIP.

Το Ηλεκτρονικό Ταχυδρομείο επεκτάθηκε με νέες πληροφορίες για την χρήση εναλλακτικών MTA, πιστοποίηση ταυτότητας στο SMTP, το πρωτόκολλο UUCP, τα εργαλεία fetchmail και procmail και με άλλα θέματα για προχωρημένους.

Το Εξυπηρετητές Δικτύου περιλαμβάνεται για πρώτη φορά σε αυτή την έκδοση. Αυτό το κεφάλαιο περιγράφει πως να εγκαταστήσετε τον Διακομιστή HTTP Apache, τον εξυπηρετητή ftpd του FreeBSD και τον διακομιστή Samba για επικοινωνία με πελάτες Microsoft® Windows®. Στο κεφάλαιο αυτό, έχουν μεταφερθεί κάποιες ενότητες από το Προχωρημένα Θέματα Δικτύωσης (Προχωρημένα Θέματα Δικτύωσης), προκειμένου να βελτιωθεί η παρουσίαση τους.

Το Προχωρημένα Θέματα Δικτύωσης επεκτάθηκε με νέες πληροφορίες για τη χρήση συσκευών Bluetooth® στο FreeBSD, την εγκατάσταση ασύρματων δικτύων, και την Μέθοδο Δικτύωσης Ασύγχρονης Μεταφοράς (ATM).

Προστέθηκε ένα Λεξιλόγιο, για να συγκεντρώσει όλους τους τεχνικούς όρους και τους διάφορους ορισμούς που περιέχονται σε ολόκληρο το βιβλίο.

Έγιναν αισθητικές βελτιώσεις στους πίνακες και στα γραφήματα σε ολόκληρο το βιβλίο.

Η δεύτερη έκδοση ήταν το αποτέλεσμα τουλάχιστον δύο χρόνων εργασίας από τα μέλη της Ομάδας Τεκμηρίωσης του FreeBSD. Οι πιο σημαντικές αλλαγές σε αυτή την έκδοση ήταν οι παρακάτω:

Προστέθηκε ένα ολοκληρωμένο Ευρετήριο.

Όλα τα γραφήματα σε ASCII αντικαταστάθηκαν από γραφικά διαγράμματα.

Προστέθηκε μια τυποποιημένη σύνοψη σε κάθε κεφάλαιο, η οποία περιέχει μια σύντομη ανακεφαλαίωση των πληροφοριών που περιέχει το κεφάλαιο και τι αναμένεται να γνωρίζει από πριν ο αναγνώστης.

Το περιεχόμενο αναδιοργανώθηκε σε τρία λογικά μέρη: "Ξεκινώντας με το FreeBSD", "Διαχείριση Συστήματος" και "Παραρτήματα".

Το Εγκατάσταση του FreeBSD 8.x και Προγενέστερων Εκδόσεων ξαναγράφτηκε από την αρχή με πολλές εικόνες, ώστε να διευκολύνει τους χρήστες να κατανοήσουν το κείμενο.

Το Βασικές Έννοιες στο UNIX® επεκτάθηκε ώστε να συμπεριλαμβάνει πρόσθετες πληροφορίες για τις διεργασίες (processes), τους δαίμονες (daemons), και τα σήματα (signals).

Το Εγκατάσταση Εφαρμογών: Πακέτα και Ports επεκτάθηκε ώστε να συμπεριλαμβάνει πρόσθετες πληροφορίες για την διαχείριση προμεταγλωττισμένων πακέτων (packages).

Το Το Σύστημα X Window ξαναγράφτηκε από την αρχή με έμφαση στην χρήση μοντέρνων τεχνολογιών, όπως τα περιβάλλοντα εργασίας KDE και GNOME σε XFree86™ 4.X.

Το Η Διαδικασία Εκκίνησης του FreeBSD επεκτάθηκε με περισσότερες πληροφορίες.

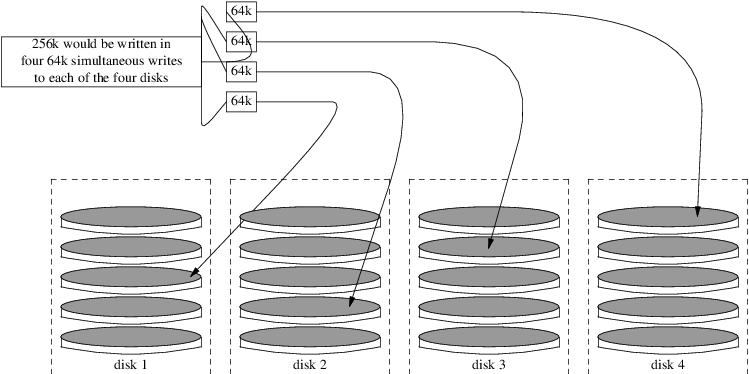

Το Αποθηκευτικά Μέσα ξαναγράφτηκε με βάση τα παλαιότερα δύο κεφάλαια "Δίσκοι" και "Αντίγραφα Ασφαλείας". Πιστεύουμε ότι τα θέματα αυτά είναι πιο ευκολονόητα όταν παρουσιάζονται μαζί σαν ένα κεφάλαιο. Προστέθηκε επίσης μια ενότητα για RAID (υλοποίηση μέσω υλικού ή λογισμικού).

Το Σειριακές Επικοινωνίες αναδιοργανώθηκε από την αρχή και ενημερώθηκε για τις εκδόσεις FreeBSD 4.X/5.X.

Το PPP και SLIP ενημερώθηκε σε σημαντικό βαθμό.

Πολλοί νέοι τομείς προστέθηκαν στο Προχωρημένα Θέματα Δικτύωσης.

Το Ηλεκτρονικό Ταχυδρομείο επεκτάθηκε για να συμπεριλαμβάνει περισσότερες πληροφορίες για τις ρυθμίσεις του sendmail.

Το Συμβατότητα με Εκτελέσιμα του Linux επεκτάθηκε για να συμπεριλαμβάνει πληροφορίες για την εγκατάσταση της βάσης δεδομένων Oracle® και του SAP® R/3®.

Στην δεύτερη έκδοση καλύπτονται επίσης τα παρακάτω νέα θέματα:

Αυτό το βιβλίο χωρίζεται σε πέντε διακριτά λογικά τμήματα. Το πρώτο τμήμα, Ξεκινώντας με το FreeBSD, περιγράφει την εγκατάσταση και την βασική χρήση του FreeBSD. Ο προτεινόμενος τρόπος ανάγνωσης αυτού του τμήματος είναι ένα-ένα κεφάλαιο, με τη σειρά, προσπερνώντας κεφάλαια με γνωστά θέματα. Το δεύτερο τμήμα, Βασικές Εργασίες, περιγράφει μερικά χαρακτηριστικά του FreeBSD τα οποία χρησιμοποιούνται συχνά. Μπορείτε να διαβάσετε τα κεφάλαια σε αυτό το τμήμα (καθώς και σε όλα τα τμήματα που ακολουθούν) με όποια σειρά θέλετε. Κάθε κεφάλαιο ξεκινά με μια σαφή και σύντομη σύνοψη, η οποία περιγράφει τα περιεχόμενα του κεφαλαίου καθώς και τι χρειάζεται να γνωρίζει ήδη ο αναγνώστης. Αυτό επιτρέπει στον περιστασιακό αναγνώστη να προσπερνά γρήγορα ενότητες, για να βρει κεφάλαια τα οποία τον ενδιαφέρουν περισσότερο. Το τρίτο τμήμα, Διαχείριση Συστήματος, περιέχει θέματα σχετικά με τη διαχείριση συστημάτων FreeBSD. Το τέταρτο τμήμα, Δικτυακές Επικοινωνίες, καλύπτει θέματα δικτύωσης και διακομιστών. Το πέμπτο τμήμα περιέχει παραρτήματα με διάφορες πληροφορίες.

Παρουσιάζει το FreeBSD στο νέο χρήστη. Περιγράφει την ιστορία του FreeBSD Project, τους στόχους του και το μοντέλο ανάπτυξης του.

Οδηγεί τον χρήστη στην διαδικασία εγκατάστασης του FreeBSD 9.x και μεταγενέστερων εκδόσεων με τη χρήση του bsdinstall.

Οδηγεί τον χρήστη στην διαδικασία εγκατάστασης του FreeBSD 8.x και προγενέστερων εκδόσεων με τη χρήση του sysinstall. Συμπεριλαμβάνονται επίσης μερικά θέματα εγκατάστασης για προχωρημένους, όπως η εγκατάσταση μέσω σειριακής κονσόλας.

Περιέχει τις βασικές εντολές και λειτουργίες του λειτουργικού συστήματος FreeBSD. Εάν είστε εξοικειωμένος με το Linux® ή με άλλο λειτουργικό τύπου UNIX® μπορείτε πιθανώς να προσπεράσετε αυτό το κεφάλαιο.

Περιγράφει τον τρόπο εγκατάστασης λογισμικού τρίτων κατασκευαστών με την καινοτόμο "Συλλογή των Ports (Ports Collection)" του FreeBSD και με τα συνήθη προμεταγλωττισμένα πακέτα (packages).

Περιγράφει γενικά το σύστημα X Window και ειδικότερα το X11 του FreeBSD. Επίσης περιγράφει ολοκληρωμένα περιβάλλοντα εργασίας όπως το KDE και το GNOME.

Αναφέρει και εξηγεί μερικές από τις πιο συνήθεις εφαρμογές για υπολογιστές γραφείου, όπως προγράμματα πλοήγησης ιστοσελίδων και εφαρμογές γραφείου και περιγράφει πως να τις εγκαταστήσετε στο FreeBSD.

Υποδεικνύει πως να εγκαταστήσετε δυνατότητες αναπαραγωγής ήχου και βίντεο στο σύστημα σας. Επίσης περιλαμβάνει δειγματοληπτικά κάποιες εφαρμογές ήχου και βίντεο.

Εξηγεί τους λόγους για τους οποίους θα πρέπει να δημιουργήσετε ένα νέο πυρήνα. Παρέχει, επίσης, λεπτομερείς οδηγίες για την ρύθμιση, μεταγλώττιση και εγκατάσταση του νέου σας προσαρμοσμένου πυρήνα.

Περιγράφει πως να διαχειρίζεστε εκτυπωτές στο FreeBSD. Συμπεριλαμβάνει πληροφορίες για σελίδες λογοτύπων, λογαριασμούς εκτυπωτών και αρχικές ρυθμίσεις.

Περιγράφει τις δυνατότητες συμβατότητας του FreeBSD με εφαρμογές Linux®. Επίσης παρέχει λεπτομερείς οδηγίες εγκατάστασης για πολλές γνωστές εφαρμογές του Linux® όπως Oracle®, και Mathematica®.

Περιγράφει τις παραμέτρους που έχουν στη διάθεση τους οι διαχειριστές του συστήματος, ώστε να ρυθμίσουν ένα σύστημα FreeBSD για βέλτιστη απόδοση. Επίσης περιγράφει τα διάφορα αρχεία ρυθμίσεων που χρησιμοποιούνται στο FreeBSD και που να τα βρείτε.

Περιγράφει την διαδικασία εκκίνησης του FreeBSD και εξηγεί πως μπορούμε να την ελέγχουμε με τη βοήθεια επιλογών και ρυθμίσεων.

Περιγράφει την δημιουργία και την διαχείριση των λογαριασμών χρηστών. Επίσης περιγράφει τρόπους με τους οποίους μπορούν να τεθούν περιορισμοί στους χρήστες όσο αφορά τη χρήση πόρων του συστήματος, καθώς και άλλες λειτουργίες διαχείρισης λογαριασμών.

Περιγράφει διάφορα διαθέσιμα εργαλεία που θα σας βοηθήσουν να κρατήσετε το FreeBSD σύστημα σας ασφαλές. Συμπεριλαμβάνονται οι υλοποιήσεις Kerberos, IPsec και OpenSSH.

Περιγράφει το πλαίσιο λειτουργιών των jails και τις βελτιώσεις που παρέχουν σε σχέση με την παραδοσιακή chroot υποστήριξη του FreeBSD.

Εξηγεί τι είναι ο Υποχρεωτικός Έλεγχος Πρόσβασης (MAC) και πως ο μηχανισμός αυτός μπορεί να χρησιμοποιηθεί για την ασφάλιση ενός FreeBSD συστήματος.

Περιγράφει τι είναι ο Έλεγχος Συμβάντων, πως μπορεί να εγκατασταθεί, να ρυθμιστεί και πως μπορούν να διερευνώνται και να παρακολουθούνται τα ίχνη του ελέγχου (audit trails).

Περιγράφει πως να διαχειρίζεστε μέσα αποθήκευσης και συστήματα αρχείων με το FreeBSD. Συμπεριλαμβάνονται φυσικοί δίσκοι, συστοιχίες RAID, οπτικά και μαγνητικά μέσα, εικονικοί δίσκοι μνήμης και δικτυακά συστήματα αρχείων.

Περιγράφει τι είναι το πλαίσιο λειτουργιών GEOM στο FreeBSD και πως να ρυθμίσετε διάφορα επίπεδα RAID που υποστηρίζονται στο FreeBSD.

Εξετάζει την υποστήριξη μη-εγγενών συστημάτων αρχείων στο FreeBSD, όπως το Z File System της Sun™.

Περιγράφει τι προσφέρουν τα συστήματα εικονικοποίησης και πως μπορούν να χρησιμοποιηθούν με το FreeBSD.

Περιγράφει πως να χρησιμοποιήσετε το FreeBSD σε γλώσσες εκτός της Αγγλικής. Καλύπτει την δυνατότητα τοπικών ρυθμίσεων τόσο σε επίπεδο συστήματος, όσο και σε επίπεδο εφαρμογών.

Εξηγεί τις διαφορές μεταξύ των εκδόσεων FreeBSD-STABLE, FreeBSD-CURRENT και των επίσημων (RELEASE) εκδόσεων του FreeBSD. Περιγράφει ποιοι χρήστες ωφελούνται όταν ακολουθούν ένα σύστημα ανάπτυξης καθώς και τα απαιτούμενα για αυτό το σκοπό βήματα. Καλύπτει τις μεθόδους που μπορούν να χρησιμοποιήσουν οι χρήστες για να ενημερώσουν το σύστημα τους με τις τελευταίες διορθώσεις ασφαλείας.

Περιγράφει την ρύθμιση και χρήση του εργαλείου DTrace της Sun™ στο FreeBSD. Το δυναμικό tracing μπορεί να βοηθήσει στον εντοπισμό προβλημάτων απόδοσης, παρέχοντας ανάλυση του συστήματος σε πραγματικό χρόνο.

Εξηγεί πως να συνδέσετε τερματικά και μόντεμ στο FreeBSD σύστημα σας, για χρήση τόσο σε εισερχόμενες όσο και σε εξερχόμενες συνδέσεις.

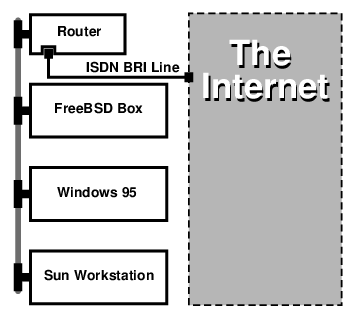

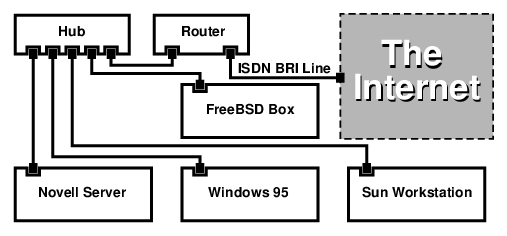

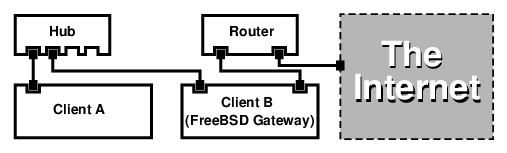

Περιγράφει πως να χρησιμοποιήσετε τις τεχνολογίες PPP, SLIP, ή PPP μέσω Ethernet για να συνδεθείτε σε απομακρυσμένα συστήματα με το FreeBSD.

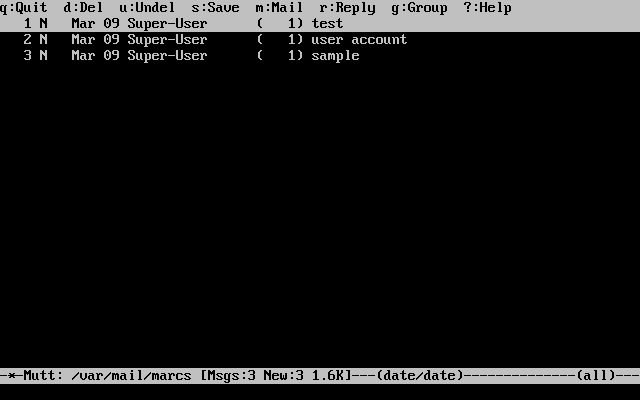

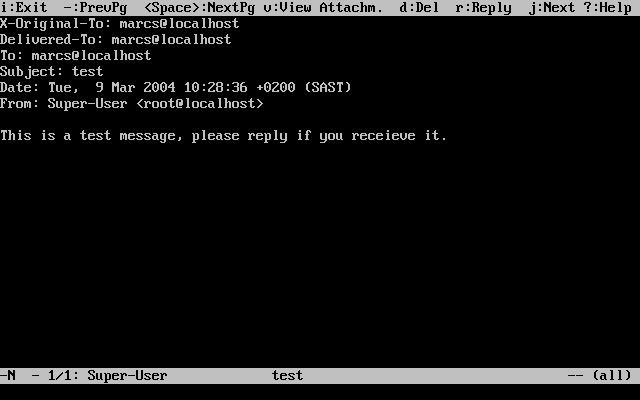

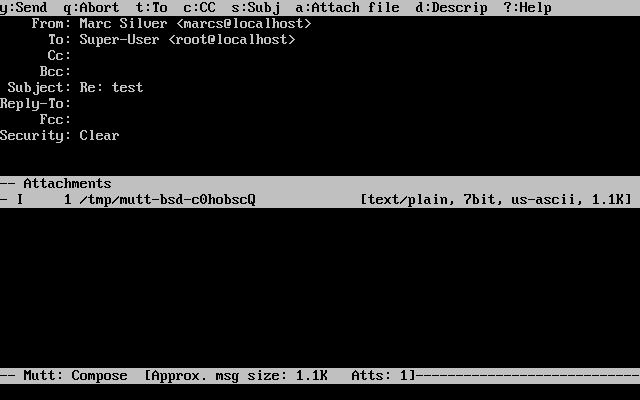

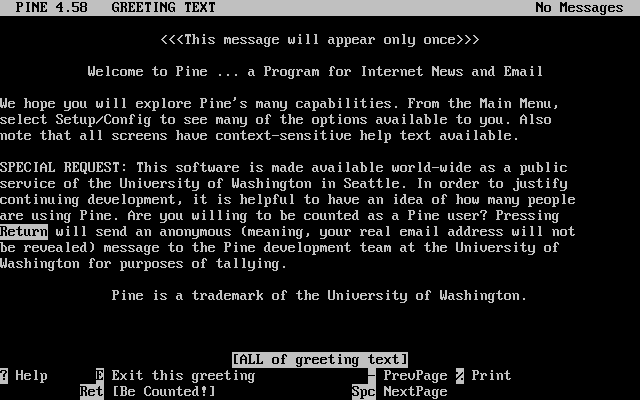

Εξηγεί τα διαφορετικά στοιχεία ενός διακομιστή ηλεκτρονικής αλληλογραφίας και εμβαθύνει σε θέματα απλών ρυθμίσεων για το πλέον δημοφιλές λογισμικό διακομιστή ηλεκτρονικής αλληλογραφίας: το sendmail.

Παρέχει λεπτομερείς οδηγίες και παραδείγματα αρχείων ρύθμισης για να ρυθμίσετε το FreeBSD να ενεργεί ως δικτυακός εξυπηρετητής αρχείων, εξυπηρετητής ονομάτων τομέα (DNS), εξυπηρετητής δικτυακών πληροφοριών (NIS), η εξυπηρετητής συγχρονισμού ώρας (NTP).

Εξηγεί την φιλοσοφία που κρύβεται πίσω από τα firewalls (τείχη προστασίας) που βασίζονται σε λογισμικό και παρέχει λεπτομερείς πληροφορίες για τις ρυθμίσεις των διαφόρων firewalls που διατίθενται για το FreeBSD.

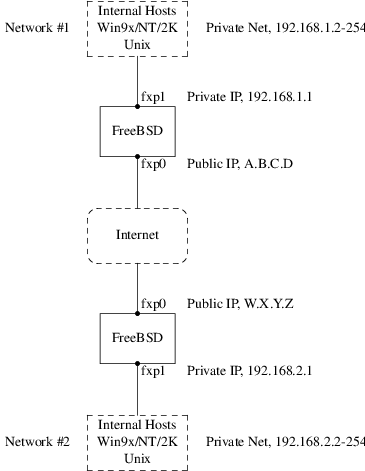

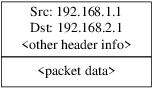

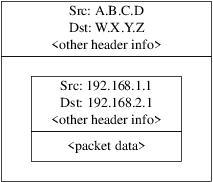

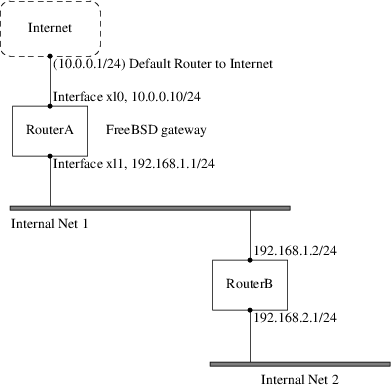

Περιγράφει πολλά προχωρημένα θέματα δικτύωσης, συμπεριλαμβανομένου του διαμοιρασμού μιας σύνδεσης Internet με άλλους υπολογιστές στο τοπικό σας δίκτυο (LAN), θέματα δρομολόγησης για προχωρημένους, ασύρματη δικτύωση, Bluetooth®, ATM, IPv6 και πολλά ακόμη.

Περιέχει λίστα με διάφορες πηγές για να αποκτήσετε το FreeBSD σε CD-ROM ή DVD, όπως επίσης και διάφορες τοποθεσίες στο Internet από όπου μπορείτε να κατεβάσετε και να εγκαταστήσετε το FreeBSD.

Αυτό το βιβλίο αγγίζει πολλά διαφορετικά θέματα που μπορεί να σας κεντρίσουν το ενδιαφέρον για μια πιο λεπτομερή εξερεύνηση. Η βιβλιογραφία ταξινομεί σε κατηγορίες πολλά εξαιρετικά βιβλία τα οποία αναφέρονται στο κείμενο.

Περιγράφει πολλά φόρουμ που διατίθενται στους χρήστες του FreeBSD, ώστε να θέτουν ερωτήματα και να συμμετέχουν σε τεχνικές συζητήσεις για το FreeBSD.

Καταγράφει τα δακτυλικά αποτυπώματα των κλειδιών PGP αρκετών μελών της Ομάδας Ανάπτυξης του FreeBSD.

Σε ολόκληρο το βιβλίο, χρησιμοποιούνται κάποιες τυπογραφικές συμβάσεις ώστε η μορφοποίηση του να είναι συνεπής και να είναι πιο ευανάγνωστο:

Η πλάγια γραμματοσειρά χρησιμοποιείται για ονόματα αρχείων, URLs, κείμενο με έμφαση και για χρήση πρωτοεμφανιζόμενων τεχνικών όρων.

Γραφή σταθερού πλάτουςΗ σταθερού πλάτους γραμματοσειρά χρησιμοποιείται για μηνύματα λάθους, εντολές, μεταβλητές περιβάλλοντος, ονομασίες των ports, ονόματα κεντρικών υπολογιστών, ονόματα χρηστών, ονόματα ομάδων, ονόματα συσκευών, μεταβλητές και αποσπάσματα κώδικα.

Η έντονη γραμματοσειρά χρησιμοποιείται για εφαρμογές, εντολές και πλήκτρα.

Η πληκτρολόγηση σημειώνεται με έντονη γραφή ώστε να ξεχωρίζει από το υπόλοιπο κείμενο. Συνδυασμοί πλήκτρων που πρέπει να πιεσθούν ταυτόχρονα σημειώνονται με `+’ μεταξύ των πλήκτρων, όπως:

Ctrl+Alt+Del

Το οποίο σημαίνει πως ο χρήστης θα πρέπει να πιέσει τα πλήκτρα Ctrl, Alt και το πλήκτρο Del ταυτόχρονα.

Σε περίπτωση που κάποια πλήκτρα πρέπει να πιεσθούν με συγκεκριμένη σειρά, θα εμφανίζονται χωρισμένα με κόμματα:

Ctrl+X, Ctrl+S

Το οποίο σημαίνει πως ο χρήστης αναμένεται να πιέσει τα πλήκτρα Ctrl και X ταυτόχρονα και έπειτα να πιέσει τα πλήκτρα Ctrl και S ταυτόχρονα.

Τα παραδείγματα που ξεκινούν με C:\> υποδηλώνουν μια εντολή MS-DOS®. Αυτές οι εντολές μπορούν να εκτελούνται από το παράθυρο "Γραμμής Εντολών" σε σύγχρονο περιβάλλον Microsoft® Windows®, εκτός αν αναφέρεται κάτι διαφορετικό.

E:\> tools\fdimage floppies\kern.flp A:Τα παραδείγματα που ξεκινούν με # υποδηλώνουν μια εντολή που θα πρέπει να εκτελεστεί από τον υπερχρήστη (superuser) ενός συστήματος FreeBSD. Μπορείτε να συνδεθείτε σαν χρήστης root για να πληκτρολογήσετε την εντολή, ή να συνδεθείτε σαν κανονικός χρήστης και να χρησιμοποιήσετε την εντολή su(1) ώστε να αποκτήσετε προνόμια υπερχρήστη.

# dd if=kern.flp of=/dev/fd0Τα παραδείγματα που ξεκινούν με % υποδηλώνουν μια εντολή που πρέπει να εκτελεστεί από ένα κανονικό χρήστη. Χρησιμοποιείται η σύνταξη C-shell για να θέσουμε μεταβλητές περιβάλλοντος και άλλες εντολές κελύφους, εκτός αν αναφέρεται κάτι διαφορετικό.

% topΤο βιβλίο που κρατάτε, παρουσιάζει τις προσπάθειες πολλών εκατοντάδων ανθρώπων από όλο τον κόσμο. Είτε μας ενημέρωσαν για τυπογραφικά λάθη, είτε μας έστειλαν ολόκληρα κεφάλαια, η συμβολή όλων ήταν χρήσιμη.

Μερικές εταιρείες υποστήριξαν την ανάπτυξη αυτού του εγγράφου μισθώνοντας συντάκτες να εργάζονται σε πλήρη απασχόληση, πληρώνοντας για την έκδοση, κτλ. Ειδικότερα, η BSDi (η οποία αργότερα αποκτήθηκε από την Wind River Systems) μίσθωσε μέλη του FreeBSD Documentation Project να εργάζονται σε πλήρη απασχόληση για την βελτίωση του βιβλίου, οδηγώντας στην πρώτη έντυπη έκδοση στα αγγλικά τον Μάρτιο του 2000 (ISBN 1-57176-241-8). Η εταιρεία Wind River Systems μίσθωσε τότε μερικούς επιπρόσθετους συντάκτες ώστε να κάνει βελτιώσεις στην δομή της έντυπης έκδοσης και να προσθέσει κάποια νέα κεφάλαια. Η αποκορύφωση αυτής της εργασίας ήταν η παρουσίαση της δεύτερης έντυπης έκδοσης, τον Νοέμβριο του 2001 (ISBN 1-57176-303-1). 1-57176-303-1). Το 2003-2004, η FreeBSD Mall, Inc, μίσθωσε αρκετούς συνεργάτες να βελτιώσουν το Εγχειρίδιο Χρήσης προς ετοιμασία της τρίτης έντυπης έκδοσης.

path: "/books/handbook/parti/" --- :leveloffset: +1

Ευχαριστούμε για το ενδιαφέρον σας για το FreeBSD! Το ακόλουθο κεφάλαιο καλύπτει διάφορες πτυχές του FreeBSD Project, όπως την ιστορία του, τους στόχους του, το μοντέλο ανάπτυξης, κ.τ.λ.

Μετά την ανάγνωση αυτού του κεφαλαίου, θα γνωρίζετε:

Πως σχετίζεται το FreeBSD με άλλα λειτουργικά συστήματα Η/Υ.

Την ιστορία του FreeBSD Project.

Τους στόχους του FreeBSD Project.

Τις βασικές αρχές του open-source μοντέλου ανάπτυξης του FreeBSD.

Και φυσικά: από που προέρχεται το όνομα "FreeBSD".

Το FreeBSD είναι ένα λειτουργικό σύστημα βασισμένο στο 4.4BSD-Lite, το οποίο μπορεί να χρησιμοποιηθεί σε Η/Υ Intel (x86 και Itanium®), AMD64 και Sun UltraSPARC®. Σε εξέλιξη βρίσκεται επίσης η διαδικασία μεταφοράς του FreeBSD σε άλλες αρχιτεκτονικές. Μπορείτε επίσης να διαβάσετε για την ιστορία του FreeBSD, ή για την πιο πρόσφατη επίσημη έκδοση του. Εάν ενδιαφέρεστε να συμβάλλετε με κάποιο τρόπο στο Project (κώδικα, hardware, χρηματοδότηση), διαβάστε το άρθρο Συνεισφέροντας στην Ανάπτυξη του FreeBSD.

Το FreeBSD έχει πολλά αξιόλογα χαρακτηριστικά. Μερικά από αυτά είναι:

Preemptive πολυεπεξεργασία (preemptive multitasking) με δυναμικό έλεγχο προτεραιότητας για να εξασφαλιστεί ομαλός και δίκαιος διαμοιρασμός των πόρων του Η/Υ μεταξύ εφαρμογών και χρηστών, ακόμη και στις πιο αντίξοες συνθήκες και βαρύ φορτίο.

Πολυχρηστικές δυνατότητες (multi-user facilities) οι οποίες επιτρέπουν σε πολλά άτομα ταυτόχρονα να χρησιμοποιήσουν ένα σύστημα FreeBSD για διαφορετικά πράγματα. Αυτό σημαίνει, για παράδειγμα, ότι τα περιφερειακά του συστήματος, όπως εκτυπωτές και οδηγοί ταινιών είναι σωστά μοιρασμένα μεταξύ όλων των χρηστών του συστήματος ή του δικτύου και πως μπορούν να τεθούν συγκεκριμένα όρια σε χρήστες ή ομάδες χρηστών, προστατεύοντας κρίσιμους πόρους του συστήματος από υπερβολική χρήση.

Ισχυρές δυνατότητες δικτύωσης TCP/IP (TCP/IP networking) με υποστήριξη για βιομηχανικά πρότυπα όπως τα SCTP, DHCP, NFS, NIS, PPP, SLIP, IPsec και IPv6. Αυτό σημαίνει πως ένα μηχάνημα FreeBSD μπορεί να αλληλεπιδρά εύκολα με άλλα συστήματα και να εργάζεται σαν εταιρικός εξυπηρετητής, υποστηρίζοντας λειτουργίες ζωτικής σημασίας, όπως NFS (απομακρυσμένη πρόσβαση σε αρχεία) και υπηρεσίες ηλεκτρονικού ταχυδρομείου (e-mail), ή την παρουσία του οργανισμού σας στο διαδίκτυο μέσω των υπηρεσιών WWW, FTP, routing και firewall (ασφάλειας).

Η προστασία της μνήμης (memory protection) εξασφαλίζει ότι οι διάφορες εφαρμογές (ή οι χρήστες) δεν αλληλεπιδρούν μεταξύ τους. Μια εφαρμογή που παρουσιάζει κάποιο πρόβλημα δε μπορεί να επηρεάσει άλλες με κανέναν τρόπο.

Το βιομηχανικό πρότυπο X Window System (X11R6) προσφέρει γραφικό περιβάλλον εργασίας (GUI) σε οποιοδήποτε μηχάνημα και διατίθεται με τον πλήρη πηγαίο κώδικα.

Συμβατότητα εκτελέσιμων με πολλά προγράμματα που έχουν μεταγλωττιστεί για Linux, SCO, SVR4, BSDI και NetBSD.

Χιλιάδες έτοιμες-προς-εκτέλεση εφαρμογές είναι διαθέσιμες από την συλλογή ports και packages για το FreeBSD. Γιατί να ψάχνετε στο διαδίκτυο όταν μπορείτε να τα βρείτε όλα εδώ;

Στο διαδίκτυο είναι επίσης διαθέσιμες χιλιάδες πρόσθετες και εύκολες στην προσαρμογή εφαρμογές. Το FreeBSD έχει συμβατότητα πηγαίου κώδικα με τα πιο δημοφιλή εμπορικά συστήματα UNIX®, επομένως οι περισσότερες εφαρμογές χρειάζονται λίγες έως καθόλου μετατροπές για να μεταγλωττιστούν (compile).

Η κατά απαίτηση σελιδοποίηση εικονικής μνήμης και το "ολοκληρωμένο VM/buffer cache" παρέχουν υψηλή απόδοση σε εφαρμογές με αυξημένες ανάγκες σε μνήμη, ενώ διατηρούν την ικανοποιητική απόκριση του συστήματος στους άλλους χρήστες.

Υποστήριξη SMP για μηχανήματα με πολλαπλές CPU.

Πλήρης σειρά εργαλείων ανάπτυξης για C, C++. Στη Συλλογή των Ports και των έτοιμων πακέτων, θα βρείτε πολλές ακόμα γλώσσες προγραμματισμού, κατάλληλες τόσο για έρευνα όσο και για ανάπτυξη λογισμικού.

Η διαθεσιμότητα του πηγαίου κώδικα ολόκληρου του συστήματος σημαίνει ότι έχετε τον υψηλότερο βαθμό ελέγχου στο περιβάλλον σας. Γιατί να είστε κλειδωμένοι σε ένα κλειστό σύστημα και να είστε εξαρτημένοι από τον προμηθευτή σας, όταν μπορείτε να έχετε ένα πραγματικά ανοιχτό σύστημα;

Εκτεταμένη online τεκμηρίωση.

Και πολλά άλλα!

Το FreeBSD βασίζεται στην έκδοση 4.4BSD-Lite του Computer Systems Research Group (CSRG) του Πανεπιστημίου της Καλιφόρνιας στο Berkeley, και συνεχίζει την διακεκριμένη παράδοση του στην ανάπτυξη συστημάτων BSD. Επιπρόσθετα στο εξαίρετο έργο που παρείχε το CSRG, το FreeBSD Project ξόδεψε πολλές χιλιάδες ώρες στη βελτιστοποίηση του συστήματος για μέγιστες επιδόσεις και αξιοπιστία σε καθημερινές καταστάσεις πραγματικού φόρτου εργασίας. Το FreeBSD προσφέρει απόδοση και αξιοπιστία ισάξια με αντίστοιχων εμπορικών συστημάτων και τα συνδυάζει με τελευταίες τεχνολογιές και χαρακτηριστικά που δεν υπάρχουν πουθενά αλλού.

Οι εφαρμογές στις οποίες μπορεί να χρησιμοποιηθεί το FreeBSD, πραγματικά περιορίζονται μόνο από την φαντασία σας. Από ανάπτυξη λογισμικού μέχρι αυτοματισμούς εργοστασίων, από απογραφή ειδών μέχρι την διόρθωση του αζιμούθιου απομακρυσμένων δορυφορικών κεραιών, εάν μπορεί να γίνει με ένα εμπορικό προϊόν UNIX®, είναι παραπάνω από πιθανό ότι μπορεί να γίνει και με το FreeBSD! Το FreeBSD επίσης ωφελείται σημαντικά από κυριολεκτικά χιλιάδες εφαρμογές υψηλής ποιότητας που αναπτύσσονται από κέντρα ερευνών και πανεπιστήμια σε όλο τον κόσμο, και συχνά διατίθενται σε χαμηλό κόστος ή δωρεάν. Το πλήθος των εμπορικών εφαρμογών που διατίθενται για το FreeBSD, αυξάνεται επίσης καθημερινά.

Ο πηγαίος κώδικας του ίδιου του FreeBSD είναι πλήρως διαθέσιμος, και έτσι το σύστημα μπορεί να προσαρμοστεί σε αφάνταστα υψηλό επίπεδο για ειδικές εφαρμογές ή projects, και με τρόπους γενικά μη πραγματοποιήσιμους σε άλλα λειτουργικά εμπορικών προμηθευτών. Παρακάτω θα βρείτε μερικά μόνο παραδείγματα από εφαρμογές στις οποίες χρησιμοποιείται αυτή τη στιγμή το FreeBSD:

Υπηρεσίες Ίντερνετ: Το ισχυρό σύστημα δικτύωσης TCP/IP του FreeBSD, το αναδεικνύει σε ιδανική πλατφόρμα για μια μεγάλη γκάμα υπηρεσιών Ίντερνετ όπως:

Εξυπηρετητές ιστοσελίδων World Wide Web (κοινούς ή με ασφαλή σύνδεση [SSL])

Δρομολόγηση πρωτοκόλλων IPv4 και IPv6

Firewalls και πύλες NAT ("IP masquerading")

Εξυπηρετητές FTP

Εξυπηρετητές ηλεκτρονικού ταχυδρομείου

Και άλλα…

Εκπαίδευση: Είστε φοιτητής πληροφορικής ή κάποιου σχετικού τομέα; Δεν υπάρχει καλύτερος τρόπος να μάθετε για λειτουργικά συστήματα, αρχιτεκτονικές Η/Υ, και συστήματα δικτύων από την πρακτική εμπειρία και την σε βάθος γνώση που μπορεί να σας παρέχει το FreeBSD. Το μεγάλο πλήθος των δωρεάν διαθέσιμων πακέτων εφαρμογών CAD, γραφικής σχεδίασης, και μαθηματικών, κάνουν το FreeBSD εξαιρετικά χρήσιμο σε όσους το κύριο ενδιαφέρον τους στους υπολογιστές είναι να κάνουν τη δουλειά τους!

Έρευνα: Με διαθέσιμο τον πηγαίο κώδικα ολόκληρου του συστήματος, το FreeBSD είναι μία εξαίρετη πλατφόρμα για την έρευνα στα λειτουργικά συστήματα όπως επίσης για άλλους κλάδους της πληροφορικής. Η φύση της ελεύθερης διάθεσης του FreeBSD επιτρέπει επίσης σε απομακρυσμένες ομάδες να συνεργάζονται σε ιδέες ή να μοιράζονται την ανάπτυξη εφαρμογών, χωρίς να ανησυχούν για άδειες χρήσης και χωρίς να περιορίζεται η δυνατότητα τους για ελεύθερη συζήτηση οποιουδήποτε θέματος σε ανοιχτές ομάδες συζήτησης (forums).

Δικτύωση: Χρειάζεστε ένα καινούργιο router (δρομολογητή); Ένα εξυπηρετητή DNS; Ένα firewall για να κρατάτε τον κόσμο έξω από το εσωτερικό σας δίκτυο; Το FreeBSD μπορεί εύκολα να μετατρέψει εκείνο το παλιό PC που κάθεται αχρησιμοποίητο στην γωνία, σε ένα προηγμένο δρομολογητή με εξεζητημένες δυνατότητες φιλτραρίσματος πακέτων.

Embedded: Το FreeBSD αποτελεί μια εξαιρετική πλατφόρμα για τη δημιουργία embedded συστημάτων. Με υποστήριξη για τις πλατφόρμες ARM®, MIPS® και PowerPC® και σε συνδυασμό με αξιόπιστη δικτύωση, προηγμένα χαρακτηριστικά και την ελεύθερη άδεια BSD το FreeBSD είναι ένα εξαιρετικό σημείο εκκίνησης για embedded συστήματα router, firewall και άλλα.

Desktop: Το FreeBSD είναι μια εξαίρετη επιλογή για ένα οικονομικό desktop. Το FreeBSD σας επιτρέπει να επιλέξετε ανάμεσα σε πολλά ανοικτού κώδικα περιβάλλοντα εργασίας τα οποία περιλαμβάνουν το GNOME και το KDE. To FreeBSD μπορεί να ξεκινήσει ακόμα και "diskless" (χωρίς σκληρό δίσκο), κάνοντας έτσι τους προσωπικούς σταθμούς εργασίας ακόμη πιο φτηνούς και ευκολότερους στη διαχείριση.

Ανάπτυξη Λογισμικού: Το βασικό σύστημα του FreeBSD διατίθεται ολοκληρωμένο, με πλήρη σειρά εργαλείων ανάπτυξης, που περιλαμβάνουν ένα πλήρη C/C++ compiler και debugger.

Το FreeBSD είναι διαθέσιμο για δωρεάν κατέβασμα ή μπορείτε να το προμηθευτείτε σε CD-ROM ή DVD. Δείτε το Που θα Βρείτε το FreeBSD για περισσότερες πληροφορίες για το πως να αποκτήσετε το FreeBSD.

Τα προηγμένα χαρακτηριστικά, η αποδεδειγμένη ασφάλεια και ο τακτικός κύκλος νέων εκδόσεων του FreeBSD, σε συνδυασμό με την ελεύθερη άδεια χρήσης του, το κάνουν ιδανικό ως πλατφόρμα για τη δημιουργία πολλών εμπορικών και ανοιχτών συσκευών και προϊόντων. Κάποιες από τις μεγαλύτερες εταιρίες στο χώρο του IT χρησιμοποιούν το FreeBSD:

Apache - Το Apache Software Foundation χρησιμοποιεί το FreeBSD στα περισσότερα δημόσια συστήματα του, που συμπεριλαμβάνουν ένα από τα μεγαλύτερα αποθετήρια SVN στον κόσμο με περισσότερα από 1.4 εκατομμύρια commits.

Apple - Το OS X δανείζεται πολλά στοιχεία από το FreeBSD για το υποσύστημα δικτύωσης και τα εργαλεία χρήστη (userland). To iOS περιέχει επίσης στοιχεία που προέρχονται από το FreeBSD.

Cisco - Οι συσκευές ασφαλείας IronPort και anti-spam χρησιμοποιούν ένα τροποποιημένο πυρήνα του FreeBSD.

Citrix - Η σειρά συσκευών ασφαλείας NetScaler παρέχει load balancing στα επίπεδα 4-7, caching περιεχομένου, firewall σε επίπεδο εφαρμογών, ασφαλές VPN και υπηρεσίες mobile cloud σε συνδυασμό με την ισχύ του τερματικού του FreeBSD.

Dell KACE - Οι συσκευές διαχείρισης συστημάτων KACE χρησιμοποιούν FreeBSD λόγω της σταθερότητας και επεκτασιμότητας του καθώς και της κοινότητας που στηρίζει την συνεχή ανάπτυξη του.

Experts Exchange - Όλοι οι δημόσιοι εξυπηρετητές ιστοσελίδων χρησιμοποιούν FreeBSD με εκτεταμένη χρήση jails για την απομόνωση των περιβάλλοντων ανάπτυξης και ελέγχου, χωρίς την πρόσθετη επιβάρυνση της εικονικοποίησης (virtualization).

Isilon - Τα επαγγλεματικά συστήματα αποθήκευσης της Isilon βασίζονται στο FreeBSD. Η εξαιρετικά ελεύθερη άδεια του FreeBSD επέτρεψε στην Isilon να ενσωματώσει το δικό της κώδικα (με τα δικά της πνευματικά δικαιώματα) στον πυρήνα και να επικεντρώσει την προσπάθεια της στη δημιουργία του προϊόντος της, αντί να ξαναγράψει ένα λειτουργικό σύστημα από την αρχή.

iXsystems - Η σειρά συσκευών αποθήκευσης TrueNAS βασίζεται στο FreeBSD. Εκτός από τα εμπορικά της προϊόντα, η iXsystems κατευθύνει επίσης την ανάπτυξη των projects ανοικτού λογισμικού PC-BSD και FreeNAS.

Juniper - Το λειτουργικό σύστημα JunOS το οποίο χρησιμοποιείται σε όλες τις συσκευές δικτύωσης της Juniper (που περιλαμβάνουν routers, switches και συσκευές ασφαλείας) βασίζεται στο FreeBSD. Η Juniper είναι μια εταιρία που επιδεικνύει τη συμβιωτική σχέση μεταξύ του Project και των εμπορικών προιόντων. Οι βελτιώσεις που παράγονται στη Juniper ενσωματώνονται στο FreeBSD μειώνοντας έτσι την πολυπλοκότητα της μελλοντικής ενσωμάτωσης νέων χαρακτηριστικών του FreeBSD πίσω στο JunOS.

McAfee - Το SecurOS, που αποτελεί τη βάση των προϊόντων firewall της εταιρίας και περιλαμβάνει το Sidewinder, βασίζεται στο FreeBSD.

NetApp - Οι συσκευές αποθήκευσης Data ONTAP GX βασίζονται στο FreeBSD. Επιπρόσθετα, η NetApp έχει συνεισφέρει αρκετά νέα χαρακτηριστικά, συμπεριλαμβανομένου του bhyve, του νέου hypervisor ύπο άδεια BSD.

Netflix - Η συσκευή OpenConnect που χρησιμοποιεί η Netflix για το streaming ταινιών στους πελάτες της, βασίζεται στο FreeBSD. Η Netflix έχει εκτεταμένη συνεισφορά στον κώδικα και εργάζεται ώστε να μην υπάρχουν διαφορές μεταξύ του κώδικα της και του FreeBSD. Οι συσκευές Netflix OpenConnect είναι υπεύθυνες για περισσότερο από το 32% της συνολικής κίνησης Internet στη Βόρειο Αμερική.

Sandvine - Η Sandvine χρησιμοποιεί το FreeBSD ως βάση για την υψηλής απόδοσης δικτυακή πλατφόρμα επεξεργασίας που χρησιμοποιεί στα προϊόντα της.

Sony - Η κονσόλα παιχνιδιών PlayStation 4 χρησιμοποιεί μια τροποποιημένη έκδοση του FreeBSD.

Sophos - Η συσκευή Sophos Email Appliance χρησιμοποιεί μια ενισχυμένης ασφάλειας έκδοση του FreeBSD και σαρώνει τα εισερχόμενα email για spam και ιούς καθώς και τα εξερχόμενα για ανεπιθύμητα προγράμματα (malware) και πιθανή απώλεια ευαίσθητων δεδομένων.

Spectra Logic - Η σειρά αποθηκευτικών μέσων nTier χρησιμοποιεί FreeBSD και OpenZFS.

The Weather Channel - Η συσκευή IntelliStar που εγκαθίσταται στους παρόχους καλωδιακής τηλεόρασης και παρέχει δελτία καιρού στους συνδρομητές, χρησιμοποιεί FreeBSD.

Verisign - Η Verisign είναι υπεύθυνη για τη λειτουργία των τομέων .com και .net και των αντίστοιχων εξυπηρετητών DNS. Χρησιμοποιεί διάφορα δικτυακά λειτουργικά συστήματα, συμπεριλαμβανομένου του FreeBSD, για να εξασφαλίσει ότι δεν μπορεί να υπάρξει κάποιο κοινό σημείο αποτυχίας στην δικτυακή υποδομή της.

Voxer - Η Voxer χρησιμοποιεί το FreeBSD με ZFS στην πλατφόρμα μηνυμάτων που εχει αναπτύξει για κινητά τηλέφωνα. Η Voxer αρχικά χρησιμοποιούσε ένα σύστημα που προέρχονταν από το Solaris, αλλά το άλλαξε σε FreeBSD λόγω της εξαιρετικής του τεκμηρίωσης, της μεγαλύτερης και πιο ενεργής κοινότητας και του φιλικότερου περιβάλλοντος ανάπτυξης. Εκτός από τα ιδιαίτερα κρίσιμα χαρακτηριστικά - όπως το ZFS και το DTrace - το FreeBSD επίσης διαθέτει και υποστήριξη TRIM για το ZFS.

WhatsApp - Όταν η WhatsApp χρειάστηκε μια πλατφόρμα ικανή να αντιμετωπίσει περισσότερες από 1 εκατομμύριο ταυτόχρονες συνδέσεις TCP ανά εξυπηρετητή, επέλεξαν το FreeBSD. Έπειτα πέτυχαν περισσότερες από 2.5 εκατομμύρια συνδέσεις ανά εξυπηρετητή.

Wheel Systems - Η συσκευή ασφαλείας FUDO επιτρέπει στις επιχειρήσεις να ελέγχουν, να κατευθύνουν και να καταγράφουν διαχειριστές και εργαζομένους άλλων εταιριών που εργάζονται στα συστήματα τους. Βασίζεται στα καλύτερα χαρακτηριστικά ασφαλείας του FreeBSD που περιλαμβάνουν τεχνολογίες όπως ZFS, GELI, Capsicum, HAST και auditdstd.

Το FreeBSD έχει επίσης βοηθήσει στη δημιουργία και άλλων σχετιζόμενων έργων ανοικτού λογισμικού:

BSD Router - Ένας εναλλακτικός router για μεγάλες επιχειρήσεις που χρησιμοποιεί FreeBSD και είναι σχεδιασμένος να λειτουργεί σε απλά PC της αγοράς.

FreeNAS - Μια τροποποιημένη έκδοση του FreeBSD σχεδιασμένη για χρήση ως συσκευή δικτυακής αποθήκευσης. Παρέχει γραφική διεπαφή γραμμένη σε Python η οποία απλουστεύει τη διαχείριση των συστημάτων αρχείων UFS και ZFS. Περιλαμβάνει υποστήριξη για NFS, SMB/CIFS, AFP, FTP και iSCSI. Έχει δυνατότητα επέκτασης μέσω πρόσθετων (plugins) τα οποία βασίζονται σε FreeBSD jails.

GhostBSD - Μια διανομή του FreeBSD για χρήση desktop. Παρέχεται με το περιβάλλον εργασίας Gnome.

mfsBSD - Ένα σύνολο εργαλείων για τη δημιουργία ενός συστήματος FreeBSD το οποίο εκτελείται αποκλειστικά από τη μνήμη.

NAS4Free - Μια διανομή για εξυπηρετητές αρχείων που βασίζεται στο FreeBSD και παρέχεται με μια web διεπαφή ρυθμίσεων γραμμένη σε PHP.

PC-BSD - Μια τροποποιημένη διανομή του FreeBSD που προσανατολίζεται σε χρήση desktop και παρέχει γραφικά εργαλεία για να αναδείξει τη δύναμη του FreeBSD σε όλους τους χρήστες. Είναι σχεδιασμένη ώστε να διευκολύνει τη μετάβαση των χρηστών Windows και OS X στο FreeBSD.

pfSense - Μια διανομή για firewall που βασίζεται στο FreeBSD και περιέχει τεράστια συλλογή χαρακτηριστικών και εκτεταμένη υποστήριξη για IPv6.

m0n0wall - Μια λιτή έκδοση του FreeBSD με ένα εξυπηρετητή ιστοσελίδων και διεπαφή σε PHP. Έχει σχεδιαστεί ως συσκευή firewall και καταλαμβάνει χώρο μικρότερο από 12 MB.

ZRouter - Ένα εναλλακτικό firmware ανοικτού λογισμικού για δικτυακές συσκευές, βασισμένο στο FreeBSD. Έχει σχεδιαστεί ώστε να αντικαθιστά το ιδιοταγές firmware εμπορικών routers.

Το FreeBSD χρησιμοποιείται για να υποστηρίζει μερικές από τις μεγαλύτερες τοποθεσίες στο Ίντερνετ, περιλαμβανομένων των:

και πολλών ακόμη. Στη Wikipedia θα βρείτε μια λίστα προϊόντων που βασίζονται στο FreeBSD.

Το ακόλουθο τμήμα παρέχει μερικές πληροφορίες σχετικές με το project, και περιλαμβάνει μια σύντομη ιστορία του FreeBSD, τους στόχους, και το μοντέλο ανάπτυξης του.

To FreeBSD Project γεννήθηκε στις αρχές του 1993, μερικώς σαν εξέλιξη του "Unofficial 386BSD Patchkit" από τους 3 τελευταίους συντονιστές του patchkit: τον Nate Williams, τον Rod Grimes και τον Jordan Hubbard.

Ο πρωταρχικός στόχος ήταν να παραχθεί ένα ενδιάμεσο στιγμιότυπο (snapshot) του 386BSD ώστε να διορθωθούν μερικά προβλήματα που ο μηχανισμός του patchkit δεν ήταν ικανός να λύσει. Ο αρχικός τίτλος εργασίας για το project ήταν "386BSD 0.5" ή "386BSD Interim" και αναφέρονταν σε αυτό ακριβώς το γεγονός.

Το 386BSD ήταν το λειτουργικό σύστημα του Bill Jolitz, το οποίο μέχρι εκείνο το σημείο, υπέφερε βαριά έχοντας αμεληθεί για σχεδόν ένα έτος. Καθώς το patchkit φούσκωνε ολοένα και περισσότερο με το πέρασμα των ημερών, το ενδιάμεσο "cleanup" snapshot αποτέλεσε μια συμπαράσταση για τον Bill. Τα σχέδια αυτά διακόπηκαν απότομα, όταν ξαφνικά ο Bill Jolitz αποφάσισε να αποσύρει την έγκριση του στο project δίχως μια ξεκάθαρη ένδειξη του τι θα έπρεπε να γίνει.

Οι τρεις συντονιστές γρήγορα αποφάσισαν πως ο στόχος παρέμενε αξιόλογος, ακόμη και χωρίς την βοήθεια του Bill, και έτσι υιοθέτησαν το όνομα "FreeBSD", που επινόησε ο David Greenman. Οι αρχικοί στόχοι τέθηκαν κατόπιν συμβουλών από τους τότε χρήστες του συστήματος, και όταν έγινε πλέον ξεκάθαρο πως το project είχε πάρει σωστή πορεία και ίσως έτεινε να γίνει πραγματικότητα, ο Jordan ήρθε σε επαφή με την Walnut Creek CDROM προσβλέποντας στην βελτίωση των καναλιών διανομής του FreeBSD για όλους αυτούς τους άτυχους που δεν είχαν εύκολη πρόσβαση στο Ίντερνετ. Η Walnut Creek CDROM, όχι μόνο υποστήριξε την ιδέα διανομής του FreeBSD σε CD, αλλά προχώρησε αρκετά περισσότερο, παρέχοντας στο project ένα μηχάνημα εργασίας και μια γρήγορη σύνδεση στο Ίντερνετ. Δίχως τον βαθμό πίστης της Walnut Creek CDROM σε αυτό που εκείνο τον καιρό ήταν ένα εντελώς άγνωστο project, είναι πολύ απίθανο το FreeBSD να είχε φτάσει τόσο μακριά, και τόσο γρήγορα, όπως σήμερα.

Η πρώτη διανομή CD-ROM (και με γενικά ευρεία διάδοση στο δίκτυο) ήταν η FreeBSD 1.0, που κυκλοφόρησε τον Δεκέμβρη του 1993. Βασίζονταν σε μια ταινία του 4.3BSD-Lite ("Net/2") του U.C. Berkeley, έχοντας πάρει και πολλά στοιχεία από το 386BSD και το Free Software Foundation. Ήταν αρκετά επιτυχημένη για πρώτη προσπάθεια, και την συνεχίσαμε με την αρκετά επιτυχημένη έκδοση FreeBSD 1.1 που κυκλοφόρησε τον Μάϊο του 1994.

Περίπου εκείνη την περίοδο, σχηματίστηκαν απρόσμενα στον ορίζοντα σύννεφα καταιγίδας, καθώς η Novell και το U.C. Berkeley τακτοποίησαν την μακράς διαρκείας δικαστική διαμάχη σχετικά με τα δικαιώματα της ταινίας Net/2. Μία συνθήκη αυτής της συμφωνίας ήταν η παραδοχή από την μεριά του U.C. Berkeley ότι μεγάλο μέρος του Net/2 ήταν "επιβαρυμένος" κώδικας και ιδιοκτησία της Novell, η οποία με την σειρά της το είχε αποκτήσει από την AT&T λίγο καιρό πριν. Αυτό που πήρε ως αντάλλαγμα το Berkeley ήταν οι "ευλογίες" της Novell ότι η έκδοση 4.4BSD-Lite, όταν τελικά ολοκληρωνόταν, θα δηλωνόταν ως μη-επιβαρυμένη, και όλοι οι μέχρι τότε χρήστες του Net/2 θα ενθαρρύνονταν ένθερμα να μεταβούν σε αυτή. Αυτό συμπεριλάμβανε και το FreeBSD, και στο project δόθηκε χρόνος μέχρι τον Ιούλιο του 1994 να σταματήσει τις παραδόσεις των προϊόντων που βασίζονταν στο Net/2. Υπό τους όρους αυτής της συμφωνίας, επιτράπηκε στο project μια τελευταία έκδοση πριν την λήξη της προθεσμίας, και αυτή ήταν η έκδοση FreeBSD 1.1.5.1.

Το FreeBSD βρέθηκε τότε στη δυσχερή θέση κυριολεκτικά να ξανα-ανακαλύψει τον εαυτό του από ένα σύνολο από bit του 4.4BSD-Lite, εντελώς καινούργιο, και κυρίως ατελές. Οι εκδόσεις "Lite" ήταν light (ελαφριές) εν' μέρει επειδή το CSRG του Berkeley είχε αφαιρέσει μεγάλο όγκο κώδικα ο οποίος ήταν απαραίτητος για να κατασκευαστεί ένα πραγματικά εκκινήσιμο λειτουργικό σύστημα (λόγω διαφόρων νομικών ζητημάτων), και εν' μέρει επειδή το port για Intel του 4.4 ήταν σε υψηλό βαθμό ατελές. Η μετάβαση ολοκληρώθηκε τον Νοέμβριο του 1994, και σε αυτό το σημείο κυκλοφόρησε η FreeBSD 2.0. Παρά το γεγονός ότι ήταν ακόμη αρκετά πρόχειρη μέσες-άκρες, η έκδοση ήταν μια σημαντική επιτυχία και την ακολούθησε η πιο αξιόπιστη και ευκολότερη ως προς την εγκατάσταση έκδοση FreeBSD 2.0.5 τον Ιούνιο του 1995.

Από την εποχή εκείνη, το FreeBSD έχει δημιουργήσει σειρά νέων εκδόσεων οι οποίες βελτιώνουν την ταχύτητα, σταθερότητα και τα χαρακτηριστικά των προηγούμενων.

Για την ώρα, η μακρόχρονη ανάπτυξη συνεχίζεται στον κλάδο 10.X-CURRENT (trunk) και τα στιγμιότυπα (snapshots) του 10.X είναι πάντοτε διαθέσιμα μέσω του εξυπηρετητή snapshot.

Οι στόχοι του FreeBSD Project είναι να παρέχει λογισμικό που θα μπορεί να χρησιμοποιηθεί για οποιαδήποτε περίσταση και δίχως δεσμεύσεις. Πολλοί από μας έχουν κάνει σημαντική επένδυση στον κώδικα (και το project) και σίγουρα δε θα μας πείραζε πότε-πότε μια μικρή οικονομική συνεισφορά, αλλά σίγουρα δεν είμαστε έτοιμοι να επιμείνουμε σε αυτό. Πιστεύουμε ότι η πρωταρχική και σπουδαιότερη "αποστολή" μας είναι να παρέχουμε κώδικα σε υπάρχοντες και μελλοντικούς χρήστες, και για οποιοδήποτε σκοπό, ώστε ο κώδικας μας να έχει την ευρύτερη πιθανή χρήση και να αποφέρει το μεγαλύτερο δυνατό όφελος. Αυτό είναι, πιστεύω, ένας από τους σημαντικότερους στόχους του Ελεύθερου Λογισμικού και ένας από τους οποίους υποστηρίζουμε με ενθουσιασμό.

Το τμήμα του πηγαίου μας κώδικα που βρίσκεται υπό την GNU General Public License (GPL) ή την Library General Public License (LGPL) έχει κάπως περισσότερες δεσμεύσεις, αν και σκοπός τους είναι μάλλον να διασφαλίσουν την ελεύθερη διάθεση του κώδικα, παρά το αντίθετο. Λόγω των επιπρόσθετων επιπλοκών που θέτει η άδεια χρήσης GPL στην εμπορική χρήση του λογισμικού, προτιμούμε, όσο είναι εφικτό, να παρέχουμε το λογισμικό μας υπό το χαλαρότερο BSD copyright.

Η ανάπτυξη του FreeBSD είναι μία πολύ ανοικτή και ευέλικτη διαδικασία, αφού κυριολεκτικά βασίζεται στην συνεισφορά χιλιάδων ανθρώπων από όλο τον κόσμο, όπως μπορείτε να δείτε από την λίστα των συνεργατών μας. Η υποδομή ανάπτυξης του FreeBSD επιτρέπει στα χιλιάδες μέλη των συνεργατών μας να συνεργάζονται μέσω του Ίντερνετ. Είμαστε σταθερά σε αναζήτηση για νέα μέλη στην ομάδα ανάπτυξης και για ιδέες, και όσοι ενδιαφέρονται να ασχοληθούν ακόμη περισσότερο με το project χρειάζεται απλά να επικοινωνήσουν μαζί μας στην ηλεκτρονική λίστα τεχνικών συζητήσεων του FreeBSD. Επίσης η ηλεκτρονική λίστα ανακοινώσεων του FreeBSD είναι διαθέσιμη σε όσους επιθυμούν να ενημερώσουν άλλους χρήστες του FreeBSD για βασικούς τομείς εργασίας πάνω στο Project.

Χρήσιμα πράγματα που πρέπει να γνωρίζετε για το FreeBSD Project και την διαδικασία ανάπτυξης του, είτε δουλεύετε ανεξάρτητα είτε ως στενοί συνεργάτες:

Για πολλά χρόνια, ο κεντρικός κορμός κώδικα του FreeBSD συντηρούνταν μέσω του CVS (Concurrent Versions System), ενός ελεύθερα διαθέσιμου εργαλείου ελέγχου πηγαίου κώδικα. Τον Ιούνιο του 2008, το Project αποφάσισε τη μετάβαση στο SVN (Subversion). Η αλλαγή κρίθηκε αναγκαία, καθώς οι τεχνικοί περιορισμοί του CVS ήταν πλέον εμφανείς, εξαιτίας του μεγέθους του αποθηκευμένου κώδικα και του ιστορικού που τον συνοδεύει. Η Τεκμηρίωση και η Συλλογή των Ports μεταφέρθηκαν επίσης από το CVS στο SVN το Μάιο και Ιούλιο του 2012 αντίστοιχα. Ακολουθήστε το σύνδεσμο Συγχρονίζοντας τον Πηγαίο σας Κώδικα για περισσότερες πληροφορίες σχετικά με την ανάκτηση του FreeBSD src/ repository και τον σύνδεσμο Χρησιμοποιώντας τη Συλλογή των Ports για λεπτομέρειες σχετικές με την ανάκτηση της Συλλογής των Ports.

Οι committers είναι άτομα που έχουν άδεια εγγραφής (write) στο δέντρο Subversion και είναι εξουσιοδοτημένοι να κάνουν μετατροπές στον κώδικα του FreeBSD (ο όρος "committer" προέρχεται από την εντολή commit, η οποία χρησιμοποιείται για να γίνουν νέες αλλαγές στο repository). Οποιοσδήποτε μπορεί να υποβάλλει ένα σφάλμα (bug) στη Βάση Δεδομένων Προβλημάτων. Πριν την υποβολή, καλό είναι να γίνει σχετική αναζήτηση στις λίστες ταχυδρομείου, τα φορουμς και τα κανάλια IRC του FreeBSD για να επιβεβαιωθεί ότι όντως πρόκειται για πρόβλημα του λειτουργικού.

Η FreeBSD core team θα ήταν ισοδύναμη με το διοικητικό συμβούλιο αν το FreeBSD Project ήταν μια ανώνυμη εταιρεία. Ο πρωταρχικός στόχος της core team είναι να εξασφαλίσει ότι το project, στο σύνολο του, είναι σε καλή κατάσταση και να το οδηγεί προς την σωστή κατεύθυνση. Μια από τις λειτουργίες της core team είναι να προσκαλεί αφοσιωμένους και υπεύθυνους developers να συμμετέχουν στην ομάδα ανάπτυξης (τους committers) καθώς και να βρίσκει νέα μέλη για την ίδια την core team καθώς κάποιοι αποχωρούν. Η παρούσα core team εκλέχτηκε από ένα σύνολο υποψηφίων committers τον Ιούλιο του 2014. Εκλογές διεξάγονται κάθε 2 χρόνια.

Όπως και τα περισσότερη μέλη της ομάδας ανάπτυξης, τα περισσότερα μέλη του core team είναι εθελοντές όσον αφορά την ανάπτυξη του FreeBSD και δεν έχουν οικονομικής φύσεως οφέλη από το project, επομένως η "δέσμευση" δεν θα πρέπει να παρερμηνεύεται ως "εγγυημένη υποστήριξη". Η παραπάνω παρομοίωση με το "διοικητικό συμβούλιο" δεν είναι πολύ ακριβής, ίσως είναι καταλληλότερο να πούμε ότι πρόκειται για ανθρώπους που θυσίασαν τις ζωές τους για χάρη του FreeBSD ενάντια στην καλύτερη τους κρίση! |

Τέλος, αλλά οπωσδήποτε όχι μικρότερης σημασίας, η μεγαλύτερη ομάδα ανάπτυξης είναι οι ίδιοι οι χρήστες που μας παρέχουν σχόλια και διορθώσεις των bug σε σχεδόν σταθερή βάση. Ο κύριος τρόπος για να κρατάτε επαφή με την μη-συγκεντρωτική ομάδα ανάπτυξης του FreeBSD είναι να γίνετε συνδρομητές στην ηλεκτρονική λίστα τεχνικών συζητήσεων του FreeBSD όπου γίνονται οι ανάλογες συζητήσεις. Δείτε το Πηγές Πληροφόρησης στο Διαδίκτυο για περισσότερες πληροφορίες σχετικά με τις διάφορες λίστες ηλεκτρονικού ταχυδρομείου του FreeBSD.

Η Λίστα Συνεργατών του FreeBSD είναι μεγάλη και συνεχώς αυξανόμενη, επομένως γιατί να μην γίνετε και εσείς μέλος της και να συμβάλλετε σήμερα σε κάτι στο FreeBSD;

Η παροχή κώδικα δεν είναι ο μόνος τρόπος για να συνεισφέρετε στο project. Για μια ολοκληρωμένη λίστα των πραγμάτων στα οποία χρειαζόμαστε βοήθεια, παρακαλούμε επισκεφθείτε την Δικτυακή τοποθεσία του FreeBSD Project.

Συνοψίζοντας, το μοντέλο ανάπτυξης μας είναι οργανωμένο σαν ένα χαλαρό σύνολο ομόκεντρων κύκλων. Το συγκεντρωτικό μοντέλο είναι σχεδιασμένο για να διευκολύνει τους χρήστες του FreeBSD, στους οποίους παρέχεται έτσι ένας εύκολος τρόπος παρακολούθησης του βασικού κώδικα, και όχι για να αποκλείουμε πιθανούς συνεργάτες! Επιθυμία μας είναι να παρουσιάσουμε ένα σταθερό λειτουργικό σύστημα σε συνάρτηση με μια μεγάλη γκάμα από προγράμματα εφαρμογών που οι χρήστες να μπορούν εύκολα να εγκαθιστούν και να χρησιμοποιούν - για την εκπλήρωση αυτών των στόχων, το μοντέλο αυτό δουλεύει πολύ καλά.

Το μόνο που ζητάμε από όσους ενδιαφέρονται να ενωθούν μαζί μας στην ομάδα ανάπτυξης του FreeBSD, είναι λίγη από την ίδια αφοσίωση της τωρινής ομάδας, για μια συνεχή πορεία στην επιτυχία του!

Εκτός από τη βασική του διανομή, το FreeBSD προσφέρει μια συλλογή λογισμικού με χιλιάδες προγράμματα για καθημερινή χρήση. Την στιγμή που γράφονται αυτές οι γραμμές, υπάρχουν πάνω από 36000 ports! Η λίστα των ports ξεκινάει από εξυπηρετητές http (WWW), μέχρι παιχνίδια, γλώσσες προγραμματισμού, κειμενογράφους, και οτιδήποτε άλλο ενδιάμεσα. Η συνολική Συλλογή των Ports απαιτεί προσεγγιστικά 3 GB. Για να μεταγλωττιστεί (compile) ένα port, χρειάζεται απλώς να μεταβείτε στον κατάλογο του προγράμματος που επιθυμείτε να εγκαταστήσετε, να πληκτρολογήσετε make install, και να αφήσετε το σύστημα σας να κάνει τα υπόλοιπα. Ολόκληρη η αυθεντική διανομή για κάθε port που κάνετε build παρέχεται δυναμικά έτσι τα ports που δεν χρειάζεστε δεν καταλαμβάνουν άσκοπο χώρο στο σκληρό σας δίσκο. Σχεδόν κάθε port παρέχεται επίσης και σαν προ-μεταγλωττισμένο (pre-compiled) "πακέτο (package)", το οποίο μπορεί να εγκατασταθεί με μια απλή εντολή (pkg install) για εκείνους που δεν επιθυμούν να μεταγλωττίζουν τα ports τους από τον πηγαίο κώδικα. Περισσότερες πληροφορίες για τα packages και τα ports μπορείτε να βρείτε στο Εγκατάσταση Εφαρμογών: Πακέτα και Ports.

Όλες οι τρέχουσες εκδόσεις του FreeBSD παρέχουν επιλογή στο πρόγραμμα εγκατάστασης (είτε το sysinstall(8) ή το bsdinstall(8)) για την εγκατάσταση πρόσθετης τεκμηρίωσης στην τοποθεσία /usr/local/shared/doc/freebsd κατά την αρχική εγκατάσταση του συστήματος. Μπορείτε επίσης να εγκαταστήσετε την τεκμηρίωση οποιαδήποτε στιγμή αργότερα, χρησιμοποιώντας τα πακέτα όπως περιγράφεται στο “Χρήση Έτοιμων Πακέτων Τεκμηρίωσης”. Μπορείτε να δείτε την τοπικά εγκατεστημένη τεκμηρίωση χρησιμοποιώντας οποιοδήποτε πρόγραμμα φυλλομετρητή, στις παρακάτω τοποθεσίες:

Μπορείτε επίσης να δείτε τα πρωτότυπα (και συχνά αναβαθμιζόμενα) αντίγραφα στο http://www.FreeBSD.org/.

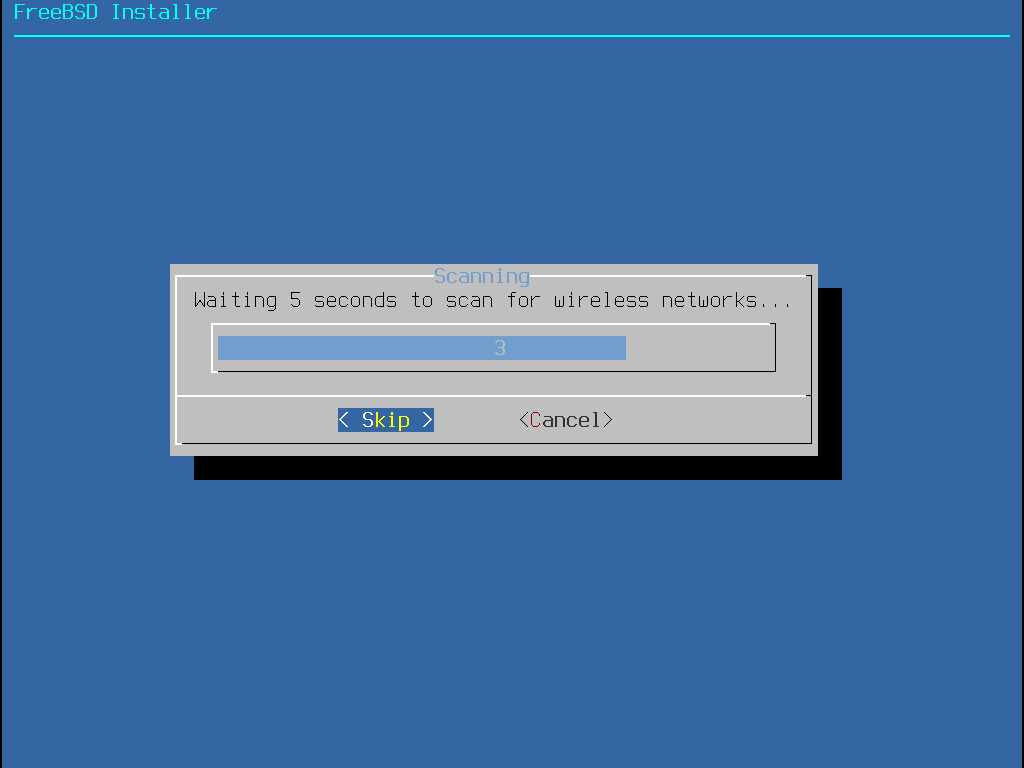

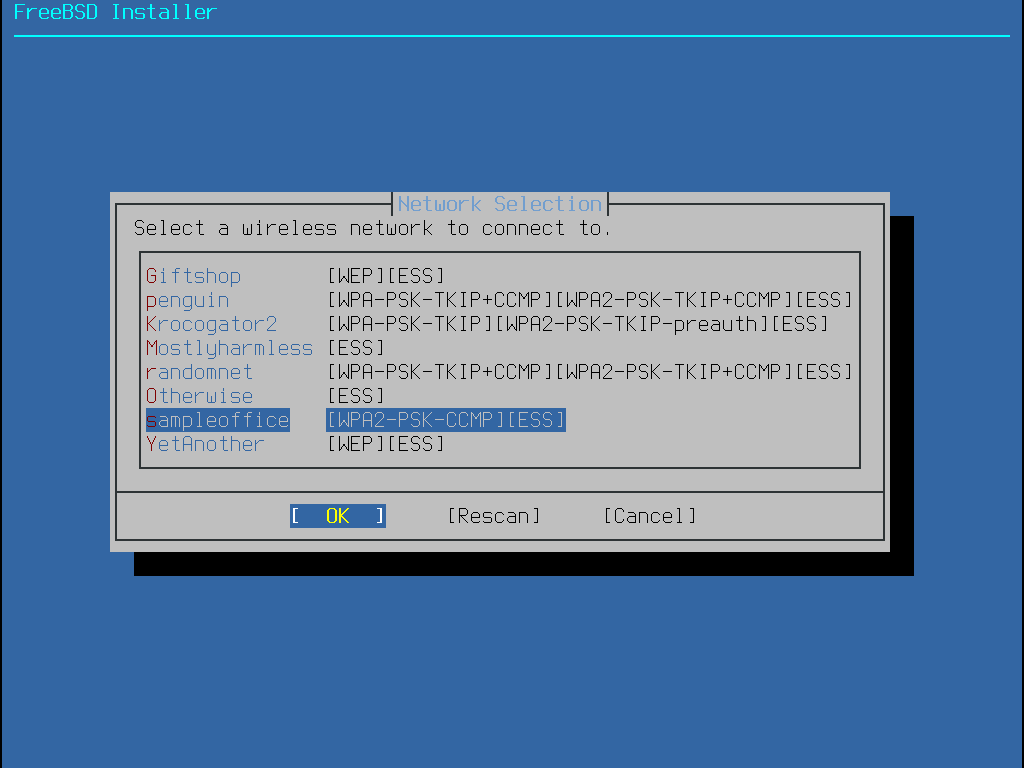

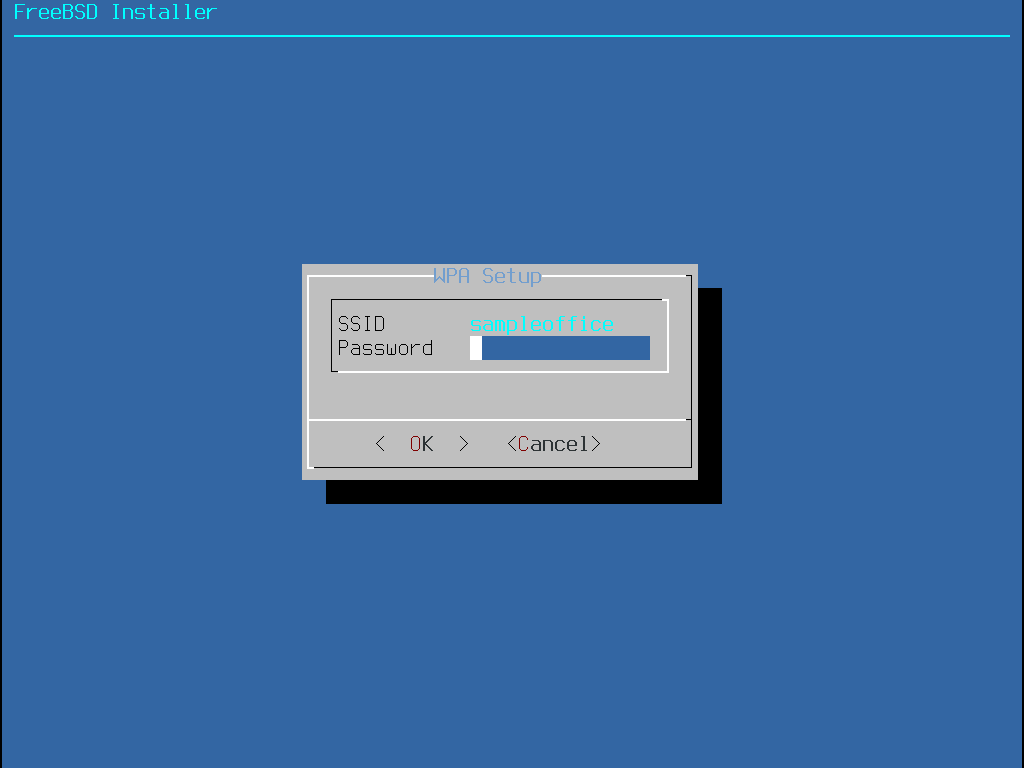

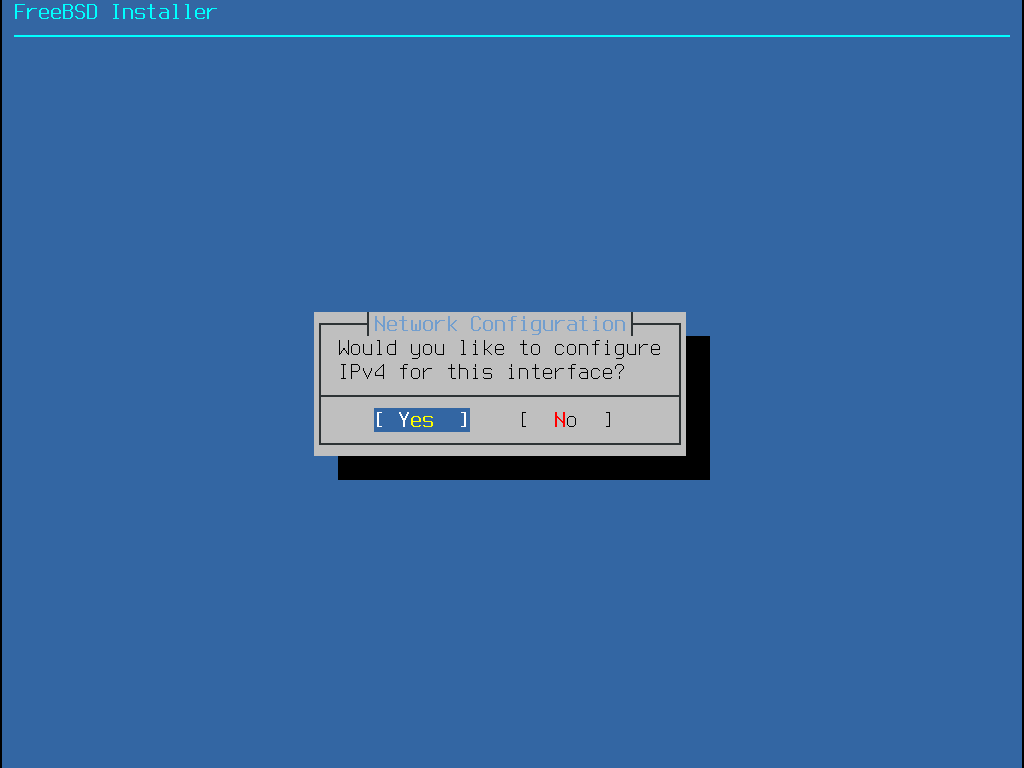

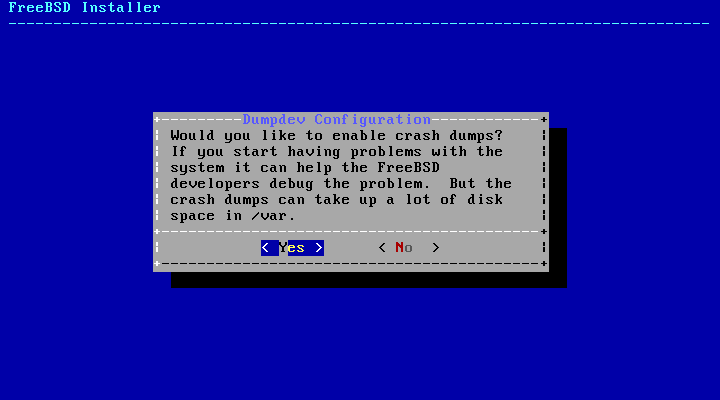

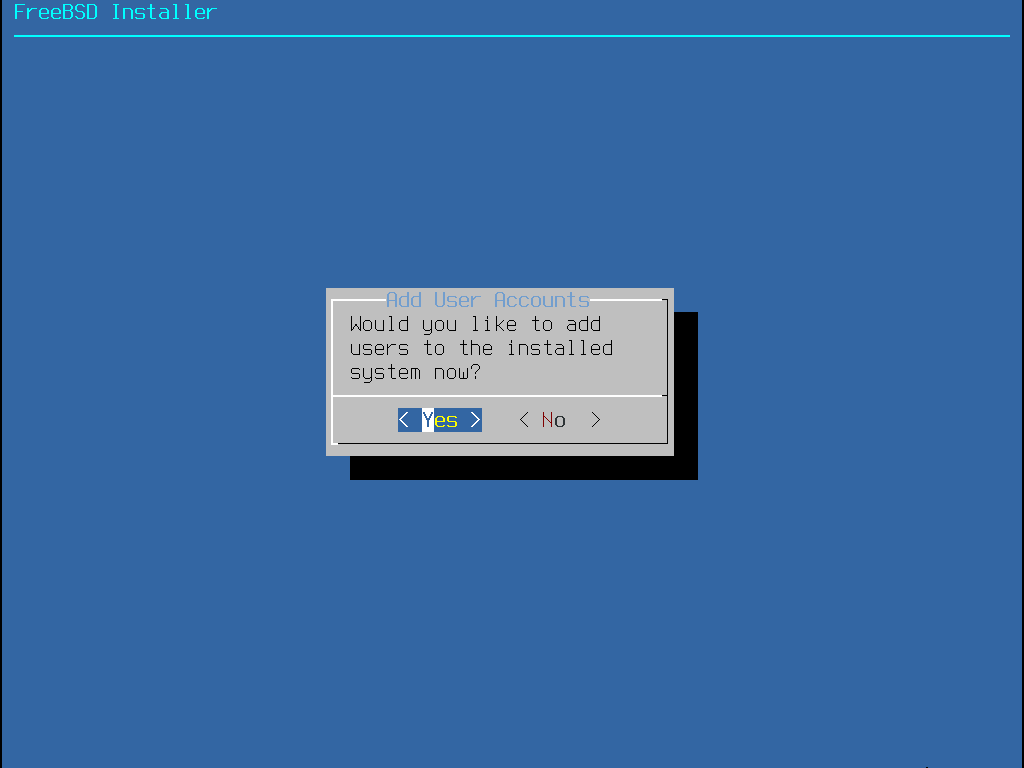

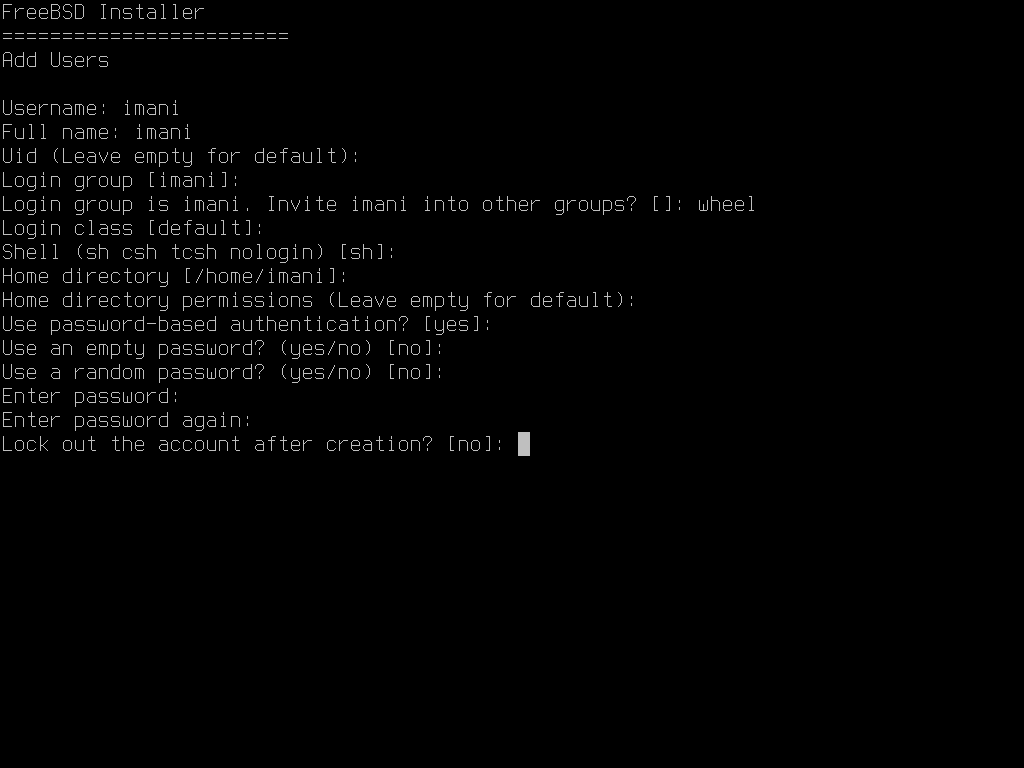

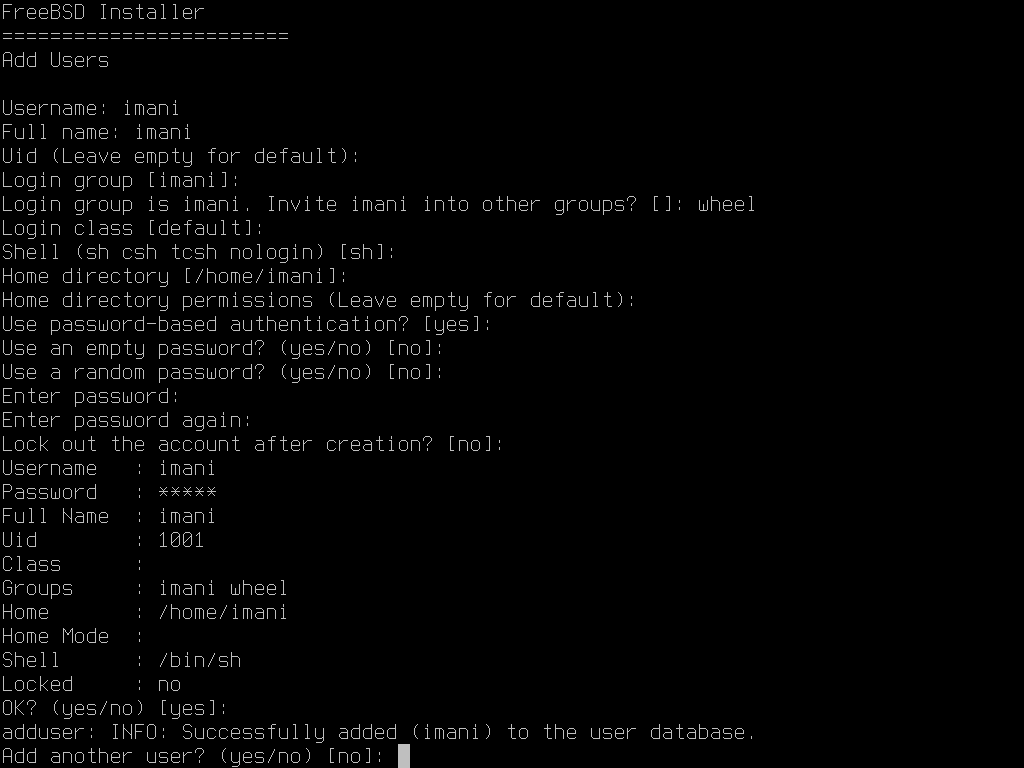

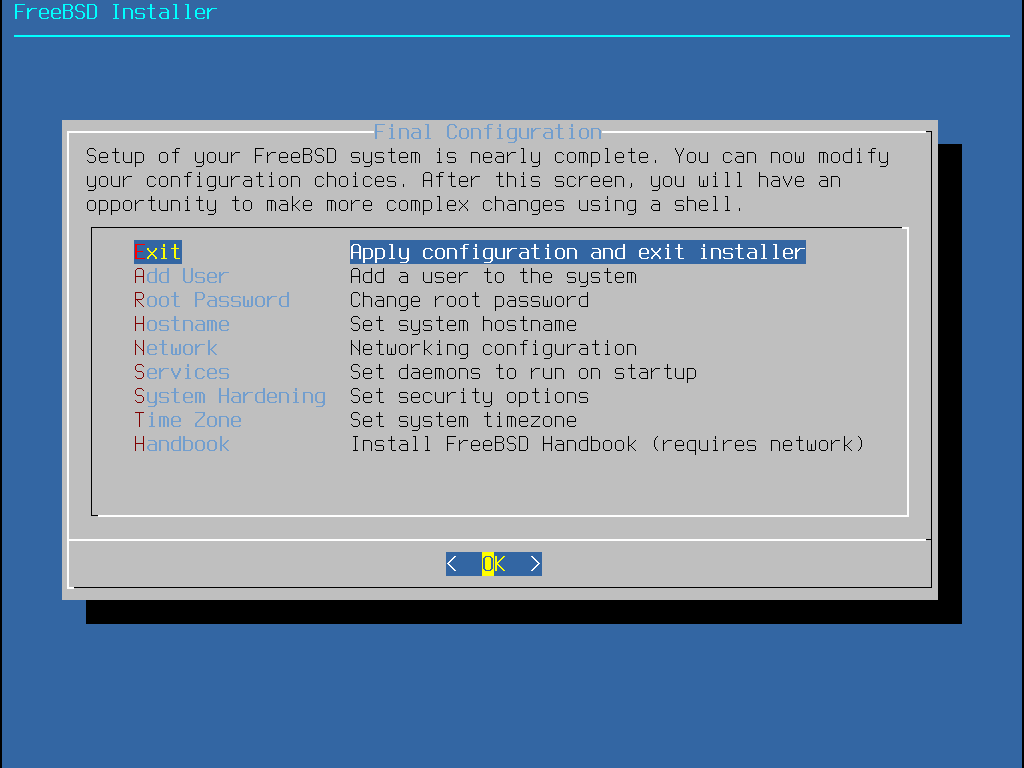

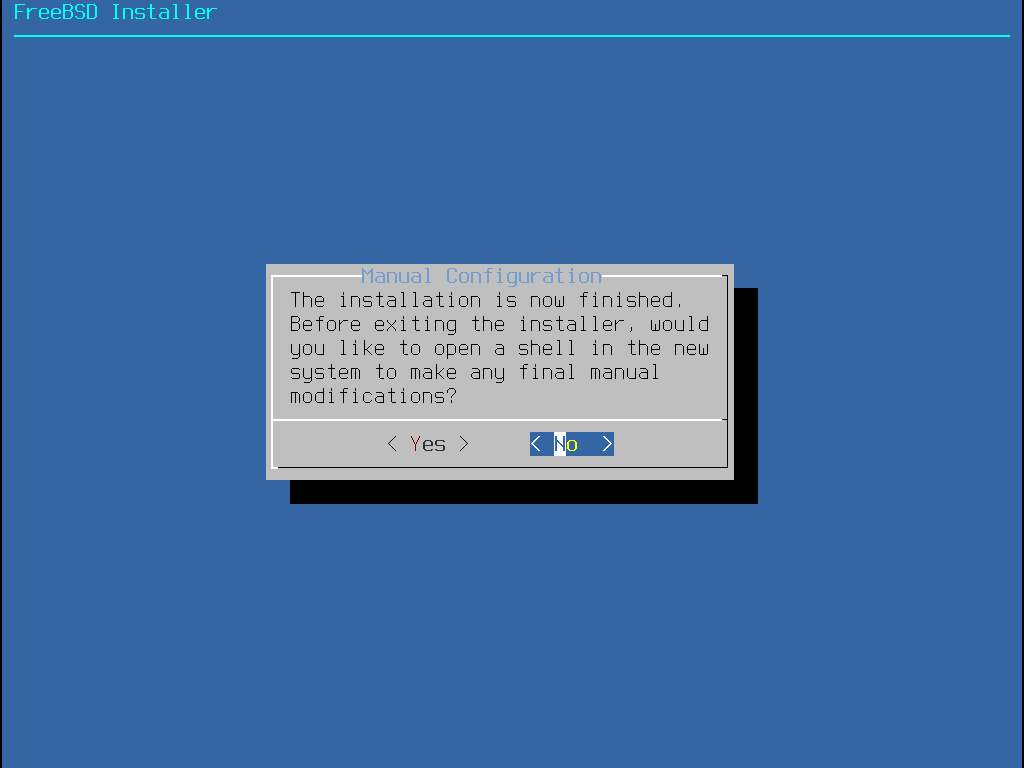

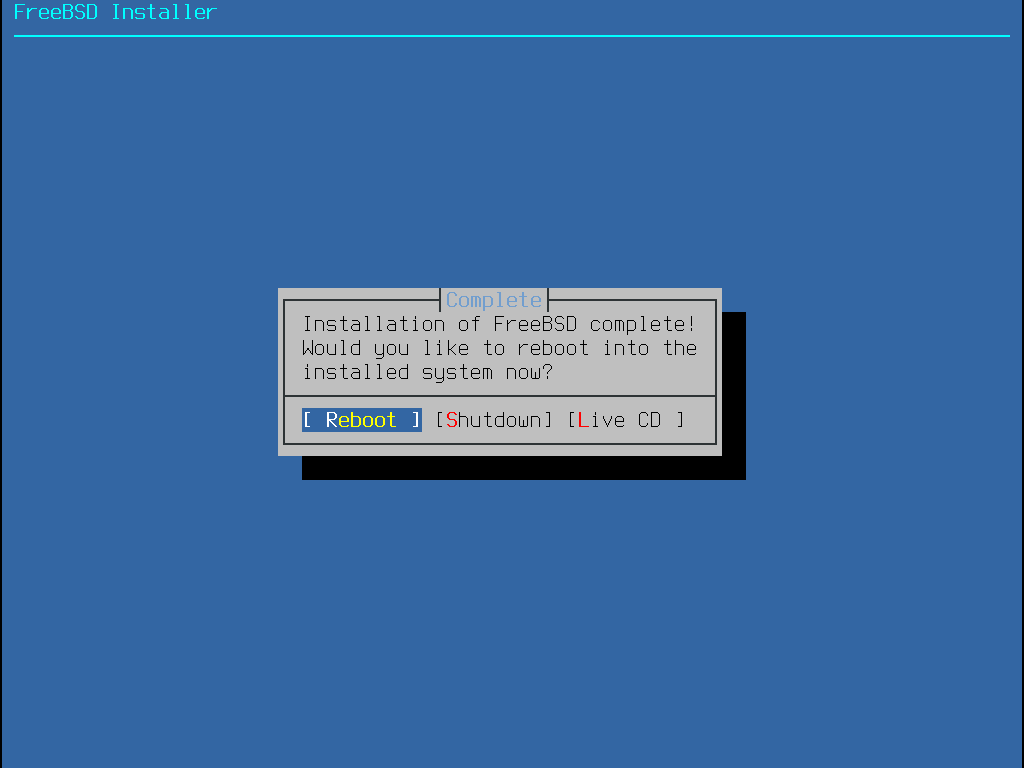

Το FreeBSD έρχεται με ένα μη-γραφικό αλλά εύκολο στη χρήση πρόγραμμα εγκατάστασης. Από το FreeBSD 9.0-RELEASE και μετά, χρησιμοποιείται το πρόγραμμα bsdinstall ενώ οι προηγούμενες εκδόσεις χρησιμοποιούν το sysinstall. Το κεφάλαιο αυτό περιγράφει τη χρήση του bsdinstall. Η χρήση του sysinstall περιγράφεται στο “Εγκατάσταση του FreeBSD 8.x και Προγενέστερων Εκδόσεων”.

Αφού διαβάσετε αυτό το κεφάλαιο, θα γνωρίζετε:

Πως να δημιουργήσετε μέσα εγκατάστασης για το FreeBSD.

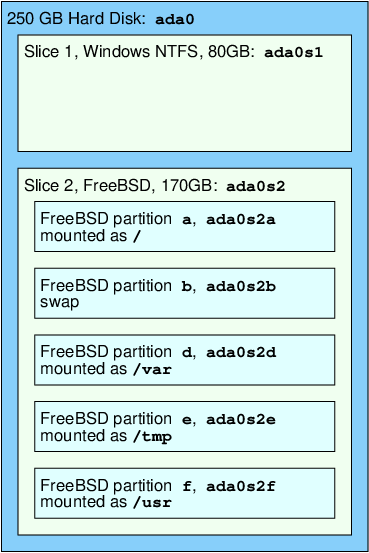

Πως το FreeBSD υποδιαιρεί τους σκληρούς δίσκους και πως αναφέρεται σε αυτούς.

Πως να εκκινήσετε το bsdinstall.

Τις ερωτήσεις που θα σας κάνει το bsdinstall, τι σημαίνουν και πως να τις απαντήσετε.

Πριν διαβάσετε αυτό το κεφάλαιο θα πρέπει:

Να διαβάσετε τη λίστα του υλικού που υποστηρίζεται από την έκδοση του FreeBSD που εγκαθιστάτε και να επαληθεύσετε ότι το υλικό του υπολογιστή σας υποστηρίζεται.

Σε γενικές γραμμές, αυτές οι οδηγίες εγκατάστασης αναφέρονται στην αρχιτεκτονική i386™ ("PC συμβατή"). Όπου χρειάζεται, γίνεται αναφορά και σε άλλες αρχιτεκτονικές. Πιθανόν να υπάρχουν μικρές διαφορές στο πρόγραμμα εγκατάστασης σε σχέση με το παρόν κείμενο και για το λόγο αυτό σας συνιστούμε να το χρησιμοποιήσετε ως γενικό οδηγό παρά σαν κυριολεκτικά ακριβείς οδηγίες. |

Οι ελάχιστες απαιτήσεις για την εγκατάσταση του FreeBSD ποικίλουν ανάλογα με την έκδοση του λειτουργικού και την αρχιτεκτονική του υλικού που χρησιμοποιείται.

Στις επόμενες ενότητες θα σας παρουσιάσουμε μια σύνοψη αυτών των πληροφοριών. Ανάλογα με τη μέθοδο που θα χρησιμοποιήσετε για να εγκαταστήσετε το FreeBSD, μπορεί να χρειαστείτε ένα υποστηριζόμενο οδηγό CDROM και - σε κάποιες περιπτώσεις - μια κάρτα δικτύου. Τα θέματα αυτά καλύπτονται στο Προετοιμάστε τα Μέσα Εγκατάστασης.

Το FreeBSD/i386 απαιτεί 486 ή καλύτερο επεξεργαστή και τουλάχιστον 64 MB RAM. Για την ελάχιστη δυνατή εγκατάσταση απαιτείται 1.1 GB ελεύθερου χώρου στο σκληρό δίσκο.

Σε περιπτώσεις παλιών μηχανημάτων, τις περισσότερες φορές, η απόδοση του συστήματος βελτιώνεται περισσότερο με αύξηση της μνήμης RAM και του ελεύθερου χώρου στο δίσκο, παρά με ένα ταχύτερο επεξεργαστή. |

Υπάρχουν δύο κλάσεις επεξεργαστών ικανές να εκτελέσουν το FreeBSD/amd64. Η πρώτη είναι οι επεξεργαστές AMD64 που περιλαμβάνουν τους AMD Athlon™64, AMD Athlon™64-FX, AMD Opteron™ ή καλύτερους.

Η δεύτερη κλάση επεξεργαστών που μπορούν να εκτελέσουν το FreeBSD/amd64 περιλαμβάνει όσους χρησιμοποιούν την αρχιτεκτονική Intel® EM64T. Παραδείγματα των επεξεργαστών αυτών περιλαμβάνουν τις οικογένειες Intel® Core™ 2 Duo, Quad, Extreme processor, τη σειρά επεξεργαστών Intel® Xeon™ 3000, 5000 και 7000 καθώς και τους επεξεργαστές Intel® Core™ i3, i5 και i7.

Αν το μηχάνημα σας είναι βασισμένο σε nVidia nForce3 Pro-150, θα πρέπει να χρησιμοποιήσετε την κατάλληλη επιλογή στο BIOS για να απενεργοποιήσετε το IO APIC. Αν η επιλογή αυτή δεν υπάρχει, θα πρέπει να απενεργοποιήσετε αντί αυτού το ACPI. Υπάρχουν προβλήματα στο Pro-150 για τα οποία μέχρι στιγμής δεν έχει βρεθεί λύση που να τα παρακάμπτει.

Υποστηρίζονται όλοι οι νέοι υπολογιστές Apple® Macintosh® που διαθέτουν ενσωματωμένες USB. Υποστηρίζεται επίσης η λειτουργία SMP σε μηχανήματα με πολλαπλούς επεξεργαστές.

Ένας 32-bit πυρήνας μπορεί να χρησιμοποιήσει μόνο τα πρώτα 2 GB RAM. Το FireWire® δεν υποστηρίζεται στα Μπλε και Λευκά PowerMac G3.

Μπορείτε να δείτε τα συστήματα που υποστηρίζονται από το FreeBSD/sparc64 στο FreeBSD/sparc64 Project.

Θα χρειαστείτε ένα δίσκο για αποκλειστική χρήση από το FreeBSD/sparc64. Τη δεδομένη στιγμή, δεν είναι δυνατόν το FreeBSD/sparc64 να μοιράζεται τον ίδιο δίσκο με ένα άλλο λειτουργικό σύστημα.

Στις Σημειώσεις Υλικού (Hardware Notes) μπορείτε να βρείτε πληροφορίες για τις αρχιτεκτονικές και τις συσκευές που υποστηρίζονται από μια επίσημη έκδοση του FreeBSD. Το αρχείο αυτό ονομάζεται συνήθως HARDWARE.TXT, και βρίσκεται στον κεντρικό κατάλογο του μέσου εγκατάστασης. Μπορείτε επίσης να βρείτε αντίγραφα αυτού του καταλόγου στη σελίδα Πληροφοριών Έκδοσης στο δικτυακό τόπο του FreeBSD.

Κρατήστε αντίγραφα ασφαλείας όλων των σημαντικών δεδομένων του υπολογιστή στον οποίο θα κάνετε εγκατάσταση του FreeBSD. Ελέγξτε τη σωστή λειτουργία των αντιγράφων ασφαλείας πριν συνεχίσετε. Το πρόγραμμα εγκατάστασης του FreeBSD θα ζητήσει επιβεβαίωση πριν κάνει οποιαδήποτε αλλαγή στο δίσκο σας, αλλά από τη στιγμή που αυτή η διαδικασία ξεκινήσει, δεν υπάρχει δυνατότητα επιστροφής.

Αν το FreeBSD πρόκειται να είναι το μοναδικό λειτουργικό σύστημα του υπολογιστή και σκοπεύετε να διαθέσετε σε αυτό ολόκληρο το χώρο του σκληρού σας δίσκου, μπορείτε να παραλείψετε το υπόλοιπο αυτής της ενότητας. Αν ωστόσο θέλετε να συνυπάρχει το FreeBSD με άλλα λειτουργικά συστήματα, είναι χρήσιμο να κατανοείτε γενικά τον τρόπο διάταξης των δεδομένων στο δίσκο.

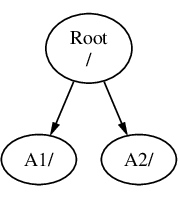

Οι σκληροί δίσκοι μπορούν να χωριστούν σε διακριτά τμήματα. Τα τμήματα αυτά ονομάζονται κατατμήσεις (partitions).

Υπάρχουν δύο τρόποι για να χωριστεί ένας δίσκος σε κατατμήσεις. Ο παραδοσιακός τρόπος χρησιμοποιεί το Master Boot Record (Βασική Εγγραφή Εκκίνησης) ή MBR, ένα πίνακα κατατμήσεων ικανό να αποθηκεύσει ως τέσσερις πρωτεύουσες κατατμήσεις (primary partitions). (Για ιστορικούς λόγους, το FreeBSD ονομάζει τις πρωτεύουσες κατατμήσεις slices ή φέτες.) Το όριο των τεσσάρων κατατμήσεων είναι πολύ περιοριστικό για μεγάλους δίσκους, έτσι μια από αυτές τις κατατμήσεις μπορεί να μετατραπεί σε εκτεταμένη κατάτμηση (extended partition). Μέσα στην εκτεταμένη κατάτμηση μπορούν να δημιουργηθούν πολλαπλές λογικές κατατμήσεις (logical partitions). Αυτό ακούγεται κάπως παράξενο, και μάλλον είναι.

Ο Πίνακας Κατατμήσεων GUID (GUID Partition Table) ή GPT, αποτελεί μια νέα και απλούστερη μέθοδος κατάτμησης ενός δίσκου. Το GPT είναι πολύ πιο βολικό από τον παραδοσιακό πίνακα κατατμήσεων MBR. Οι συνήθεις υλοποιήσεις του GPT επιτρέπουν ως και 128 κατατμήσεις ανά δίσκο, εξαλείφοντας έτσι την ανάγκη για άβολες λύσεις όπως οι λογικές κατατμήσεις.

Κάποια παλιότερα λειτουργικά συστήματα όπως τα Windows® XP δεν είναι συμβατά με το σύστημα κατατμήσεων GPT. Αν το FreeBSD πρόκειται να εγκατασταθεί σε ένα δίσκο από κοινού με ένα τέτοιο λειτουργικό, θα πρέπει να χρησιμοποιήσετε το σύστημα MBR. |

Ο τυπικός φορτωτής εκκίνησης (boot loader) του FreeBSD χρειάζεται είτε μια πρωτεύουσα είτε μια GPT κατάτμηση. (Δείτε το Η Διαδικασία Εκκίνησης του FreeBSD για περισσότερες πληροφορίες σχετικά με τη διαδικασία εκκίνησης του FreeBSD.) Αν όλες οι πρωτεύουσες ή GPT κατατμήσεις είναι ήδη σε χρήση, θα πρέπει να ελευθερώσετε μία για χρήση με το FreeBSD.

Η ελάχιστη εγκατάσταση του FreeBSD καταλαμβάνει μόνο περίπου 1 GB χώρο στο δίσκο. Πρόκειται όμως για την απόλυτα ελάχιστη εγκατάσταση η οποία δεν αφήνει σχεδόν καθόλου ελεύθερο χώρο. Μια πιο ρεαλιστική ελάχιστη εγκατάσταση καταλαμβάνει περίπου 3 GB χωρίς γραφικό περιβάλλον και περίπου 5 GB με χρήση κάποιου γραφικού περιβάλλοντος. Η εγκατάσταση λογισμικού τρίτων κατασκευαστών απαιτεί ακόμα περισσότερο χώρο στο δίσκο.

Υπάρχει πληθώρα ελεύθερων και εμπορικών εργαλείων αναδιανομής χώρου κατατμήσεων. Το GParted Live είναι ένα δωρεάν Live CD το οποίο περιλαμβάνει τον επεξεργαστή κατατμήσεων GParted. Το GParted περιλαμβάνεται επίσης σε πολλές άλλες Live διανομές Linux.

Οι εφαρμογές που διαχειρίζονται κατατμήσεις σκληρών δίσκων μπορούν να καταστρέψουν τα δεδομένα σας. Πάρτε πλήρη αντίγραφα ασφαλείας και επιβεβαιώστε την ορθή λειτουργία τους πριν ξεκινήσετε την τροποποίηση των κατατμήσεων του δίσκου σας. |

Η αλλαγή μεγέθους κατατμήσεων των Microsoft® Vista ενδέχεται να είναι δύσκολη. Είναι χρήσιμο να έχετε διαθέσιμο ένα DVD εγκατάστασης των Vista πριν ξεκινήσετε μια τέτοια διαδικασία.

Ένας υπολογιστής Windows® διαθέτει ένα μοναδικό δίσκο 40 GB ο οποίος έχει χωριστεί σε δύο κατατμήσεις των 20 GB. Στα Windows® ονομάζονται C: και D:. Η κατάτμηση C: περιέχει 10 GB δεδομένων, ενώ η κατάτμηση D: 5 GB.

Η μετακίνηση των δεδομένων από τον D: στο C: ελευθερώνει τη δεύτερη κατάτμηση ώστε να μπορεί να χρησιμοποιηθεί από το FreeBSD.

Ένας υπολογιστής Windows® έχει ένα μοναδικό σκληρό δίσκο 40 GB και μια μεγάλη κατάτμηση που τον καταλαμβάνει εξ' ολοκλήρου. Τα Windows® δείχνουν αυτή την κατάτμηση των 40 GB ως ένα μοναδικό οδηγό C:. Τη δεδομένη στιγμή χρησιμοποιούνται 15 GB χώρου. Σκοπός είναι να καταλήξουμε με μια κατάτμηση των 20 GB για τα Windows® και άλλα 20 GB για το FreeBSD.

Υπάρχουν δύο τρόποι για να γίνει αυτό:

Κρατήστε αντίγραφο των δεδομένων που έχετε δημιουργήσει στα Windows®. Έπειτα επανεγκαταστήστε τα Windows® δημιουργώντας μια κατάτμηση μεγέθους 20 GB κατά την διαδικασία εγκατάστασης.

Χρησιμοποιήστε κάποιο εργαλείο αλλαγής μεγέθους κατατμήσεων όπως το GParted για να συρρικνώσετε την κατάτμηση των Windows® και να δημιουργήσετε μια νέα κατάτμηση για το FreeBSD στον ελεύθερο χώρο.

Η εγκατάσταση διαφορετικών λειτουργικών συστημάτων σε άλλες κατατμήσεις, επιτρέπει την εκτέλεση ενός από αυτά σε μια δεδομένη χρονική στιγμή. Μια εναλλακτική μέθοδος που επιτρέπει την ταυτόχρονη εκτέλεση πολλών λειτουργικών περιγράφεται στο Εικονικοποίηση.

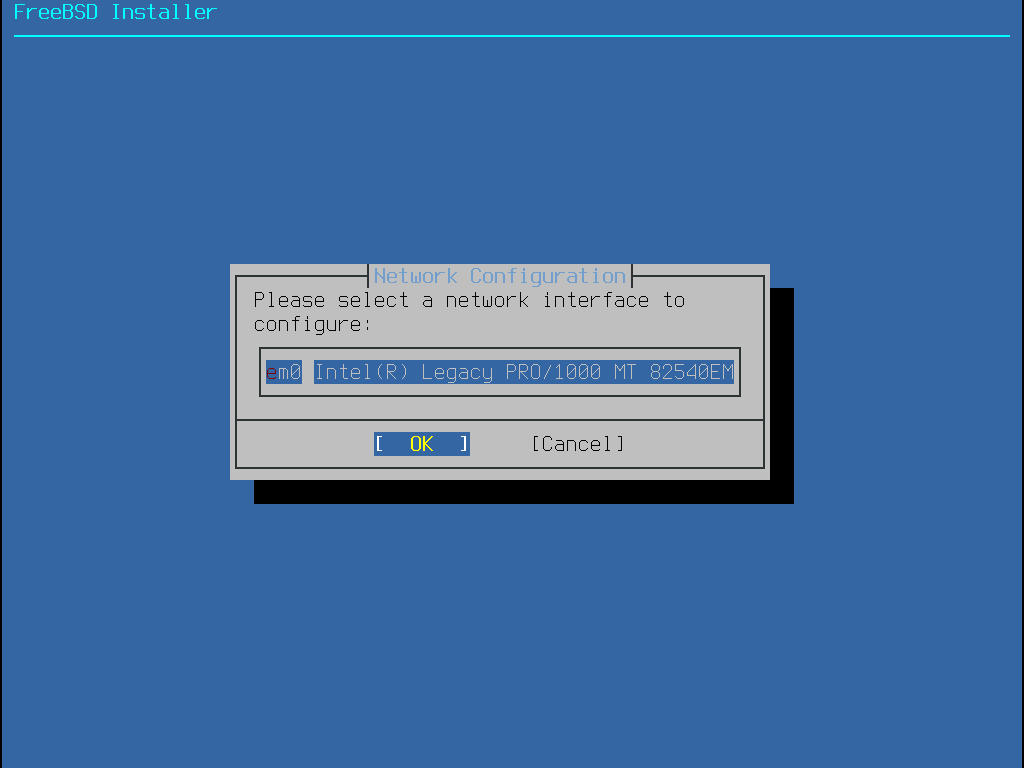

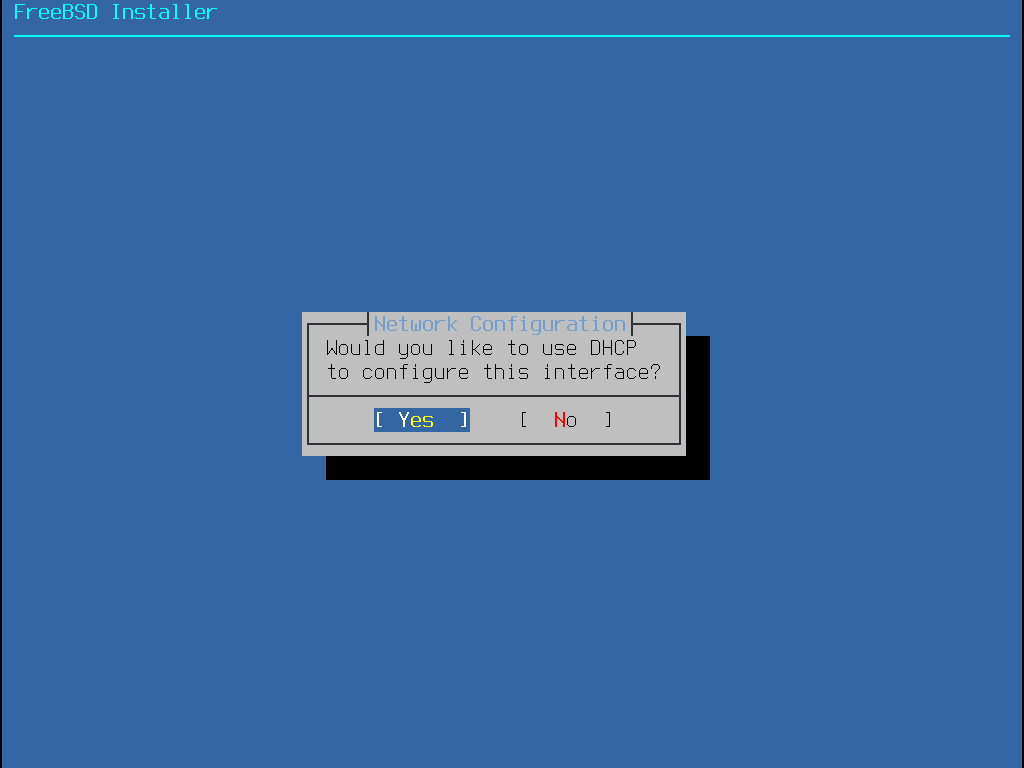

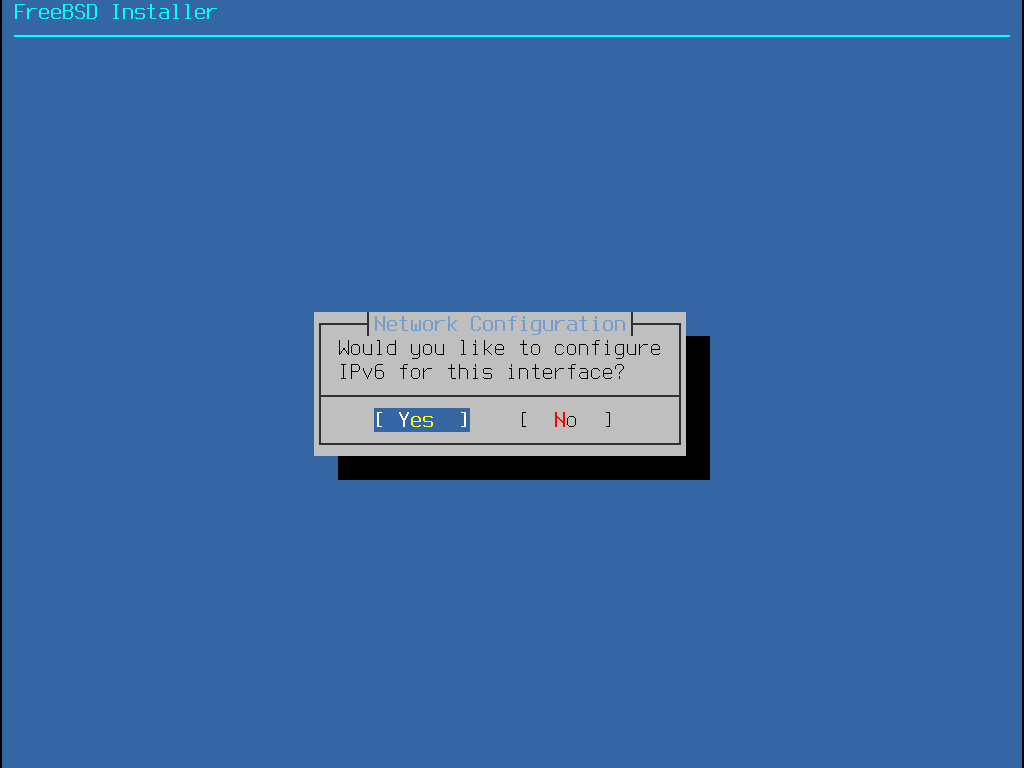

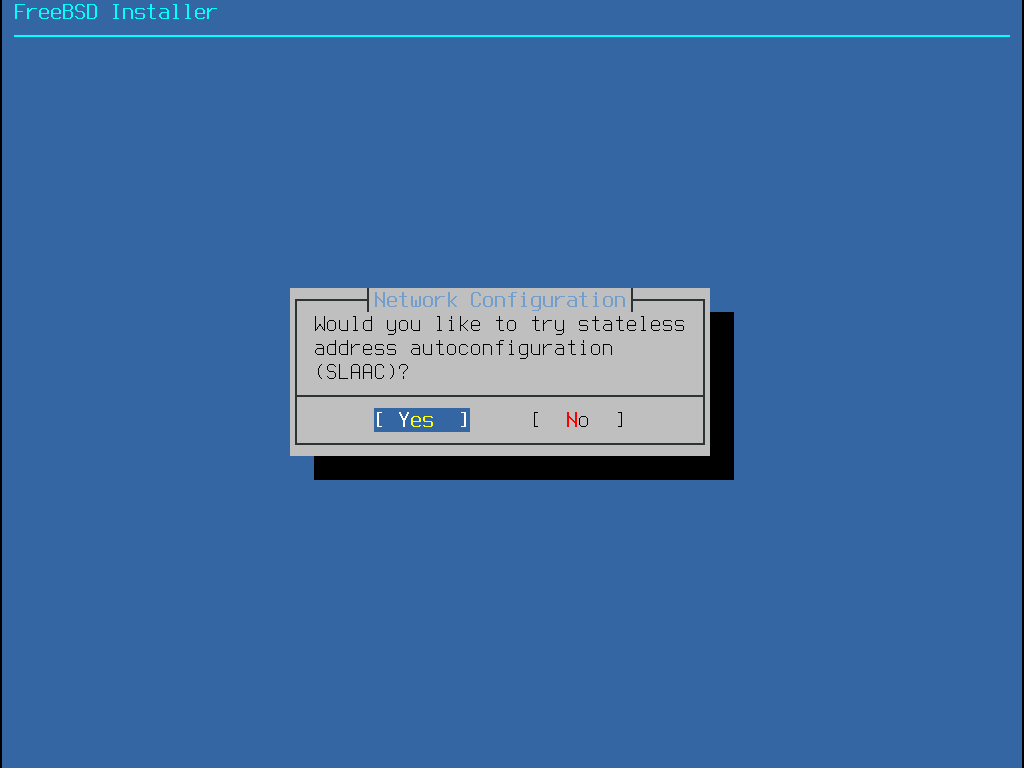

Κάποιες μέθοδοι εγκατάστασης του FreeBSD χρειάζονται μια σύνδεση δικτύου για να κατεβάσουν αρχεία. Για να συνδεθείτε με ένα δίκτυο Ethernet (ή μέσω καλωδιακού ή DSL modem με διεπαφή Ethernet), το πρόγραμμα εγκατάστασης θα σας ζητήσει πληροφορίες σχετικά με το δίκτυο σας.

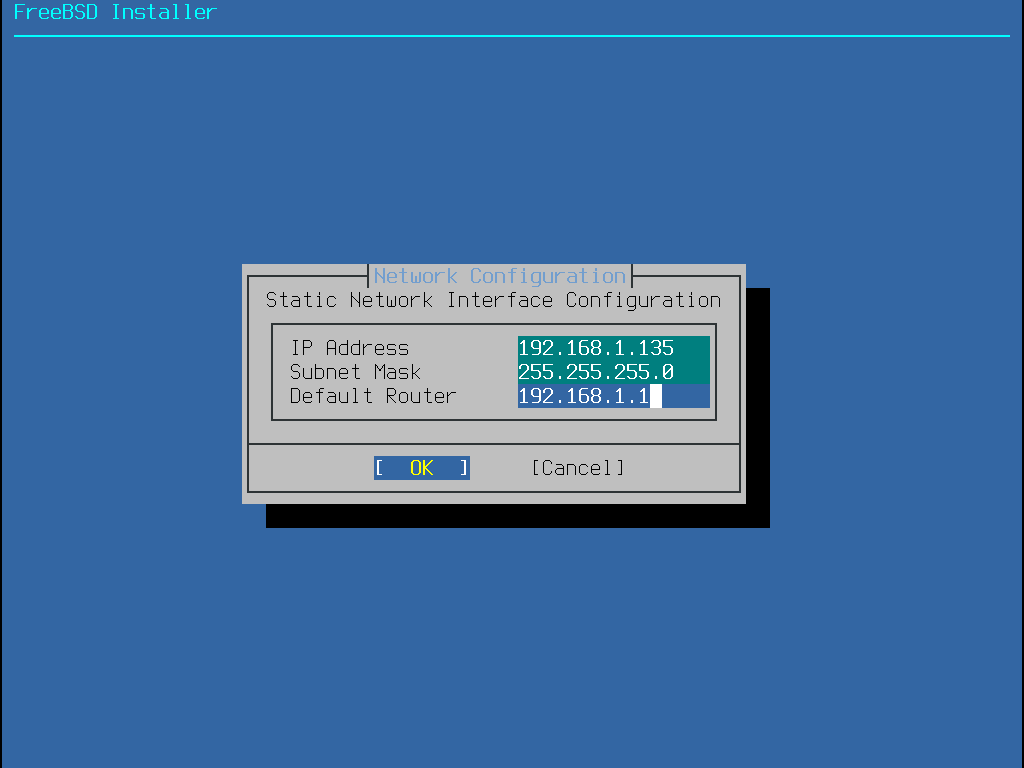

Συχνά, γίνεται χρήση του DHCP ώστε οι ρυθμίσεις του δικτύου να γίνονται αυτόματα. Αν δεν διαθέτετε DHCP, θα πρέπει να βρείτε τις παρακάτω πληροφορίες από τον τοπικό σας διαχειριστή δικτύου ή τον παροχέα των υπηρεσιών σας:

Διεύθυνση IP

Μάσκα Υποδικτύου

Διεύθυνση IP προεπιλεγμένου δρομολογητή

Όνομα Τομέα για το τοπικό δίκτυο

Διευθύνσεις IP των διακομιστών DNS

Αν και το FreeBSD Project πασχίζει για να εξασφαλίσει ότι κάθε νέα έκδοση του FreeBSD θα είναι όσο πιο σταθερή γίνεται, ορισμένες φορές στη διαδικασία αυτή εισέρχονται λάθη. Σε πολύ σπάνιες περιπτώσεις, τα λάθη αυτά επηρεάζουν τη διαδικασία εγκατάστασης. Καθώς τα προβλήματα αυτά γίνονται αντιληπτά και επιδιορθώνονται, σημειώνονται στα Παροράματα του FreeBSD στη δικτυακή τοποθεσία του FreeBSD. Ελέγξτε τα παροράματα πριν ξεκινήσετε την εγκατάσταση, για να βεβαιωθείτε ότι δεν υπάρχουν προβλήματα που μπορούν να επηρεάσουν τη διαδικασία.

Μπορείτε να βρείτε πληροφορίες και παροράματα για όλες τις εκδόσεις στη σελίδα πληροφοριών έκδοσης στην δικτυακή τοποθεσία του FreeBSD.

Η εγκατάσταση του FreeBSD ξεκινάει με την εκκίνηση του υπολογιστή με τη χρήση ενός FreeBSD CD, DVD ή μνήμης USB. Το πρόγραμμα εγκατάστασης δεν μπορεί να εκτελεστεί μέσα από κάποιο άλλο λειτουργικό σύστημα.

Εκτός από τα τυποποιημένα μέσα εγκατάστασης που περιέχουν όλα τα απαραίτητα αρχεία εγκατάστασης του FreeBSD, διατίθεται επίσης και η εκδοχή bootonly. Αυτό το μέσο εγκατάστασης δεν περιέχει τα απαραίτητα αρχεία, αλλά τα κατεβάζει από το δίκτυο κατά τη διάρκεια της εγκατάστασης. Κατά συνέπεια, το συγκεκριμένο CD είναι αρκετά μικρότερο σε μέγεθος ενώ και το απαιτούμενο εύρος ζώνης του δικτύου περιορίζεται καθώς κατεβαίνουν μόνο τα αρχεία που απαιτούνται.

Μπορείτε να βρείτε έτοιμα μέσα εγκατάστασης για το FreeBSD στην δικτυακή τοποθεσία του FreeBSD.. Κατεβάστε επίσης το αρχείο CHECKSUM.SHA256 από τον ίδιο κατάλογο που περιέχει και το αρχείο εγκατάστασης και χρησιμοποιήστε το για να ελέγξετε την ακεραιότητα του αρχείου εγκατάστασης υπολογίζοντας το Άθροισμα Ελέγχου (checksum). Το FreeBSD διαθέτει το sha256(1) για αυτό το σκοπό και θα βρείτε αντίστοιχα προγράμματα και σε άλλα λειτουργικά συστήματα. Επαληθεύστε το άθροισμα ελέγχου σύμφωνα με αυτό που αναγράφεται στο αρχείο CHECKSUM.SHA256. Τα αθροίσματα πρέπει να είναι ίδια. Αν δεν είναι, το αρχείο εγκατάστασης αλλοιώθηκε κατά το κατέβασμα και είναι άχρηστο.

Αν διαθέτετε ήδη ένα CDROM, DVD ή USB οδηγό εγκατάστασης FreeBSD, μπορείτε να παραλείψετε αυτή την ενότητα. |

Τα CD και DVD αρχεία ISO του FreeBSD είναι εκκινήσιμα. Χρειάζεστε μόνο ένα από αυτά για την εγκατάσταση. Γράψτε το αρχείο ISO σε ένα CD ή DVD χρησιμοποιώντας τα αντίστοιχα προγράμματα εγγραφής που διαθέτει το τρέχον λειτουργικό σας σύστημα. Στο FreeBSD, η εγγραφή μπορείτε να γίνει με το πρόγραμμα cdrecord(1) από το port sysutils/cdrtools που μπορείτε να εγκαταστήσετε από τη Συλλογή των Ports.

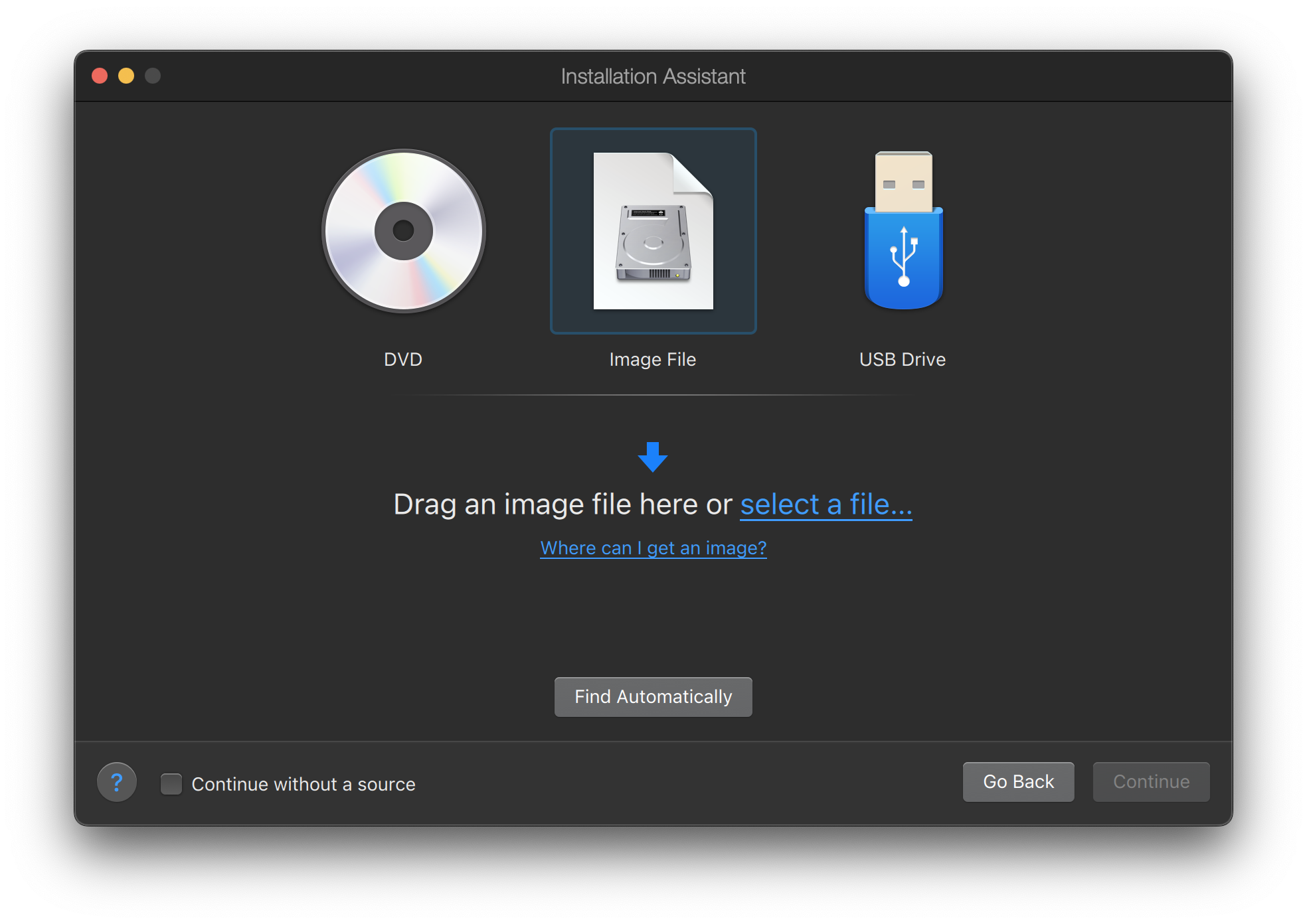

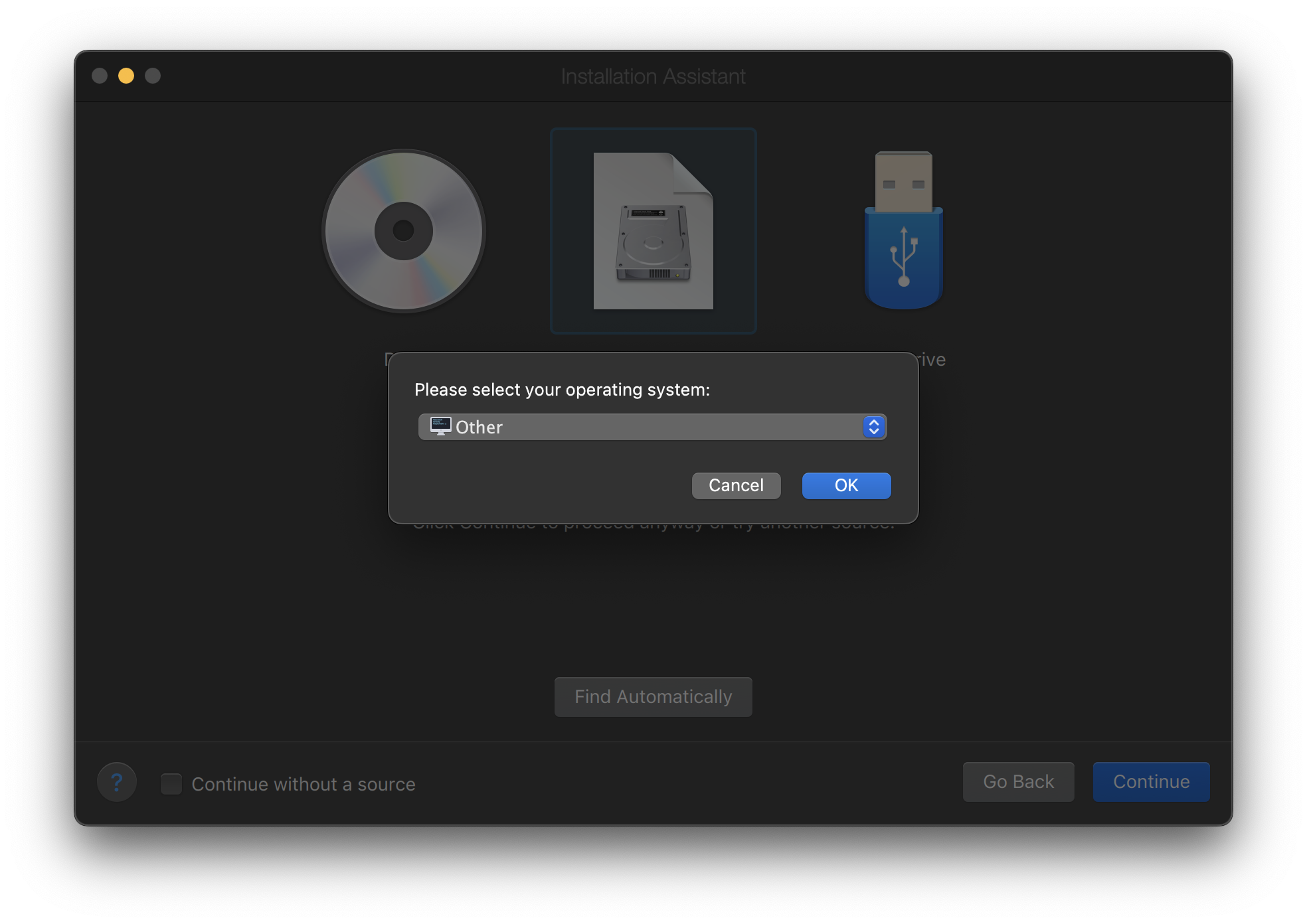

Για να δημιουργήσετε μια εκκινήσιμη μνήμη Flash (USB), ακολουθήστε τα παρακάτω βήματα:

Ανακτήστε το Αρχείο ISO για τη Μνήμη Flash

Για το FreeBSD 9.0-RELEASE και μεταγενέστερες εκδόσεις, μπορείτε να κατεβάσετε το αντίστοιχο αρχείο από τον κατάλογο ISO-IMAGES/ στην τοποθεσία ftp://ftp.FreeBSD.org/pub/FreeBSD/releases/arch/arch/ISO-IMAGES/version/FreeBSD-version-RELEASE-arch-memstick.img. Αντικαταστήστε το arch και το version με την αρχιτεκτονική και την έκδοση που θέλετε να εγκαταστήσετε. Για παράδειγμα, το αρχείο για το FreeBSD/i386 9.0-RELEASE βρίσκεται στη θέση ftp://ftp.FreeBSD.org/pub/FreeBSD/releases/i386/i386/ISO-IMAGES/9.0/FreeBSD-9.0-RELEASE-i386-memstick.img.

Το αρχείο για τη μνήμη Flash έχει επέκταση .img. Ο κατάλογος ISO-IMAGES/ περιέχει πλήθος από διαφορετικά αρχεία. Θα πρέπει να κατεβάσετε το κατάλληλο ανάλογα με την έκδοση του FreeBSD και το υλικό του υπολογιστή που πρόκειται να χρησιμοποιηθεί.

Γράψτε το Αρχείο στη Μνήμη USB

Procedure: Εγγραφή του Αρχείου με Χρήση του FreeBSD

Εγγραφή του Αρχείου με την dd(1)

Το αρχείο .imgδεν είναι ένα συνηθισμένο αρχείο. Είναι ένα αρχείο εικόνας (image) με όλο το περιεχόμενο που χρειάζεται η μνήμη USB. Δεν μπορείτε να το αντιγράψετε ως ένα κανονικό αρχείο, θα χρειαστεί να το γράψετε απευθείας στη συσκευή προορισμού χρησιμοποιώντας την εντολή dd(1):

# dd if=FreeBSD-9.0-RELEASE-i386-memstick.img of=/dev/da0 bs=64kProcedure: Εγγραφή του Αρχείου Μέσω Windows®

Ανάκτηση του Προγράμματος Image Writer για Windows®

Το Image Writer για Windows® είναι μια δωρεάν εφαρμογή που μπορεί να γράψει σωστά ένα αρχείο image σε μια μνήμη USB. Μπορείτε να το κατεβάσετε από την τοποθεσία https://launchpad.net/win32-image-writer/ και να το αποσυμπιέσετε σε ένα φάκελο.

Εγγραφή του Αρχείου με το Image Writer

Κάντε διπλό κλικ στο εικονίδιο Win32DiskImager για να ξεκινήσετε το πρόγραμμα. Βεβαιωθείτε ότι το γράμμα του οδηγού που φαίνεται στην επιλογή Device αντιστοιχεί στη μνήμη USB. Κάντε κλικ στο εικονίδιο με το φάκελο και επιλέξτε το αρχείο εικόνας που θα γραφεί στη μνήμη USB. Κάντε κλικ στο Save για να αποδεχθείτε το όνομα του αρχείου εικόνας. Βεβαιωθείτε ότι οι παραπάνω ενέργειες είναι σωστές και ότι δεν υπάρχουν ανοικτά παράθυρα στο σύστημα σας που να απεικονίζουν φακέλους της μνήμης USB. Τέλος, κάντε κλικ στο Write για να γράψετε το αρχείο εικόνας στη μνήμη USB.

Δεν υποστηρίζεται πλέον η εγκατάσταση από δισκέτες |

Είστε πλέον έτοιμοι να ξεκινήσετε την εγκατάσταση του FreeBSD.

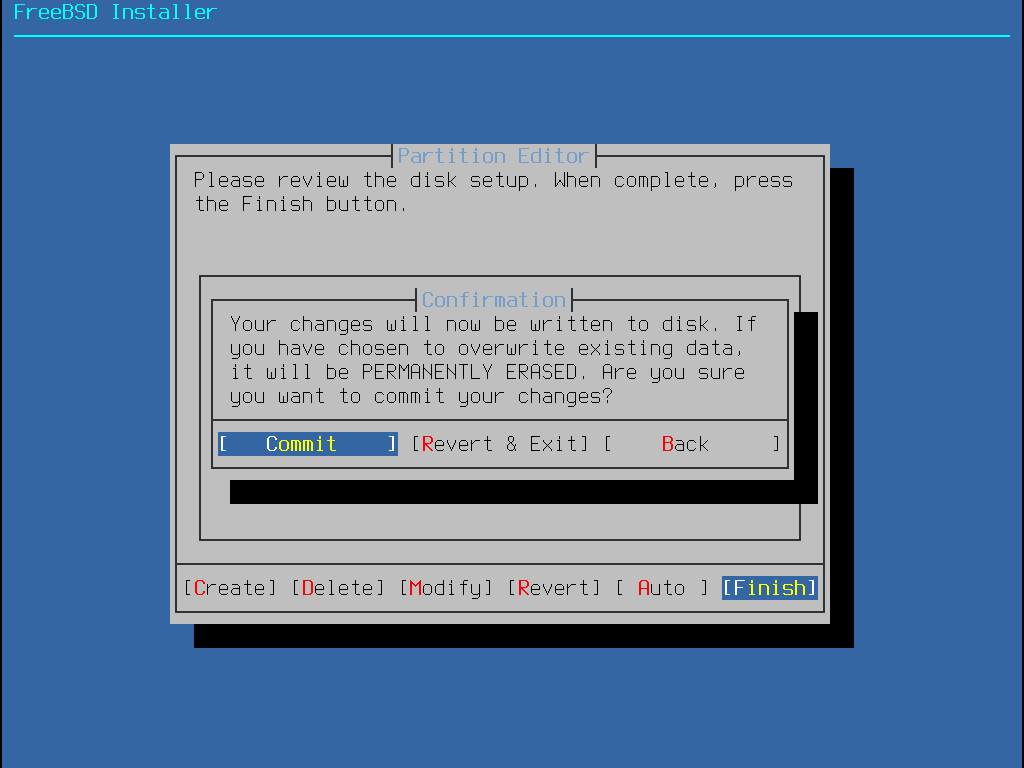

Από προεπιλογή, η εγκατάσταση δεν θα κάνει αλλαγές στους δίσκους σας μέχρι να δείτε το παρακάτω μήνυμα: Your changes will now be written to disk. If you have chosen to overwrite existing data, it will be PERMANENTLY ERASED. Are you sure you want to commit your changes? Μπορείτε να εγκαταλείψετε την εγκατάσταση οποιαδήποτε στιγμή πριν από την παραπάνω προειδοποίηση, χωρίς να έχουν γίνει αλλαγές στα περιεχόμενα του δίσκου σας. Αν ανησυχείτε ότι ενδεχομένως έχετε κάνει κάτι λάθος, μπορείτε απλά να σβήσετε τον υπολογιστή σας πριν από αυτό το σημείο και δεν θα γίνει καμιά ζημιά. |

Αν προετοιμάσατε μια "εκκινήσιμη" μνήμη USB όπως περιγράφεται στο Προετοιμάστε τα Μέσα Εγκατάστασης, τοποθετήστε τη μνήμη στην υποδοχή του υπολογιστή σας πριν τον ενεργοποιήσετε.

Αν πρόκειται να εκκινήσετε από το CDROM, θα χρειαστεί να ενεργοποιήσετε τον υπολογιστή σας και να εισάγετε το CDROM όσο πιο γρήγορα γίνεται.

Ρυθμίστε το μηχάνημα σας να ξεκινάει είτε από το CDROM είτε από την USB, ανάλογα με το μέσο εγκατάστασης που πρόκειται να χρησιμοποιήσετε. Γενικά, αυτό επιτυγχάνεται αλλάζοντας τη σχετική ρύθμιση στο BIOS. Τα περισσότερα συστήματα επιτρέπουν επίσης την επιλογή μιας συσκευής εκκίνησης καθώς ξεκινούν, τυπικά με τα πλήκτρα F10, F11, F12, ή Escape.

Αν ο υπολογιστής σας ξεκινήσει όπως συνήθως και φορτώσει το ήδη υπάρχον λειτουργικό σύστημα, μπορεί να συμβαίνει κάτι από τα παρακάτω:

Δεν τοποθετήσατε το CD ή DVD αρκετά νωρίς κατά την εκκίνηση. Αφήστε το μέσο στον οδηγό και δοκιμάστε να επανεκκινήσετε τον υπολογιστή σας.

Οι αλλαγές ρυθμίσεων που κάνατε στο BIOS δεν λειτούργησαν σωστά. Θα πρέπει να ξαναδοκιμάσετε μέχρι να πετύχετε τις σωστές ρυθμίσεις.

Το BIOS της μητρικής σας δεν υποστηρίζει εκκίνηση από το μέσο που έχετε επιλέξει. Μπορείτε να χρησιμοποιήσετε τον Plop Boot Manager για να εκκινήσετε παλιά μηχανήματα από CD ή USB.

Θα αρχίσει η εκκίνηση του FreeBSD. Αν ξεκινάτε από CDROM, θα δείτε μια οθόνη σαν την παρακάτω (έχουμε παραλείψει τις πληροφορίες έκδοσης):

Booting from CD-ROM...

645MB medium detected

CD Loader 1.2

Building the boot loader arguments

Looking up /BOOT/LOADER... Found

Relocating the loader and the BTX

Starting the BTX loader

BTX loader 1.00 BTX version is 1.02

Consoles: internal video/keyboard

BIOS CD is cd0

BIOS drive C: is disk0

BIOS drive D: is disk1

BIOS 636kB/261056kB available memory

FreeBSD/i386 bootstrap loader, Revision 1.1

Loading /boot/defaults/loader.conf

/boot/kernel/kernel text=0x64daa0 data=0xa4e80+0xa9e40 syms=[0x4+0x6cac0+0x4+0x88e9d]

\Εμφανίζεται η οθόνη του φορτωτή εκκίνησης του FreeBSD:

Περιμένετε δέκα δευτερόλεπτα, ή πιέστε Enter.

Στα περισσότερα μηχανήματα, μπορείτε να κρατήσετε πιεσμένο το πλήκτρο C κατά την εκκίνηση και θα ξεκινήσετε από το CD. Σε διαφορετική περίπτωση, κρατήστε πιεσμένα τα πλήκτρα Command+Option+O+F, ή Windows+Alt+O+F αν χρησιμοποιείτε πληκτρολόγιο που δεν είναι Apple®. Στην προτροπή 0 > γράψτε:

boot cd:,\ppc\loader cd:0Σε μηχανήματα Xserve χωρίς πληκτρολόγιο, δείτε την σελίδα τεχνικής υποστήριξης της Apple® για πληροφορίες εκκίνησης στο Open Firmware.

Τα περισσότερα συστήματα sparc64 είναι ρυθμισμένα να εκκινούν αυτόματα από το σκληρό δίσκο. Για να εγκαταστήσετε το FreeBSD, θα πρέπει να εκκινήσετε από το δίκτυο ή από ένα CDROM. Θα χρειαστεί να εισέλθετε στις ρυθμίσεις της PROM (OpenFirmware).

Για να γίνει αυτό, επανεκκινήστε το σύστημα και περιμένετε μέχρι να εμφανιστεί το μήνυμα εκκίνησης. Το ακριβές μήνυμα εξαρτάται από το μοντέλο, αλλά γενικά θα δείχνει όπως το παρακάτω:

Sun Blade 100 (UltraSPARC-IIe), Keyboard Present

Copyright 1998-2001 Sun Microsystems, Inc. All rights reserved.

OpenBoot 4.2, 128 MB memory installed, Serial #51090132.

Ethernet address 0:3:ba:b:92:d4, Host ID: 830b92d4.Αν μετά από αυτό το σημείο το σύστημα σας συνεχίζει με εκκίνηση από το σκληρό δίσκο, θα πρέπει να πιέσετε L1+A ή Stop+A στο πληκτρολόγιο, ή να στείλετε σήμα BREAK μέσω της σειριακής κονσόλας (χρησιμοποιώντας π.χ. το ~# στο tip(1) ή cu(1)) για να βγείτε στην προτροπή της PROM η οποία μοιάζει με την παρακάτω:

ok (1)

ok {0} (2)| 1 | Αυτή η προτροπή φαίνεται σε συστήματα με μόνο μία CPU. |

| 2 | Αυτή η προτροπή φαίνεται σε συστήματα SMP. Το ψηφίο δείχνει τον αριθμό της ενεργής CPU. |

Στο σημείο αυτό, τοποθετήστε το CDROM στον οδηγό και στην προτροπή της PROM γράψτε boot cdrom.

Οι τελευταίες εκατοντάδες γραμμές που πέρασαν από την οθόνη σας αποθηκεύονται και μπορείτε να τις ξαναδείτε.

Για να δείτε τα περιεχόμενα της προσωρινής μνήμης (buffer) πιέστε Scroll Lock. Με τον τρόπο αυτό ενεργοποιείται η κύλιση της οθόνης. Μπορείτε έπειτα να χρησιμοποιήσετε τα πλήκτρα με τα βελάκια ή τα PageUp και PageDown για να δείτε τα αποτελέσματα. Πιέστε ξανά το Scroll Lock για να σταματήσετε την κύλιση.

Κάντε το αυτό τώρα, για να ξαναδείτε το κείμενο που κύλησε εκτός οθόνης καθώς ο πυρήνας εκτελούσε την ανίχνευση συσκευών. Θα δείτε κείμενο αντίστοιχο με το Τυπικά Αποτελέσματα Ανίχνευσης Συσκευών, αν και θα υπάρχουν διαφορές ανάλογα με τις συσκευές που διαθέτει ο υπολογιστής σας.

Ελέγξτε προσεκτικά τα αποτελέσματα της ανίχνευσης συσκευών για να βεβαιωθείτε ότι το FreeBSD βρήκε όλες τις συσκευές που αναμένατε. Αν κάποια συσκευή δεν βρέθηκε, δεν θα φαίνεται στην παραπάνω λίστα. Τα Αρθρώματα Πυρήνα σας επιτρέπουν να προσθέσετε υποστήριξη για συσκευές που δεν υπάρχουν στον πυρήνα GENERIC.

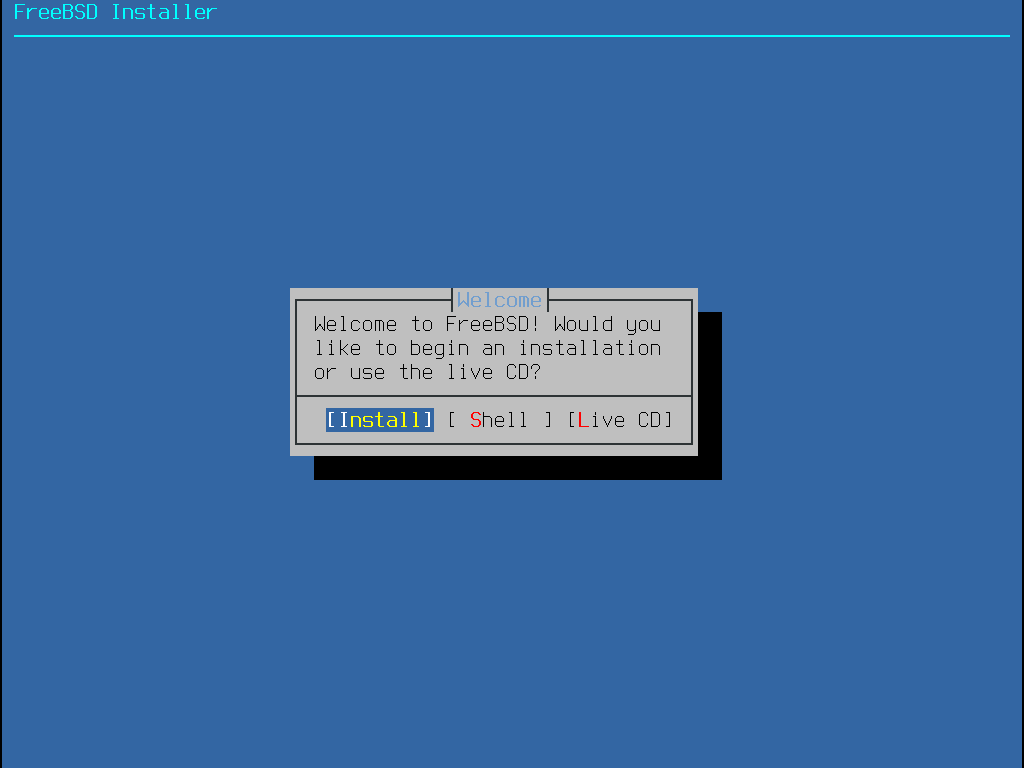

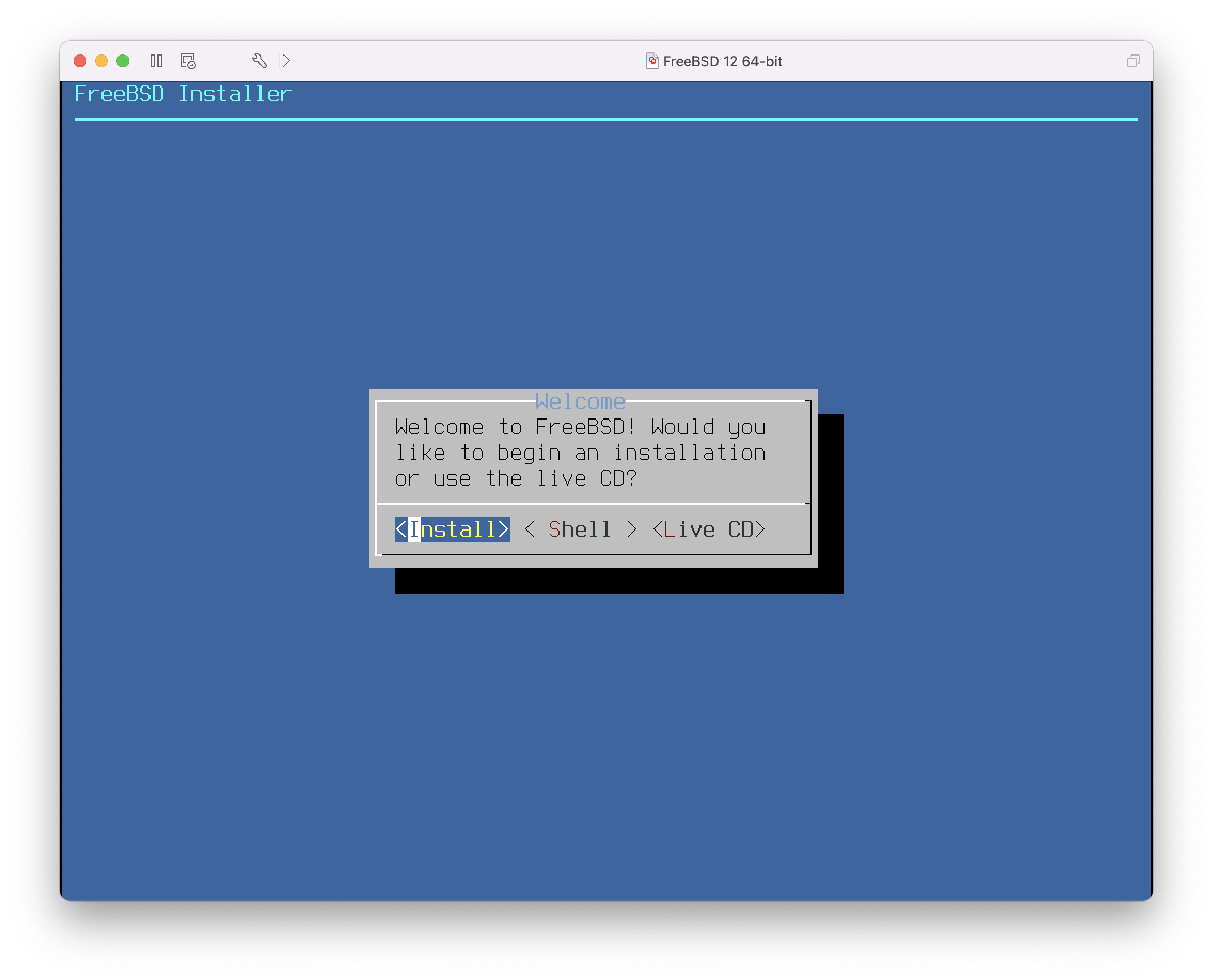

Μετά τη διαδικασία ανίχνευσης συσκευών θα δείτε το Επιλογή Τρόπου Λειτουργίας Μέσου Εγκατάστασης. Το μέσο εγκατάστασης μπορεί να χρησιμοποιηθεί με τρεις τρόπους: για να εγκαταστήσετε το FreeBSD, ως "live CD" ή απλά για να αποκτήσετε πρόσβαση σε ένα κέλυφος του FreeBSD. Χρησιμοποιήστε τα βελάκια για να κάνετε μια επιλογή και το Enter για να την επιβεβαιώσετε.

Επιλέξτε Install για να ξεκινήσετε το πρόγραμμα εγκατάστασης.

Το bsdinstall είναι μια εφαρμογή εγκατάστασης για το FreeBSD που βασίζεται σε περιβάλλον κειμένου. Γράφτηκε από τον Nathan Whitehorn <nwhitehorn@FreeBSD.org> και χρησιμοποιήθηκε πρώτη φορά το 2011 στο FreeBSD 9.0.

Η εφαρμογή pc-sysinstall του Kris Moore <kmoore@FreeBSD.org> συμπεριλαμβάνεται με το PC-BSD και μπορεί επίσης να χρησιμοποιηθεί για την εγκατάσταση του FreeBSD. Αν και μερικές φορές συγχέεται με το bsdinstall οι δύο αυτές εφαρμογές δεν σχετίζονται. |

Το σύστημα μενού του bsdinstall ελέγχεται μέσω των πλήκτρων με τα βελάκια και τα πλήκτρα Enter, Tab, Space και μερικά ακόμα.

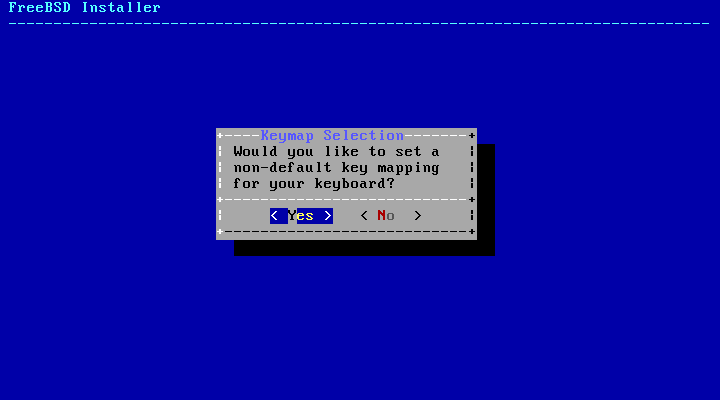

Ανάλογα με το είδος της κονσόλας που χρησιμοποιείτε, το bsdinstall ίσως σας ρωτήσει αν επιθυμείτε να επιλέξετε μια διάταξη πληκτρολογίου διαφορετική από την προεπιλεγμένη.

Αν επιλέξετε YES θα εμφανιστεί η οθόνη επιλογής που φαίνεται παρακάτω. Σε διαφορετική περίπτωση, η οθόνη αυτή δεν θα εμφανιστεί και θα χρησιμοποιηθεί η προεπιλεγμένη διάταξη πληκτρολογίου.

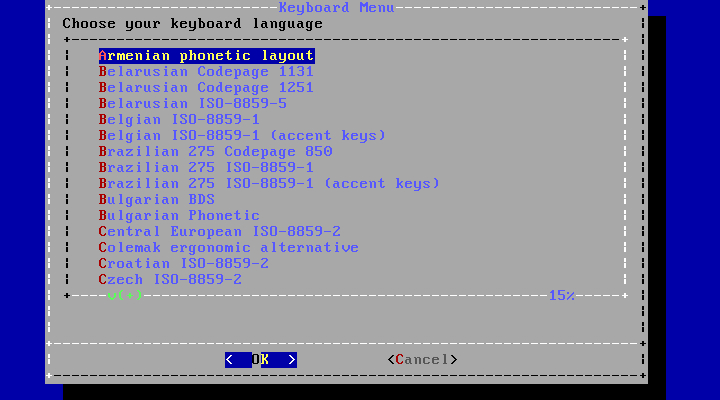

Επιλέξτε την διάταξη πληκτρολογίου που είναι πιο κοντά στο πληκτρολόγιο που διαθέτετε, χρησιμοποιώντας τα πάνω και κάτω βελάκια και επιβεβαιώνοντας με το Enter.

Αν πιέσετε Esc θα χρησιμοποιηθεί η προεπιλεγμένη διάταξη. Αν η διάταξη του τρέχοντος πληκτρολογίου δεν είναι προφανής, μια ασφαλής επιλογή είναι το . |

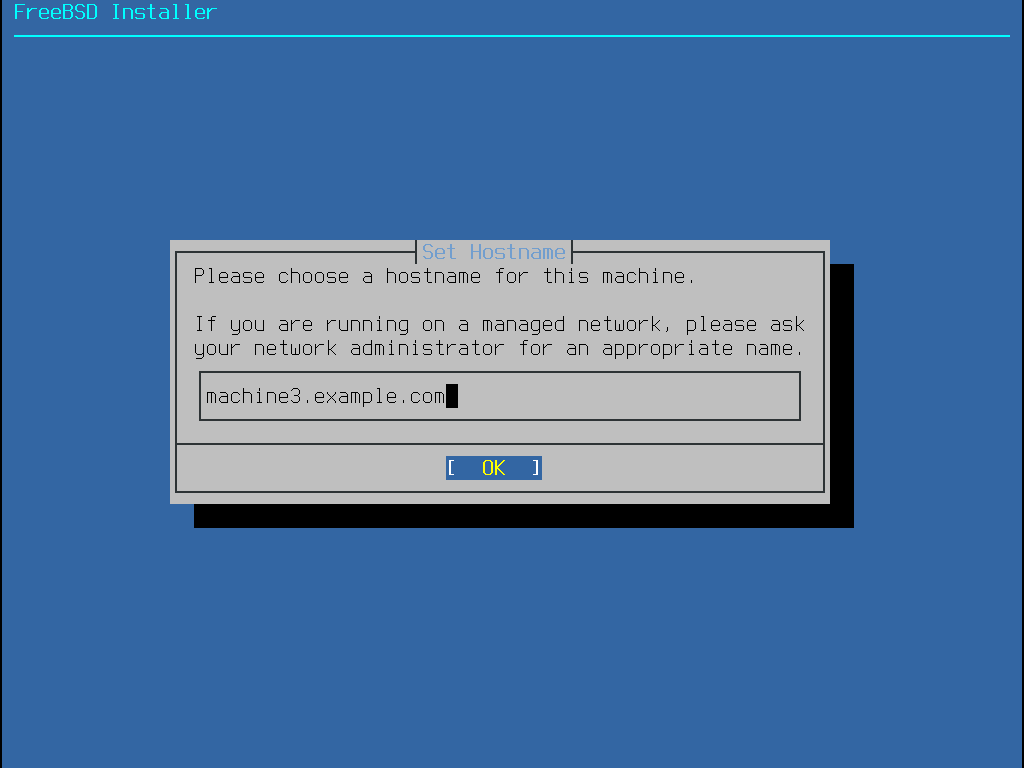

Στο επόμενο βήμα, το bsdinstall θα σας ρωτήσει για το όνομα υπολογιστή (hostname) το οποίο θα δοθεί στο νέο σύστημα.

Το όνομα που θα δώσετε πρέπει να περιλαμβάνει και τον τομέα (fully-qualified) όπως για παράδειγμα machine3.example.com

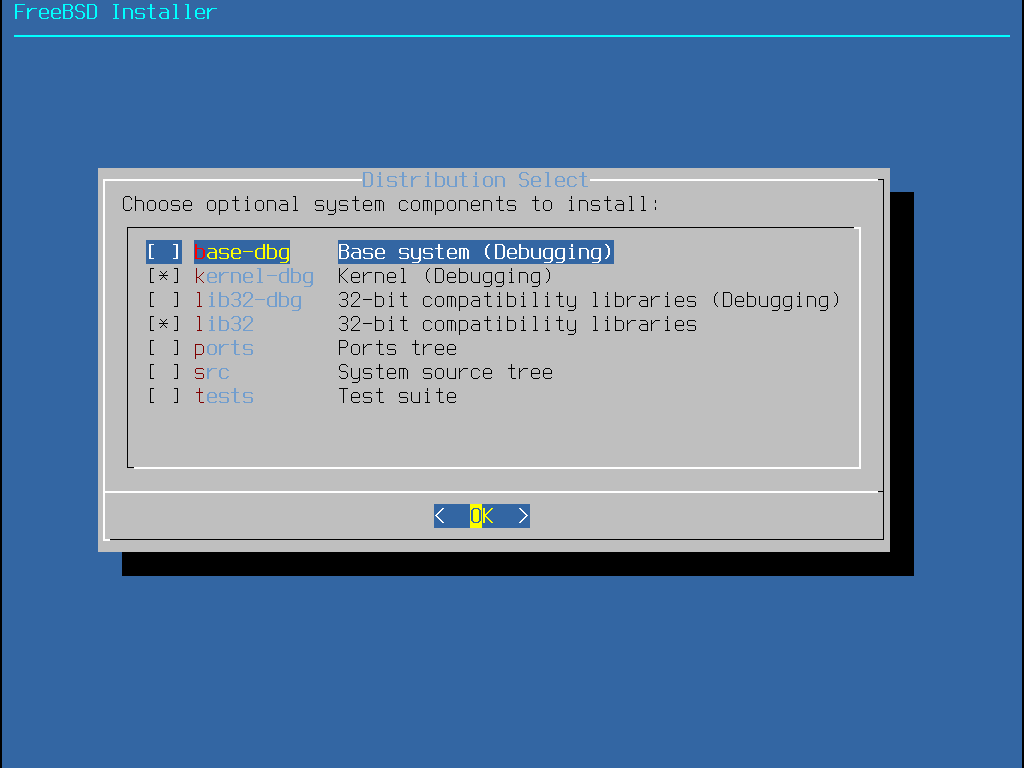

Στο επόμενο βήμα, το bsdinstall θα σας καλέσει να επιλέξετε ποια προαιρετικά στοιχεία του λειτουργικού επιθυμείτε να εγκαταστήσετε.

Η επιλογή των στοιχείων εγκατάστασης εξαρτάται κυρίως από την χρήση που θα έχει το σύστημα και το διαθέσιμο ελεύθερο χώρο στο δίσκο. Ο πυρήνας και τα βασικά προγράμματα του FreeBSD (γνωστά και ως "base system" ή βασικό σύστημα) εγκαθίστανται υποχρεωτικά.

Ανάλογα με το είδος της εγκατάστασης, κάποια από τα παρακάτω στοιχεία μπορεί να μην εμφανιστούν.

doc - Επιπρόσθετη τεκμηρίωση, κυρίως ιστορικής σημασίας. Η τεκμηρίωση που παρέχεται από την Ομάδα Τεκμηρίωσης του FreeBSD εγκαθίσταται χωριστά σε επόμενο στάδιο.

games - Κάποια παραδοσιακά BSD παιχνίδια που περιλαμβάνουν τα fortune, rot13 και άλλα.

lib32 - Βιβλιοθήκες συμβατότητας για εκτέλεση εφαρμογών 32-bit σε 64-bit εκδόσεις του FreeBSD.

ports - Η Συλλογή των Ports του FreeBSD.

Η Συλλογή των Ports αποτελεί ένα εύκολο και βολικό τρόπο εγκατάστασης λογισμικού. Η Συλλογή των Ports δεν περιέχει τον πηγαίο κώδικα που απαιτείται για τη μεταγλώττιση του λογισμικού. Πρόκειται στην πραγματικότητα για μια συλλογή αρχείων που αυτοματοποιεί τη μεταφόρτωση, μεταγλώττιση και εγκατάσταση λογισμικού τρίτων κατασκευαστών. Το Εγκατάσταση Εφαρμογών: Πακέτα και Ports αναλύει τον τρόπο χρήσης της Συλλογής των Ports.

Το πρόγραμμα εγκατάστασης δεν ελέγχει για να δει αν διαθέτετε αρκετό ελεύθερο χώρο στο δίσκο. Επιλέξτε αυτό το στοιχείο μόνο αν έχετε αρκετό χώρο. Από το FreeBSD 9.0 και μετά, η Συλλογή των Ports καταλαμβάνει περίπου 3 GB χώρο στο δίσκο. Μπορείτε με βεβαιότητα να θεωρήσετε ότι ο χώρος αυτός θα είναι ακόμα μεγαλύτερος στις νεώτερες εκδόσεις του FreeBSD. |

src - Ο Πηγαίος Κώδικας του Συστήματος.

Το FreeBSD έρχεται με πλήρη πηγαίο κώδικα, τόσο για τον πυρήνα όσο και για τα βασικά προγράμματα. Αν και ο πηγαίος κώδικας δεν απαιτείται για την πλειονότητα των εφαρμογών, ίσως να τον χρειαστείτε για τη μεταγλώττιση συγκεκριμένων προγραμμάτων που παρέχονται ως πηγαίος κώδικας (π.χ. οδηγούς συσκευών ή αρθρώματα πυρήνα), ή για εργασίες ανάπτυξης του ίδιου του FreeBSD.

Το πλήρες δέντρο του πηγαίου κώδικα καταλαμβάνει 1 GB χώρου στο δίσκο, ενώ μια πλήρης μεταγλώττιση όλου του FreeBSD απαιτεί επιπλέον 5 GB χώρου.

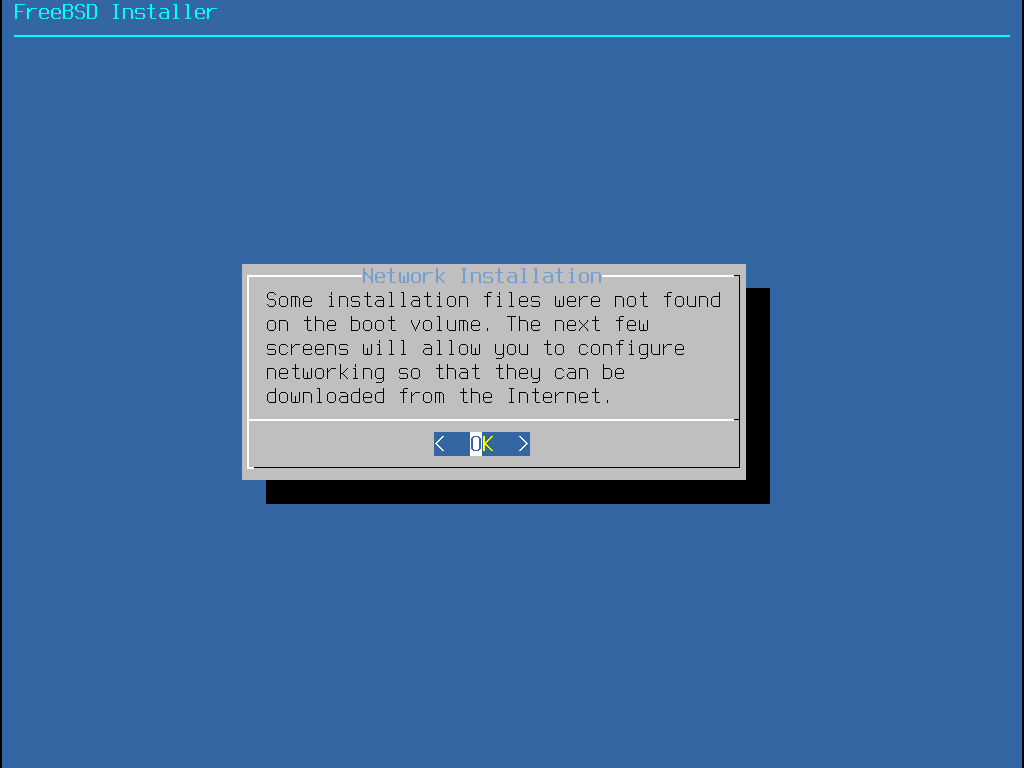

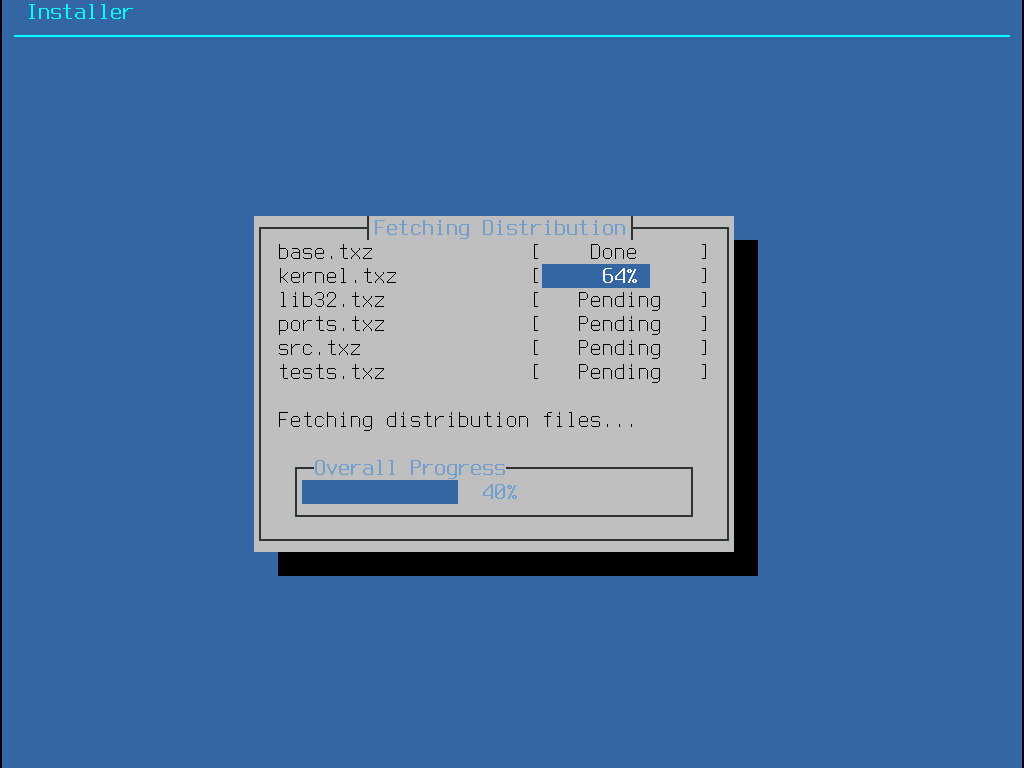

Το μέσο εγκατάστασης bootonly δεν διαθέτει αντίγραφα των αρχείων εγκατάστασης. Όταν χρησιμοποιείτε την μέθοδο bootonly, τα αρχεία μεταφορτώνονται από το δίκτυο κατά απαίτηση.

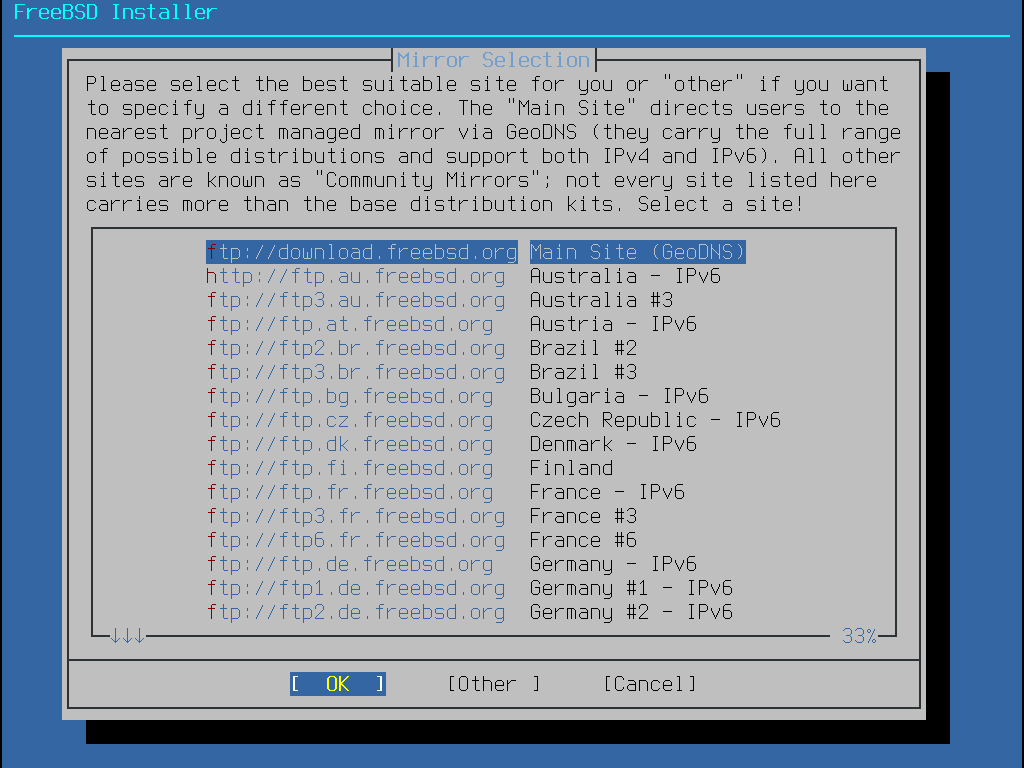

Μετά την ρύθμιση των παραμέτρων δικτύου όπως φαίνεται στο Ρύθμιση Καρτών Δικτύου, γίνεται η επιλογή ενός mirror site. Τα mirror sites διαθέτουν αντίγραφα των αρχείων του FreeBSD. Επιλέξτε ένα mirror site το οποίο βρίσκεται όσο το δυνατόν πιο κοντά στην περιοχή σας. Με τον τρόπο αυτό, η μεταφόρτωση των αρχείων θα είναι ταχύτερη και θα μειωθεί ο χρόνος εγκατάστασης.

Η εγκατάσταση θα συνεχιστεί με τον ίδιο τρόπο όπως και αν τα αρχεία ήταν διαθέσιμα τοπικά.

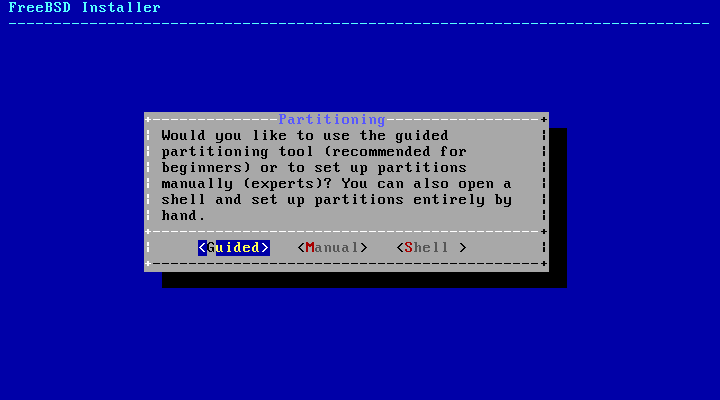

Υπάρχουν τρεις τρόποι να εκχωρήσετε χώρο για το FreeBSD. Με τη μέθοδο Guided (καθοδηγούμενη), οι κατατμήσεις δημιουργούνται αυτόματα, ενώ με τη μέθοδο Manual (χειροκίνητη) οι προχωρημένοι χρήστες μπορούν να δημιουργήσουν προσαρμοσμένες κατατμήσεις. Τέλος, υπάρχει η επιλογή να εκκινήσετε ένα κέλυφος και να δημιουργήσετε τις κατατμήσεις με απευθείας χρήση προγραμμάτων της γραμμής εντολών όπως gpart(8), fdisk(8), και bsdlabel(8).

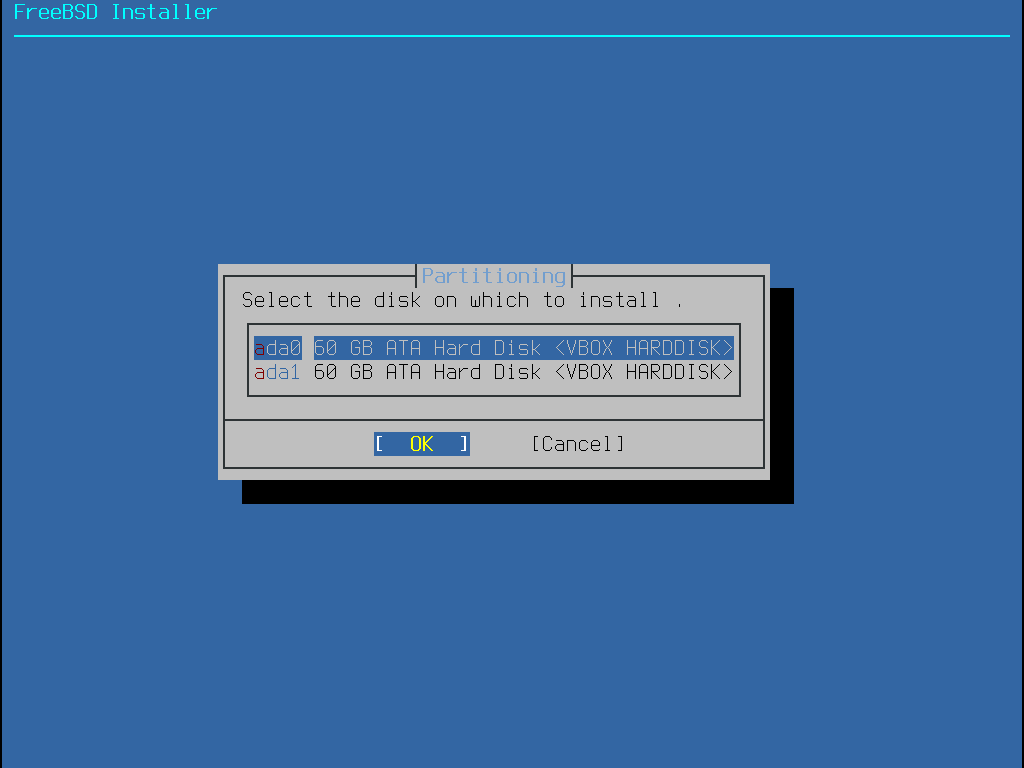

Αν έχετε συνδέσει πολλαπλούς δίσκους, επιλέξτε αυτόν στον οποίο θα εγκαταστήσετε το FreeBSD.

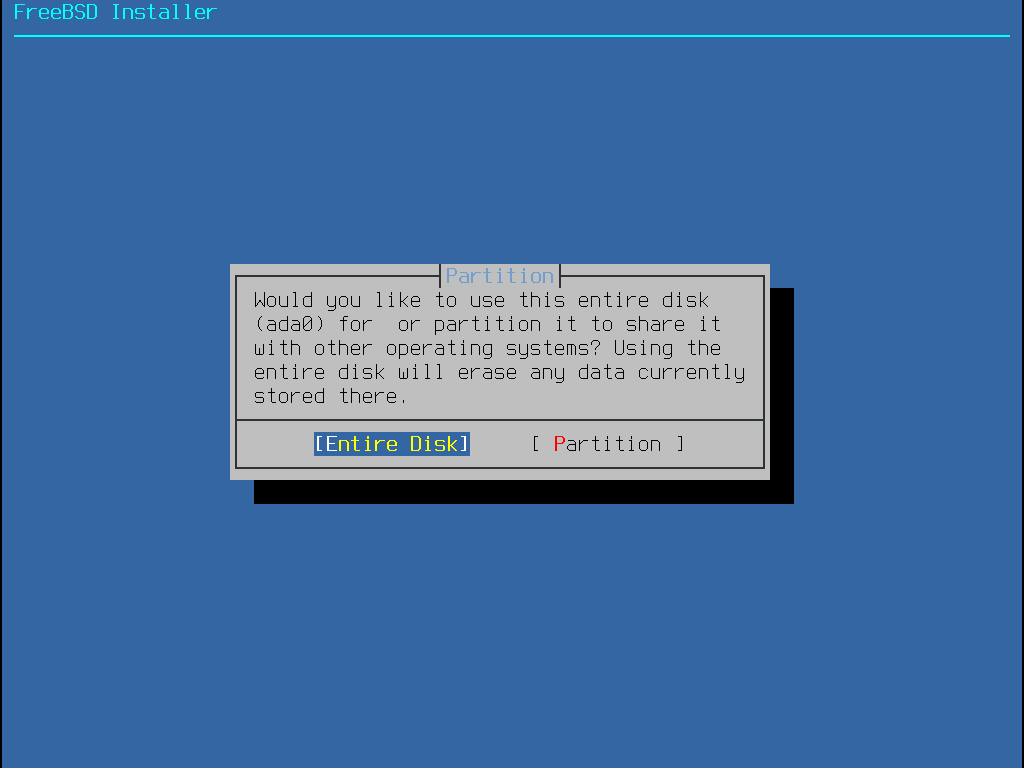

Μπορείτε να εκχωρήσετε είτε ολόκληρο το δίσκο, είτε ένα μέρος του στο FreeBSD. Αν επιλέξετε Entire Disk, θα δημιουργηθούν μια κατάλληλη διάταξη κατατμήσεων ώστε να χρησιμοποιηθεί ολόκληρος ο δίσκος. Αν επιλέξετε Partition, θα δημιουργηθεί μια διάταξη που θα καταλαμβάνει τον ελεύθερο χώρο του δίσκου.

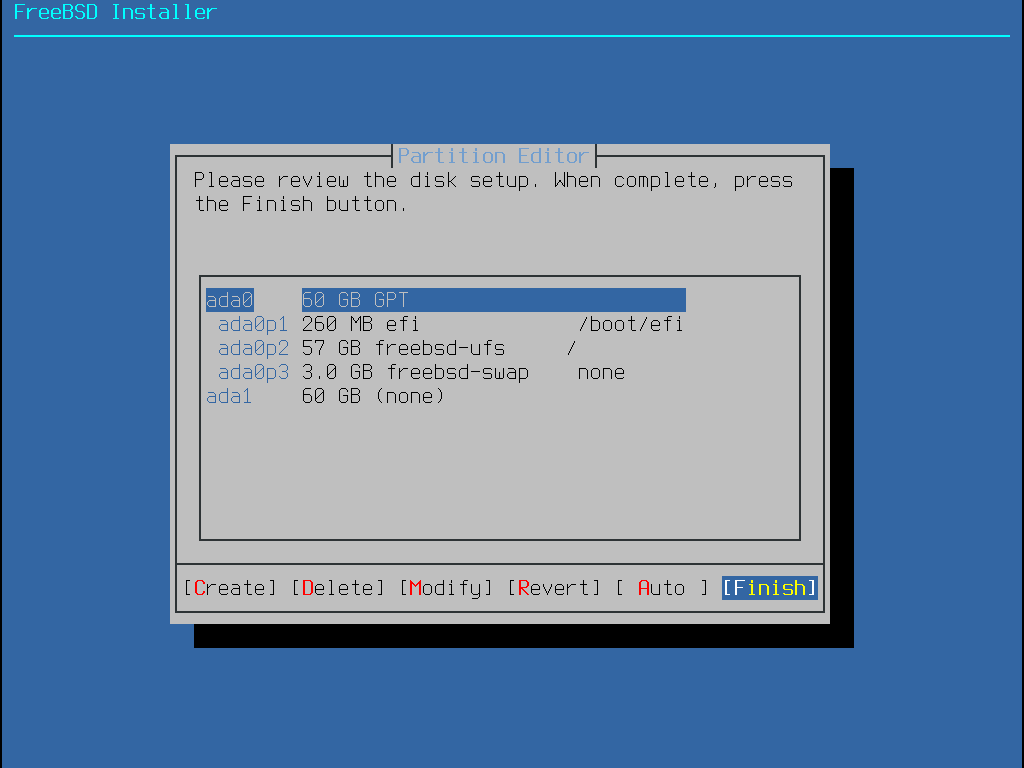

Ελέγξτε προσεκτικά τη διάταξη των κατατμήσεων που δημιουργήθηκε. Αν βρείτε κάποιο λάθος, επιλέξτε Revert για να επαναφέρετε τις προηγούμενες κατατμήσεις ή Auto για να δημιουργήσετε τις κατατμήσεις που προτείνονται αυτόματα από το FreeBSD. Μπορείτε να δημιουργήσετε, να τροποποιήσετε και να διαγράψετε κατατμήσεις χειροκίνητα. Όταν οι κατατμήσεις είναι οι σωστές, επιλέξτε Finish για να συνεχίσετε με την εγκατάσταση.

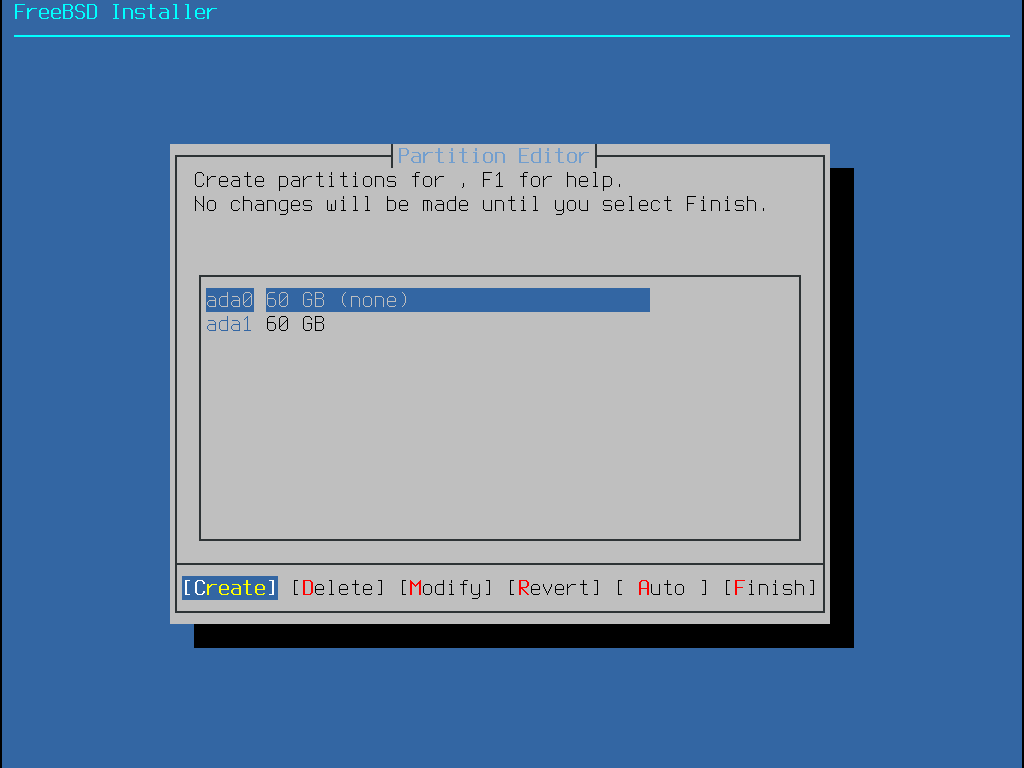

Επιλέγοντας χειροκίνητη δημιουργία κατατμήσεων, θα μεταφερθείτε απευθείας στον επεξεργαστή κατατμήσεων.

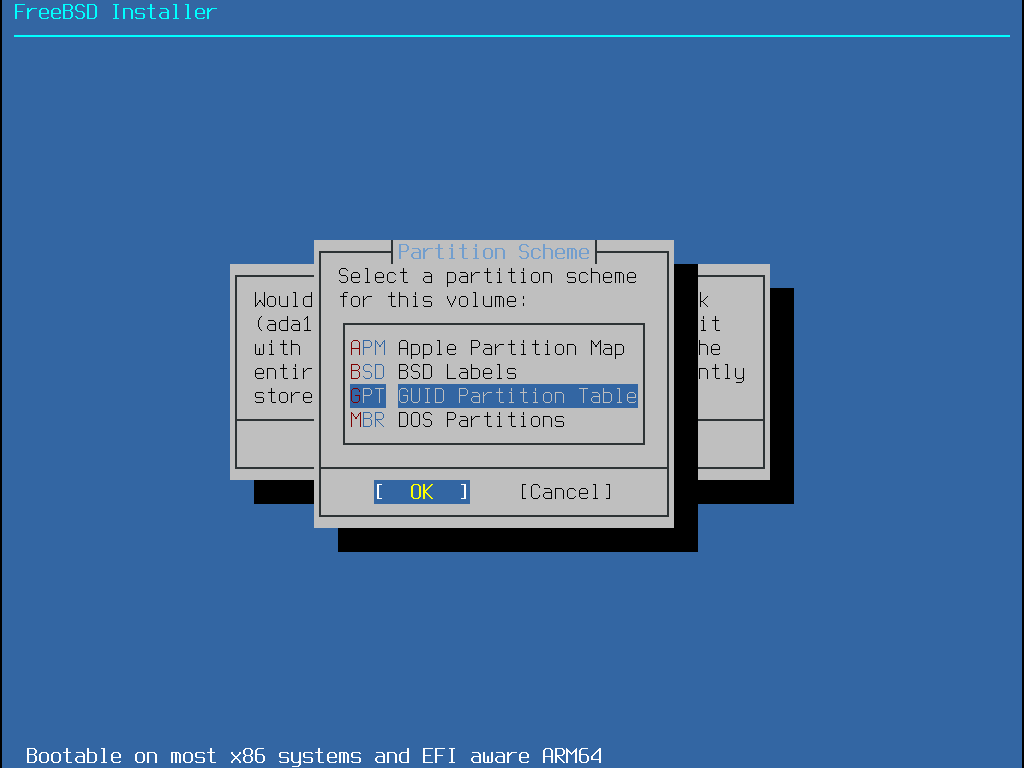

Επιλέγοντας ένα οδηγό (ada0 στο παράδειγμα μας) και το πλήκτρο Create θα δείτε ένα μενού για την επιλογή του σχήματος κατατμήσεων (partitioning scheme).

Το σύστημα κατατμήσεων GPT είναι συνήθως το καταλληλότερο για τα περισσότερους PC-συμβατούς υπολογιστές. Παλαιότερα λειτουργικά συστήματα δεν είναι συμβατά με τη μέθοδο GPT και χρειάζονται κατατμήσεις τύπου MBR. Τα υπόλοιπα είδη κατατμήσεων χρησιμοποιούνται σε παλιά ή μη-συνηθισμένα συστήματα υπολογιστών.

| Συντομογραφία | Περιγραφή |

|---|---|

APM | Apple Partition Map, χρησιμοποιείται στο PowerPC® Macintosh®. |

BSD | Κατατμήσεις BSD χωρίς MBR, ορισμένες φορές καλούνται και "επικίνδυνα αφοσιωμένη κατάσταση". Δείτε το bsdlabel(8). |

GPT | |

MBR | |

PC98 | Παραλλαγή του MBR που χρησιμοποιείται σε υπολογιστές NEC PC-98. |

VTOC8 | Volume Table Of Contents, χρησιμοποιείται στα Sun SPARC64 και UltraSPARC. |

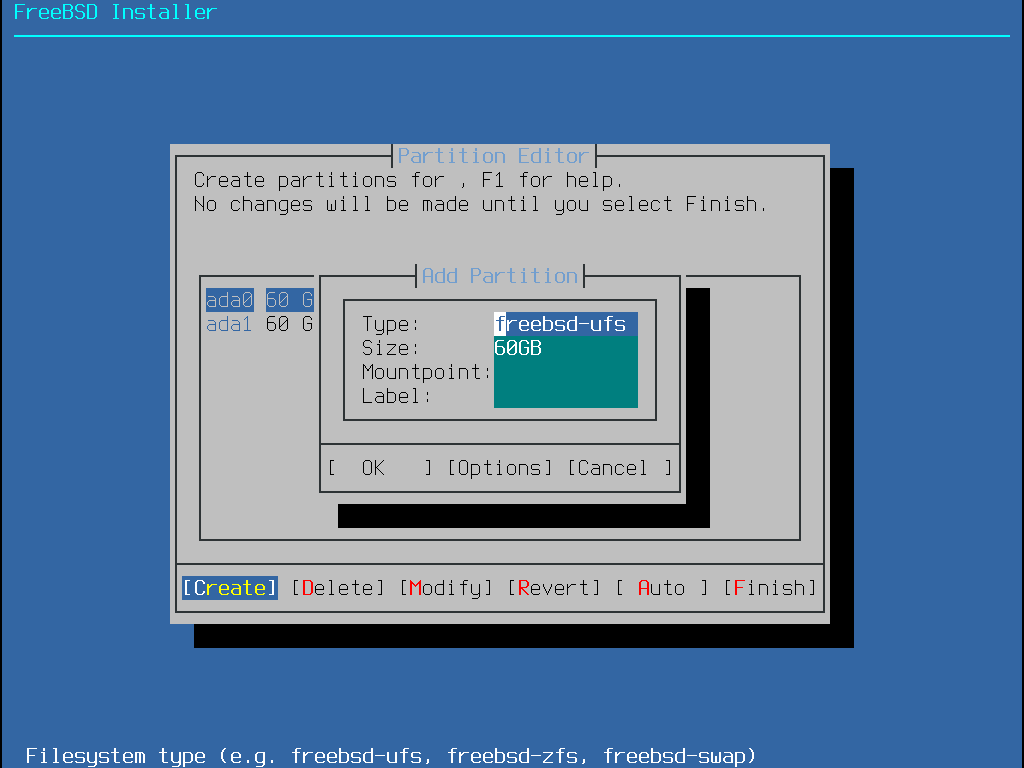

Μετά τη δημιουργία του σχήματος κατατμήσεων, αν επιλέξετε ξανά Create θα δημιουργήσετε νέες κατατμήσεις.

Η τυποποιημένη εγκατάσταση FreeBSD με χρήση GPT δημιουργεί τουλάχιστον τρεις κατατμήσεις:

freebsd-boot - Ο κώδικας εκκίνησης του FreeBSD. Η κατάτμηση αυτή πρέπει να είναι η πρώτη στο δίσκο.

freebsd-ufs - Σύστημα αρχείων FreeBSD UFS.

freebsd-swap - Χώρος swap FreeBSD.

Ένα άλλο αξιοσημείωτο είδος κατάτμησης, είναι το freebsd-zfs. Δείτε το Το Σύστημα Αρχείων Z (ZFS). Μπορείτε να δείτε τα υπόλοιπα διαθέσιμα είδη κατατμήσεων GPT στο gpart(8).