% cc foobar.cРуководство разработчика FreeBSD

Этот перевод может быть устаревшим. Для того, чтобы помочь с переводом, пожалуйста, обратитесь к Сервер переводов FreeBSD.

товарные знаки

FreeBSD является зарегистрированным товарным знаком Фонда FreeBSD.

IBM, AIX, OS/2, PowerPC, PS/2, S/390 и ThinkPad являются товарными знаками International Business Machines Corporation в Соединённых Штатах, других странах, или по всему миру.

IEEE, POSIX и 802 являются зарегистрированными товарными знаками Institute of Electrical and Electronics Engineers, Inc. в Соединённых Штатах.

Apple, AirPort, FireWire, Mac, Macintosh, Mac OS, Quicktime и TrueType это торговые марки Apple Computer, Inc., зарегистрированные в Соединенных Штатах и других странах.

Intel, Celeron, EtherExpress, i386, i486, Itanium, Pentium и Xeon это торговые марки или зарегистрированные торговые марки Intel Corporation или ее дочерних компаний в Соединенных Штатах и других странах.

Linux является торговым знаком Linus Torvalds.

Microsoft, FrontPage, IntelliMouse, MS-DOS, Outlook, Windows, Windows Media и Windows NT это или зарегистрированные торговые марки или торговые марки Microsoft Corporation в Соединенных Штатах и/или других странах.

Motif, OSF/1 и UNIX это зарегистрированные торговые марки, а IT DialTone и The Open Group это торговые марки Open Group в Соединенных Штатах и других странах.

Sun, Sun Microsystems, Java, Java Virtual Machine, JDK, JRE, JSP, JVM, Netra, Solaris, StarOffice, SunOS это торговые марки или зарегистрированные торговые марки Sun Microsystems, Inc. в Соединенных Штатах и других странах.

Многие из обозначений, используемые производителями и продавцами для обозначения своих продуктов, заявляются в качестве товарных знаков. Когда такие обозначения появляются в этом документе, и Проекту FreeBSD известно о товарном знаке, к обозначению добавляется знак “™” или “®”.

Содержание

Аннотация

Добро пожаловать в Руководство разработчика. Этот документ находится в процессе разработки и создаётся усилиями многих людей. Многие разделы пока отсутствуют, а существующие нуждаются в обновлении. Если вы хотите помочь с этим проектом, отправьте письмо на Список рассылки Проекта Документации FreeBSD.

Последняя версия этого документа всегда доступна по ссылке веб-сервер FreeBSD. Его также можно загрузить в различных форматах и с разными вариантами сжатия с сервера загрузки FreeBSD или одного из многочисленных зеркальных сайтов.

Часть I: Основы

Глава 1. Введение

1.1. Разработка на FreeBSD

Вот мы и здесь. Система установлена, и вы готовы начать программировать. Но с чего начать? Что предоставляет FreeBSD? Что она может сделать для меня как для программиста?

Вот некоторые вопросы, на которые эта глава пытается ответить. Конечно, программирование, как и любое другое ремесло, имеет разные уровни мастерства. Для кого-то это хобби, для других — профессия. Информация в этой главе может быть ориентирована на начинающего программиста; действительно, она может быть полезна программисту, не знакомому с платформой FreeBSD.

1.2. Видение BSD

Создать наилучший пакет операционной системы, подобной UNIX®, с должным уважением к оригинальной идеологии программных инструментов, а также к удобству использования, производительности и стабильности.

1.3. Архитектурные рекомендации

Наша идеология может быть описана следующими принципами

Не добавляйте новую функциональность, если разработчик не может завершить реальное приложение без неё.

Важно не только определить, чем является система, но и чем она не является. Не стоит пытаться удовлетворить все возможные потребности; вместо этого сделайте систему расширяемой, чтобы дополнительные требования могли быть реализованы с сохранением совместимости.

Худшее, чем обобщение на основе одного примера — это обобщение без примеров вообще.

Если проблема не до конца понятна, вероятно, лучше вообще не предоставлять решения.

Если вы можете получить 90% желаемого эффекта за 10% работы, используйте более простое решение.

Изолируйте сложность настолько, насколько это возможно.

Предоставлять механизмы, а не политики. В частности, передайте политику пользовательского интерфейса в руки клиента.

Из Шейфлера и Геттиса: «X Window System»

1.4. Структура каталога /usr/src

Полный исходный код FreeBSD доступен в нашем публичном Git-репозитории. Исходный код обычно устанавливается в /usr/src. Структура дерева каталогов исходного кода описана в файле README.md на верхнем уровне дерева.

Глава 2. Инструменты разработки

2.1. Обзор

В этой главе представлено введение в использование некоторых инструментов для программирования, поставляемых с FreeBSD, хотя многое из описанного применимо и к другим версиям UNIX®. Она не претендует на детальное описание процесса написания кода. Большая часть главы предполагает наличие минимальных или отсутствие знаний в программировании, хотя предполагается, что даже опытные программисты найдут в ней что-то полезное.

2.2. Введение

FreeBSD предоставляет отличную среду разработки. Компиляторы для C и C++, а также ассемблер входят в базовую систему, не говоря уже о классических инструментах UNIX®, таких как sed и awk. Если этого недостаточно, в коллекции Ports доступно множество других компиляторов и интерпретаторов. В следующем разделе, Введение в программирование, перечислены некоторые из доступных вариантов. FreeBSD обладает высокой совместимостью со стандартами, такими как POSIX® и ANSI C, а также с собственным наследием BSD, что позволяет создавать приложения, которые будут компилироваться и запускаться с минимальными изменениями или без них на широком спектре платформ.

Однако вся эта мощь может поначалу ошеломить, если вы никогда раньше не писали программы на платформе UNIX®. Этот документ призван помочь вам начать работу, не углубляясь слишком сильно в более сложные темы. Цель заключается в том, чтобы дать вам достаточно базовых знаний для понимания документации.

Большая часть документа не требует или почти не требует знаний программирования, хотя предполагает базовые навыки работы с UNIX® и готовность учиться!

2.3. Введение в программирование

Программа — это набор инструкций, которые указывают компьютеру выполнять различные действия; иногда выполняемая инструкция зависит от результата предыдущей. В этом разделе представлен обзор двух основных способов передачи таких инструкций, или, как их обычно называют, «команд». Один способ использует интерпретатор, другой — компилятор. Поскольку человеческие языки слишком сложны для однозначного понимания компьютером, команды обычно записываются на одном из специально разработанных для этого языков.

2.3.1. Интерпретаторы

С интерпретатором язык поставляется как среда, в которой вы вводите команды в приглашении, и среда выполняет их для вас. Для более сложных программ вы можете ввести команды в файл и заставить интерпретатор загрузить файл и выполнить команды в нём. Если что-то пойдёт не так, многие интерпретаторы переведут вас в отладчик, чтобы помочь найти проблему.

Преимущество этого подхода в том, что вы сразу видите результаты выполнения команд, а ошибки можно легко исправить. Самый большой недостаток проявляется, когда вы хотите поделиться своими программами с кем-то. У них должен быть такой же интерпретатор, или у вас должен быть способ предоставить его, и они должны понимать, как им пользоваться. Кроме того, пользователям может не понравиться, если они попадут в отладчик при нажатии не той клавиши! С точки зрения производительности интерпретаторы могут потреблять много памяти и обычно генерируют код менее эффективно, чем компиляторы.

По моему мнению, интерпретируемые языки — это лучший способ начать, если вы раньше не занимались программированием. Такая среда обычно встречается в языках вроде Lisp, Smalltalk, Perl и Basic. Можно также утверждать, что UNIX® shell (sh, csh) сам по себе является интерпретатором, и многие часто пишут shell-«скрипты» для помощи в различных «хозяйственных» задачах на своих машинах. Действительно, часть оригинальной философии UNIX® заключалась в предоставлении множества небольших утилит, которые можно было связывать вместе в shell-скриптах для выполнения полезных задач.

2.3.2. Доступные интерпретаторы в FreeBSD

Вот список интерпретаторов, доступных в Коллекции портов FreeBSD, с кратким обзором некоторых наиболее популярных интерпретируемых языков.

Инструкции по получению и установке приложений из Коллекции портов можно найти в разделе Порты руководства.

- BASIC

Сокращение от Beginner’s All-purpose Symbolic Instruction Code. Разработан в 1950-х годах для обучения студентов университетов программированию и поставлялся с каждым уважающим себя персональным компьютером в 1980-х. BASIC — первый язык программирования для многих программистов. Он также является основой для Visual Basic.

Интерпретатор Bywater Basic можно найти в Коллекции портов как lang/bwbasic, а интерпретатор Phil Cockroft’s Basic (ранее известный как Rabbit Basic) доступен как lang/pbasic.

- Lisp

Язык, разработанный в конце 1950-х годов как альтернатива популярным в то время языкам для «численных расчётов». В отличие от них, Lisp основан на списках; фактически, название является сокращением от «List Processing» (обработка списков). Он очень популярен в кругах, связанных с ИИ (искусственным интеллектом).

Lisp — это чрезвычайно мощный и сложный язык, но он может показаться довольно большим и громоздким.

В Коллекции портов FreeBSD доступны различные реализации Lisp, которые могут работать в системах UNIX®. CLISP от Bruno Haible и Michael Stoll доступен как lang/clisp. Более простая реализация Lisp, SLisp, доступна как lang/slisp.

- Perl

Очень популярен среди системных администраторов для написания скриптов; также часто используется на веб-серверах для написания CGI-скриптов.

Perl доступен в Коллекции портов как lang/perl5.36 для всех выпусков FreeBSD.

- Scheme

Диалект Lisp, который более компактен и чист по сравнению с Common Lisp. Популярен в университетах, так как достаточно прост для обучения студентов в качестве первого языка, и при этом обладает достаточным уровнем абстракции для использования в исследовательской работе.

Схема доступна из Коллекции Портов как lang/elk для Интерпретатора Elk Scheme. Интерпретатор MIT Scheme можно найти в lang/mit-scheme, а Интерпретатор SCM Scheme — в lang/scm.

- Lua

Lua — это легковесный встраиваемый язык сценариев. Он обладает высокой переносимостью и относительно прост. Lua доступен в коллекции портов в пакете lang/lua54. Он также включен в базовую систему как /usr/libexec/flua для использования компонентами базовой системы. Стороннее программное обеспечение не должно зависеть от flua.

- Python

Python — это объектно-ориентированный интерпретируемый язык. Его сторонники утверждают, что это один из лучших языков для начала программирования, поскольку он относительно прост в освоении, но не уступает другим популярным интерпретируемым языкам, используемым для разработки крупных и сложных приложений (Perl и Tcl — два других языка, популярных для таких задач).

Последняя версия Python доступна в Коллекции портов в пакете lang/python.

- Ruby

Ruby — это интерпретируемый, чисто объектно-ориентированный язык программирования. Он получил широкую популярность благодаря простому для понимания синтаксису, гибкости при написании кода и возможности легко разрабатывать и поддерживать большие, сложные программы.

Ruby доступен в Коллекции портов как lang/ruby32.

- Tcl и Tk

Tcl — это встраиваемый интерпретируемый язык, который получил широкое распространение и популярность в основном благодаря своей переносимости на множество платформ. Он может использоваться как для быстрого написания небольших прототипов приложений, так и (в сочетании с Tk, набором инструментов для графического интерфейса) полноценных программ с богатым функционалом.

Различные версии Tcl доступны в качестве портов для FreeBSD. Последняя версия, Tcl 8.7, находится в пакете lang/tcl87.

2.3.3. Компиляторы

Компиляторы довольно сильно различаются. Прежде всего, вы пишете свой код в файле (или файлах) с помощью редактора. Затем вы запускаете компилятор и проверяете, принимает ли он вашу программу. Если программа не скомпилировалась, стисните зубы и вернитесь к редактору; если же компиляция прошла успешно и программа была создана, вы можете запустить её либо в командной строке оболочки, либо в отладчике, чтобы проверить её работу.[1]

Очевидно, это требует больше усилий по сравнению с использованием интерпретатора. Однако это позволяет делать множество вещей, которые очень сложны или даже невозможны с интерпретатором, например, писать код, тесно взаимодействующий с операционной системой — или даже создавать собственную операционную систему! Это также полезно, если требуется написать очень эффективный код, так как компилятор может не спешить и оптимизировать код, что было бы неприемлемо в интерпретаторе. Более того, распространение программы, написанной для компилятора, обычно проще, чем для интерпретатора — можно просто предоставить копию исполняемого файла, предполагая, что у пользователя та же операционная система, что и у вас.

Поскольку цикл редактирования-компиляции-запуска-отладки довольно утомителен при использовании отдельных программ, многие производители коммерческих компиляторов создали интегрированные среды разработки (сокращённо IDE). FreeBSD не включает IDE в базовую систему, но в Коллекции портов доступен devel/kdevelop, и многие используют для этой цели Emacs. Использование Emacs в качестве IDE обсуждается в Использование Emacs как среды разработки.

2.4. Компиляция с помощью cc

Этот раздел посвящён компилятору clang для языков C и C++, так как он устанавливается вместе с базовой системой FreeBSD. Clang устанавливается как cc; пакет GNU-компилятора gcc доступен в Коллекции портов. Детали создания программы с интерпретатором значительно различаются в зависимости от интерпретатора и обычно хорошо описаны в документации и онлайн-справке интерпретатора.

Как только вы напишете свой шедевр, следующий шаг — преобразовать его во что-то, что (надеюсь!) будет работать на FreeBSD. Обычно это включает несколько шагов, каждый из которых выполняется отдельной программой.

Обработать исходный код, чтобы удалить комментарии и выполнить другие действия, такие как раскрытие макросов в C.

Проверить синтаксис вашего кода, чтобы убедиться, что вы соблюдаете правила языка. Если нет, он пожалуется!

Преобразовать исходный код в ассемблерный язык — это очень близко к машинному коду, но всё ещё понятно человеку. Как утверждается.

Преобразовать язык ассемблера в машинный код — да, здесь речь идет о битах и байтах, единицах и нулях.

Проверить, что вы использовали такие элементы, как функции и глобальные переменные, правильно и последовательно. Например, если вы вызвали несуществующую функцию, это будет отмечено.

Если вы пытаетесь создать исполняемый файл из нескольких исходных файлов, определить, как объединить их все вместе.

Определить, как создать что-то, что загрузчик времени выполнения системы сможет загрузить в память и запустить.

Наконец, записать исполняемый файл в файловую систему.

Слово компиляция часто относится только к шагам с 1 по 4, а остальные шаги называются линковкой. Иногда шаг 1 называют препроцессированием, а шаги 3-4 — ассемблированием.

К счастью, почти все эти детали скрыты от вас, так как cc — это интерфейс, который управляет вызовом всех этих программ с правильными аргументами за вас; достаточно просто набрать

и это вызовет компиляцию файла foobar.c всеми перечисленными выше шагами. Если у вас несколько файлов для компиляции, просто сделайте что-то вроде

% cc foo.c bar.cОбратите внимание, что проверка синтаксиса — это всего лишь проверка синтаксиса. Она не выявит логических ошибок, которые вы могли допустить, например, создание бесконечного цикла или использование пузырьковой сортировки вместо бинарной.[2]

Существует множество опций для cc, все они описаны в руководстве. Вот несколько наиболее важных из них с примерами использования.

-o filenameИмя выходного файла. Если вы не используете эту опцию,

ccсоздаст исполняемый файл с именем a.out.[3]% cc foobar.c executable is a.out % cc -o foobar foobar.c executable is foobar-cПросто скомпилирует файл, не связывая его. Полезно для небольших программ, где нужно только проверить синтаксис, или если вы используете Makefile.

% cc -c foobar.cЭто создаст объектный файл (не исполняемый) с именем foobar.o. Его можно скомпоновать с другими объектными файлами в исполняемый файл.

-gСоздать отладочную версию исполняемого файла. Это заставляет компилятор записывать в исполняемый файл информацию о том, какая строка какого исходного файла соответствует какому вызову функции. Отладчик может использовать эту информацию для отображения исходного кода при пошаговом выполнении программы, что очень полезно; недостатком является то, что вся эта дополнительная информация значительно увеличивает размер программы. Обычно вы компилируете с

-gво время разработки программы, а затем компилируете "релизную версию" без-g, когда убедитесь, что она работает правильно.% cc -g foobar.cЭто создаст отладочную версию программы. [4]

-OСоздает оптимизированную версию исполняемого файла. Компилятор применяет различные хитрые приёмы, чтобы попытаться создать исполняемый файл, который работает быстрее обычного. Вы можете добавить число после

-O, чтобы указать более высокий уровень оптимизации, но это часто выявляет ошибки в оптимизаторе компилятора.% cc -O -o foobar foobar.cЭто создаст оптимизированную версию foobar.

Следующие три флага заставят cc проверять, что ваш код соответствует соответствующему международному стандарту, часто называемому стандартом ANSI, хотя строго говоря, это стандарт ISO.

-WallВключить все предупреждения, которые разработчики

ccсчитают полезными. Несмотря на название, это не включит все предупреждения, которыеccспособен выдавать.-ansiОтключит большинство, но не все, не-ANSI C функции, предоставляемые

cc. Несмотря на название, это не гарантирует строгого соответствия вашего кода стандарту.-pedanticОтключит все не-ANSI C возможности

cc.

Без этих флагов cc позволит вам использовать некоторые из своих нестандартных расширений стандарта. Некоторые из них очень полезны, но не будут работать с другими компиляторами — фактически, одна из основных целей стандарта заключается в том, чтобы позволить людям писать код, который будет работать с любым компилятором на любой системе. Это известно как переносимый код.

Обычно следует стремиться к тому, чтобы ваш код был как можно более переносимым, иначе позже вам, возможно, придётся полностью переписать программу для её работы в другом месте — а кто знает, что вы будете использовать через несколько лет?

% cc -Wall -ansi -pedantic -o foobar foobar.cВ результате будет создан исполняемый файл foobar после проверки foobar.c на соответствие стандартам.

-llibraryУкажите библиотеку функций, которая будет использоваться во время компоновки.

Наиболее распространённый пример этого — компиляция программы, использующей некоторые математические функции в C. В отличие от большинства других платформ, они находятся в отдельной библиотеке, отличной от стандартной библиотеки C, и необходимо указать компилятору добавить её.

Правило заключается в том, что если библиотека называется libsomething.a, то вы передаёте

ccаргумент-lsomething. Например, математическая библиотека называется libm.a, поэтому вы передаётеccаргумент-lm. Типичный подводный камень с математической библиотекой заключается в том, что она должна быть последней библиотекой в командной строке.% cc -o foobar foobar.c -lmЭто приведёт к подключению функций математической библиотеки в foobar.

Если вы компилируете код на C++, используйте c++. c++ также может быть вызван как clang++ в FreeBSD.

% c++ -o foobar foobar.ccЭто создаст исполняемый файл foobar из исходного файла на C++ foobar.cc.

2.4.1. Распространённые вопросы и проблемы cc

2.4.1.1. Я скомпилировал файл с именем foobar.c и не могу найти исполняемый файл с именем foobar. Куда он пропал?

Помните, что cc вызовет исполняемый файл a.out, если вы не укажете иное. Используйте опцию -o имя_файла:

% cc -o foobar foobar.c2.4.1.2. Хорошо, у меня есть исполняемый файл с именем foobar, я вижу его при выполнении команды ls, но когда я ввожу foobar в командной строке, система сообщает, что такого файла нет. Почему он не может его найти?

В отличие от MS-DOS®, UNIX® не ищет в текущем каталоге, когда пытается определить, какую программу нужно запустить, если вы явно не укажете это. Введите ./foobar, что означает "запустить файл с именем foobar в текущем каталоге."

2.4.2. Я назвал свой исполняемый файл test, но при запуске ничего не происходит. В чем дело?

Большинство UNIX® систем имеют программу под названием test в /usr/bin, и оболочка выбирает её, прежде чем проверить текущий каталог. Введите следующее:

% ./testили выберите более подходящее название для вашей программы!

2.4.2.1. Я скомпилировал свою программу, и сначала она работала нормально, но потом произошла ошибка, и было сообщение о core dumped. Что это значит?

Название core dump восходит к самым ранним дням UNIX®, когда машины использовали ферритовую память для хранения данных. По сути, если программа завершалась сбоем при определённых условиях, система записывала содержимое ферритовой памяти на диск в файл с именем core, который программист затем мог изучить, чтобы выяснить причину ошибки.

2.4.2.2. Увлекательный материал, но что мне теперь делать?

Используйте отладчик для анализа образа памяти (см. Отладка).

2.4.2.3. Когда моя программа сбросила core, она сообщила что-то о segmentation fault. Что это?

Это означает, что ваша программа попыталась выполнить какую-то недопустимую операцию с памятью; UNIX® разработана для защиты операционной системы и других программ от некорректно работающих программ.

Распространенные причины этого:

Попытка записи в NULL-указатель, например:

char *foo = NULL; strcpy(foo, "bang!");

Использование неинициализированного указателя, например:

char *foo; strcpy(foo, "bang!");

Указатель будет иметь случайное значение, которое, возможно, укажет на область памяти, недоступную вашей программе, и ядро завершит вашу программу до того, как она сможет нанести какой-либо ущерб. Если вам не повезет, он укажет внутрь вашей собственной программы и повредит одну из структур данных, что приведет к загадочному сбою программы.

Попытка доступа за пределы массива, например

int bar[20]; bar[27] = 6;

Попытка сохранить что-то в память только для чтения, например

char *foo = "My string"; strcpy(foo, "bang!");

Версии UNIX® компиляторы часто помещают строковые литералы, такие как

"Моя строка", в области памяти только для чтения.Выполнение нежелательных действий с

malloc()иfree(), напримерchar bar[80]; free(bar);

или

char *foo = malloc(27); free(foo); free(foo);

Совершение одной из этих ошибок не всегда приведет к сбою, но это всегда плохая практика. Некоторые системы и компиляторы более терпимы, чем другие, поэтому программы, которые хорошо работают на одной системе, могут аварийно завершаться при попытке запустить их на другой.

2.4.2.4. Иногда при получении дампа памяти я вижу сообщение ошибки шины (bus error). В моей книге по UNIX® сказано, что это означает аппаратную проблему, но компьютер продолжает работать. Это правда?

Нет, к счастью, нет (если, конечно, у вас действительно нет аппаратной проблемы…). Обычно это означает, что вы обратились к памяти способом, который не следует использовать.

2.4.2.5. Этот процесс создания дампа памяти звучит довольно полезно, если я могу запускать его по своему желанию. Могу ли я это сделать, или нужно ждать возникновения ошибки?

Можете. Просто перейдите на другую консоль или xterm, выполните

% psчтобы узнать идентификатор процесса вашей программы и выполните

% kill -ABRT pidгде pid — идентификатор процесса, который вы нашли.

Это полезно, если ваша программа зависла в бесконечном цикле, например. Если ваша программа перехватывает SIGABRT, есть несколько других сигналов, которые оказывают аналогичный эффект.

В качестве альтернативы, вы можете создать дамп памяти изнутри вашей программы, вызвав функцию abort(). Дополнительную информацию можно найти на abort(3).

Если вы хотите создать дамп памяти извне вашей программы, но не хотите завершать процесс, вы можете использовать программу gcore. Подробнее см. на странице руководства gcore(1).

2.5. Make

2.5.1. Что такое make?

Когда вы работаете над простой программой с одним или двумя исходными файлами, вводя

% cc file1.c file2.cэто не слишком плохо, но быстро становится очень утомительным, когда есть несколько файлов — и компиляция тоже может занять время.

Один из способов обойти это — использовать объектные файлы и перекомпилировать исходный файл только в случае изменения исходного кода. Таким образом, у нас может получиться что-то вроде:

% cc file1.o file2.o … file37.c …если бы мы изменили файл file37.c, но не трогали остальные с момента последней компиляции. Это может значительно ускорить компиляцию, но не решает проблему с вводом.

Или мы могли бы написать shell-скрипт для решения проблемы с вводом, но тогда пришлось бы перекомпилировать всё, что сделало бы его очень неэффективным для крупного проекта.

Что произойдет, если у нас есть сотни исходных файлов? Что, если мы работаем в команде с другими людьми, которые забывают сообщить нам, когда они изменили один из своих исходных файлов, которые мы используем?

Возможно, мы могли бы объединить два решения и написать что-то вроде shell-скрипта, который содержал бы какое-то волшебное правило, указывающее, когда исходный файл нужно компилировать. Теперь нам осталось только найти программу, которая сможет понимать эти правила, так как для shell это немного слишком сложно.

Эта программа называется make. Она читает файл, называемый makefile, который указывает, как различные файлы зависят друг от друга, и определяет, какие файлы нужно перекомпилировать, а какие нет. Например, правило может звучать так: «если fromboz.o старше, чем fromboz.c, значит, кто-то изменил fromboz.c, и его нужно перекомпилировать». В makefile также содержатся правила, указывающие make, как именно перекомпилировать исходный файл, что делает эту программу гораздо более мощным инструментом.

Файлы Makefile обычно хранятся в том же каталоге, что и исходный код, к которому они применяются, и могут называться makefile, Makefile или MAKEFILE. Большинство программистов используют имя Makefile, так как это помещает его в начало списка файлов в каталоге, где его легко заметить.[5]

2.5.2. Пример использования make

Вот очень простой файл для make:

foo: foo.c cc -o foo foo.c

Он состоит из двух строк: строки зависимости и строки создания.

Строка зависимости здесь состоит из имени программы (известного как цель), за которым следует двоеточие, пробел и имя исходного файла. Когда make читает эту строку, он проверяет, существует ли файл foo; если он существует, программа сравнивает время последнего изменения файла foo с временем последнего изменения файла foo.c. Если файл foo не существует или старше файла foo.c, программа смотрит на строку создания, чтобы выяснить, что делать. Другими словами, это правило для определения, когда файл foo.c нужно перекомпилировать.

Строка создания начинается с табуляции (нажмите tab), а затем следует команда, которую вы бы ввели для создания foo, если бы делали это в командной строке. Если foo устарел или не существует, make выполняет эту команду для его создания. Другими словами, это правило, которое сообщает make, как перекомпилировать foo.c.

Таким образом, при вводе команды make система обеспечит актуальность файла foo относительно последних изменений в foo.c. Этот принцип можно распространить на Makefile, содержащие сотни целей — фактически, в FreeBSD можно собрать всю операционную систему, просто введя make buildworld buildkernel в корневом каталоге дерева исходных кодов (src).

Еще одно полезное свойство makefile заключается в том, что цели не обязательно должны быть программами. Например, у нас может быть makefile, который выглядит так:

foo: foo.c cc -o foo foo.c install: cp foo /home/me

Мы можем указать make, какую цель мы хотим собрать, набрав:

% make targetmake будет рассматривать только указанную цель и игнорировать все остальные. Например, если мы введём make foo с указанным выше makefile, make проигнорирует цель install.

Если мы просто введем make без параметров, make всегда будет обращаться к первой цели и затем остановится, не рассматривая остальные. Поэтому если мы введем make здесь, он просто перейдет к цели foo, перекомпилирует foo при необходимости и затем остановится, не переходя к цели install.

Обратите внимание, что цель install не зависит ни от чего! Это означает, что команда в следующей строке всегда выполняется при попытке создать эту цель с помощью команды make install. В данном случае она скопирует foo в домашний каталог пользователя. Это часто используется в makefile приложений, чтобы приложение можно было установить в правильный каталог после успешной компиляции.

Это немного запутанная тема для объяснения. Если вы не до конца понимаете, как работает make, лучше всего написать простую программу, например, "hello world", и make-файл, как указано выше, и поэкспериментировать. Затем можно перейти к использованию нескольких исходных файлов или добавлению заголовочного файла в исходный код. В этом случае очень полезен touch — он изменяет дату файла без необходимости его редактирования.

2.5.3. make и include-файлы

Код на C часто начинается со списка подключаемых файлов, например stdio.h. Некоторые из этих файлов являются системными, а некоторые принадлежат текущему проекту:

#include <stdio.h> #include "foo.h" int main(....

Чтобы убедиться, что этот файл перекомпилируется при изменении foo.h, необходимо добавить его в Makefile:

foo: foo.c foo.h

В момент, когда ваш проект становится больше и у вас появляется все больше собственных включаемых файлов для поддержки, отслеживание всех включаемых файлов и файлов, которые от них зависят, становится проблемой. Если вы измените включаемый файл, но забудете перекомпилировать все файлы, которые от него зависят, последствия будут катастрофическими. У clang есть опция для анализа ваших файлов и создания списка включаемых файлов и их зависимостей: -MM.

Если вы добавите это в ваш Makefile:

depend: cc -E -MM *.c > .depend

и выполните make depend, появится файл .depend со списком объектных файлов, C-файлов и включаемых файлов:

foo.o: foo.c foo.h

Если вы измените файл foo.h, при следующем запуске make все файлы, зависящие от foo.h, будут перекомпилированы.

Не забудьте выполнить make depend каждый раз, когда вы добавляете include-файл в один из своих файлов.

2.5.4. Файлы Makefile системы FreeBSD

Makefile-ы могут быть довольно сложными для написания. К счастью, в BSD-системах, таких как FreeBSD, есть очень мощные Makefile-ы, поставляемые в составе системы. Отличным примером этого является система портов FreeBSD. Вот основная часть типичного Makefile для портов:

MASTER_SITES= ftp://freefall.cdrom.com/pub/FreeBSD/LOCAL_PORTS/ DISTFILES= scheme-microcode+dist-7.3-freebsd.tgz .include <bsd.port.mk>

Теперь, если мы перейдем в каталог этого порта и наберем make, произойдет следующее:

Проверяется, есть ли исходный код этого порта уже в системе.

Если это не так, устанавливается FTP-соединение с URL в MASTER_SITES для загрузки исходного кода.

Контрольная сумма исходного кода вычисляется и сравнивается с контрольной суммой известной и хорошей копии исходного кода. Это делается для того, чтобы убедиться, что исходный код не был поврежден во время передачи.

Все необходимые изменения для адаптации исходного кода к работе в FreeBSD применяются — это называется применением патча.

Любая необходимая специальная настройка для исходного кода выполнена. (Многие дистрибутивы программ UNIX® пытаются определить, на какой версии UNIX® они компилируются и какие дополнительные функции UNIX® доступны — именно здесь они получают эту информацию в сценарии портов FreeBSD).

Компилируется исходный код программы. По сути, мы переходим в каталог, куда были распакованы исходные файлы, и выполняем

make— собственный make-файл программы содержит необходимую информацию для сборки программы.Теперь у нас есть скомпилированная версия программы. При желании мы можем протестировать её сейчас; когда мы уверены в программе, можно ввести

make install. Это приведёт к копированию программы и всех необходимых вспомогательных файлов в нужные места, а также к добавлению записи вбазу данных пакетов, чтобы позже можно было легко удалить порт, если мы передумаем.

Вот теперь, я думаю, вы согласитесь, что это довольно впечатляюще для скрипта из четырёх строк!

Секрет кроется в последней строке, которая указывает make обратиться к системному makefile под названием bsd.port.mk. Эту строку легко пропустить, но именно здесь начинается вся магия — кто-то написал makefile, который предписывает make выполнить все вышеперечисленные действия (плюс несколько других, которые я не упомянул, включая обработку возможных ошибок), и любой может получить доступ к этому функционалу, просто добавив одну строку в свой собственный makefile!

Если вы хотите взглянуть на эти системные makefile-ы, они находятся в /usr/share/mk, но, вероятно, лучше подождать, пока у вас не появится немного практики с makefile, так как они очень сложные (и если вы всё же решите их посмотреть, убедитесь, что у вас под рукой есть фляга крепкого кофе!)

2.5.5. Более сложные способы использования make

Make — это очень мощный инструмент, способный на гораздо большее, чем показано в простом примере выше. К сожалению, существует несколько различных версий make, и все они значительно отличаются друг от друга. Лучший способ узнать, на что они способны, — вероятно, прочитать документацию. Надеюсь, это введение дало вам основу, с которой вы сможете это сделать. В make(1) подробно обсуждаются переменные, аргументы и то, как использовать make.

Многие приложения в портах используют GNU make, который имеет очень хороший набор страниц "info". Если вы установили любой из этих портов, GNU make будет автоматически установлен как gmake. Он также доступен как отдельный порт и пакет.

Для просмотра справочных страниц (info) GNU make вам потребуется отредактировать файл dir в каталоге /usr/local/info, добавив соответствующую запись. Добавьте строку

* Make: (make). The GNU Make utility.

в файл. После этого вы можете ввести info и затем выбрать из меню (или в Emacs выполнить C-h i).

2.6. Отладка

2.6.1. Обзор отладчиков, поставляемых в системе

Использование отладчика позволяет запускать программу в более контролируемых условиях. Обычно можно выполнять программу построчно, проверять значения переменных, изменять их, указывать отладчику выполнение до определённой точки и затем останавливаться и так далее. Также можно подключиться к уже работающей программе или загрузить core-файл, чтобы исследовать причину аварийного завершения программы.

Этот раздел представляет собой краткое введение в использование отладчиков и не затрагивает специализированные темы, такие как отладка ядра. Для получения дополнительной информации по этой теме обратитесь к главе Отладка ядра.

Стандартный отладчик, поставляемый с FreeBSD, называется lldb (LLVM debugger). Поскольку он является частью стандартной установки для данного выпуска, нет необходимости выполнять какие-либо дополнительные действия для его использования. Он обладает хорошей справкой по командам, доступной через команду help, а также руководством и документацией в интернете.

Команда |

Другой отладчик, доступный в FreeBSD, называется gdb (GNU debugger). В отличие от lldb, он не устанавливается по умолчанию в FreeBSD; для его использования необходимо установить пакет devel/gdb из портов или пакетов. Он обладает отличной встроенной справкой, а также набором info-страниц.

Два отладчика обладают схожим набором функций, поэтому выбор между ними в основном зависит от личных предпочтений. Если вы знакомы только с одним из них, используйте его. Тем, кто не знаком ни с одним или знаком с обоими, но хочет использовать отладчик внутри Emacs, придётся выбрать gdb, так как lldb не поддерживается Emacs. В остальных случаях попробуйте оба и решите, какой вам больше нравится.

2.6.2. Использование lldb

2.6.2.2. Запуск программы с lldb

Скомпилируйте программу с -g, чтобы максимально использовать возможности lldb. Без этого флаг она будет работать, но отображать только имя текущей выполняемой функции вместо исходного кода. Если отображается строка вида:

Breakpoint 1: where = temp`main, address = …(без указания имени файла исходного кода и номера строки) при установке точки останова это означает, что программа не была скомпилирована с параметром -g.

Большинство команд |

На строке lldb введите breakpoint set -n main. Это укажет отладчику не показывать предварительный код настройки в запускаемой программе и остановить выполнение в начале кода программы. Теперь введите process launch, чтобы фактически запустить программу — она начнётся с кода настройки, а затем будет остановлена отладчиком при вызове main().

Для пошагового выполнения программы строка за строкой введите thread step-over. Когда программа дойдёт до вызова функции, войдите в неё, набрав thread step-in. Оказавшись внутри вызова функции, вернитесь из него с помощью команды thread step-out или используйте up и down, чтобы быстро посмотреть на вызывающий код.

Вот простой пример того, как найти ошибку в программе с помощью lldb. Это наша программа (с умышленной ошибкой):

#include <stdio.h>

int bazz(int anint);

main() {

int i;

printf("This is my program\n");

bazz(i);

return 0;

}

int bazz(int anint) {

printf("You gave me %d\n", anint);

return anint;

}Эта программа устанавливает значение i равным 5 и передаёт его в функцию bazz(), которая выводит переданное число.

Компиляция и запуск программы отображают

% cc -g -o temp temp.c

% ./temp

This is my program

anint = -5360Это не то, что ожидалось! Пора разобраться, что происходит!

% lldb -- temp

(lldb) target create "temp"

Current executable set to 'temp' (x86_64).

(lldb) breakpoint set -n main Skip the set-up code

Breakpoint 1: where = temp`main + 15 at temp.c:8:2, address = 0x00000000002012ef lldb puts breakpoint at main()

(lldb) process launch Run as far as main()

Process 9992 launching

Process 9992 launched: '/home/pauamma/tmp/temp' (x86_64) Program starts running

Process 9992 stopped

* thread #1, name = 'temp', stop reason = breakpoint 1.1 lldb stops at main()

frame #0: 0x00000000002012ef temp`main at temp.c:8:2

5 main() {

6 int i;

7

-> 8 printf("This is my program\n"); Indicates the line where it stopped

9 bazz(i);

10 return 0;

11 }

(lldb) thread step-over Go to next line

This is my program Program prints out

Process 9992 stopped

* thread #1, name = 'temp', stop reason = step over

frame #0: 0x0000000000201300 temp`main at temp.c:9:7

6 int i;

7

8 printf("This is my program\n");

-> 9 bazz(i);

10 return 0;

11 }

12

(lldb) thread step-in step into bazz()

Process 9992 stopped

* thread #1, name = 'temp', stop reason = step in

frame #0: 0x000000000020132b temp`bazz(anint=-5360) at temp.c:14:29 lldb displays stack frame

11 }

12

13 int bazz(int anint) {

-> 14 printf("You gave me %d\n", anint);

15 return anint;

16 }

(lldb)Подождите минуту! Как переменная int стала равна -5360? Разве она не была установлена в 5 в main()? Давайте поднимемся к main() и посмотрим.

(lldb) up Move up call stack

frame #1: 0x000000000020130b temp`main at temp.c:9:2 lldb displays stack frame

6 int i;

7

8 printf("This is my program\n");

-> 9 bazz(i);

10 return 0;

11 }

12

(lldb) frame variable i Show us the value of i

(int) i = -5360 lldb displays -5360О боже! Глядя на код, мы забыли инициализировать i. Мы хотели добавить

...

main() {

int i;

i = 5;

printf("This is my program\n");

...но мы пропустили строку i=5;. Поскольку мы не инициализировали i, она содержала любое число, которое оказалось в той области памяти при запуске программы, и в данном случае это оказалось -5360.

Команда |

2.6.2.3. Изучение файла Core с помощью lldb

Файл core — это, по сути, файл, содержащий полное состояние процесса на момент его аварийного завершения. В «старые добрые времена» программистам приходилось распечатывать шестнадцатеричные дампы файлов core и корпеть над руководствами по машинному коду, но сейчас жизнь стала немного проще. Кстати, в FreeBSD и других системах на базе 4.4BSD файл core называется progname.core, а не просто core, чтобы было понятнее, какой программе он принадлежит.

Для анализа файла core укажите имя файла core в дополнение к самой программе. Вместо обычного запуска lldb введите lldb -c имя_программы.core -- имя_программы.

Отладчик отобразит что-то вроде этого:

% lldb -c progname.core -- progname

(lldb) target create "progname" --core "progname.core"

Core file '/home/pauamma/tmp/progname.core' (x86_64) was loaded.

(lldb)В этом случае программа называлась progname, поэтому файл дампа имеет имя progname.core. Отладчик не показывает, почему программа завершилась аварийно или где это произошло. Для этого используйте команду thread backtrace all. Она также покажет, как была вызвана функция, в которой программа завершилась дампом ядра.

(lldb) thread backtrace all

thread #1, name = 'progname', stop reason = signal SIGSEGV

frame #0: 0x0000000000201347 progname`bazz(anint=5) at temp2.c:17:10

frame #1: 0x0000000000201312 progname`main at temp2.c:10:2

frame #2: 0x000000000020110f progname`_start(ap=<unavailable>, cleanup=<unavailable>) at crt1.c:76:7

(lldb)SIGSEGV указывает, что программа пыталась получить доступ к памяти (обычно выполнить код или прочитать/записать данные) по адресу, который ей не принадлежит, но не предоставляет конкретных деталей. Для этого обратитесь к исходному коду на строке 10 файла temp2.c, в функции bazz(). Трассировка также показывает, что в данном случае bazz() была вызвана из main().

2.6.2.4. Подключение к работающей программе с помощью lldb

Одной из самых замечательных особенностей lldb является возможность подключения к уже работающей программе. Конечно, для этого требуются соответствующие разрешения. Распространённая проблема — пошаговое выполнение программы, которая создаёт ответвления, с необходимостью отслеживать дочерний процесс, но отладчик отслеживает только родительский.

Для этого запустите другой lldb, используйте ps для поиска идентификатора процесса дочернего процесса и выполните

(lldb) process attach -p pidв lldb, а затем отлаживайте как обычно.

Для того чтобы это работало правильно, код, который вызывает fork для создания дочернего процесса, должен делать что-то вроде следующего (предоставлено из документации gdb):

...

if ((pid = fork()) < 0) /* _Always_ check this */

error();

else if (pid == 0) { /* child */

int PauseMode = 1;

while (PauseMode)

sleep(10); /* Wait until someone attaches to us */

...

} else { /* parent */

...Вот все, что нужно сделать: подключиться к дочернему процессу, установить PauseMode в 0 с помощью expr PauseMode = 0 и дождаться возврата из вызова sleep().

2.6.3. Удаленная отладка с использованием LLDB

Описанная функциональность доступна начиная с версии LLDB 12.0.0. Пользователи релизов FreeBSD, содержащих более раннюю версию LLDB, могут воспользоваться снимком из портов или пакетов, как devel/llvm-devel. |

Начиная с LLDB 12.0.0, удалённая отладка поддерживается в FreeBSD. Это означает, что lldb-server может быть запущен для отладки программы на одном узле, в то время как интерактивный клиент lldb подключается к нему с другого.

Чтобы запустить новый процесс для удалённой отладки, выполните lldb-server на удалённом сервере, набрав

% lldb-server g host:port -- prognameПроцесс будет остановлен сразу после запуска, и lldb-server будет ожидать подключения клиента.

Запустите lldb локально и введите следующую команду для подключения к удалённому серверу:

(lldb) gdb-remote host:portlldb-server также может присоединиться к работающему процессу. Для этого введите следующее на удалённом сервере:

% lldb-server g host:port --attach pid-or-name2.6.4. Использование gdb

2.6.4.1. Запуск gdb

Запустите gdb, набрав

% gdb prognameхотя многие предпочитают запускать его внутри Emacs. Для этого введите:

M-x gdb RET progname RETНаконец, для тех, кого отпугивает текстовый интерфейс командной строки, существует графический интерфейс (devel/xxgdb) в Коллекции портов.

2.6.4.2. Запуск программы под отладчиком gdb

Скомпилируйте программу с -g, чтобы максимально использовать возможности gdb. Она будет работать и без этого, но отобразит только имя текущей выполняемой функции вместо исходного кода. Строка вида:

... (no debugging symbols found) ...когда gdb запускается, это означает, что программа не была скомпилирована с опцией -g.

На приглашении gdb введите break main. Это укажет отладчику пропустить предварительный код настройки в выполняемой программе и остановить выполнение в начале кода программы. Теперь введите run, чтобы запустить программу — она начнётся с начала кода настройки, а затем будет остановлена отладчиком при вызове main().

Для пошагового выполнения программы нажимайте n. При вызове функции войдите в неё, нажав s. Оказавшись внутри функции, вернитесь из неё, нажав f, или используйте up и down для быстрого просмотра вызывающего кода.

Вот простой пример того, как найти ошибку в программе с помощью gdb. Это наша программа (с умышленной ошибкой):

#include <stdio.h>

int bazz(int anint);

main() {

int i;

printf("This is my program\n");

bazz(i);

return 0;

}

int bazz(int anint) {

printf("You gave me %d\n", anint);

return anint;

}Эта программа устанавливает значение i равным 5 и передаёт его в функцию bazz(), которая выводит переданное число.

Компиляция и запуск программы отображают

% cc -g -o temp temp.c

% ./temp

This is my program

anint = 4231Это было не то, что мы ожидали! Пора разобраться, что происходит!

% gdb temp

GDB is free software and you are welcome to distribute copies of it

under certain conditions; type "show copying" to see the conditions.

There is absolutely no warranty for GDB; type "show warranty" for details.

GDB 4.13 (i386-unknown-freebsd), Copyright 1994 Free Software Foundation, Inc.

(gdb) break main Skip the set-up code

Breakpoint 1 at 0x160f: file temp.c, line 9. gdb puts breakpoint at main()

(gdb) run Run as far as main()

Starting program: /home/james/tmp/temp Program starts running

Breakpoint 1, main () at temp.c:9 gdb stops at main()

(gdb) n Go to next line

This is my program Program prints out

(gdb) s step into bazz()

bazz (anint=4231) at temp.c:17 gdb displays stack frame

(gdb)Подождите минуту! Как int стал равен 4231? Разве он не был установлен в 5 в main()? Давайте поднимемся к main() и посмотрим.

(gdb) up Move up call stack

#1 0x1625 in main () at temp.c:11 gdb displays stack frame

(gdb) p i Show us the value of i

$1 = 4231 gdb displays 4231О боже! Глядя на код, мы забыли инициализировать i. Мы хотели добавить

...

main() {

int i;

i = 5;

printf("This is my program\n");

...но мы пропустили строку i=5;. Поскольку мы не инициализировали i, она содержала любое число, которое оказалось в той области памяти при запуске программы, и в данном случае это оказалось 4231.

Команда |

2.6.4.3. Изучение файла core с помощью gdb

Файл core — это, по сути, файл, содержащий полное состояние процесса на момент его аварийного завершения. В «старые добрые времена» программистам приходилось распечатывать шестнадцатеричные дампы файлов core и корпеть над руководствами по машинному коду, но сейчас жизнь стала немного проще. Кстати, в FreeBSD и других системах на базе 4.4BSD файл core называется progname.core, а не просто core, чтобы было понятнее, какой программе он принадлежит.

Для анализа файла core запустите gdb обычным способом. Вместо ввода команд break или run введите

(gdb) core progname.coreЕсли файл core отсутствует в текущем каталоге, сначала введите dir /путь/к/core/файлу.

Отладчик должен отобразить что-то вроде этого:

% gdb progname

GDB is free software and you are welcome to distribute copies of it

under certain conditions; type "show copying" to see the conditions.

There is absolutely no warranty for GDB; type "show warranty" for details.

GDB 4.13 (i386-unknown-freebsd), Copyright 1994 Free Software Foundation, Inc.

(gdb) core progname.core

Core was generated by `progname'.

Program terminated with signal 11, Segmentation fault.

Cannot access memory at address 0x7020796d.

#0 0x164a in bazz (anint=0x5) at temp.c:17

(gdb)В этом случае программа называлась progname, поэтому файл дампа памяти называется progname.core. Мы видим, что программа завершилась аварийно из-за попытки доступа к области памяти, которая ей не доступна, в функции bazz.

Иногда полезно увидеть, как была вызвана функция, поскольку проблема могла возникнуть гораздо выше по стеку вызовов в сложной программе. bt заставляет gdb вывести трассировку стека вызовов:

(gdb) bt

#0 0x164a in bazz (anint=0x5) at temp.c:17

#1 0xefbfd888 in end ()

#2 0x162c in main () at temp.c:11

(gdb)Функция end() вызывается при аварийном завершении программы; в данном случае функция bazz() была вызвана из main().

2.6.4.4. Подключение к работающей программе с помощью gdb

Одной из самых удобных функций gdb является возможность подключения к уже запущенной программе. Конечно, для этого требуются соответствующие разрешения. Частой проблемой является пошаговое выполнение программы, которая создает дочерний процесс, когда нужно отслеживать дочерний процесс, но отладчик продолжает отслеживать только родительский.

Для этого запустите другой gdb, используйте ps для поиска идентификатора процесса дочернего элемента и выполните

(gdb) attach pidв gdb, а затем отлаживайте как обычно.

Для того чтобы это работало правильно, код, который вызывает fork для создания дочернего процесса, должен делать что-то вроде следующего (предоставлено из документации gdb):

...

if ((pid = fork()) < 0) /* _Always_ check this */

error();

else if (pid == 0) { /* child */

int PauseMode = 1;

while (PauseMode)

sleep(10); /* Wait until someone attaches to us */

...

} else { /* parent */

...Теперь осталось только подключиться к дочернему процессу, установить PauseMode в 0 и дождаться возврата из вызова sleep()!

2.7. Использование Emacs в качестве среды разработки

2.7.1. Emacs

Emacs — это высоконастраиваемый редактор — настолько, что его можно скорее назвать операционной системой, чем редактором! Многие разработчики и системные администраторы действительно проводят практически всё своё время, работая внутри Emacs, выходя из него только для завершения сеанса.

Невозможно даже кратко описать все, что может делать Emacs, но вот некоторые особенности, которые могут быть интересны разработчикам:

Очень мощный редактор, позволяющий выполнять поиск и замену как строк, так и регулярных выражений (шаблонов), переход к началу/концу блока выражения и многое другое.

Выпадающие меню и встроенная справка.

Подсветка синтаксиса и форматирование отступов в зависимости от языка.

Полностью настраиваемый.

Вы можете компилировать и отлаживать программы из Emacs.

При ошибке компиляции можно перейти к проблемной строке исходного кода.

Дружелюбный интерфейс для программы

info, используемой для чтения гипертекстовой документации GNU, включая документацию по самому Emacs.Дружелюбный интерфейс для

gdb, позволяющий просматривать исходный код во время пошагового выполнения программы.

И, несомненно, множество других, которые были упущены из виду.

Emacs можно установить на FreeBSD с помощью пакета editors/emacs.

После установки запустите его и выполните C-h t, чтобы прочитать руководство по Emacs — это означает, что нужно удерживать control, нажать h, отпустить control, а затем нажать t. (Также можно использовать мышь для выбора в меню Help.)

Хотя в Emacs и есть меню, стоит изучить сочетания клавиш, так как редактировать что-либо с их помощью гораздо быстрее, чем искать мышку и кликать в нужное место. Кроме того, общаясь с опытными пользователями Emacs, вы часто услышите выражения вроде «M-x replace-s RET foo RET bar RET» — полезно понимать, что они значат. Да и вообще, в Emacs столько полезных функций, что все они просто не поместятся на панелях меню.

К счастью, освоить сочетания клавиш довольно легко, так как они отображаются рядом с пунктами меню. Мой совет — использовать пункты меню для, скажем, открытия файла, пока вы не разберётесь, как это работает, и не почувствуете себя уверенно, а затем попробуйте выполнить C-x C-f. Когда освоитесь с этим, переходите к следующей команде меню.

Если вы не можете вспомнить, что делает определённая комбинация клавиш, выберите в меню Help и введите её — Emacs сообщит, что она делает. Вы также можете использовать пункт меню , чтобы найти все команды, содержащие определённое слово, с указанием соответствующих клавишных сочетаний.

Между прочим, выражение выше означает: удерживайте клавишу Meta, нажмите x, отпустите клавишу Meta, введите replace-s (сокращение от replace-string — ещё одна особенность Emacs в том, что команды можно сокращать), нажмите клавишу return, введите foo (строка, которую нужно заменить), нажмите клавишу return, введите bar (строка, на которую нужно заменить foo) и снова нажмите return. Emacs выполнит операцию поиска и замены, которую вы только что запросили.

Если вам интересно, что такое Meta, то это специальная клавиша, которая есть на многих рабочих станциях UNIX®. К сожалению, на PC её нет, поэтому обычно используется alt (или, если вам не повезло, escape).

Ах да, чтобы выйти из Emacs, нажмите C-x C-c (это значит зажмите клавишу control, нажмите x, затем c и отпустите control). Если у вас есть несохранённые файлы, Emacs спросит, хотите ли вы их сохранить. (Игнорируйте часть документации, где говорится, что C-z — это обычный способ выхода из Emacs — это оставляет Emacs работающим в фоне и полезно только на системах без виртуальных терминалов).

2.7.2. Настройка Emacs

Emacs делает много замечательных вещей; некоторые из них встроены, некоторые требуют настройки.

Вместо использования проприетарного языка макросов для конфигурации, Emacs применяет версию Lisp, специально адаптированную для редакторов, известную как Emacs Lisp. Работа с Emacs Lisp может быть весьма полезной, если вы хотите продолжить и изучить что-то вроде Common Lisp. Emacs Lisp обладает многими возможностями Common Lisp, хотя и значительно меньше (и, следовательно, проще для освоения).

Лучший способ изучить Emacs Lisp — это прочитать онлайн-руководство Emacs Reference.

Однако для начала настройки Emacs не обязательно знать Lisp, так как я включил пример файла .emacs, которого должно быть достаточно для старта. Просто скопируйте его в свой домашний каталог и перезапустите Emacs, если он уже запущен; он прочитает команды из файла и (надеюсь) предоставит вам полезную базовую конфигурацию.

2.7.3. Пример файла .emacs

К сожалению, здесь слишком много информации, чтобы объяснять всё подробно; однако есть один или два момента, которые стоит упомянуть.

Всё, что начинается с

;, является комментарием и игнорируется Emacs.В первой строке

-- Emacs-Lisp --нужен для того, чтобы мы могли редактировать сам файл .emacs в Emacs и использовать все удобные функции для редактирования Emacs Lisp. Обычно Emacs пытается угадать это по имени файла, но может не сделать это правильно для .emacs.Клавиша tab связана с функцией отступа в некоторых режимах, поэтому при нажатии клавиши tab текущая строка кода будет с отступом. Если вы хотите вставить символ табуляции в текст, удерживайте клавишу control во время нажатия tab.

Этот файл поддерживает подсветку синтаксиса для C, C++, Perl, Lisp и Scheme, определяя язык по имени файла.

В Emacs уже есть предопределённая функция

next-error. В окне вывода компиляции это позволяет переходить от одной ошибки компиляции к следующей с помощьюM-n; мы определяем дополнительную функциюprevious-error, которая позволяет вернуться к предыдущей ошибке с помощьюM-p. Самое приятное — сочетаниеC-c C-cоткроет исходный файл, в котором произошла ошибка, и перейдёт на соответствующую строку.Включаем возможность Emacs работать как сервер, так что если вы заняты чем-то вне Emacs и хотите отредактировать файл, можно просто ввести

% emacsclient filenameи затем вы можете редактировать файл в вашем Emacs![6]

;; -*-Emacs-Lisp-*-

;; This file is designed to be re-evaled; use the variable first-time

;; to avoid any problems with this.

(defvar first-time t

"Flag signifying this is the first time that .emacs has been evaled")

;; Meta

(global-set-key "\M- " 'set-mark-command)

(global-set-key "\M-\C-h" 'backward-kill-word)

(global-set-key "\M-\C-r" 'query-replace)

(global-set-key "\M-r" 'replace-string)

(global-set-key "\M-g" 'goto-line)

(global-set-key "\M-h" 'help-command)

;; Function keys

(global-set-key [f1] 'manual-entry)

(global-set-key [f2] 'info)

(global-set-key [f3] 'repeat-complex-command)

(global-set-key [f4] 'advertised-undo)

(global-set-key [f5] 'eval-current-buffer)

(global-set-key [f6] 'buffer-menu)

(global-set-key [f7] 'other-window)

(global-set-key [f8] 'find-file)

(global-set-key [f9] 'save-buffer)

(global-set-key [f10] 'next-error)

(global-set-key [f11] 'compile)

(global-set-key [f12] 'grep)

(global-set-key [C-f1] 'compile)

(global-set-key [C-f2] 'grep)

(global-set-key [C-f3] 'next-error)

(global-set-key [C-f4] 'previous-error)

(global-set-key [C-f5] 'display-faces)

(global-set-key [C-f8] 'dired)

(global-set-key [C-f10] 'kill-compilation)

;; Keypad bindings

(global-set-key [up] "\C-p")

(global-set-key [down] "\C-n")

(global-set-key [left] "\C-b")

(global-set-key [right] "\C-f")

(global-set-key [home] "\C-a")

(global-set-key [end] "\C-e")

(global-set-key [prior] "\M-v")

(global-set-key [next] "\C-v")

(global-set-key [C-up] "\M-\C-b")

(global-set-key [C-down] "\M-\C-f")

(global-set-key [C-left] "\M-b")

(global-set-key [C-right] "\M-f")

(global-set-key [C-home] "\M-<")

(global-set-key [C-end] "\M->")

(global-set-key [C-prior] "\M-<")

(global-set-key [C-next] "\M->")

;; Mouse

(global-set-key [mouse-3] 'imenu)

;; Misc

(global-set-key [C-tab] "\C-q\t") ; Control tab quotes a tab.

(setq backup-by-copying-when-mismatch t)

;; Treat 'y' or <CR> as yes, 'n' as no.

(fset 'yes-or-no-p 'y-or-n-p)

(define-key query-replace-map [return] 'act)

(define-key query-replace-map [?\C-m] 'act)

;; Load packages

(require 'desktop)

(require 'tar-mode)

;; Pretty diff mode

(autoload 'ediff-buffers "ediff" "Intelligent Emacs interface to diff" t)

(autoload 'ediff-files "ediff" "Intelligent Emacs interface to diff" t)

(autoload 'ediff-files-remote "ediff"

"Intelligent Emacs interface to diff")

(if first-time

(setq auto-mode-alist

(append '(("\\.cpp$" . c++-mode)

("\\.hpp$" . c++-mode)

("\\.lsp$" . lisp-mode)

("\\.scm$" . scheme-mode)

("\\.pl$" . perl-mode)

) auto-mode-alist)))

;; Auto font lock mode

(defvar font-lock-auto-mode-list

(list 'c-mode 'c++-mode 'c++-c-mode 'emacs-lisp-mode 'lisp-mode 'perl-mode 'scheme-mode)

"List of modes to always start in font-lock-mode")

(defvar font-lock-mode-keyword-alist

'((c++-c-mode . c-font-lock-keywords)

(perl-mode . perl-font-lock-keywords))

"Associations between modes and keywords")

(defun font-lock-auto-mode-select ()

"Automatically select font-lock-mode if the current major mode is in font-lock-auto-mode-list"

(if (memq major-mode font-lock-auto-mode-list)

(progn

(font-lock-mode t))

)

)

(global-set-key [M-f1] 'font-lock-fontify-buffer)

;; New dabbrev stuff

;(require 'new-dabbrev)

(setq dabbrev-always-check-other-buffers t)

(setq dabbrev-abbrev-char-regexp "\\sw\\|\\s_")

(add-hook 'emacs-lisp-mode-hook

'(lambda ()

(set (make-local-variable 'dabbrev-case-fold-search) nil)

(set (make-local-variable 'dabbrev-case-replace) nil)))

(add-hook 'c-mode-hook

'(lambda ()

(set (make-local-variable 'dabbrev-case-fold-search) nil)

(set (make-local-variable 'dabbrev-case-replace) nil)))

(add-hook 'text-mode-hook

'(lambda ()

(set (make-local-variable 'dabbrev-case-fold-search) t)

(set (make-local-variable 'dabbrev-case-replace) t)))

;; C++ and C mode...

(defun my-c++-mode-hook ()

(setq tab-width 4)

(define-key c++-mode-map "\C-m" 'reindent-then-newline-and-indent)

(define-key c++-mode-map "\C-ce" 'c-comment-edit)

(setq c++-auto-hungry-initial-state 'none)

(setq c++-delete-function 'backward-delete-char)

(setq c++-tab-always-indent t)

(setq c-indent-level 4)

(setq c-continued-statement-offset 4)

(setq c++-empty-arglist-indent 4))

(defun my-c-mode-hook ()

(setq tab-width 4)

(define-key c-mode-map "\C-m" 'reindent-then-newline-and-indent)

(define-key c-mode-map "\C-ce" 'c-comment-edit)

(setq c-auto-hungry-initial-state 'none)

(setq c-delete-function 'backward-delete-char)

(setq c-tab-always-indent t)

;; BSD-ish indentation style

(setq c-indent-level 4)

(setq c-continued-statement-offset 4)

(setq c-brace-offset -4)

(setq c-argdecl-indent 0)

(setq c-label-offset -4))

;; Perl mode

(defun my-perl-mode-hook ()

(setq tab-width 4)

(define-key c++-mode-map "\C-m" 'reindent-then-newline-and-indent)

(setq perl-indent-level 4)

(setq perl-continued-statement-offset 4))

;; Scheme mode...

(defun my-scheme-mode-hook ()

(define-key scheme-mode-map "\C-m" 'reindent-then-newline-and-indent))

;; Emacs-Lisp mode...

(defun my-lisp-mode-hook ()

(define-key lisp-mode-map "\C-m" 'reindent-then-newline-and-indent)

(define-key lisp-mode-map "\C-i" 'lisp-indent-line)

(define-key lisp-mode-map "\C-j" 'eval-print-last-sexp))

;; Add all of the hooks...

(add-hook 'c++-mode-hook 'my-c++-mode-hook)

(add-hook 'c-mode-hook 'my-c-mode-hook)

(add-hook 'scheme-mode-hook 'my-scheme-mode-hook)

(add-hook 'emacs-lisp-mode-hook 'my-lisp-mode-hook)

(add-hook 'lisp-mode-hook 'my-lisp-mode-hook)

(add-hook 'perl-mode-hook 'my-perl-mode-hook)

;; Complement to next-error

(defun previous-error (n)

"Visit previous compilation error message and corresponding source code."

(interactive "p")

(next-error (- n)))

;; Misc...

(transient-mark-mode 1)

(setq mark-even-if-inactive t)

(setq visible-bell nil)

(setq next-line-add-newlines nil)

(setq compile-command "make")

(setq suggest-key-bindings nil)

(put 'eval-expression 'disabled nil)

(put 'narrow-to-region 'disabled nil)

(put 'set-goal-column 'disabled nil)

(if (>= emacs-major-version 21)

(setq show-trailing-whitespace t))

;; Elisp archive searching

(autoload 'format-lisp-code-directory "lispdir" nil t)

(autoload 'lisp-dir-apropos "lispdir" nil t)

(autoload 'lisp-dir-retrieve "lispdir" nil t)

(autoload 'lisp-dir-verify "lispdir" nil t)

;; Font lock mode

(defun my-make-face (face color &optional bold)

"Create a face from a color and optionally make it bold"

(make-face face)

(copy-face 'default face)

(set-face-foreground face color)

(if bold (make-face-bold face))

)

(if (eq window-system 'x)

(progn

(my-make-face 'blue "blue")

(my-make-face 'red "red")

(my-make-face 'green "dark green")

(setq font-lock-comment-face 'blue)

(setq font-lock-string-face 'bold)

(setq font-lock-type-face 'bold)

(setq font-lock-keyword-face 'bold)

(setq font-lock-function-name-face 'red)

(setq font-lock-doc-string-face 'green)

(add-hook 'find-file-hooks 'font-lock-auto-mode-select)

(setq baud-rate 1000000)

(global-set-key "\C-cmm" 'menu-bar-mode)

(global-set-key "\C-cms" 'scroll-bar-mode)

(global-set-key [backspace] 'backward-delete-char)

; (global-set-key [delete] 'delete-char)

(standard-display-european t)

(load-library "iso-transl")))

;; X11 or PC using direct screen writes

(if window-system

(progn

;; (global-set-key [M-f1] 'hilit-repaint-command)

;; (global-set-key [M-f2] [?\C-u M-f1])

(setq hilit-mode-enable-list

'(not text-mode c-mode c++-mode emacs-lisp-mode lisp-mode

scheme-mode)

hilit-auto-highlight nil

hilit-auto-rehighlight 'visible

hilit-inhibit-hooks nil

hilit-inhibit-rebinding t)

(require 'hilit19)

(require 'paren))

(setq baud-rate 2400) ; For slow serial connections

)

;; TTY type terminal

(if (and (not window-system)

(not (equal system-type 'ms-dos)))

(progn

(if first-time

(progn

(keyboard-translate ?\C-h ?\C-?)

(keyboard-translate ?\C-? ?\C-h)))))

;; Under UNIX

(if (not (equal system-type 'ms-dos))

(progn

(if first-time

(server-start))))

;; Add any face changes here

(add-hook 'term-setup-hook 'my-term-setup-hook)

(defun my-term-setup-hook ()

(if (eq window-system 'pc)

(progn

;; (set-face-background 'default "red")

)))

;; Restore the "desktop" - do this as late as possible

(if first-time

(progn

(desktop-load-default)

(desktop-read)))

;; Indicate that this file has been read at least once

(setq first-time nil)

;; No need to debug anything now

(setq debug-on-error nil)

;; All done

(message "All done, %s%s" (user-login-name) ".")2.7.4. Расширение списка языков, понимаемых Emacs

Вот, это все хорошо, если вы хотите программировать только на языках, уже предусмотренных в .emacs (C, C++, Perl, Lisp и Scheme), но что произойдет, если появится новый язык под названием "whizbang", полный захватывающих возможностей?

Первое, что нужно сделать, — это выяснить, поставляются ли с whizbang какие-либо файлы, сообщающие Emacs о языке. Обычно они заканчиваются на .el, что означает "Emacs Lisp". Например, если whizbang является портом FreeBSD, мы можем найти эти файлы, выполнив

% find /usr/ports/lang/whizbang -name "*.el" -printи установите их, скопировав в каталог Emacs, где находятся файлы Lisp (site Lisp). В FreeBSD это /usr/local/share/emacs/site-lisp.

Вот пример, если вывод команды find был

/usr/ports/lang/whizbang/work/misc/whizbang.elмы бы сделали

# cp /usr/ports/lang/whizbang/work/misc/whizbang.el /usr/local/share/emacs/site-lispДалее нам нужно решить, какое расширение имеют исходные файлы whizbang. Допустим, для примера, что все они заканчиваются на .wiz. Нам необходимо добавить запись в наш .emacs, чтобы убедиться, что Emacs сможет использовать информацию из whizbang.el.

Найдите запись auto-mode-alist в файле .emacs и добавьте строку для whizbang, например:

...

("\\.lsp$" . lisp-mode)

("\\.wiz$" . whizbang-mode)

("\\.scm$" . scheme-mode)

...Это означает, что Emacs автоматически перейдёт в режим whizbang-mode при редактировании файла с расширением .wiz.

Непосредственно ниже вы найдете запись font-lock-auto-mode-list. Добавьте whizbang-mode в нее следующим образом:

;; Auto font lock mode (defvar font-lock-auto-mode-list (list 'c-mode 'c++-mode 'c++-c-mode 'emacs-lisp-mode 'whizbang-mode 'lisp-mode 'perl-mode 'scheme-mode) "List of modes to always start in font-lock-mode")

Это означает, что Emacs всегда будет включать font-lock-mode (т.е. подсветку синтаксиса) при редактировании файла .wiz.

И это всё, что требуется. Если вам нужно, чтобы что-то ещё выполнялось автоматически при открытии .wiz, вы можете добавить whizbang-mode hook (см. my-scheme-mode-hook для простого примера, который добавляет auto-indent).

2.8. Для дальнейшего ознакомления

Для получения информации о настройке среды разработки для внесения исправлений в саму FreeBSD см. development(7).

Brian Harvey and Matthew Wright Simply Scheme MIT 1994. ISBN 0-262-08226-8

Randall Schwartz Learning Perl O’Reilly 1993 ISBN 1-56592-042-2

Patrick Henry Winston and Berthold Klaus Paul Horn Lisp (3rd Edition) Addison-Wesley 1989 ISBN 0-201-08319-1

Brian W. Kernighan and Rob Pike The Unix Programming Environment Prentice-Hall 1984 ISBN 0-13-937681-X

Brian W. Kernighan and Dennis M. Ritchie The C Programming Language (2nd Edition) Prentice-Hall 1988 ISBN 0-13-110362-8

Bjarne Stroustrup The C++ Programming Language Addison-Wesley 1991 ISBN 0-201-53992-6

W. Richard Stevens Advanced Programming in the Unix Environment Addison-Wesley 1992 ISBN 0-201-56317-7

W. Richard Stevens Unix Network Programming Prentice-Hall 1990 ISBN 0-13-949876-1

Глава 3. Безопасное программирование

3.1. Обзор

В этой главе описываются некоторые проблемы безопасности, которые преследуют программистов UNIX® на протяжении десятилетий, а также новые инструменты, помогающие избежать написания уязвимого кода.

3.2. Методология безопасного проектирования

Написание безопасных приложений требует очень внимательного и пессимистичного взгляда на жизнь. Приложения должны работать по принципу "наименьших привилегий", чтобы ни один процесс не выполнялся с доступом, превышающим необходимый минимум для выполнения его функций. По возможности следует повторно использовать уже проверенный код, чтобы избежать распространённых ошибок, которые, возможно, уже исправили другие.

Одной из ловушек среды UNIX® является то, насколько легко делать предположения о разумности окружения. Приложения никогда не должны доверять пользовательскому вводу (во всех его формах), системным ресурсам, межпроцессному взаимодействию или времени событий. Процессы UNIX® выполняются не синхронно, поэтому логические операции редко бывают атомарными.

3.3. Переполнение буфера

Переполнение буфера существовало с самых истоков архитектуры фон Неймана 1. Впервые оно получило широкую известность в 1988 году благодаря червю Морриса. К сожалению, эта базовая атака остаётся эффективной и по сей день. Наиболее распространённый тип атаки с переполнением буфера основан на повреждении стека.

Большинство современных компьютерных систем используют стек для передачи аргументов процедурам и хранения локальных переменных. Стек — это буфер типа "последним пришёл — первым ушёл" (LIFO) в верхней области памяти процесса. Когда программа вызывает функцию, создаётся новый "стековый кадр". Этот стековый кадр состоит из аргументов, переданных функции, а также динамического количества места для локальных переменных. "Указатель стека" — это регистр, который содержит текущее местоположение вершины стека. Поскольку это значение постоянно меняется по мере добавления новых значений на вершину стека, многие реализации также предоставляют "указатель кадра", который располагается вблизи начала стекового кадра, чтобы локальные переменные могли легче адресоваться относительно этого значения. 1 Адрес возврата для вызовов функций также хранится в стеке, и это является причиной эксплойтов переполнения стека, поскольку переполнение локальной переменной в функции может перезаписать адрес возврата этой функции, потенциально позволяя злоумышленнику выполнить любой код по своему усмотрению.

Хотя атаки на стек являются наиболее распространенными, также возможно переполнение стека с помощью атаки на кучу (malloc/free).

Язык программирования C не выполняет автоматическую проверку границ массивов или указателей, как это делают многие другие языки. Кроме того, стандартная библиотека C содержит множество очень опасных функций.

| Может переполнить буфер назначения |

| Может переполнить буфер назначения |

| Может переполнить буфер buf |

| Может переполнить буфер s |

| Может переполнить свои аргументы. |

| Может переполнить буфер пути |

| Может переполнить буфер str. |

3.3.1. Пример переполнения буфера

Следующий пример кода содержит переполнение буфера, предназначенное для перезаписи адреса возврата и пропуска инструкции, следующей сразу после вызова функции. (Вдохновлено 4)

#include <stdio.h>

void manipulate(char *buffer) {

char newbuffer[80];

strcpy(newbuffer,buffer);

}

int main() {

char ch,buffer[4096];

int i=0;

while ((buffer[i++] = getchar()) != '\n') {};

i=1;

manipulate(buffer);

i=2;

printf("The value of i is : %d\n",i);

return 0;

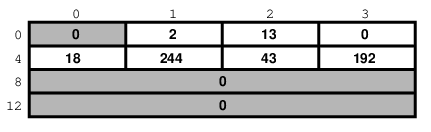

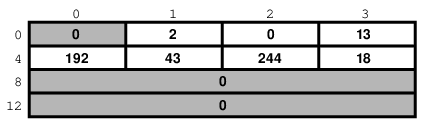

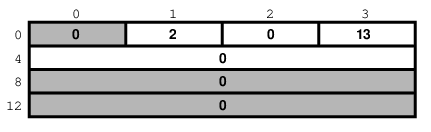

}Давайте рассмотрим, как будет выглядеть образ памяти этого процесса, если мы введем 160 пробелов в нашу небольшую программу перед нажатием Enter.

Очевидно, что можно разработать более вредоносные входные данные для выполнения реальных скомпилированных инструкций (например, exec(/bin/sh)).

3.3.2. Избегание переполнения буфера

Наиболее простое решение проблемы переполнения стека — всегда использовать функции копирования памяти и строк с ограничением длины. strncpy и strncat являются частью стандартной библиотеки C. Эти функции принимают параметр длины, который не должен превышать размер целевого буфера. Затем эти функции копируют до 'length' байтов из источника в назначение. Однако у этих функций есть ряд проблем. Ни одна из них не гарантирует завершающий NUL, если размер входного буфера равен размеру целевого. Параметр длины также используется неодинаково между strncpy и strncat, что может сбивать программистов с толку относительно их правильного использования. Также наблюдается значительное снижение производительности по сравнению с strcpy при копировании короткой строки в большой буфер, поскольку strncpy заполняет оставшееся пространство до указанного размера символами NUL.

Существует другая реализация копирования памяти для решения этих проблем. Функции strlcpy и strlcat гарантируют, что они всегда завершат строку назначения нулевым символом при передаче аргумента ненулевой длины.

3.3.2.1. Скомпилированная проверка границ во время выполнения

К сожалению, до сих пор существует очень большое количество кода в открытом доступе, который бездумно копирует память, не используя ни одну из ограниченных функций копирования, которые мы только что обсудили. К счастью, есть способ помочь предотвратить такие атаки — проверка границ во время выполнения, которая реализована в нескольких компиляторах C/C++.

ProPolice — это одна из таких функций компилятора, интегрированная в gcc(1) версий 4.1 и выше. Она заменяет и расширяет более раннее расширение StackGuard для gcc(1).

ProPolice помогает защититься от переполнений буфера на стеке и других атак, размещая псевдослучайные числа в ключевых областях стека перед вызовом любой функции. Когда функция завершается, эти "канарейки" проверяются, и если обнаруживается, что они были изменены, выполнение программы немедленно прекращается. Таким образом, любая попытка изменить адрес возврата или другие переменные, хранящиеся на стеке, с целью запуска вредоносного кода, вряд ли увенчается успехом, так как злоумышленнику также необходимо оставить псевдослучайные канарейки нетронутыми.

Перекомпиляция вашего приложения с использованием ProPolice является эффективным способом предотвращения большинства атак, связанных с переполнением буфера, но оно всё ещё может быть скомпрометировано.

3.3.2.2. Библиотечная проверка границ во время выполнения

Механизмы на основе компилятора совершенно бесполезны для проприетарного программного обеспечения, которое невозможно перекомпилировать. Для таких ситуаций существует ряд библиотек, которые переопределяют небезопасные функции стандартной библиотеки C (strcpy, fscanf, getwd и т.д.) и гарантируют, что эти функции никогда не смогут записать данные за указатель стека.

libsafe

libverify

libparanoia

К сожалению, эти защиты на основе библиотек имеют ряд недостатков. Они защищают лишь от очень небольшого набора проблем, связанных с безопасностью, и не устраняют основную причину. Эти защиты могут не сработать, если приложение было скомпилировано с флагом -fomit-frame-pointer. Кроме того, переменные окружения LD_PRELOAD и LD_LIBRARY_PATH могут быть перезаписаны или сброшены пользователем.

3.4. Проблемы с SetUID

Существует как минимум 6 различных идентификаторов, связанных с каждым процессом, поэтому необходимо очень внимательно следить за уровнем доступа вашего процесса в любой момент времени. В частности, все приложения с seteuid должны отказываться от своих привилегий, как только в них больше нет необходимости.

Действительный идентификатор пользователя может быть изменён только процессом с правами суперпользователя. Программа login устанавливает его при первоначальном входе пользователя в систему, и он редко изменяется.

Эффективный идентификатор пользователя устанавливается функциями exec(), если у программы установлен бит seteuid. Приложение может вызывать seteuid() в любое время, чтобы установить эффективный идентификатор пользователя либо в реальный идентификатор пользователя, либо в сохранённый set-user-ID. Когда эффективный идентификатор пользователя устанавливается функциями exec(), предыдущее значение сохраняется в сохранённом set-user-ID.

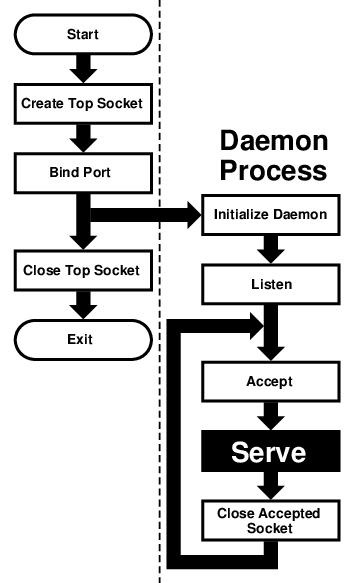

3.5. Ограничение окружения вашей программы