C:\> tools\fdimage floppies\kern.flp A:Руководство FreeBSD

Этот перевод может быть устаревшим. Для того, чтобы помочь с переводом, пожалуйста, обратитесь к Сервер переводов FreeBSD.

товарные знаки

FreeBSD является зарегистрированным товарным знаком Фонда FreeBSD.

IBM, AIX, OS/2, PowerPC, PS/2, S/390 и ThinkPad являются товарными знаками International Business Machines Corporation в Соединённых Штатах, других странах, или по всему миру.

IEEE, POSIX и 802 являются зарегистрированными товарными знаками Institute of Electrical and Electronics Engineers, Inc. в Соединённых Штатах.

Red Hat и RPM это торговые марки или зарегистрированные торговые марки Red Hat, Inc. в Соединенных Штатах и других странах.

3Com и HomeConnect это зарегистрированные торговые марки 3Com Corporation.

Adobe, Acrobat, Acrobat Reader и PostScript это или зарегистрированные торговые марки или торговые марки Adobe Systems Incorporated в Соединенных Штатах и/или других странах.

Apple, AirPort, FireWire, Mac, Macintosh, Mac OS, Quicktime и TrueType это торговые марки Apple Computer, Inc., зарегистрированные в Соединенных Штатах и других странах.

Intel, Celeron, EtherExpress, i386, i486, Itanium, Pentium и Xeon это торговые марки или зарегистрированные торговые марки Intel Corporation или ее дочерних компаний в Соединенных Штатах и других странах.

Linux является торговым знаком Linus Torvalds.

Microsoft, FrontPage, IntelliMouse, MS-DOS, Outlook, Windows, Windows Media и Windows NT это или зарегистрированные торговые марки или торговые марки Microsoft Corporation в Соединенных Штатах и/или других странах.

Motif, OSF/1 и UNIX это зарегистрированные торговые марки, а IT DialTone и The Open Group это торговые марки Open Group в Соединенных Штатах и других странах.

Sun, Sun Microsystems, Java, Java Virtual Machine, JDK, JRE, JSP, JVM, Netra, Solaris, StarOffice, SunOS это торговые марки или зарегистрированные торговые марки Sun Microsystems, Inc. в Соединенных Штатах и других странах.

RealNetworks, RealPlayer и RealAudio это зарегистрированные торговые марки RealNetworks, Inc.

Oracle это зарегистрированная торговая марка Oracle Corporation.

3ware и Escalade это зарегистрированные торговые марки 3ware Inc.

ARM это зарегистрированная торговая марка ARM Limited.

Adaptec это зарегистрированная торговая марка Adaptec, Inc.

Android является товарным знаком Google Inc.

Heidelberg, Helvetica, Palatino и Times Roman это или зарегистрированные торговые марки или торговые марки Heidelberger Druckmaschinen AG в США и других странах.

Intuit и Quicken это зарегистрированные торговые марки и/или зарегистрированные сервис марки Intuit Inc., или одной из ее дочерних компаний в Соединенных Штатах и других странах.

LSI Logic, AcceleRAID, eXtremeRAID, MegaRAID и Mylex является товарными знаками или зарегистрированные торговыми марками LSI Logic Corp.

MATLAB является товарным знаком MathWorks, Inc.

SpeedTouch является товарным знаком Thomson.

VMware является товарным знаком VMware, Inc.

Mathematica является товарным знаком Wolfram Research, Inc.

Ogg Vorbis и Xiph.Org являются товарными знаками Xiph.Org.

XFree86 является товарным знаком XFree86 Project, Inc.

Многие из обозначений, используемые производителями и продавцами для обозначения своих продуктов, заявляются в качестве товарных знаков. Когда такие обозначения появляются в этом документе, и Проекту FreeBSD известно о товарном знаке, к обозначению добавляется знак “™” или “®”.

Содержание

Аннотация

Добро пожаловать в FreeBSD! Данное руководство охватывает установку и повседневное использование FreeBSD 14.3-RELEASE и 13.5-RELEASE. Эта книга стала результатом постоянной работы многих участников. Некоторые разделы могут быть устаревшими. Все желающие помочь в обновлении и расширении данного документа могут написать на электронную почту Список рассылки Проекта Документации FreeBSD.

Последняя версия данного руководства доступна на веб-сайте FreeBSD. Предыдущие версии можно получить по адресу https://docs.FreeBSD.org/doc/. Книгу можно загрузить в различных форматах и вариантах сжатия с сервера загрузок FreeBSD или одного из многочисленных зеркал. Поиск по данному руководству и другим документам доступен на странице поиска.

Предисловие

Целевая аудитория

Новичок в FreeBSD обнаружит, что первая часть этой книги проведёт пользователя через процесс установки FreeBSD и мягко познакомит с концепциями и соглашениями, лежащими в основе UNIX®. Для работы с этой частью требуется лишь желание исследовать и способность усваивать новые концепции по мере их появления.

После прохождения этого этапа вторая, значительно более обширная часть Руководства представляет собой всеобъемлющий справочник по различным темам, представляющим интерес для администраторов систем FreeBSD. Некоторые из этих глав могут рекомендовать предварительное ознакомление с другими материалами, что отмечается в кратком обзоре в начале каждой главы.

Для получения дополнительных источников информации см. Библиография.

Четвертое издание

Текущая версия Руководства представляет собой совокупный результат рабочей группы, которая занимается проверкой и обновлением всего содержимого Руководства. Ниже приведены основные изменения по сравнению с четвёртым изданием Руководства.

Справочник был преобразован из Docbook в Hugo и AsciiDoctor

Портал документации FreeBSD был создан.

Глава Введение была обновлена для улучшения описания истории FreeBSD и исправления незначительных опечаток.

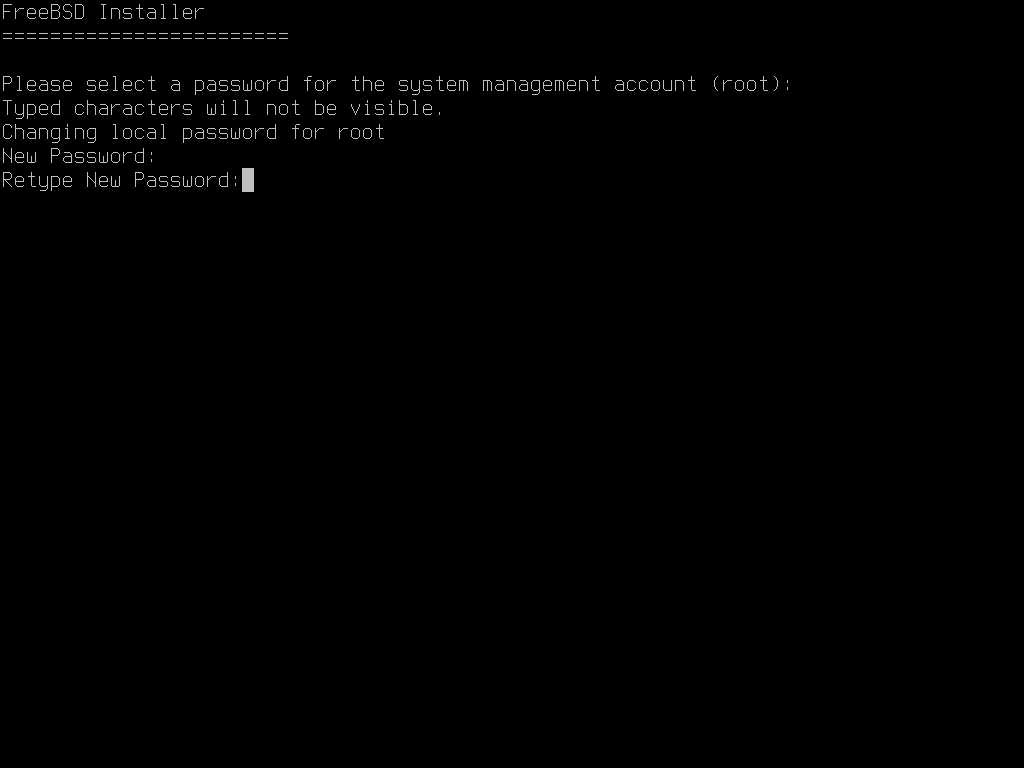

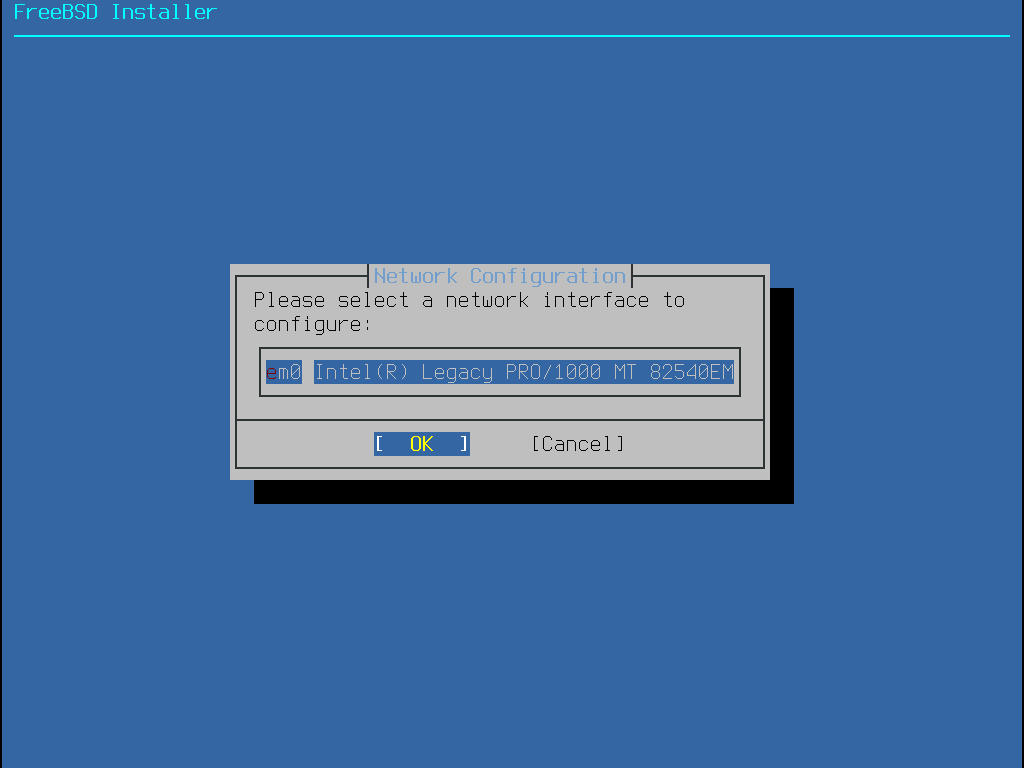

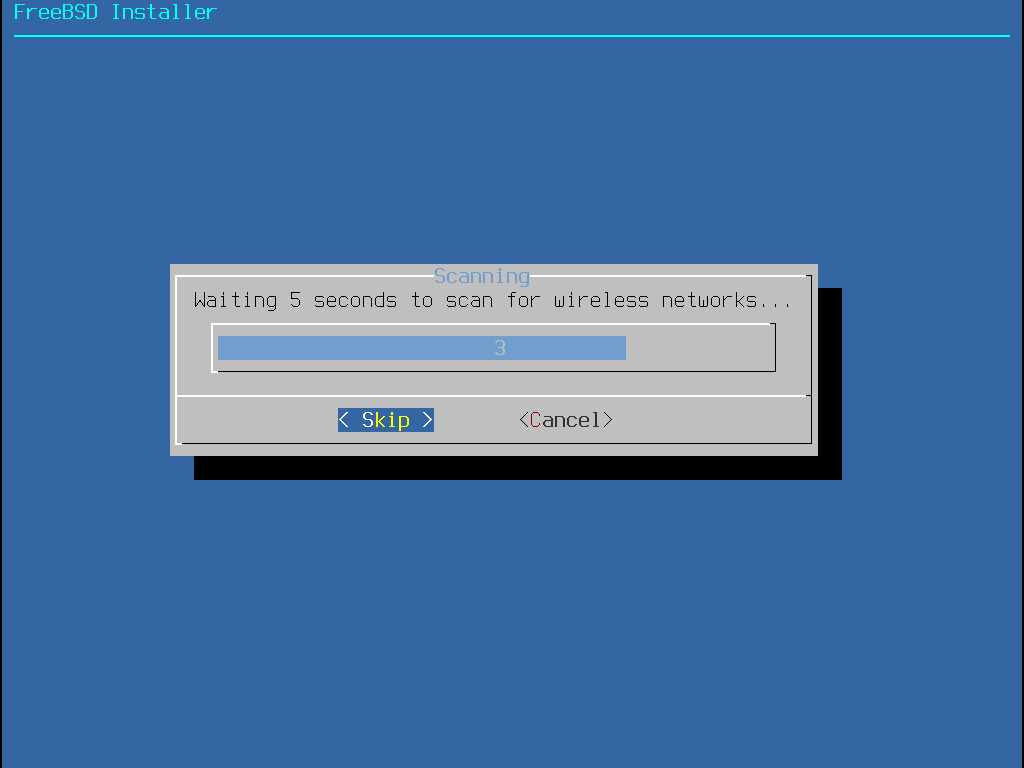

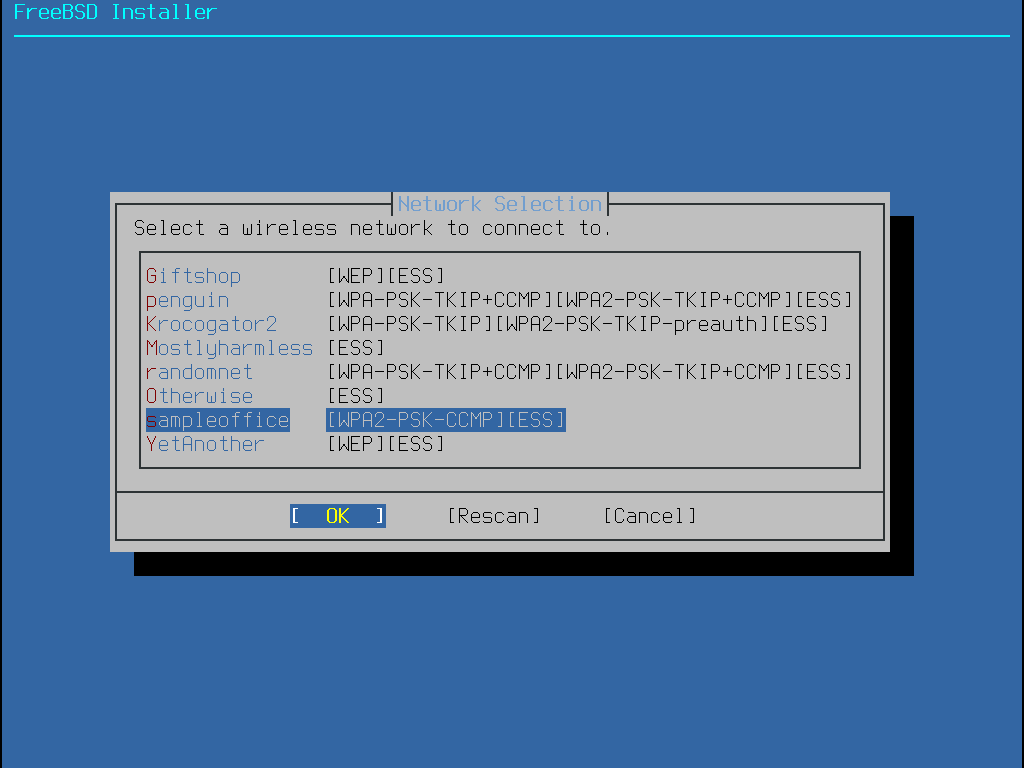

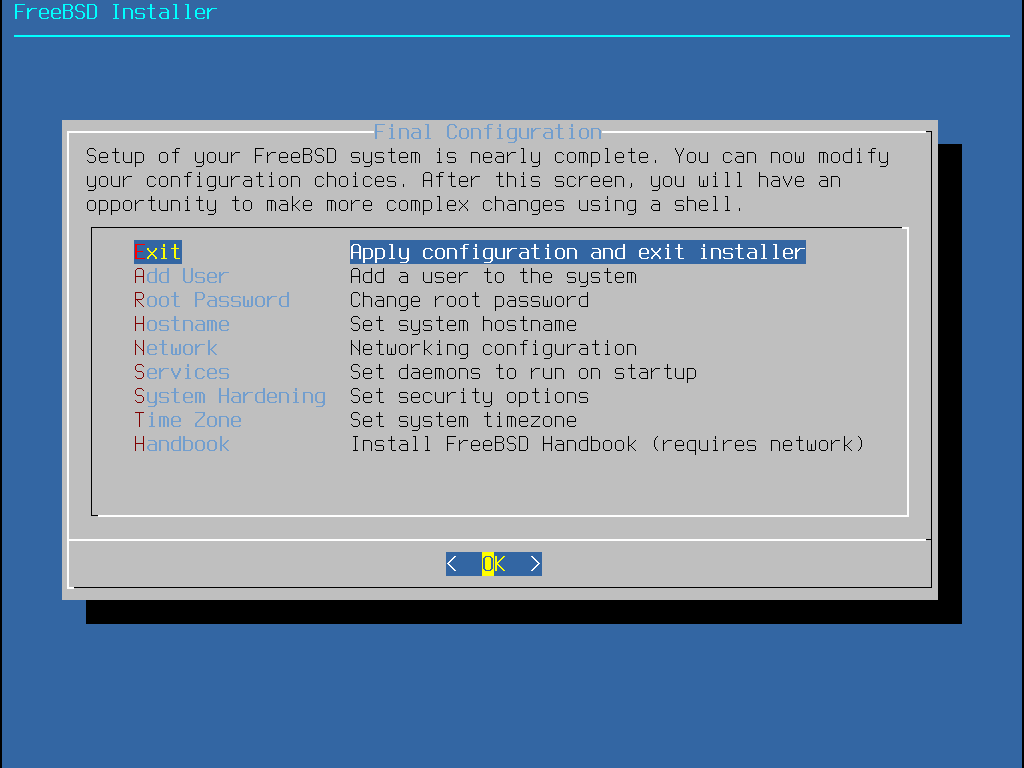

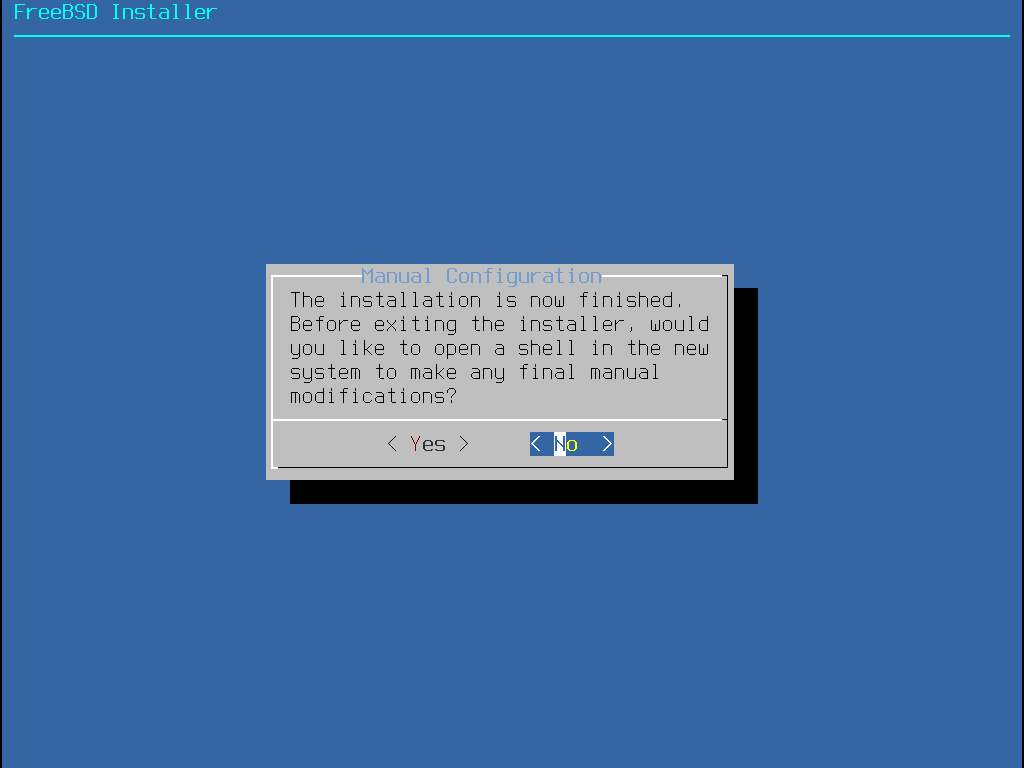

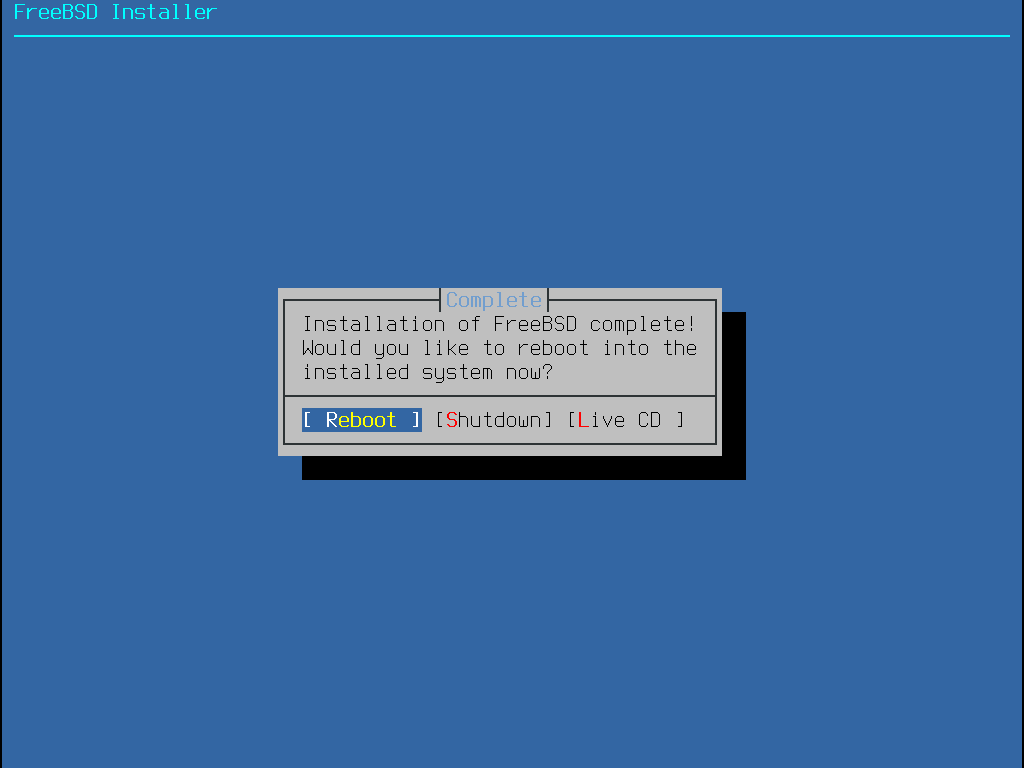

Глава Установка была обновлена с улучшенной аннотацией, последними изменениями в установщике, обновленными изображениями, добавленным альтернативным текстом для изображений и удалением упоминаний конкретных версий.

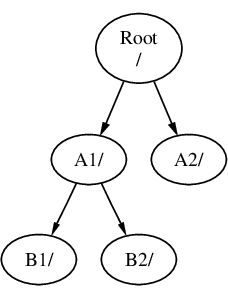

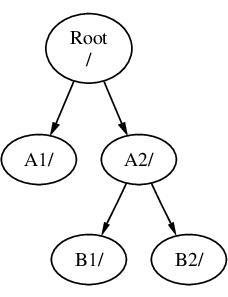

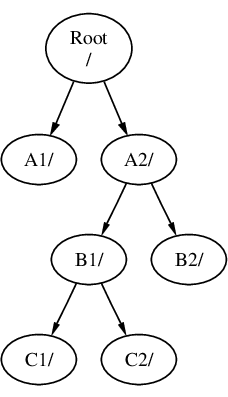

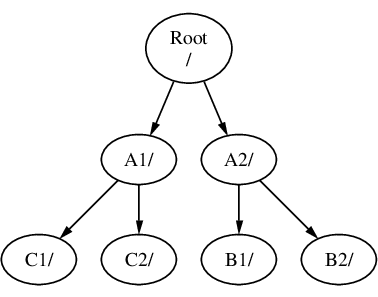

Глава Основы содержит обновлённые таблицы, выводы команд и структуру каталогов в соответствии с hier(7).

Глава Порты была обновлена и теперь упрощает поиск пакетов, обновляет примеры программного обеспечения (Nginx заменяет Apache), улучшает процесс начальной загрузки pkg(8) и добавляет новые инструкции по настройке и управлению пакетами, включая их блокировку и разблокировку.

Глава X11 была обновлена, чтобы отразить текущее состояние графики в FreeBSD: удалены устаревшие ссылки на старые драйверы Intel, конфигурации и compiz, а инструкции по настройке окружений рабочего стола (таких как KDE Plasma и GNOME) перенесены в главу «Окружения рабочего стола», так как эти окружения теперь поддерживают не только X11, но и Wayland.

Добавлена глава Wayland с информацией об установке и настройке Wayland в FreeBSD.

Глава Сеть была создана для описания базовой настройки проводных и беспроводных сетей, включая имя хоста, DNS и устранение неполадок. Разделы о проводных сетях, беспроводных сетях и IPv6 были перемещены и обновлены с улучшенными выводами команд, использованием sysrc и улучшенным синтаксисом AsciiDoc.

Глава Рабочий стол была обновлена: добавлены улучшенные инструкции по установке KDE Plasma, GNOME, XFCE, MATE, Cinnamon и LXQT, расширены варианты браузеров, добавлен новый раздел о инструментах разработки, а также обновлены разделы о офисных приложениях, программах для просмотра документов и финансовых инструментах.

Глава Мультимедиа была переработана с обновлениями в разделе о звуке, новыми таблицами для микшеров звука, аудиоплееров и видеоплееров, рекомендациями по автоматическому переключению на наушники, новым разделом о конференциях и встречах, а также пересмотренным разделом о сканерах изображений.

Глава Linuxemu была улучшена за счет обновлённых инструкций по настройке базовой системы Debian/Ubuntu с использованием debootstrap.

Глава Конфигурация была переименована для точности, с обновлениями в разделах управления службами, cron и periodic, syslog, управления питанием и подкачки. Добавлена новая запись о конфигурационных файлах, а устаревший раздел по настройке удалён.

Глава Безопасность была обновлена с улучшениями для VPN через IPSec, защиты учетных записей, хешей паролей, sudo/doas и OpenSSH/OpenSSL. Добавлены новые разделы, посвященные IDS, уровням безопасности, флагам файлов, Capsicum, ACL NFSv4 и ограничениям ресурсов.

Глава Клетки была обновлена и теперь включает подробности о типах клеток (толстых, тонких, VNET клеток и клеток Linux), настройке хостовой системы, вариантах сетевого взаимодействия, файле конфигурации клетки, процедурах настройки, методах обновления, ограничениях ресурсов, а также различных менеджерах клеток и решениях для контейнеров.

Глава Почта была обновлена и теперь включает информацию о DMA, обновлениях Sendmail, инструкции по замене DMA и Sendmail на другие MTA, а также удаление разделов Dialup и Fetchmail с последующей реорганизацией главы.

Библиография была значительно обновлена.

Третье издание

Текущая онлайн-версия Handbook представляет собой результат совместных усилий сотен участников за последние 10 лет. Ниже перечислены некоторые значительные изменения, внесённые с момента публикации третьего издания в двух томах в 2004 году:

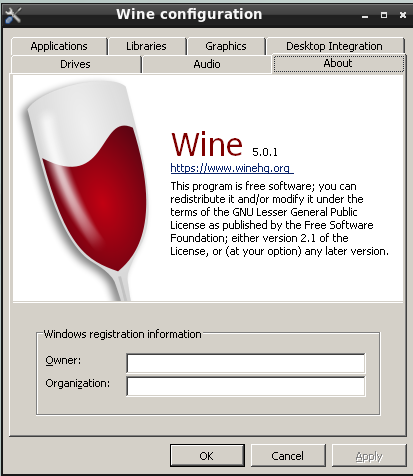

В документацию FreeBSD добавлен раздел WINE с информацией о запуске приложений Windows® в FreeBSD.

В документацию FreeBSD добавлен раздел DTrace с информацией о мощном инструменте анализа производительности DTrace.

В файле Другие файловые системы добавлена информация о не родных файловых системах в FreeBSD, таких как ZFS от Sun™.

В документе Аудит событий безопасности добавлен раздел, посвящённый новым возможностям аудита в FreeBSD, с объяснением их использования.

В документе FreeBSD добавлен раздел Виртуализация с информацией об установке FreeBSD на программное обеспечение для виртуализации.

Добавлен раздел Установка FreeBSD, посвящённый установке FreeBSD с помощью новой утилиты bsdinstall.

Второе издание (2004)

Третье издание стало результатом более чем двухлетней работы преданных участников проекта FreeBSD Documentation Project. Печатное издание увеличилось до такого объёма, что потребовалось выпустить его в виде двух отдельных томов. Ниже приведены основные изменения в этом новом издании:

Настройка и оптимизация системы была дополнена новой информацией об управлении питанием и ресурсами ACPI, системной утилите

cron, а также дополнительными параметрами настройки ядра.Безопасность дополнена новой информацией о виртуальных частных сетях (VPN), списках контроля доступа (ACL) файловых систем и рекомендациях по безопасности.

Принудительный контроль доступа — это новая глава в данном издании. В ней объясняется, что такое MAC и как этот механизм может быть использован для защиты системы FreeBSD.

Хранение данных была дополнена новой информацией о USB-накопителях, снимках файловых систем, квотах файловых систем, файловых и сетевых файловых системах, а также о зашифрованных разделах диска.

В раздел PPP добавлен подраздел по устранению неполадок.

Электронная почта была дополнена новой информацией об использовании альтернативных транспортных агентов, SMTP-аутентификации, UUCP, fetchmail, procmail и других расширенных темах.

Сетевые серверы полностью обновлена в этом издании. Эта глава включает информацию о настройке Apache HTTP Server, ftpd, а также о настройке сервера для клиентов Microsoft® Windows® с помощью Samba. Некоторые разделы из Расширенные сетевые технологии были перемещены сюда для улучшения изложения.

Расширенные сетевые технологии дополнены новой информацией об использовании устройств Bluetooth® с FreeBSD, настройке беспроводных сетей и работе с сетями Asynchronous Transfer Mode (ATM).

В книгу добавлен глоссарий, который служит центральным местом для определений технических терминов, используемых в тексте.

В книгу внесен ряд визуальных улучшений в таблицы и иллюстрации.

Первое издание (2001)

Второе издание стало результатом более двух лет работы преданных членов Проекта документации FreeBSD. Основные изменения в этом издании включали:

Добавлен полный указатель.

Все ASCII-рисунки заменены графическими диаграммами.

В начало каждой главы добавлено стандартное краткое содержание, которое даёт общее представление о том, какую информацию содержит глава и какие знания ожидаются от читателя.

Содержание было логически реорганизовано в три части: «Начало работы», «Администрирование системы» и «Приложения».

Раздел Основы FreeBSD был расширен, и теперь включает дополнительную информацию о процессах, демонах и сигналах.

Раздел Установка приложений: Пакеты и порты был дополнен дополнительной информацией об управлении бинарными пакетами.

Раздел Система X Window был полностью переписан с акцентом на использование современных технологий для рабочих столов, таких как KDE и GNOME на XFree86™ 4.X.

Раздел Процесс загрузки FreeBSD был расширен.

Раздел Хранение данных был написан на основе двух глав: «Диски» и «Резервное копирование», которые ранее были отдельными. Мы считаем, что объединение этих тем в одну главу облегчает их понимание. Также добавлен раздел о RAID (как аппаратном, так и программном).

Раздел Последовательные коммуникации был полностью переработан и обновлен для FreeBSD 4.X/5.X.

Раздел PPP был значительно обновлен.

В новую секцию Сложные вопросы работы в сети добавлено множество новых разделов.

Раздел Электронная почта был дополнен дополнительной информацией о настройке sendmail.

Раздел Совместимость с бинарными файлами Linux® был расширен и включает информацию об установке Oracle® и SAP® R/3®.

В этом втором издании рассматриваются следующие новые темы:

Организация книги

Эта книга разделена на пять логически обособленных частей. Первая часть, Начало работы, посвящена установке и основам использования FreeBSD. Предполагается, что читатель будет изучать эти главы последовательно, возможно, пропуская главы на знакомые темы. Вторая часть, Повседневные задачи, охватывает часто используемые возможности FreeBSD. Эту часть, как и все последующие, можно читать в любом порядке. Каждая глава начинается с краткого описания, в котором указано, что рассматривается в главе и какие знания уже должны быть у читателя. Это позволяет бегло просматривать содержание и находить интересующие главы. Третья часть, Администрирование системы, посвящена вопросам администрирования. Четвёртая часть, Сетевое взаимодействие, охватывает темы, связанные с сетями и серверами. Пятая часть содержит справочные приложения.

- Введение

Представляет FreeBSD новому пользователю. Описывает историю проекта FreeBSD, его цели и модель разработки.

- Установка FreeBSD

Проводит пользователя через весь процесс установки FreeBSD 9.x и более поздних версий с использованием bsdinstall.

- Основы FreeBSD

Охватывает основные команды и функциональность операционной системы FreeBSD. Если вы знакомы с Linux® или другой разновидностью UNIX®, то, вероятно, можете пропустить эту главу.

- Установка приложений: Пакеты и порты

Охватывает установку стороннего программного обеспечения с использованием инновационной "Коллекции портов" FreeBSD и стандартных бинарных пакетов.

- Система X Window

Описывает X Window System в общем и использование X11 в FreeBSD в частности. Также рассматриваются популярные окружения рабочего стола, такие как KDE и GNOME.

- Wayland

Описывает Wayland, сервер отображения в целом, и использование Wayland в FreeBSD в частности. Также рассматриваются популярные композиторы, такие как Wayfire, Hikari и Sway.

- Приложения для рабочего стола

Перечисляет некоторые распространённые настольные приложения, такие как веб-браузеры и офисные пакеты, и описывает, как их установить в FreeBSD.

- Мультимедиа

Показывает, как настроить поддержку воспроизведения звука и видео в системе. Также описываются некоторые примеры аудио- и видеоприложений.

- Настройка ядра FreeBSD

Объясняет, зачем может потребоваться настройка нового ядра, и предоставляет подробные инструкции по настройке, сборке и установке кастомного ядра.

- Печать

Описывает управление принтерами в FreeBSD, включая информацию о титульных страницах, учёте печати и первоначальной настройке.

- Совместимость с бинарными файлами Linux®

Описывает возможности совместимости FreeBSD с Linux®. Также содержит подробные инструкции по установке многих популярных приложений Linux®, таких как Oracle® и Mathematica®.

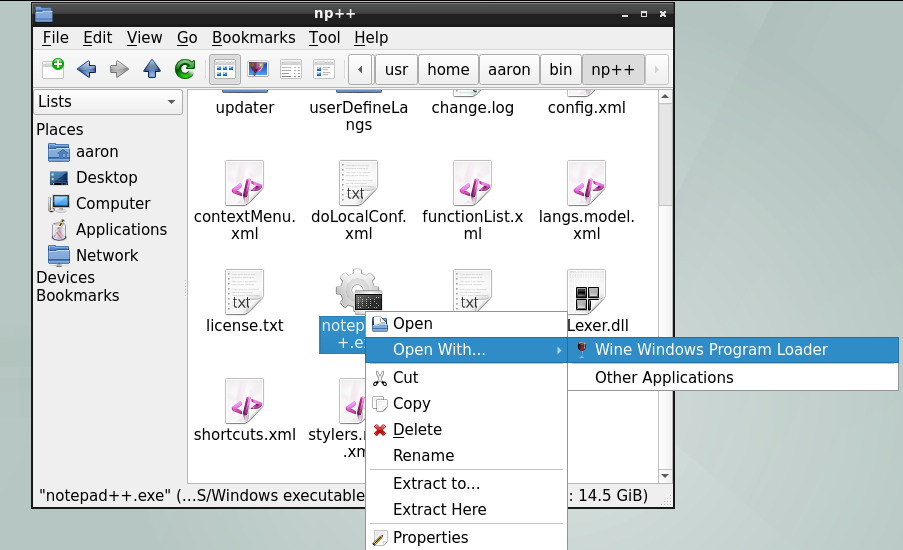

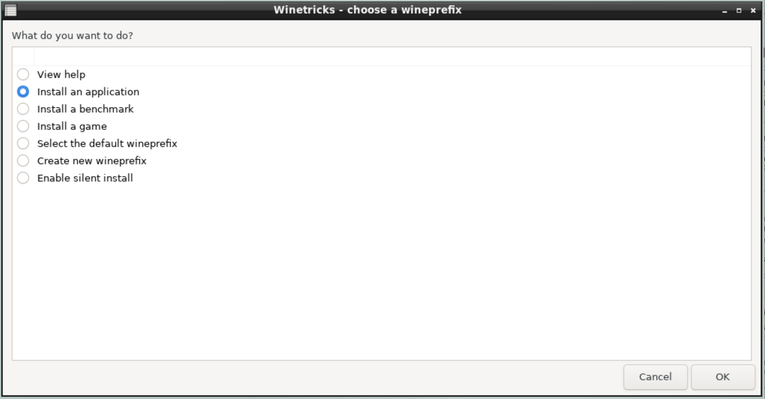

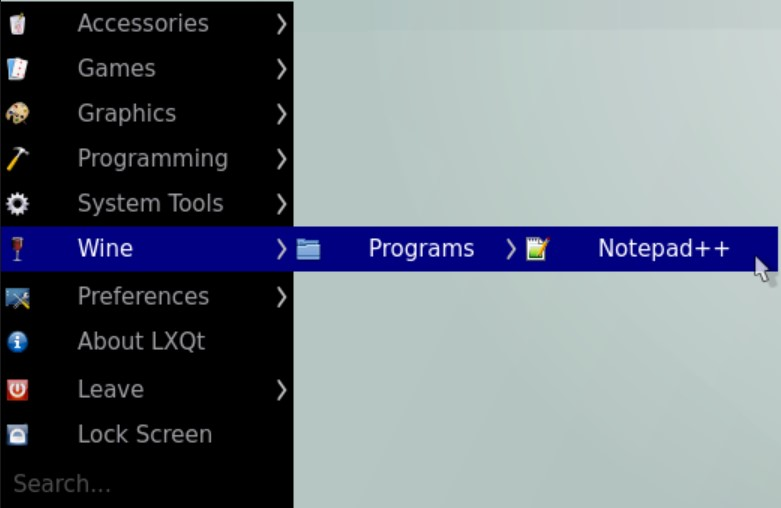

- WINE

Описывает WINE и предоставляет подробные инструкции по установке. Также описывает, как работает WINE, как установить графический помощник, как запускать приложения Windows® на FreeBSD, а также предлагает другие советы и решения.

- Настройка и Тонкая Настройка

Описывает параметры, доступные системным администраторам для настройки системы FreeBSD с целью достижения оптимальной производительности. Также описываются различные конфигурационные файлы, используемые в FreeBSD, и их расположение.

- Процесс загрузки FreeBSD

Описывает процесс загрузки FreeBSD и объясняет, как управлять этим процессом с помощью параметров конфигурации.

- Безопасность

Описывает множество различных инструментов, доступных для обеспечения безопасности системы FreeBSD, включая Kerberos, IPsec и OpenSSH.

- Клетки

Описывает фреймворк клеток и улучшения по сравнению с традиционной поддержкой chroot в FreeBSD.

- Принудительный контроль доступа

Объясняет, что такое Принудительный Контроль Доступа (Mandatory Access Control, MAC) и как этот механизм может быть использован для защиты системы FreeBSD.

- Аудит событий безопасности

Описывает, что такое аудит событий в FreeBSD, как его можно установить, настроить, а также как проверять или отслеживать журналы аудита.

- Устройства хранения

Описывает, как управлять носителями данных и файловыми системами в FreeBSD. Это включает физические диски, RAID-массивы, оптические и ленточные носители, диски в памяти и сетевые файловые системы.

- GEOM: Модульная инфраструктура преобразования дисковых запросов

Описывает, что такое фреймворк GEOM в FreeBSD и как настроить различные поддерживаемые уровни RAID.

- Платформа хранения данных OpenZFS

Описывает платформу хранения данных OpenZFS и предоставляет краткое руководство по началу работы, а также информацию о продвинутых темах, связанных с использованием OpenZFS в FreeBSD.

- Другие файловые системы

Изучает поддержку неродных файловых систем в FreeBSD, таких как ext2, ext3 и ext4.

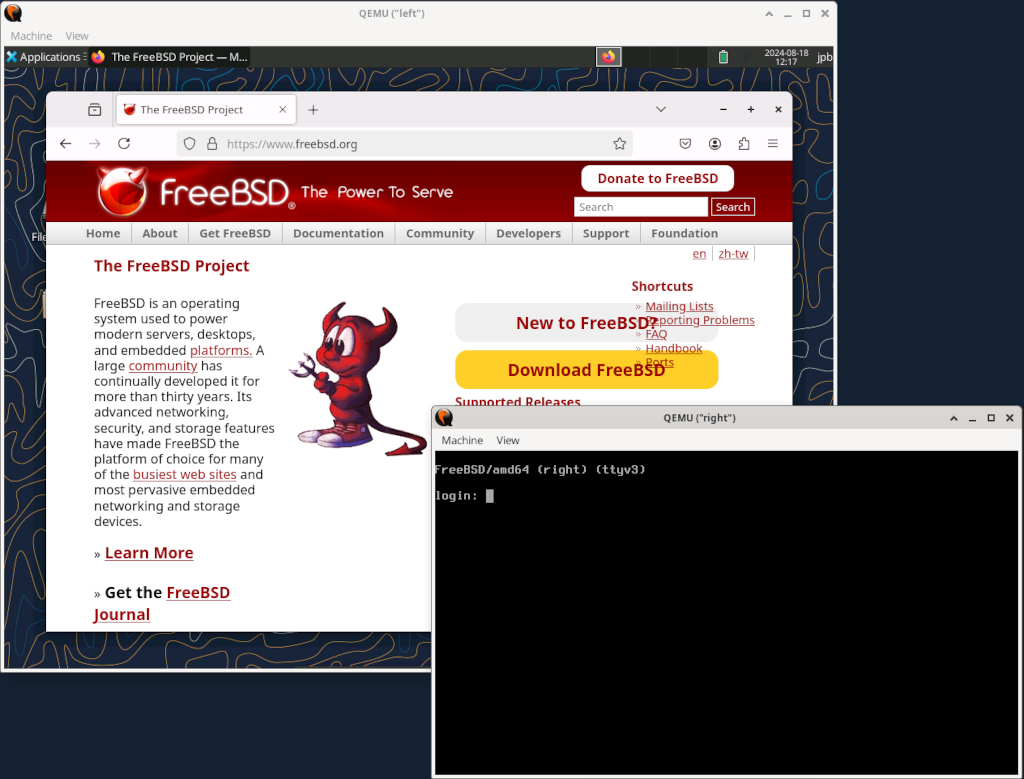

- Виртуализация

Описывает, какие системы виртуализации доступны и как их можно использовать с FreeBSD.

- Локализация - использование и настройка i18n/L10n

Описывает, как использовать FreeBSD на языках, отличных от английского. Рассматривает локализацию как на уровне системы, так и на уровне приложений.

- Обновление и модернизация FreeBSD

Объясняет различия между FreeBSD-STABLE, FreeBSD-CURRENT и выпусками FreeBSD. Описывает, какие пользователи могут извлечь выгоду из отслеживания разработки системы, и излагает этот процесс. Рассматривает методы, которые пользователи могут использовать для обновления своей системы до последнего безопасного выпуска.

- DTrace

Описывает, как настроить и использовать инструмент DTrace от Sun™ в FreeBSD. Динамическая трассировка помогает выявлять проблемы с производительностью, выполняя анализ системы в реальном времени.

- Режим USB-устройства / USB OTG

Объясняет использование режима USB0-устройства и USB On The Go (USB OTG) в FreeBSD.

- PPP

Описывает, как использовать PPP для подключения к удалённым системам в FreeBSD.

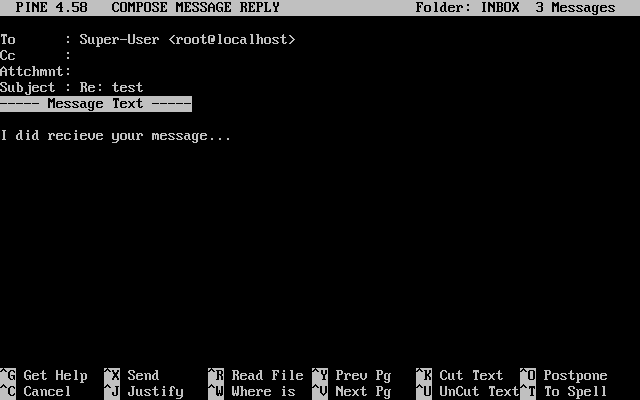

- Электронная Почта

Объясняет различные компоненты почтового сервера и рассматривает простые вопросы настройки для наиболее популярного почтового сервера: sendmail.

- Сетевые серверы

Предоставляет подробные инструкции и примеры конфигурационных файлов для настройки вашей FreeBSD-машины в качестве сервера сетевых файловых систем, сервера доменных имен, сервера сетевой информационной системы или сервера синхронизации времени.

- Межсетевые экраны

Объясняет философию программных межсетевых экранов и предоставляет подробную информацию о настройке различных межсетевых экранов, доступных для FreeBSD.

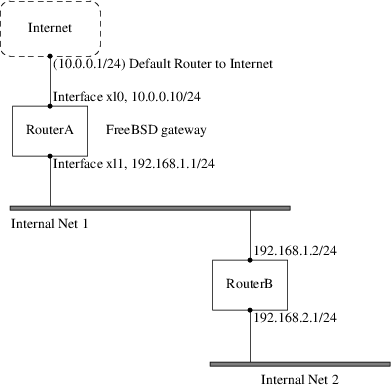

- Расширенные сетевые технологии

Описывает множество тем, связанных с сетями, включая совместное использование интернет-подключения с другими компьютерами в локальной сети, расширенные темы маршрутизации, беспроводные сети, Bluetooth®, ATM, IPv6 и многое другое.

- Получение FreeBSD

Перечисляет различные источники для получения FreeBSD на CDROM или DVD, а также различные сайты в Интернете, которые позволяют загрузить и установить FreeBSD.

- Библиография

Эта книга затрагивает множество различных тем, которые могут пробудить в читателях желание узнать больше. В библиографии приведён список отличных книг, на которые есть ссылки в тексте.

- Ресурсы в Интернете

Описывает множество форумов, доступных для пользователей FreeBSD, где можно задавать вопросы и участвовать в технических обсуждениях, связанных с FreeBSD.

- OpenPGP Ключи

Перечисляет PGP-отпечатки нескольких разработчиков FreeBSD.

Условные обозначения, используемые в этой книге

Для обеспечения единообразия и удобочитаемости текста в книге соблюдаются определённые соглашения.

Типографические соглашения

- Курсив

Курсивный шрифт используется для имен файлов, URL-адресов, выделенного текста и первого упоминания технических терминов.

МоноширинныйМоноширинный шрифт используется для сообщений об ошибках, команд, переменных окружения, названий портов, имён хостов, имён пользователей, имён групп, имён устройств, переменных и фрагментов кода.

- Жирный

Жирный шрифт используется для приложений, команд и клавиш.

Ввод пользователя

Ключи выделены жирным шрифтом, чтобы отличаться от остального текста. Комбинации клавиш, которые нужно нажимать одновременно, обозначаются символом + между клавишами, например:

Ctrl+Alt+Del

Пользователь должен одновременно нажать клавиши Ctrl, Alt и Del.

Клавиши, которые нужно нажимать последовательно, разделяются запятыми, например:

Ctrl+X, Ctrl+S

Это означает, что пользователь должен одновременно нажать клавиши Ctrl и X, а затем одновременно нажать клавиши Ctrl и S.

Примеры

Примеры, начинающиеся с C:\>, обозначают команду MS-DOS®. Если не указано иное, эти команды могут быть выполнены в окне "Командная строка" в современной среде Microsoft® Windows®.

Примеры, начинающиеся с символа #, обозначают команды, которые должны выполняться с правами суперпользователя в FreeBSD. Вы можете войти в систему как root для выполнения команды или использовать обычную учётную запись и применить su(1) для получения прав суперпользователя.

# dd if=kern.flp of=/dev/fd0Примеры, начинающиеся с символа %, обозначают команды, которые должны выполняться от имени обычной учётной записи. Если не указано иное, для установки переменных окружения и других команд оболочки используется синтаксис C-shell.

% topБлагодарности

Эта книга — результат труда многих сотен людей по всему миру. Будь то исправления опечаток или целые главы, все их вклады оказались полезными.

Несколько компаний поддержали разработку этого документа, оплачивая работу авторов на полную ставку, финансируя публикацию и т.д. В частности, BSDi (позже приобретенная Wind River Systems) оплачивала членам FreeBSD Documentation Project работу над улучшением этой книги на полной ставке вплоть до публикации первого печатного издания в марте 2000 года (ISBN 1-57176-241-8). Затем Wind River Systems оплатила работу нескольких дополнительных авторов для внесения ряда улучшений в инфраструктуру печатного вывода и добавления новых глав к тексту. Эта работа завершилась публикацией второго печатного издания в ноябре 2001 года (ISBN 1-57176-303-1). В 2003-2004 годах FreeBSD Mall, Inc оплатила работу нескольких участников над улучшением Руководства в рамках подготовки к третьему печатному изданию. Третье печатное издание было разделено на два тома. Оба тома были опубликованы как The FreeBSD Handbook 3rd Edition Volume 1: User Guide (ISBN 1-57176-327-9) и The FreeBSD Handbook 3rd Edition Volume 2: Administrators Guide (ISBN 1-57176-328-7).

Часть I: В начале

Эта часть руководства предназначена для пользователей и администраторов, которые только начинают работать с FreeBSD. В следующих главах:

Введение в FreeBSD.

Пошаговое руководство по установке системы.

Основы работы с UNIX® для начинающих.

Установка стороннего программного обеспечения из коллекции портов.

Знакомство с системой X Window, настройка графического окружения для повышения эффективности работы.

Введение в Wayland, новый сервер экрана для UNIX®.

Количество ссылок в тексте на следующие главы сведено к минимуму, чтобы данный раздел можно было последовательно прочитать от начала до конца без необходимости постоянного перелистывания страниц.

Глава 1. Введение

1.1. Обзор

Спасибо за ваш интерес к FreeBSD! Следующая глава охватывает различные аспекты проекта FreeBSD, такие как его история, цели, модель разработки и так далее.

Прочитайте эту главу, чтобы узнать:

Как FreeBSD соотносится с другими операционными системами.

История проекта FreeBSD.

Цели проекта FreeBSD.

Основы модели разработки открытого исходного кода FreeBSD.

Откуда произошло название «FreeBSD».

1.2. Добро пожаловать в FreeBSD!

FreeBSD — это операционная система с открытым исходным кодом, соответствующая стандартам и похожая на Unix, предназначенная для компьютеров на архитектурах x86 (как 32-, так и 64-битных), ARM, AArch64, RISC-V, POWER и PowerPC. Она предоставляет все функции, которые сегодня считаются само собой разумеющимися, такие как вытесняющая многозадачность, защита памяти, виртуальная память, многопользовательские возможности, поддержка SMP, все инструменты разработки с открытым исходным кодом для различных языков и фреймворков, а также возможности для рабочих станций, включая X Window System, KDE или GNOME. Её основные преимущества:

Лицензия Open Source с либеральными условиями, которая предоставляет вам права свободно изменять и расширять её исходный код, а также включать его как в проекты с открытым исходным кодом, так и в закрытые продукты, не накладывая ограничений, характерных для коплефтых лицензий, и избегая потенциальных проблем несовместимости лицензий.

Мощные TCP/IP сети — FreeBSD реализует промышленные стандартные протоколы с постоянно растущей производительностью и масштабируемостью. Это делает её отличным выбором как для серверов, так и для маршрутизации/файрволинга — и действительно, многие компании и поставщики используют её именно для этих целей.

Полностью интегрированная поддержка OpenZFS, включая root-on-ZFS, ZFS Boot Environments, управление отказами, делегирование административных задач, поддержку клеток (jail), документацию, специфичную для FreeBSD, и поддержку системного установщика.

Расширенные функции безопасности, от системы принудительного контроля доступа до механизмов песочницы и возможностей Capsicum.

Более 30 тысяч предварительно собранных пакетов для всех поддерживаемых архитектур, а также Коллекция портов, которая позволяет легко создавать собственные настраиваемые пакеты.

Документация - в дополнение к Руководству и книгам различных авторов, охватывающим темы от системного администрирования до внутреннего устройства ядра, существуют также man(1) страницы, доступные не только для пользовательских демонов, утилит и конфигурационных файлов, но и для API драйверов ядра (раздел 9) и отдельных драйверов (раздел 4).

Простая и последовательная структура репозитория и система сборки - FreeBSD использует единый репозиторий для всех своих компонентов, как ядра, так и пользовательского пространства. Это, наряду с унифицированной и легко настраиваемой системой сборки, а также продуманным процессом разработки, позволяет легко интегрировать FreeBSD в инфраструктуру сборки вашего продукта.

Верность философии Unix, предпочитая модульность вместо монолитных "всё в одном" демонов с жёстко заданным поведением.

Двоичная совместимость с Linux, позволяющая запускать многие Linux-приложения без необходимости виртуализации.

FreeBSD основана на релизе 4.4BSD-Lite от Computer Systems Research Group (CSRG) Калифорнийского университета в Беркли и продолжает славные традиции разработки систем BSD. Помимо отличной работы, проделанной CSRG, проект FreeBSD вложил многие тысячи человеко-часов в расширение функциональности и тонкую настройку системы для достижения максимальной производительности и надёжности в условиях реальных нагрузок. FreeBSD предлагает производительность и надёжность, сопоставимые с другими решениями с открытым исходным кодом и коммерческими предложениями, в сочетании с передовыми функциями, недоступными больше нигде.

1.2.1. Что может FreeBSD?

Применение FreeBSD действительно ограничено только собственной фантазией. От разработки программного обеспечения до автоматизации производства, от управления запасами до азимутальной коррекции удалённых спутниковых антенн — если что-то можно сделать с коммерческим продуктом UNIX®, то, скорее всего, это можно сделать и с FreeBSD! FreeBSD также значительно выигрывает от тысяч высококачественных приложений, разработанных исследовательскими центрами и университетами по всему миру, которые часто доступны по очень низкой цене или вообще бесплатно.

Поскольку исходный код FreeBSD также свободно доступен, система может быть адаптирована для специальных приложений или проектов в практически беспрецедентной степени и способами, которые обычно недоступны в операционных системах от большинства крупных коммерческих поставщиков. Вот лишь несколько примеров областей, в которых люди в настоящее время используют FreeBSD:

Интернет-сервисы: Мощный стек TCP/IP, встроенный в FreeBSD, делает её идеальной платформой для различных интернет-сервисов, таких как:

Веб-серверы

IPv4 и IPv6 маршрутизация

Межсетевые экраны и шлюзы NAT («маскарадинг IP»)

Серверы FTP

Почтовые серверы

Серверы хранения данных

Серверы виртуализации

И еще…

Образование: Студенты, изучающие информационные технологии или смежную инженерную специальность, получат выгоду от FreeBSD. Нет лучшего способа познать операционные системы, компьютерную архитектуру и сети, чем получить практический опыт работы с FreeBSD, изучив её внутреннее устройство. Множество свободно доступных САПР, математических и графических пакетов также делают FreeBSD крайне полезной для тех, кто в первую очередь использует компьютер для решения других задач!

Исследования: Благодаря доступности исходного кода всей системы FreeBSD представляет собой отличную платформу для исследований в области операционных систем, а также других разделов компьютерных наук. Свободная доступность FreeBSD также позволяет удалённым группам сотрудничать в разработке идей или совместных проектов, не беспокоясь о специальных лицензионных соглашениях или ограничениях на обсуждение в открытых форумах.

Сеть: Нужен новый маршрутизатор? Сервер имен (DNS)? Межсетевой экран, чтобы защитить вашу внутреннюю сеть от несанкционированного доступа? FreeBSD может легко превратить неиспользуемый компьютер, пылящийся в углу, в продвинутый маршрутизатор с возможностями сложной фильтрации пакетов.

Встроенные системы: FreeBSD представляет собой отличную платформу для создания встроенных систем. С поддержкой архитектур ARM, AArch64 и PowerPC, в сочетании с надёжным сетевым стеком, передовыми функциями и разрешительной лицензией BSD, FreeBSD служит отличной основой для построения встроенных маршрутизаторов, межсетевых экранов и других устройств.

Рабочий стол: FreeBSD представляет собой отличный выбор в качестве недорогого решения для рабочего стола с использованием свободно доступных серверов X11 и Wayland. FreeBSD предлагает на выбор множество открытых окружений рабочего стола, включая стандартные графические интерфейсы GNOME и KDE. FreeBSD даже может загружаться «без диска» с центрального сервера, что делает отдельные рабочие станции ещё дешевле и проще в администрировании.

Разработка ПО: Базовая система FreeBSD включает полный набор инструментов для разработки, в том числе компиляторы C/C++ и отладчики. Поддержка многих других языков программирования также доступна через коллекции портов и пакетов.

FreeBSD доступна для бесплатной загрузки или может быть получена на CD-ROM или DVD. Дополнительную информацию о получении FreeBSD см. в Получение FreeBSD.

1.2.2. Кто использует FreeBSD?

FreeBSD известна своими возможностями веб-сервера. Список отзывов компаний, которые используют FreeBSD в своих продуктах и услугах, можно найти на сайте Фонда FreeBSD. Wikipedia также ведёт список продуктов, основанных на FreeBSD.

1.3. О проекте FreeBSD

Следующий раздел содержит справочную информацию о проекте, включая краткую историю, цели проекта и модель разработки проекта.

1.3.1. Краткая история FreeBSD

Проект FreeBSD зародился в начале 1993 года, отчасти как детище последних трех координаторов Неофициальных наборов патчей 386BSD: Нейта Уильямса, Рода Граймса и Джордана Хаббарда.

Изначальной целью было создание промежуточного снимка состояния 386BSD для исправления ряда проблем, которые не могли быть решены с помощью механизма наборов патчей. В связи с этим ранним рабочим названием проекта было 386BSD 0.5 или 386BSD Interim.

386BSD была операционной системой Билла Джолица, которая на тот момент сильно страдала от почти годичного отсутствия внимания. Поскольку набор патчей с каждым днём становился всё более громоздким, они решили помочь Биллу, выпустив этот промежуточный «очищенный» снимок состояния. Однако эти планы внезапно рухнули, когда Билл Джолиц неожиданно отозвал свою поддержку проекта, не предложив никаких ясных альтернатив.

Трое сочли, что цель по-прежнему стоит усилий, даже без поддержки Билла, и поэтому они дали проекту название «FreeBSD», предложенное Дэвидом Гринманом. Первоначальные задачи были определены после консультаций с текущими пользователями системы, и, когда стало ясно, что проект, возможно, станет реальностью, Джордан связался с Walnut Creek CDROM, стараясь найти каналы распространения FreeBSD тем, у кого не было лёгкого доступа к интернету. Walnut Creek CDROM не только поддержали идею распространения FreeBSD на CD, но и предоставили проекту машину для работы и быстрый интернет-канал. Без почти беспрецедентной веры Walnut Creek CDROM в тогда ещё совершенно неизвестный проект, вряд ли FreeBSD так быстро достигла бы таких высот, на которых она находится сегодня.

Первый релиз FreeBSD на CD-ROM (и в целом в сети) был FreeBSD 1.0, выпущенный в декабре 1993 года. Он основывался на ленте 4.3BSD-Lite ("Net/2") от U.C. Berkeley, с множеством компонентов, также предоставленных 386BSD и Free Software Foundation. Это был довольно успешный первый релиз, за которым последовал весьма успешный FreeBSD 1.1, выпущенный в мае 1994 года.

Примерно в это же время на горизонте сгустились неожиданные тучи, когда Novell и Калифорнийский университет в Беркли урегулировали свой затянувшийся судебный спор о юридическом статусе ленты Berkeley Net/2. По условиям соглашения Калифорнийский университет признал, что три файла из Net/2 содержали «обременённый» код и должны быть удалены, так как являлись собственностью Novell, которая, в свою очередь, ранее приобрела их у AT&T. В обмен Беркли получил «благословение» Novell на то, что выпуск 4.4BSD-Lite, когда он наконец выйдет, будет объявлен свободным от ограничений, а все существующие пользователи Net/2 будут настоятельно рекомендованы к переходу на него. Это касалось и FreeBSD, и проекту дали срок до конца июля 1994 года, чтобы прекратить распространение своей версии на основе Net/2. Согласно условиям соглашения, проекту разрешили сделать один последний выпуск до истечения срока — им стал FreeBSD 1.1.5.1.

Затем FreeBSD приступила к сложной задаче буквально переизобретения себя на основе совершенно нового и довольно неполного набора компонентов 4.4BSD-Lite. Хотя были удалены только три файла, связанных с разделяемой памятью и семафорами System V, в дистрибутив BSD было внесено множество других изменений и исправлений ошибок, поэтому объединение всех наработок FreeBSD с 4.4BSD-Lite оказалось огромной работой. Проекту потребовалось время до ноября 1994 года, чтобы осуществить этот переход, и в декабре он выпустил FreeBSD 2.0 для всего мира. Несмотря на то, что релиз всё ещё был сыроват, он оказался весьма успешным, а в июне 1995 года последовал более стабильный и простой в установке выпуск FreeBSD 2.0.5.

С тех пор FreeBSD выпустила серию релизов, каждый из которых улучшал стабильность, скорость и функциональность предыдущей версии.

На данный момент долгосрочные проекты разработки продолжают вестись в ветке 16.0-CURRENT (main), а снимки состояния 16.0 регулярно публикуются на сервере снимков по мере продвижения работы.

1.3.2. Цели проекта FreeBSD

Цели проекта FreeBSD заключаются в предоставлении программного обеспечения, которое может использоваться для любых целей без каких-либо ограничений. Многие из нас вложили значительные усилия в разработку кода (и проекта) и, конечно, не отказались бы от небольшого финансового вознаграждения время от времени, но мы точно не готовы настаивать на этом. Мы считаем, что наша главная «миссия» — предоставлять код всем желающим, независимо от целей, чтобы код получил максимально широкое распространение и принес максимальную пользу. Это, по нашему мнению, одна из фундаментальных целей свободного программного обеспечения, которую мы горячо поддерживаем.

В нашем исходном коде программное обеспечение, распространяемое под лицензией GNU General Public License (GPL) или Library General Public License (LGPL), имеет несколько больше ограничений, хотя, по крайней мере, в сторону обеспечения доступа, а не наоборот. Однако из-за дополнительных сложностей, которые могут возникнуть при коммерческом использовании ПО под GPL, мы предпочитаем программное обеспечение, предоставленное под более свободной лицензией BSD, когда это разумный вариант.

1.3.3. Модель разработки FreeBSD

Разработка FreeBSD — это очень открытый и гибкий процесс, буквально созданный из вклада тысяч людей по всему миру, что можно увидеть в нашем списке участников. Инфраструктура разработки FreeBSD позволяет этим тысячам участников сотрудничать через Интернет. Мы постоянно ищем новых добровольцев, и тем, кто хочет более тесно вовлечься, стоит ознакомиться со статьёй о вкладе в FreeBSD.

Полезная информация о проекте FreeBSD и процессе его разработки, независимо от того, работаете ли вы самостоятельно или в тесном сотрудничестве:

- Репозитории Git

В течение нескольких лет центральное дерево исходных кодов FreeBSD поддерживалось с помощью CVS (Concurrent Versions System), свободно распространяемой системы контроля версий. В июне 2008 года проект перешёл на использование SVN (Subversion). Переход был признан необходимым, так как технические ограничения CVS становились всё более очевидными из-за быстрого роста дерева исходных кодов и объёма уже накопленной истории. Репозитории проекта документации и коллекции портов также были перенесены с CVS на SVN в мае 2012 года и июле 2012 года соответственно. В декабре 2020 года проект перенёс репозитории исходных кодов и документации на Git, а коллекция портов последовала их примеру в апреле 2021 года. Дополнительную информацию о получении репозитория FreeBSD

src/можно найти в разделе Получение исходных кодов, а подробности о получении коллекции портов FreeBSD — в разделе Использование коллекции портов.- Список коммиттеров

Коммиттеры — это люди, у которых есть доступ на запись в Git-репозиторий и которые уполномочены вносить изменения в исходный код FreeBSD (термин «коммиттер» происходит от команды

commit, используемой в системе контроля версий для добавления новых изменений в репозиторий). Любой может отправить отчёт об ошибке в link:https://bugs.FreeBSD.org/submit/ [Базу данных ошибок]. Перед отправкой отчёта можно воспользоваться списками рассылки FreeBSD, IRC-каналами или форумами, чтобы убедиться, что проблема действительно является ошибкой.- Команда разработчиков FreeBSD

Команда core FreeBSD была бы эквивалентна совету директоров, если бы проект FreeBSD был компанией. Основная задача команды core — убедиться, что проект в целом находится в хорошем состоянии и движется в правильном направлении. Приглашение преданных и ответственных разработчиков в нашу группу коммиттеров — одна из функций команды core, как и привлечение новых членов команды core по мере того, как другие уходят. Текущая команда core была избрана из числа кандидатов-коммиттеров в мае и июне 2024 года. Выборы проводятся каждые 2 года.

Как и большинство разработчиков, большинство членов основной команды также являются добровольцами в разработке FreeBSD и не получают финансовой выгоды от проекта, поэтому «обязательство» не следует ошибочно истолковывать как «гарантированную поддержку». Приведённая выше аналогия с «советом директоров» не совсем точна, и, возможно, правильнее будет сказать, что это люди, которые вопреки здравому смыслу посвятили свою жизнь FreeBSD!

- Фонд FreeBSD

Фонд FreeBSD (FreeBSD Foundation) — это некоммерческая организация 501(c)(3), базирующаяся в США, которая занимается поддержкой и продвижением проекта FreeBSD и его сообщества по всему миру. Фонд финансирует разработку программного обеспечения через гранты на проекты и предоставляет сотрудников для оперативного решения срочных проблем, а также внедрения новых функций и возможностей. Фонд закупает оборудование для улучшения и поддержки инфраструктуры FreeBSD, а также финансирует работу специалистов для повышения тестового покрытия, непрерывной интеграции и автоматизации. Фонд продвигает FreeBSD, участвуя в технических конференциях и мероприятиях по всему миру. Кроме того, Фонд проводит мастер-классы, разрабатывает учебные материалы и презентации для привлечения новых пользователей и разработчиков в проект FreeBSD. Фонд также представляет проект FreeBSD при заключении контрактов, лицензионных соглашений и других юридических договоров, требующих участия официального юридического лица.

- Внешние участники

И последнее, но не менее важное: самая большая группа разработчиков — это сами пользователи, которые практически постоянно предоставляют нам обратную связь и исправления ошибок. Основной способ следить за разработкой базовой системы FreeBSD — подписаться на список рассылки Список рассылки FreeBSD, посвящённый техническим обсуждениям, где обсуждаются подобные вопросы. Для портирования сторонних приложений используется список Список рассылки, посвящённый Портам FreeBSD. Для документации — Список рассылки Проекта Документации FreeBSD. Дополнительную информацию о различных списках рассылки FreeBSD можно найти в разделе Ресурсы в Интернете.

Список участников FreeBSD длинный и постоянно растёт, так почему бы не присоединиться к нему, внеся свой вклад в FreeBSD, уже сегодня? Предоставление кода — не единственный способ!

Вкратце, наша модель разработки организована как свободный набор концентрических кругов. Централизованная модель создана для удобства пользователей FreeBSD, которым предоставляется простой способ отслеживания единой централизованной кодовой базы, а не для того, чтобы исключить потенциальных участников! Наше стремление — предоставить стабильную операционную систему с обширным набором согласованных прикладных программ, которые пользователи могут легко устанавливать и использовать — данная модель отлично справляется с этой задачей.

Мы просим от тех, кто хочет присоединиться к нам в качестве разработчиков FreeBSD, лишь такой же преданности, которую проявляют нынешние участники проекта для его дальнейшего успеха!

1.3.4. Сторонние программы

Помимо базовых дистрибутивов, FreeBSD предлагает коллекцию портированного программного обеспечения, включающую тысячи популярных программ. Список портов варьируется от HTTP-серверов до игр, языков программирования, редакторов и почти всего, что между ними. Насчитывается около 36000 портов; вся Коллекция портов занимает примерно 3 GB. Чтобы скомпилировать порт, достаточно перейти в каталог программы, которую вы хотите установить, ввести make install, а система сделает всё остальное. Полный исходный дистрибутивный файл для каждого порта загружается динамически, поэтому требуется достаточно места на диске для сборки только нужных портов.

Почти каждый порт также доступен в виде предварительно скомпилированного «пакета», который можно установить простой командой (pkg install) для тех, кто не хочет компилировать порты из исходного кода. Дополнительная информация о пакетах и портах доступна в Установка приложений: Пакеты и Порты.

1.3.5. Дополнительная документация

Все поддерживаемые версии FreeBSD предоставляют возможность в установщике установить дополнительную документацию в /usr/local/share/doc/freebsd во время первоначальной настройки системы. Документация также может быть установлена позже с использованием пакетов:

# pkg install en-freebsd-docДля локализованных версий замените «en» на префикс нужного языка. Учтите, что некоторые локализованные версии могут быть устаревшими и содержать информацию, которая больше не является корректной или актуальной. Читайте локально установленные руководства в веб-браузере, используя следующие URL-адреса:

Руководство FreeBSD/usr/local/share/doc/freebsd/en/books/handbook/handbook_en.pdf- Часто задаваемые вопросы по FreeBSD (FAQ)

/usr/local/share/doc/freebsd/en/books/faq/faq_en.pdf

Актуальную документацию всегда можно найти на Портале документации.

Все товарные знаки являются собственностью их законных владельцев.

Глава 2. Установка FreeBSD

2.1. Обзор

FreeBSD поддерживает различные архитектуры, включая amd64, ARM®, RISC-V® и PowerPC®. В зависимости от архитектуры и платформы, различные образы могут быть скачены для установки или непосредственного запуска FreeBSD.

Типы образов:

Диски образов виртуальных машин, такие как

qcow2,vmdk,vhd, и образы raw-устройств. Это не установочные образы, а образы с предустановленной FreeBSD, готовые к выполнению задач после установки. Образы виртуальных машин также часто используются в облачных средах.Образы SD-карт для встраиваемых систем, таких как Raspberry Pi. Эти файлы необходимо распаковать и записать как сырой образ на SD-карту, с которой будет загружаться плата.

Установочные образы для загрузки с ISO или USB-устройства, чтобы установить FreeBSD на диск для обычной настольной, портативной или серверной системы.

Остальная часть этой главы описывает третий случай, объясняя, как установить FreeBSD с использованием текстовой программы установки под названием bsdinstall. Между установщиком и тем, что показано здесь, могут быть незначительные различия, поэтому используйте эту главу как общее руководство, а не как точную инструкцию.

Прочитайте эту главу, чтобы узнать:

Как получить образы FreeBSD и создать установочные носители FreeBSD.

Как запустить bsdinstall.

Вопросы, которые задаст bsdinstall, их значение и как на них отвечать.

Как решить проблемы неудачной установки.

Как получить доступ к свежей версии FreeBSD перед установкой системы.

2.2. Минимальные требования к оборудованию

Требования к оборудованию для установки FreeBSD зависят от архитектуры и версии. Поддерживаемые аппаратные архитектуры и устройства для выпуска FreeBSD перечислены на странице FreeBSD Release Information. На странице FreeBSD download page также приведены рекомендации по выбору правильного образа для различных архитектур.

2.3. Задачи перед установкой

После того как будет подтверждено, что система соответствует минимальным требованиям для установки FreeBSD, необходимо загрузить установочный файл и подготовить установочный носитель.

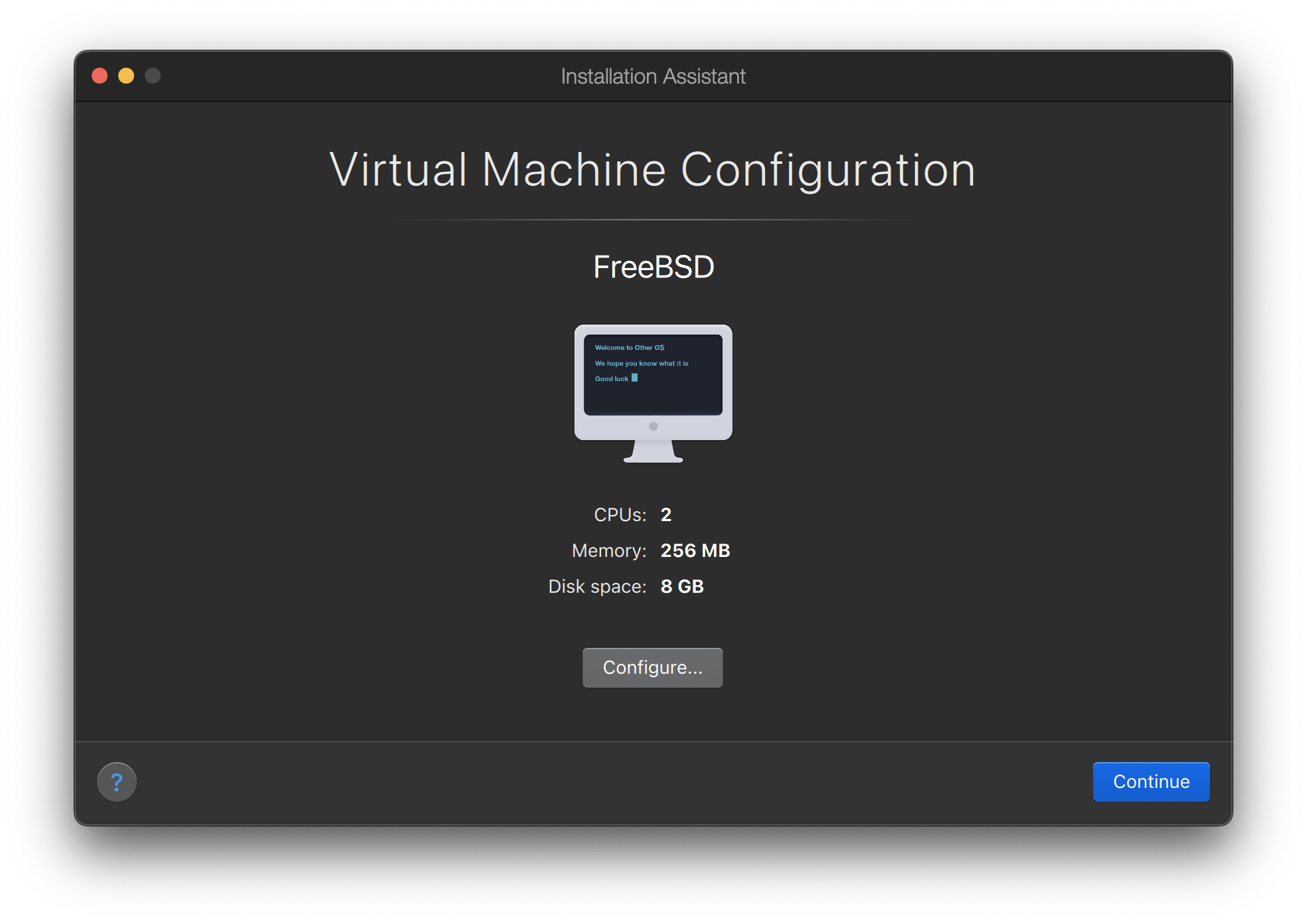

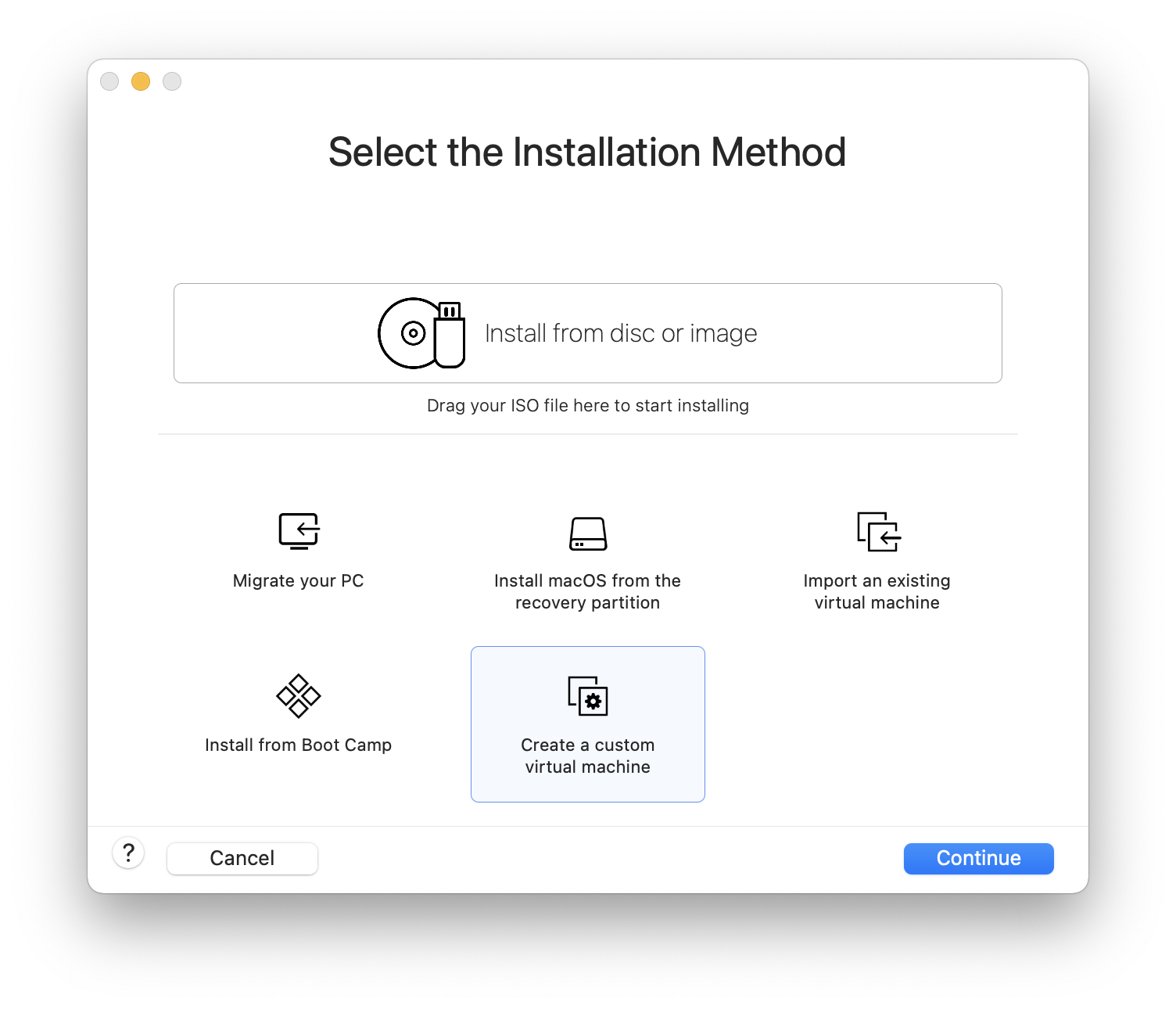

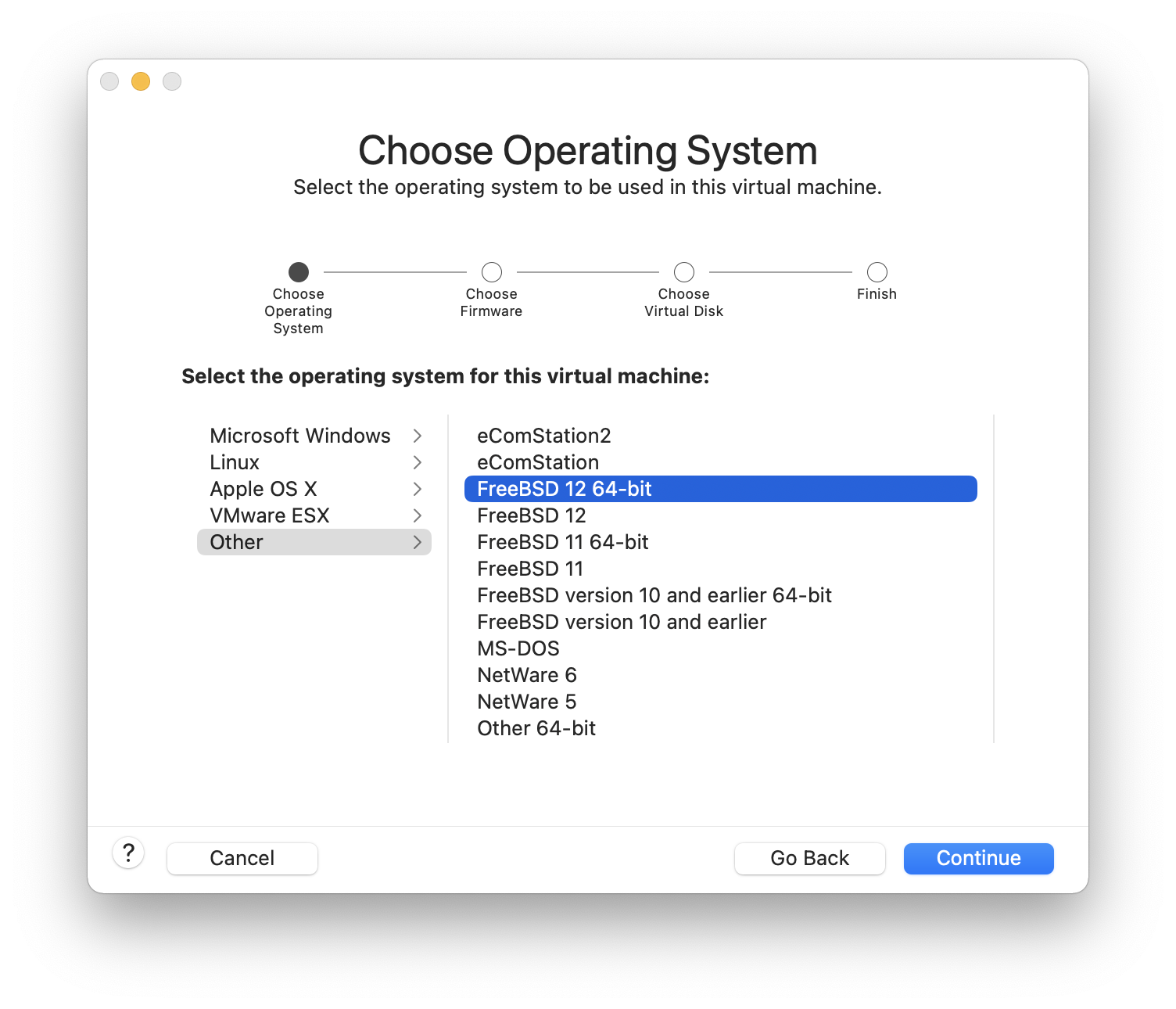

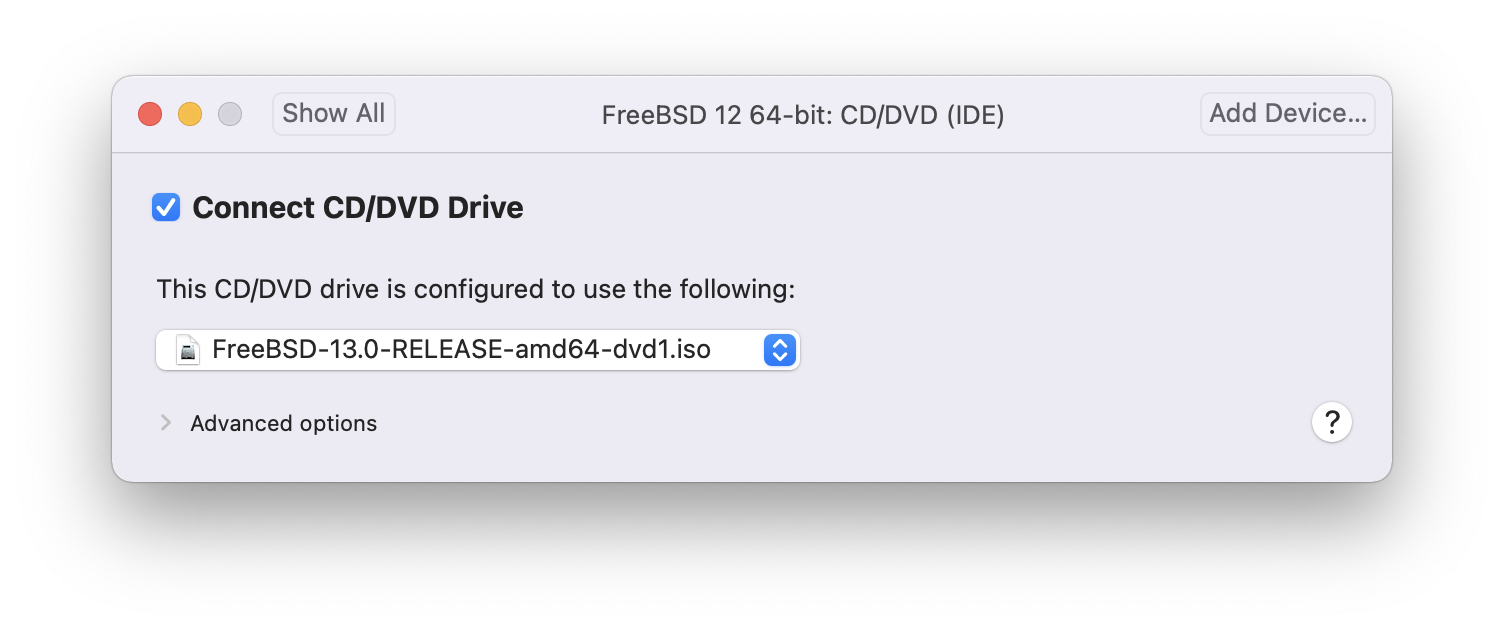

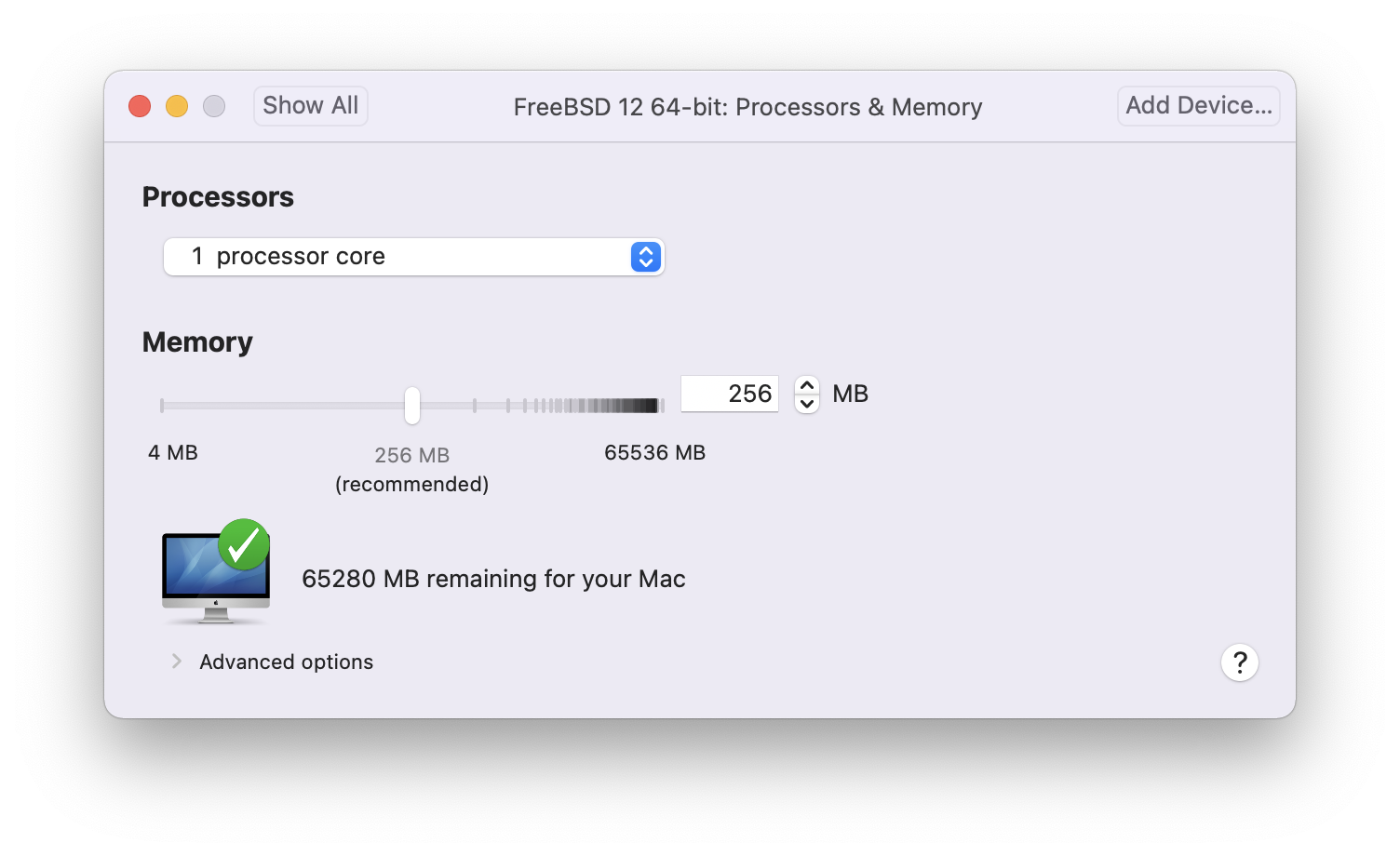

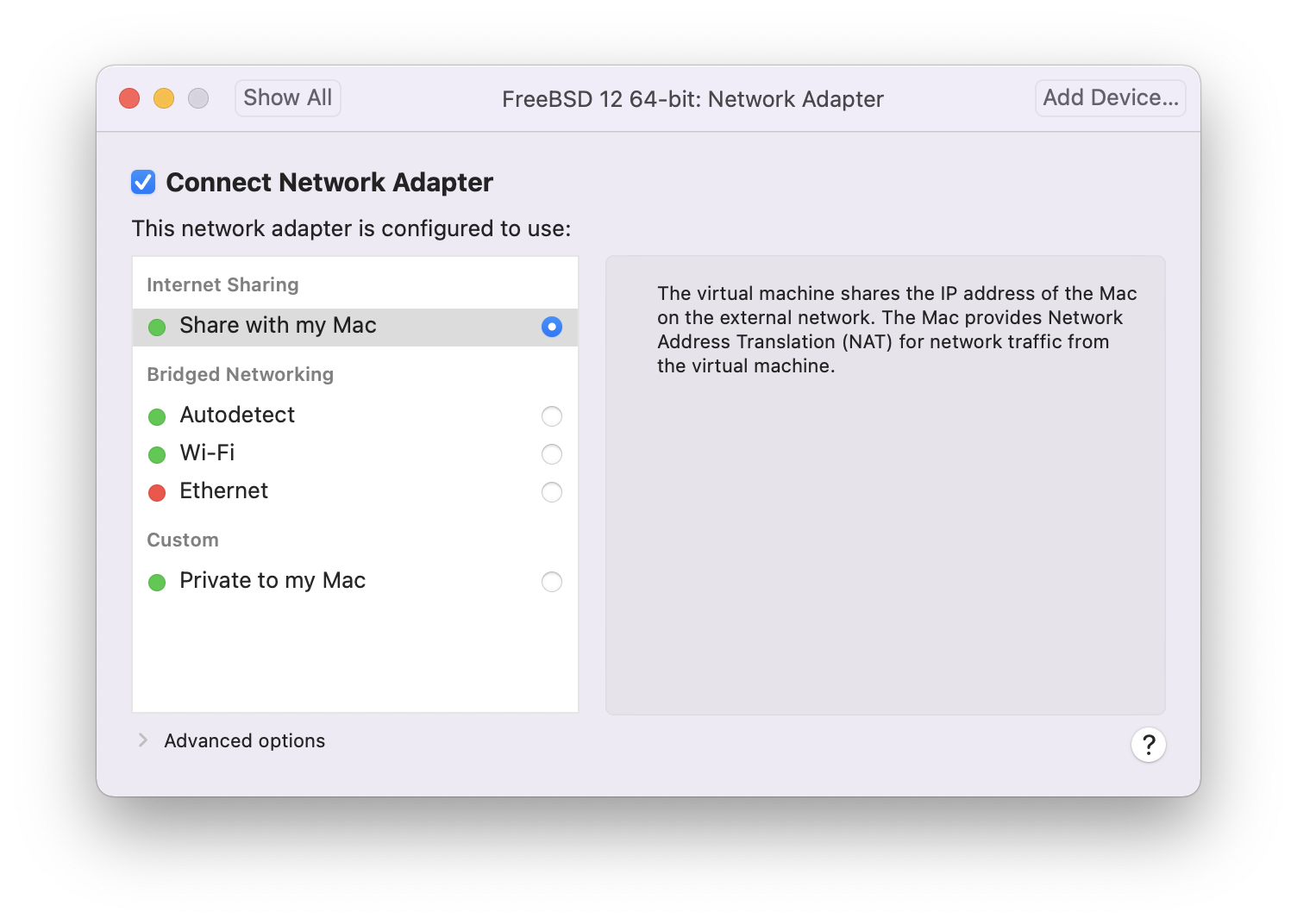

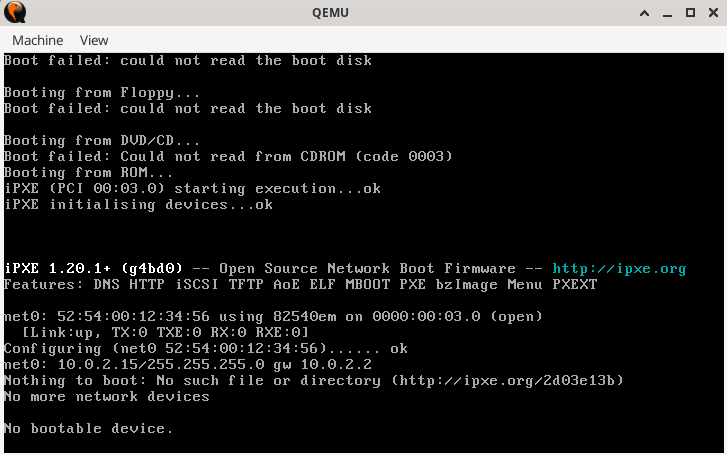

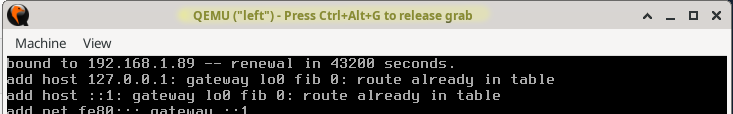

Рассмотрите возможность использования Виртуализации, если вы хотите использовать FreeBSD на системе, где уже установлена другая операционная система. |

Прежде чем перейти к установке, убедитесь, что система готова, проверив пункты из этого контрольного списка:

Резервное копирование важных данных

Перед установкой любой операционной системы всегда создавайте резервную копию всех важных данных. Не храните резервную копию на системе, на которую производится установка. Вместо этого сохраните данные на съемный диск, такой как USB-накопитель, другую систему в сети или в онлайн-сервис резервного копирования. Проверьте резервную копию перед началом установки, чтобы убедиться, что она содержит все необходимые файлы. После того как установщик отформатирует диск системы, все данные, хранящиеся на этом диске, будут потеряны.

Выберите место для установки FreeBSD

Если FreeBSD будет единственной операционной системой, этот шаг можно пропустить. Но если FreeBSD будет находиться на диске вместе с другой операционной системой, определите, какой диск или раздел будет использоваться для FreeBSD.

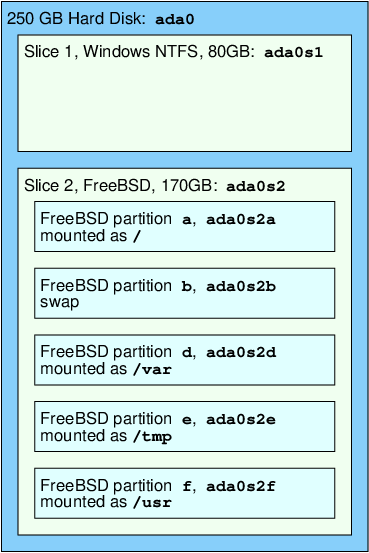

В архитектурах i386 и amd64 диски могут быть разделены на несколько разделов с использованием одной из двух схем разделения. Традиционная Главная загрузочная запись (MBR) содержит таблицу разделов, определяющую до четырёх основных разделов. По историческим причинам FreeBSD называет эти основные разделы слайсами. Один из этих основных разделов может быть преобразован в расширенный раздел, содержащий несколько логических разделов. Таблица разделов GUID (GPT) — это более новый и простой метод разделения диска. Стандартные реализации GPT позволяют создавать до 128 разделов на диске, что устраняет необходимость в логических разделах.

Загрузчик FreeBSD требует наличия либо первичного, либо GPT-раздела. Если все первичные или GPT-разделы уже заняты, необходимо освободить один для FreeBSD. Чтобы создать раздел без удаления существующих данных, используйте инструмент для изменения размера разделов, чтобы уменьшить существующий раздел и создать новый раздел, используя освободившееся пространство.

Альтернативой изменению существующих разделов диска системы является использование Виртуализации, которая позволяет одновременно запускать несколько операционных систем без необходимости изменения разделов.

Различные бесплатные и коммерческие инструменты для изменения размера разделов перечислены в статье Список программ для работы с разделами диска на Википедии. GParted Live — это бесплатный Live CD, включающий редактор разделов GParted.

При правильном использовании утилиты для сжатия дисков могут безопасно освободить место для создания нового раздела. Поскольку существует вероятность выбора неправильного раздела, всегда создавайте резервные копии важных данных и проверяйте их целостность перед изменением разделов диска.

Разделы диска с разными операционными системами позволяют установить несколько операционных систем на один компьютер.

Соберите информацию о сети

Некоторые методы установки FreeBSD требуют наличия сетевого подключения для загрузки файлов установки. После одного из этапов установки программа-установщик предложит настроить сетевые интерфейсы системы.

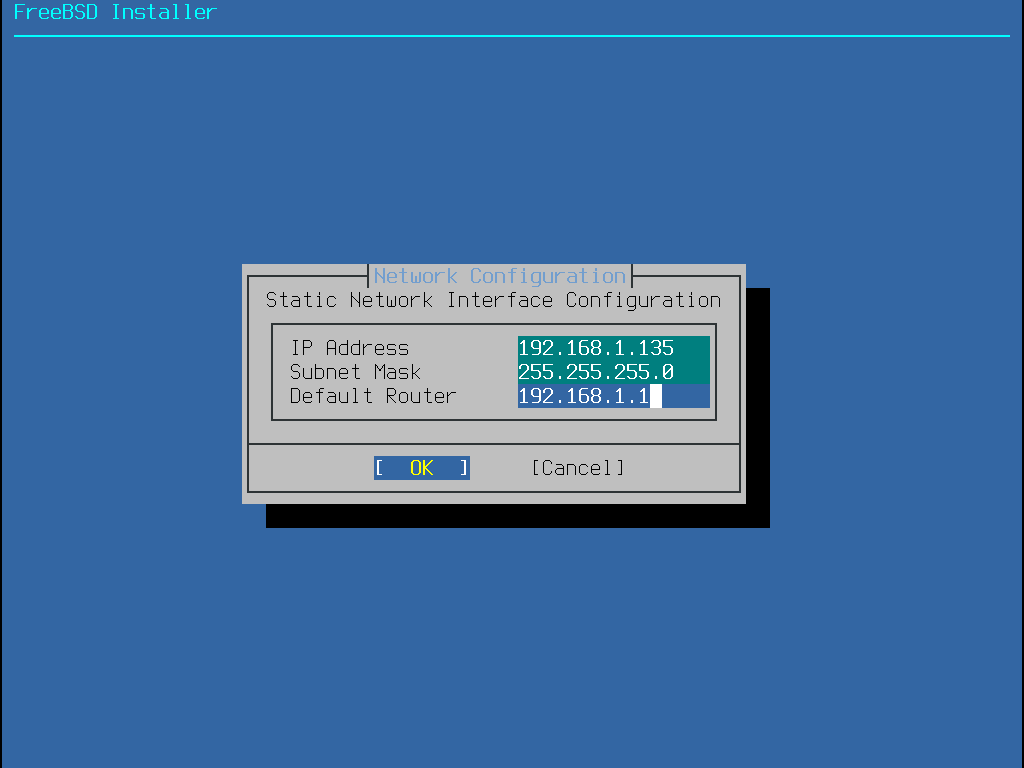

Если в сети есть DHCP-сервер, его можно использовать для автоматической настройки сети. Если DHCP недоступен, следующую информацию о сети для системы необходимо получить у локального сетевого администратора или интернет-провайдера:

Необходимая сетевая информация

IP-адрес

Маска подсети

IP-адрес шлюза по умолчанию

Доменное имя сети

IP-адреса DNS-серверов сети

Проверьте наличие исправлений в FreeBSD

Хотя проект FreeBSD стремится к тому, чтобы каждая версия FreeBSD была максимально стабильной, иногда в процессе могут возникать ошибки. В очень редких случаях эти ошибки влияют на процесс установки. Когда такие проблемы обнаруживаются и исправляются, они отмечаются на странице FreeBSD Errata для каждой версии. Перед установкой проверьте список errata, чтобы убедиться в отсутствии проблем, которые могут повлиять на установку.

Информация и список ошибок для всех выпусков доступны на странице Информация о релизе FreeBSD.

2.3.1. Подготовьте установочный носитель

Установщик FreeBSD — это не приложение, которое можно запустить из другой операционной системы. Вместо этого скачайте файл установки FreeBSD, запишите его на носитель, соответствующий его типу и размеру (CD, DVD или USB), и загрузите систему для установки с этого носителя.

Файлы для установки FreeBSD доступны на странице скачивания FreeBSD. Имя каждого файла установки включает версию выпуска FreeBSD, архитектуру и тип файла.

Файлы для установки доступны в нескольких форматах, сжатые с помощью xz(1) или несжатые. Форматы различаются в зависимости от архитектуры компьютера и типа носителя.

Типы файлов установки:

-bootonly.iso— это самый маленький установочный файл, так как он содержит только установщик. Для установки требуется работающее интернет-соединение, так как установщик загрузит файлы, необходимые для завершения установки FreeBSD. Этот файл следует записать на оптический носитель.-disc1.iso— этот файл содержит все необходимые файлы для установки FreeBSD, её исходных кодов и Коллекции портов. Данный файл следует записать на оптический носитель.-dvd1.iso— этот файл содержит все необходимые файлы для установки FreeBSD, его исходные коды и Коллекцию портов. Также в него включён набор популярных бинарных пакетов для установки оконного менеджера и некоторых приложений, что позволяет установить полноценную систему с носителя без подключения к Интернету. Этот файл следует записать на оптический диск.-memstick.img— этот файл содержит все необходимые файлы для установки FreeBSD, её исходных кодов и Коллекции портов. Запишите этот файл на USB-накопитель, как показано в Запись образа на USB.-mini-memstick.img— как и-bootonly.iso, не содержит файлов для установки, но загружает их по мере необходимости. Требуется работающее интернет-подключение во время установки. Этот образ должен быть записан на USB-накопитель, как показано в Запись образа на USB.

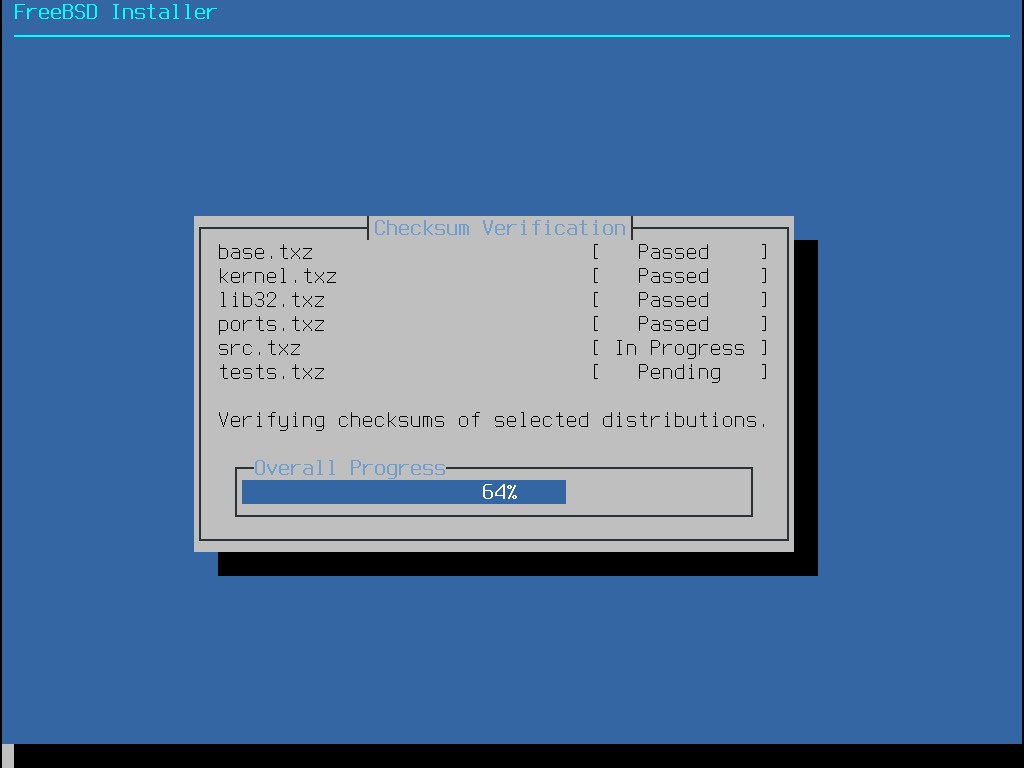

После загрузки файла образа загрузите как минимум один файл контрольной суммы из того же каталога. Доступны два файла контрольной суммы, названные в соответствии с номером выпуска и архитектурой. Например: CHECKSUM.SHA256-FreeBSD-13.1-RELEASE-amd64 и CHECKSUM.SHA512-FreeBSD-13.1-RELEASE-amd64.

После загрузки одного из файлов (или обоих) вычислите контрольную сумму для файла образа и сравните её с указанной в файле контрольной суммы. Обратите внимание, что необходимо сравнивать вычисленную контрольную сумму с правильным файлом, так как они соответствуют разным алгоритмам: SHA256 и SHA512. FreeBSD предоставляет утилиты sha256(1) и sha512(1), которые можно использовать для вычисления контрольной суммы. В других операционных системах существуют аналогичные программы.

Проверка контрольной суммы в FreeBSD может быть выполнена автоматически с помощью sha256sum(1) (и sha512sum(1)) путем выполнения:

% sha256sum -c CHECKSUM.SHA256-FreeBSD-13.1-RELEASE-amd64 FreeBSD-13.1-RELEASE-amd64-dvd1.iso

FreeBSD-13.1-RELEASE-amd64-dvd1.iso: OKХеш-суммы должны полностью совпадать. Если хеш-суммы не совпадают, образ файла повреждён и его необходимо загрузить заново.

2.3.1.1. Запись образа на USB-накопитель

Файл *memstick.img представляет собой образ полного содержимого USB-накопителя. Его нельзя просто скопировать на целевое устройство как файл. Существует несколько программ для записи *.img на USB-накопитель. В этом разделе описаны две такие утилиты.

Прежде чем продолжить, создайте резервную копию всех важных данных на USB-накопителе. Эта процедура удалит все существующие данные на носителе. |

Процедура. Использование dd для записи образа

Этот пример использует |

Утилита командной строки доступна в системах BSD, Linux® и Mac OS®. Чтобы записать образ с помощью

dd, вставьте USB-накопитель и определите его имя устройства. Затем укажите имя загруженного файла установки и имя устройства USB-накопителя. В этом примере записывается образ установки amd64 на первое USB-устройство в существующей системе FreeBSD.# dd if=FreeBSD-13.1-RELEASE-amd64-memstick.img of=/dev/da0 bs=1M conv=syncЕсли команда завершается с ошибкой, убедитесь, что USB-накопитель не смонтирован и что указано имя диска, а не раздела.

Некоторые операционные системы могут потребовать выполнения этой команды с sudo(8). Синтаксис dd(1) немного различается на разных платформах; например, Mac OS® требует указания

bs=1mв нижнем регистре. Системы, такие как Linux®, могут буферизировать запись. Чтобы принудительно завершить все операции записи, используйте sync(8).

Процедура. Запись образа с использованием Windows®

Убедитесь, что указали правильную букву диска, так как все существующие данные на указанном диске будут перезаписаны и уничтожены. |

Получение Image Writer для Windows®

Image Writer for Windows®— это бесплатное приложение, которое позволяет корректно записать файл образа на USB-накопитель. Загрузите его с официальной страницы win32diskimager и распакуйте в нужную папку.Запись образа с помощью Image Writer

Дважды щелкните по значку Win32DiskImager, чтобы запустить программу. Убедитесь, что буква диска, указанная в разделе

Device, соответствует диску с флеш-накопителем. Нажмите на значок папки и выберите образ, который нужно записать на флеш-накопитель. Нажмите Save, чтобы подтвердить имя файла образа. Убедитесь, что все правильно и что никакие папки на флеш-накопителе не открыты в других окнах. Когда все готово, нажмите Write, чтобы записать файл образа на флеш-накопитель.

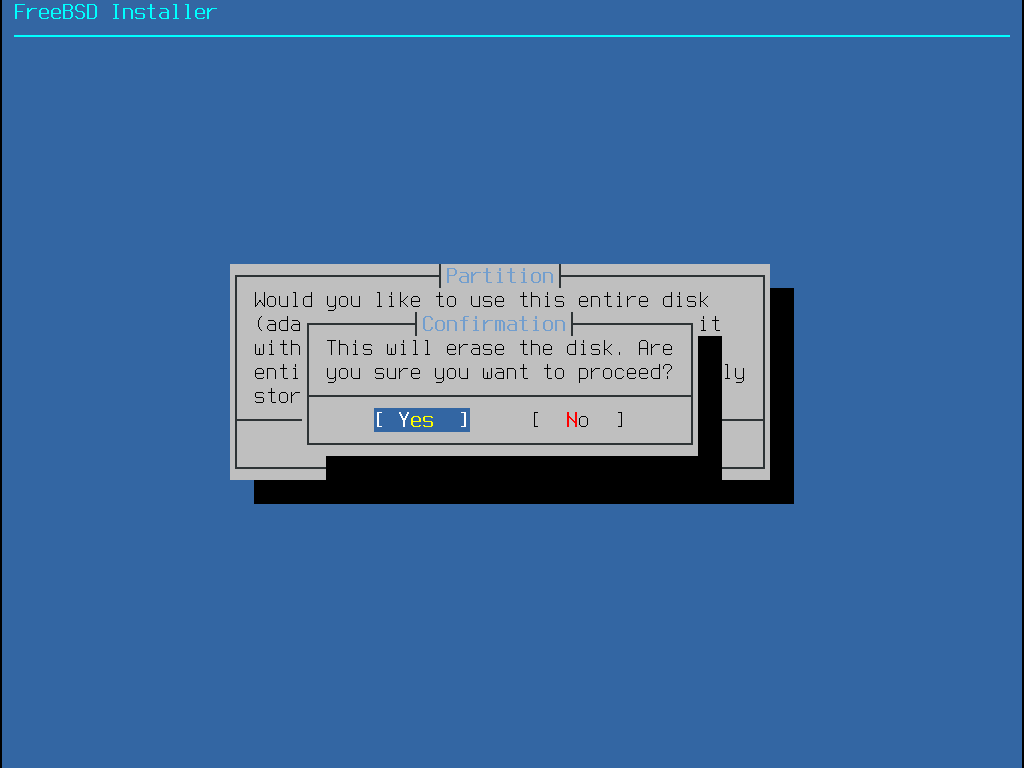

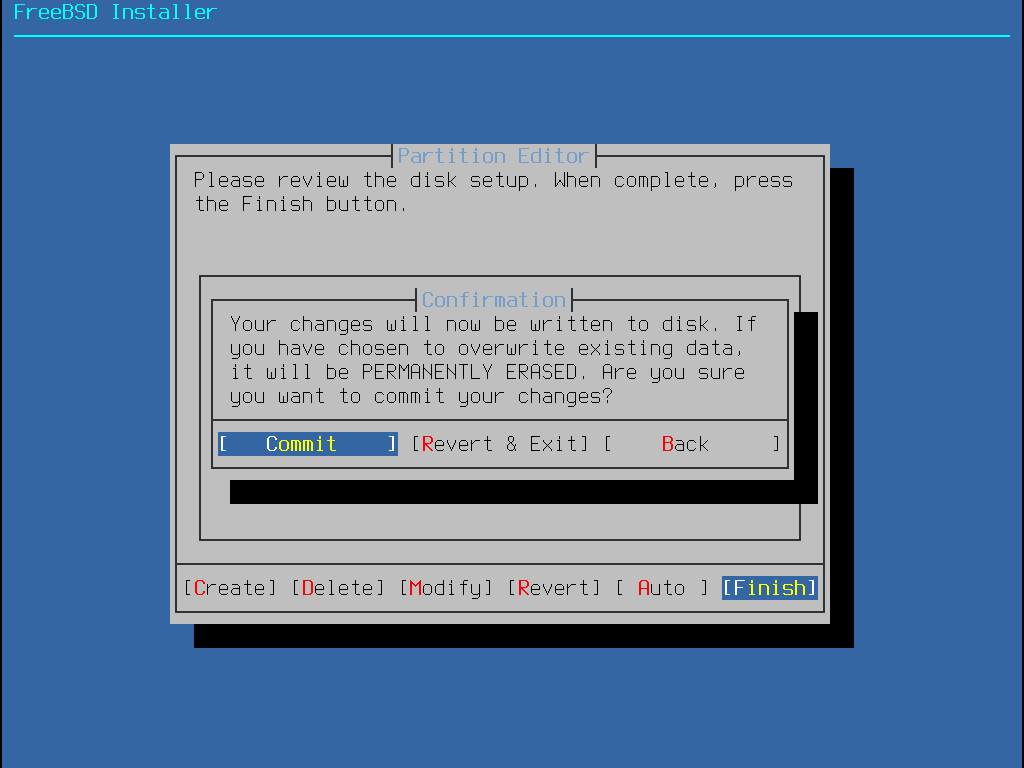

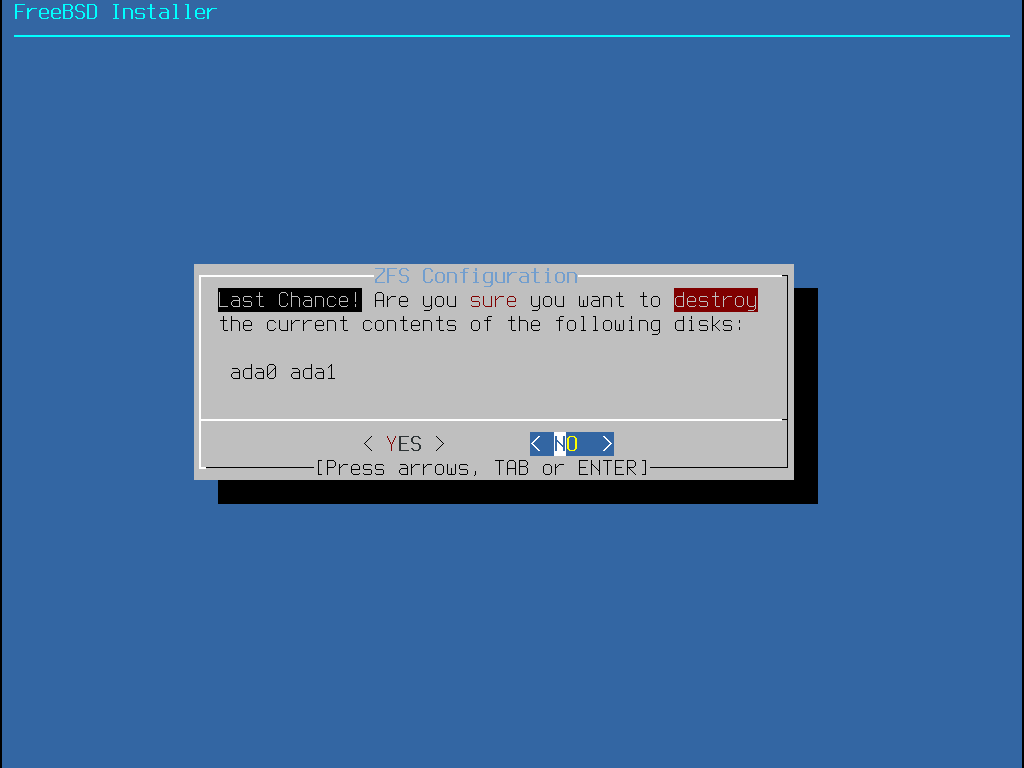

2.4. Начало установки

По умолчанию установка не вносит никаких изменений на диск(и) до следующего сообщения: Your changes will now be written to disk. If you have chosen to overwrite existing data, it will be PERMANENTLY ERASED. Are you sure you want to commit your changes? Установку можно прервать в любой момент до этого предупреждения. Если есть опасения, что что-то настроено неправильно, просто выключите компьютер до этого момента, и никакие изменения не будут внесены в диски системы. |

В этом разделе описывается, как загрузить систему с установочного носителя, подготовленного в соответствии с инструкциями в пункте Подготовка установочного носителя. При использовании загрузочной USB-флешки подключите её к компьютеру перед включением. При загрузке с CD или DVD включите компьютер и вставьте носитель при первой возможности. Настройка системы для загрузки с подключённого носителя зависит от архитектуры.

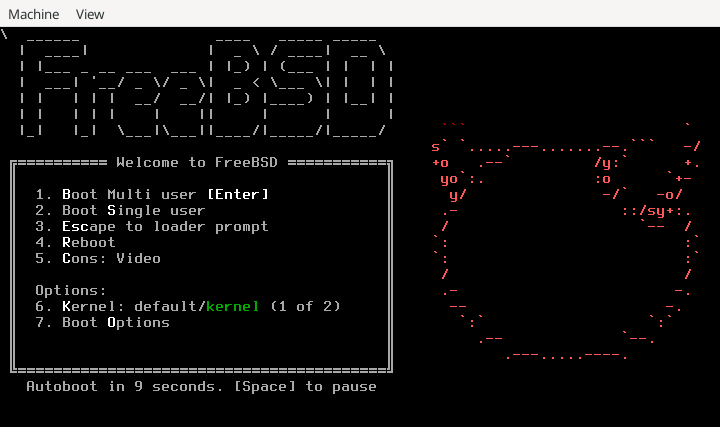

2.4.1. Меню загрузчика FreeBSD

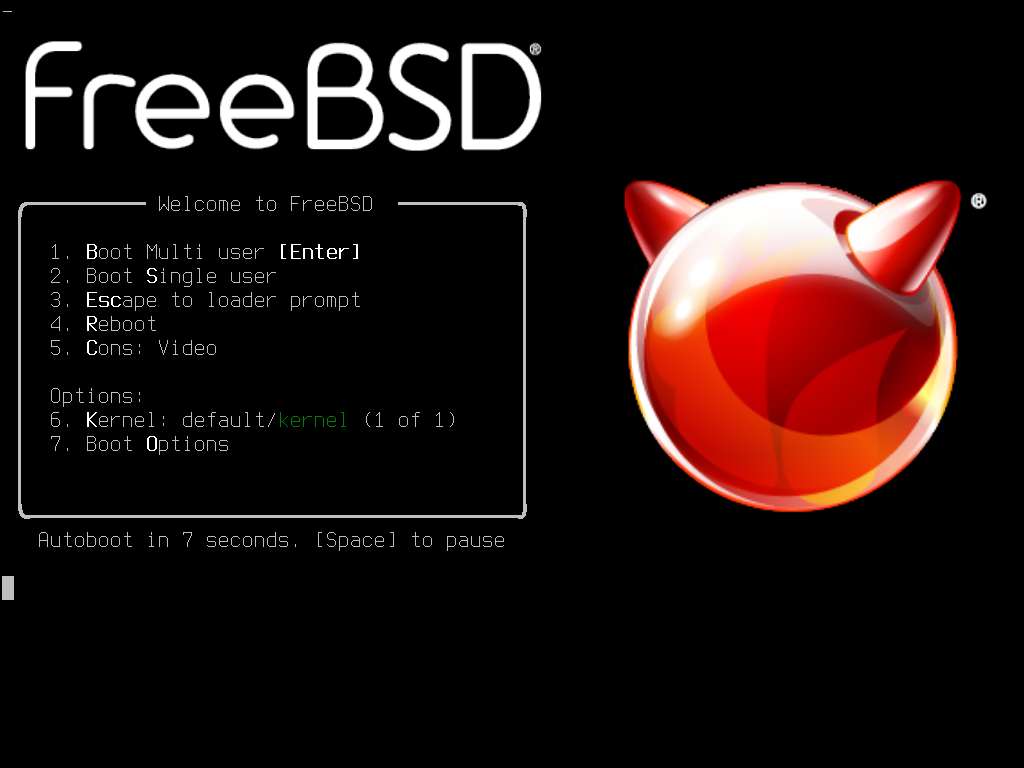

После загрузки системы с установочного носителя появится меню, подобное следующему:

По умолчанию меню будет ждать десять секунд ввода пользователя перед загрузкой установщика FreeBSD или, если FreeBSD уже установлена, перед загрузкой системы. Чтобы приостановить таймер загрузки для просмотра вариантов, нажмите Пробел. Для выбора варианта нажмите соответствующую подсвеченную цифру, символ или клавишу. Доступны следующие варианты.

Загрузка в многопользовательском режиме (Boot Multi User): Это продолжит процесс загрузки FreeBSD. Если таймер загрузки был приостановлен, нажмите 1, B (в верхнем или нижнем регистре) или Enter.Загрузка в однопользовательском режиме (Boot Single User): Этот режим может быть использован для исправления существующей установки FreeBSD, как описано в “Однопользовательский режим”. Для входа в этот режим нажмите 2 или S в верхнем или нижнем регистре.Выход в загрузчик (Escape to loader prompt): Это загрузит систему в режим восстановления с ограниченным набором низкоуровневых команд. Данный режим описан в разделе “Этап три”. Для загрузки в этом режиме нажмите 3 или Esc.Перезагрузка (Reboot): Перезагружает систему.Cons: Позволяет продолжить установку черезвидео,последовательный порт,двухконсольную конфигурацию (основная консоль — последовательный порт)илидвухконсольную конфигурацию (основная консоль — видео)Ядро (Kernel): Загружает другое ядро.Параметры загрузки (Boot Options): Открывает меню, показанное на рисунке Меню параметров загрузки FreeBSD и описанное после него.

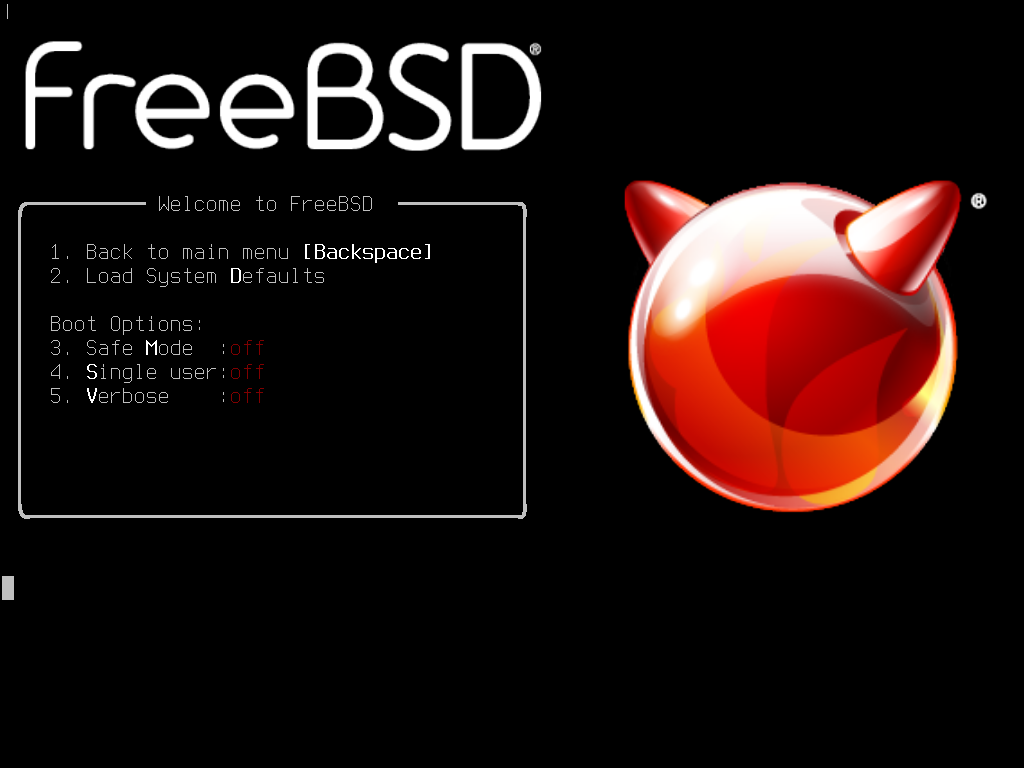

Меню параметров загрузки разделено на две части. Первая часть позволяет либо вернуться в главное меню загрузки, либо сбросить все изменённые параметры к значениям по умолчанию.

Следующий раздел позволяет переключать доступные опции в состояние Вкл или Выкл, нажимая выделенную цифру или символ соответствующей опции. Система всегда будет загружаться с использованием текущих настроек этих опций, пока они не будут изменены. С помощью этого меню можно переключать несколько опций:

Поддержка ACPI (ACPI Support): Если система зависает во время загрузки, попробуйте переключить этот параметр в положениеВыкл.. Этот параметр присутствует только в том случае, если поддержка ACPI доступна, но не обязательна.Безопасный режим (Safe Mode): Если система всё ещё зависает во время загрузки, даже когдаПоддержка ACPIустановлена вВыкл, попробуйте установить этот параметр вВкл.Однопользовательский (Single User): Установите этот параметр вВкл, чтобы исправить существующую установку FreeBSD, как описано в “Однопользовательский режим”. После устранения проблемы верните значениеВыкл.Подробно (Verbose): Установите этот параметр вВкл, чтобы видеть более подробные сообщения в процессе загрузки. Это может быть полезно при диагностике проблем с оборудованием.

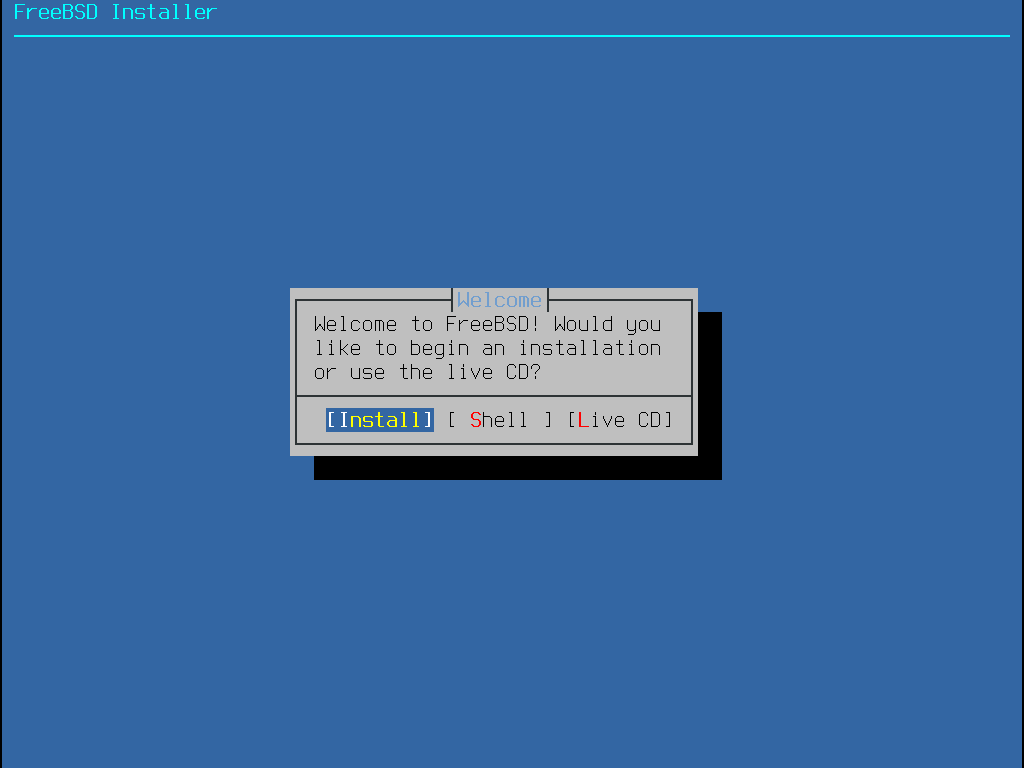

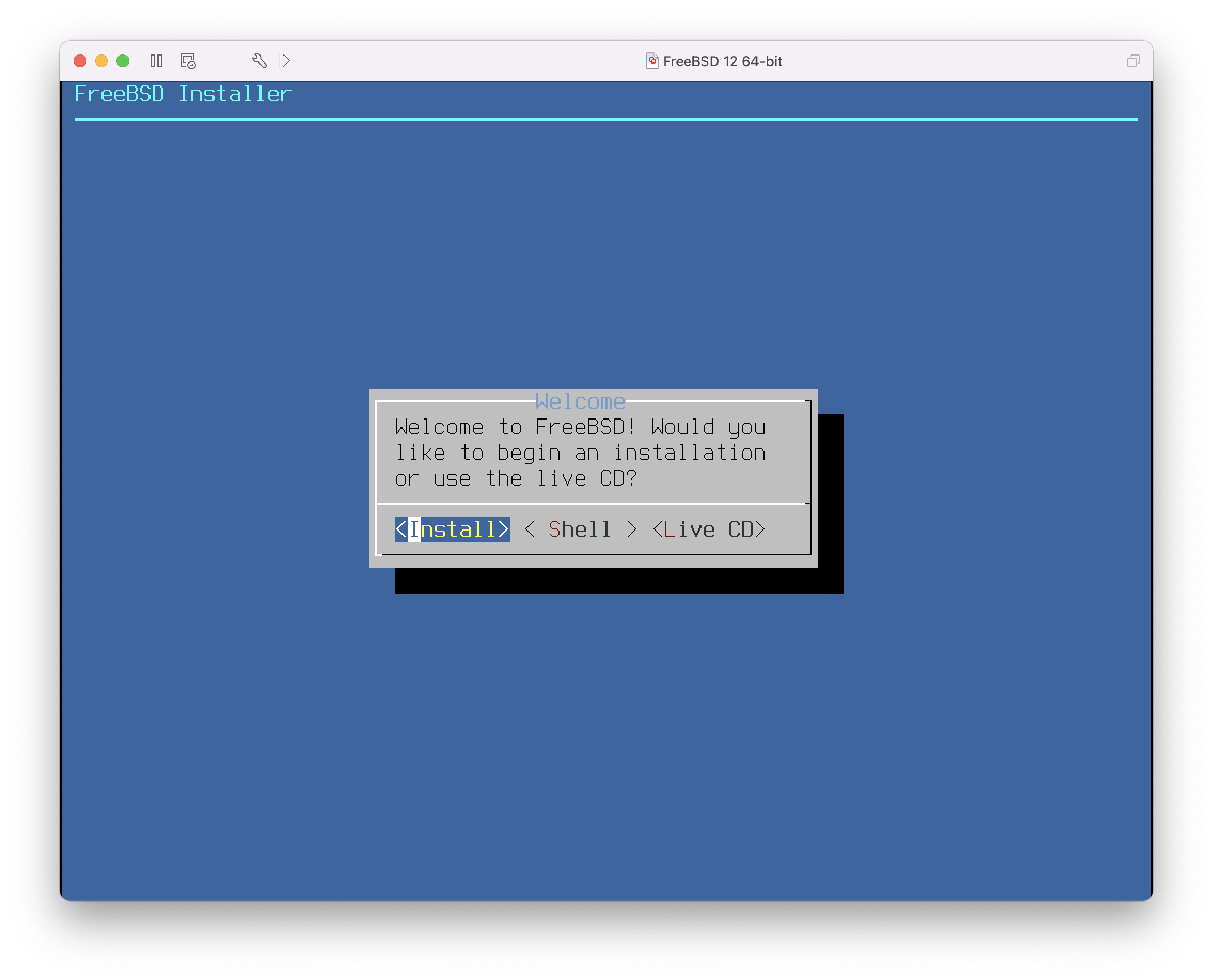

После выбора необходимых параметров нажмите 1 или Backspace, чтобы вернуться в главное меню загрузки, затем нажмите Enter для продолжения загрузки FreeBSD. Появится серия сообщений загрузки, пока FreeBSD выполняет обнаружение аппаратных устройств и загружает программу установки. После завершения загрузки будет отображено приветственное меню, показанное на рисунке Приветственное меню.

Нажмите Enter, чтобы выбрать вариант по умолчанию Install и перейти к установке. В остальной части этой главы описывается, как использовать этот установщик. В противном случае используйте стрелки вправо или влево или выделенную цветом букву, чтобы выбрать нужный пункт меню. Кнопка Shell позволяет получить доступ к оболочке FreeBSD для использования командной строки и подготовки дисков перед установкой. Вариант Live CD позволяет попробовать FreeBSD перед установкой. Версия Live CD описана в пункте Использование Live CD.

Для просмотра загрузочных сообщений, включая информацию об обнаруженных аппаратных устройствах, нажмите S (верхний или нижний регистр) и затем Enter, чтобы перейти в оболочку. В командной строке оболочки введите |

2.5. Использование bsdinstall

В этом разделе показана последовательность меню bsdinstall и тип информации, которая будет запрошена перед установкой системы. Используйте клавиши со стрелками, чтобы выделить пункт меню, затем Space для выбора или отмены выбора этого пункта. По завершении нажмите Enter, чтобы сохранить выбор и перейти к следующему экрану.

2.5.1. Меню выбора раскладки клавиатуры

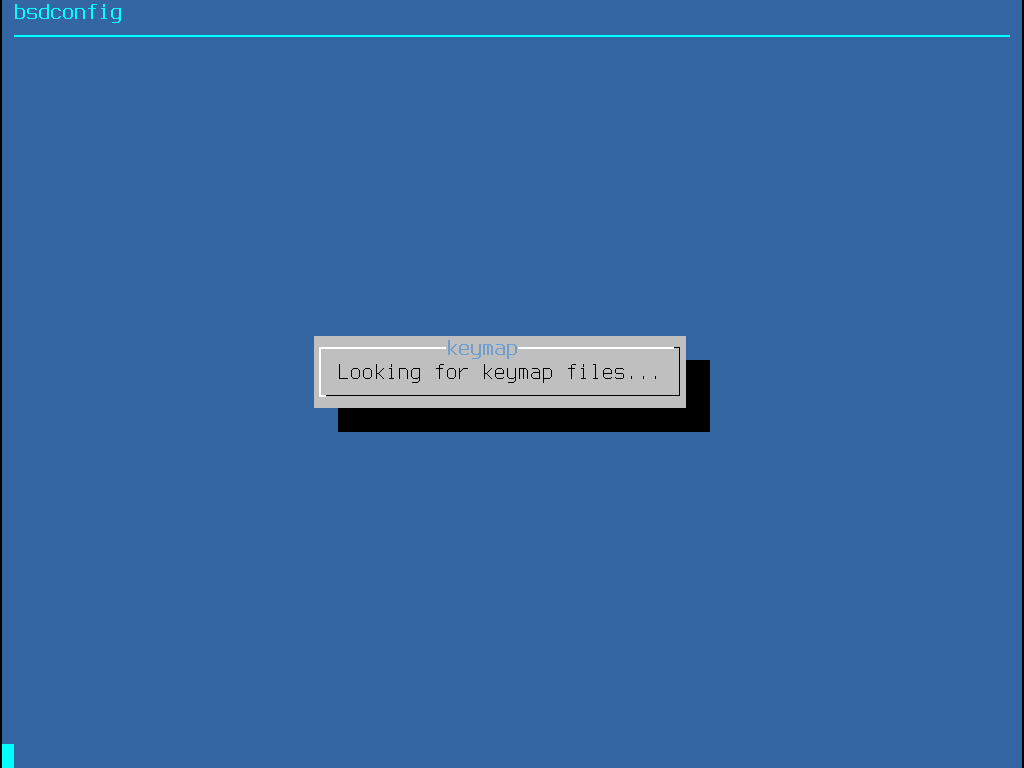

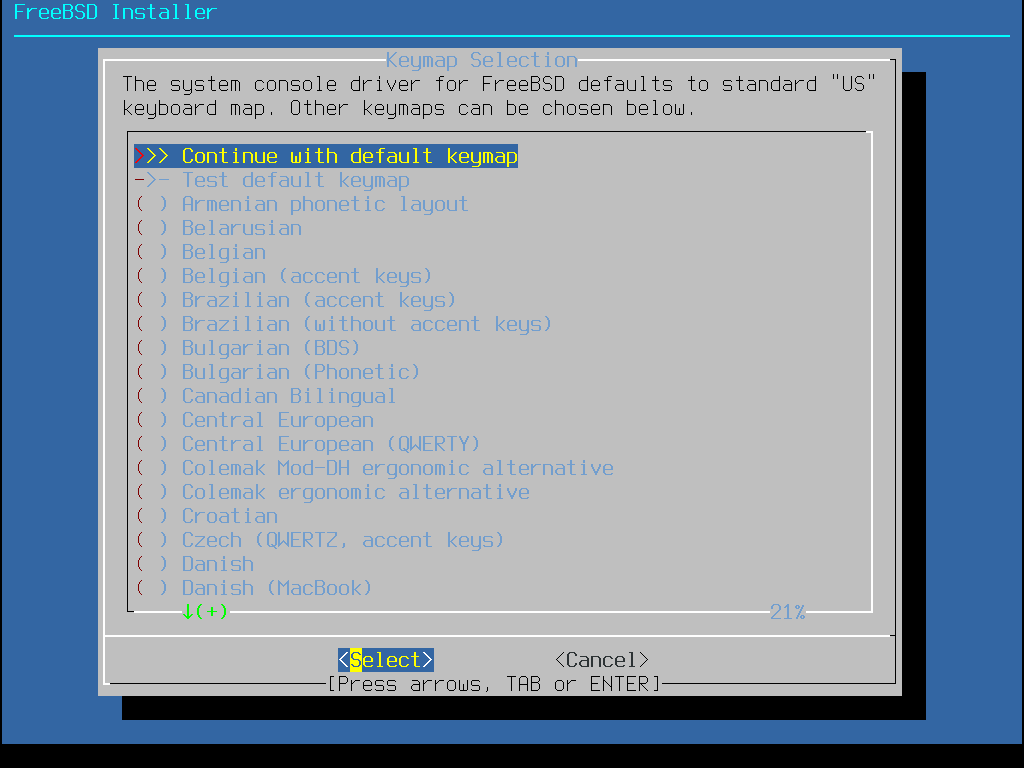

Перед началом процесса bsdinstall загрузит файлы раскладки клавиатуры, как показано на рисунке Загрузка раскладки клавиатуры.

После загрузки раскладок клавиатур bsdinstall отображает меню, показанное на рисунке Меню выбора раскладки клавиатуры. Используйте стрелки вверх и вниз, чтобы выбрать раскладку, наиболее точно соответствующую клавиатуре, подключенной к системе. Нажмите Enter, чтобы сохранить выбор.

Нажатие Esc выйдет из этого меню и использует раскладку по умолчанию. Если выбор раскладки неочевиден, также является безопасным вариантом. |

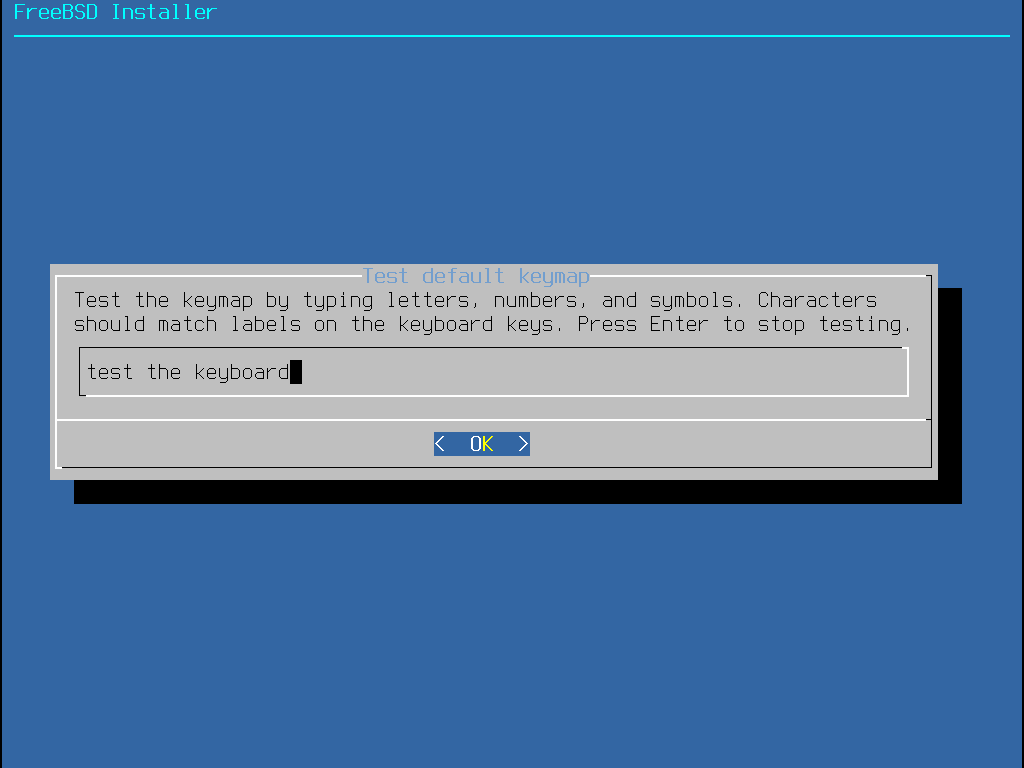

Кроме того, при выборе другой раскладки клавиатуры пользователь может проверить её и убедиться в правильности перед продолжением, как показано на рисунке Меню проверки раскладки клавиатуры.

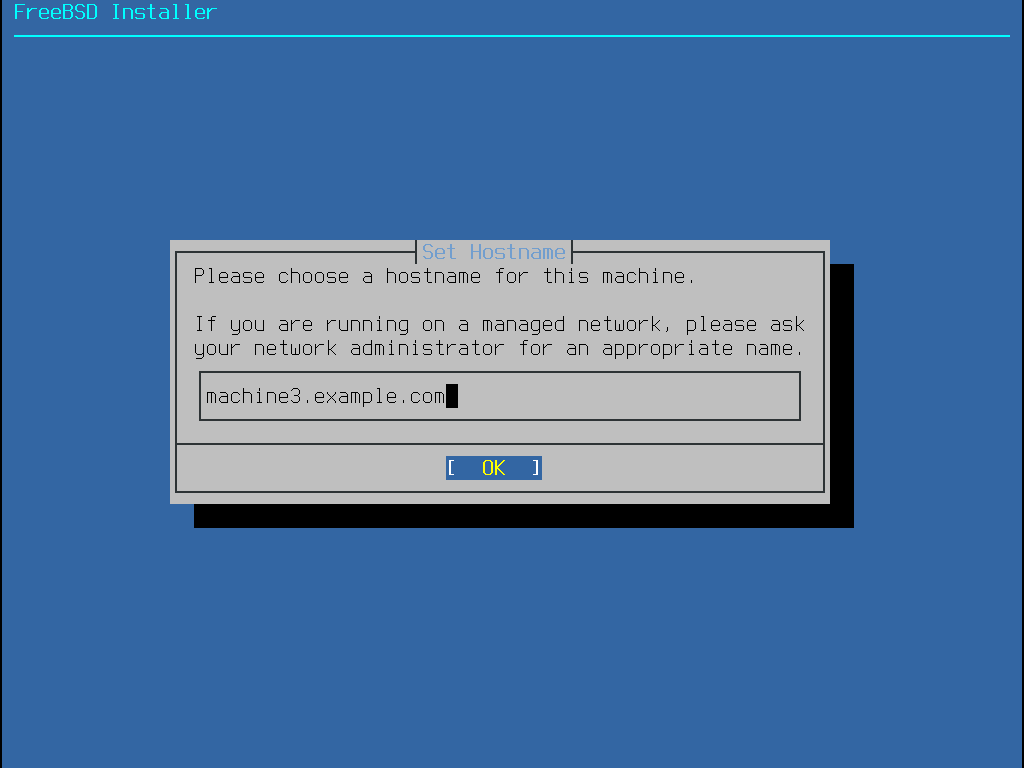

2.5.2. Установка имени хоста

Следующее меню bsdinstall используется для установки имени хоста вновь устанавливаемой системы.

Введите имя хоста, уникальное для сети. Оно должно быть полным доменным именем, например machine3.example.com.

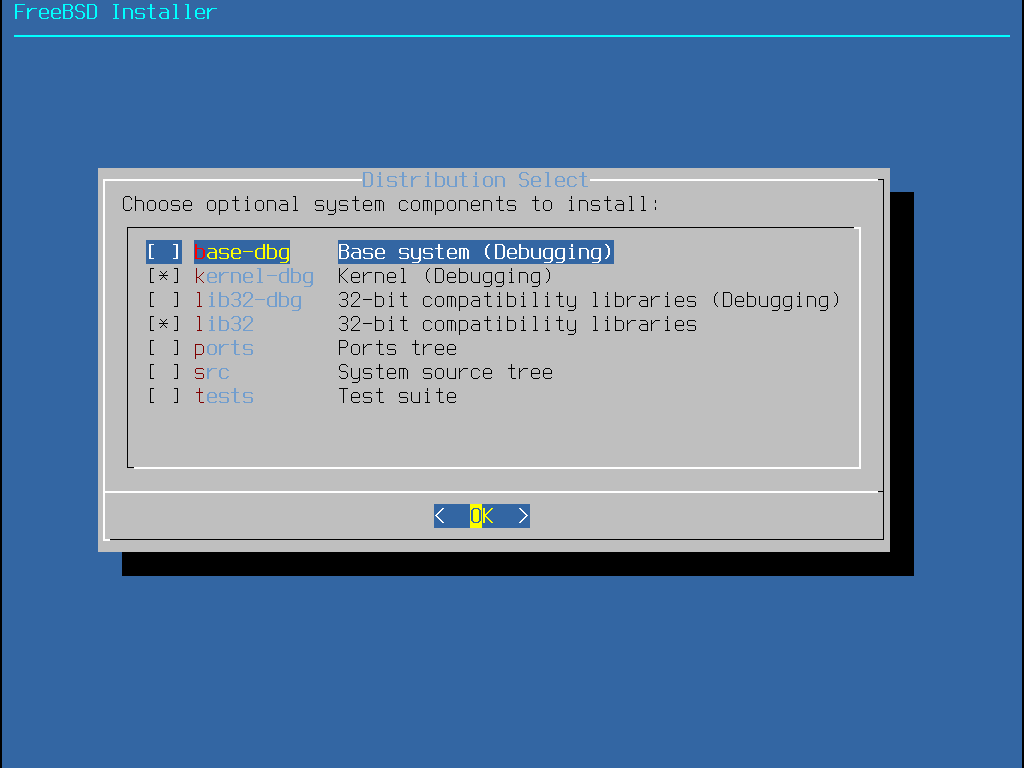

2.5.3. Выбор компонентов для установки

Затем bsdinstall предложит выбрать дополнительные компоненты для установки.

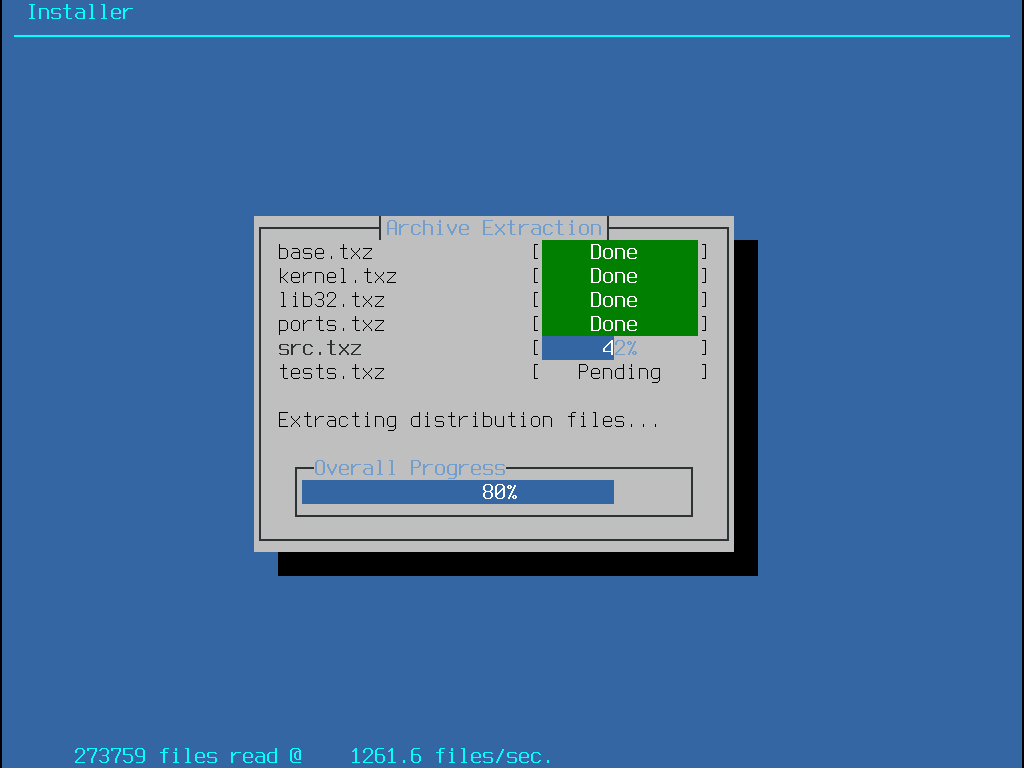

Выбор компонентов для установки в значительной степени зависит от предполагаемого использования системы и доступного дискового пространства. Базовая система FreeBSD, включающая ядро и пользовательское окружение (base system), устанавливается всегда. В зависимости от архитектуры некоторые из этих компонентов могут отсутствовать:

base-dbg- Базовые инструменты, такие как cat и ls, среди многих других, с активированными отладочными символами.kernel-dbg- Ядро и модули с включенными отладочными символами.lib32-dbg- Совместимые библиотеки для запуска 32-битных приложений на 64-битной версии FreeBSD с активированными отладочными символами.lib32- Совместимые библиотеки для запуска 32-битных приложений на 64-битной версии FreeBSD.ports- Коллекция портов FreeBSD представляет собой набор файлов, автоматизирующих загрузку, компиляцию и установку сторонних программных пакетов. В разделе Установка приложений: Пакеты и Порты рассматривается, как использовать Коллекцию портов.Программа установки не проверяет наличие достаточного места на диске. Выбирайте этот вариант, только если доступно достаточно места на жестком диске. Коллекция портов FreeBSD занимает около 3 GB места на диске.

src- Полный исходный код FreeBSD, включая как ядро, так и пользовательское пространство. Хотя он не требуется для большинства приложений, он может быть необходим для сборки драйверов устройств, модулей ядра или некоторых приложений из коллекции портов. Также он используется для разработки самой FreeBSD. Полное дерево исходных кодов занимает 1 ГБ дискового пространства, а перекомпиляция всей системы FreeBSD требует дополнительно 5 ГБ пространства.tests— Набор тестов FreeBSD.

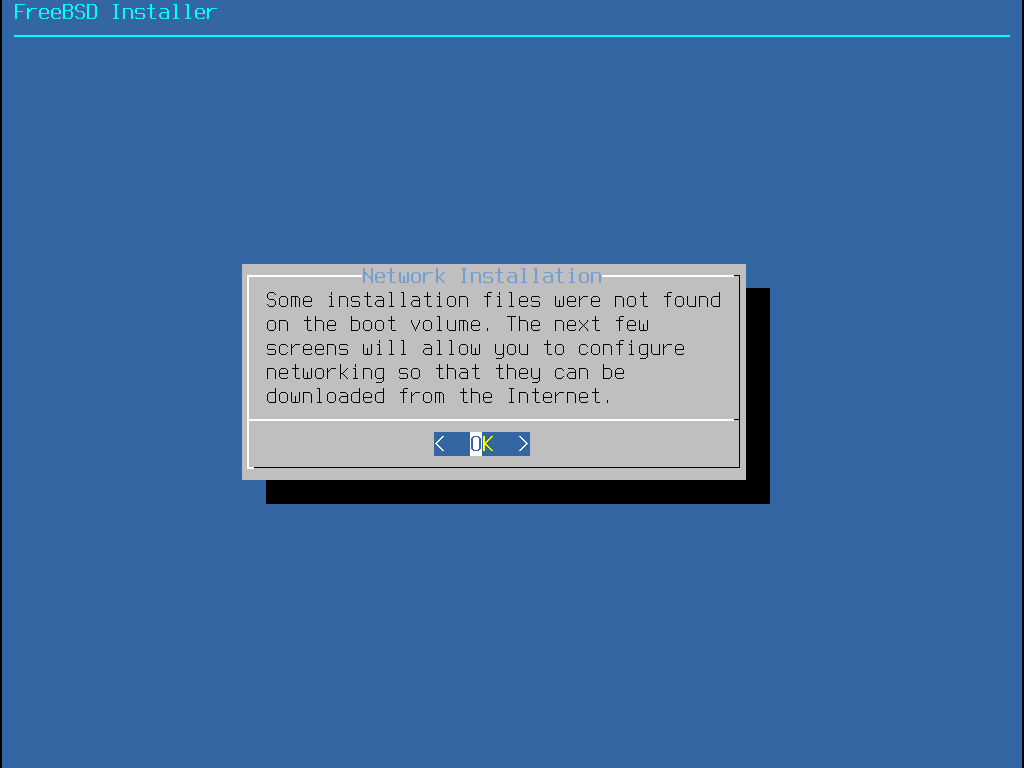

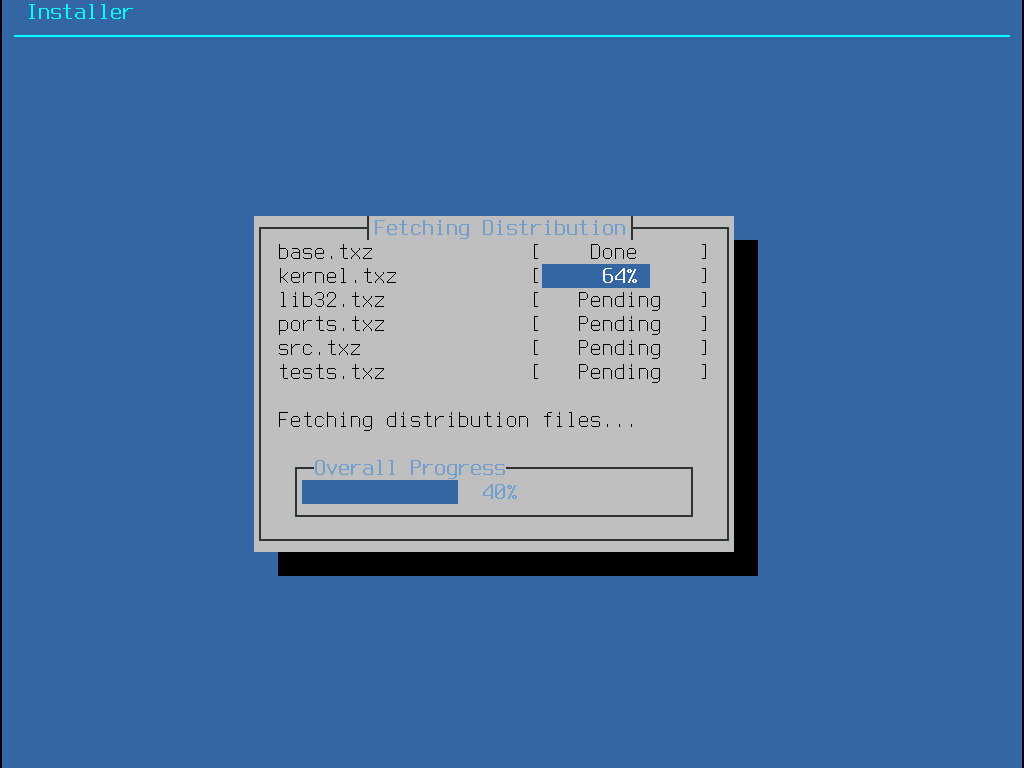

2.5.4. Установка по сети

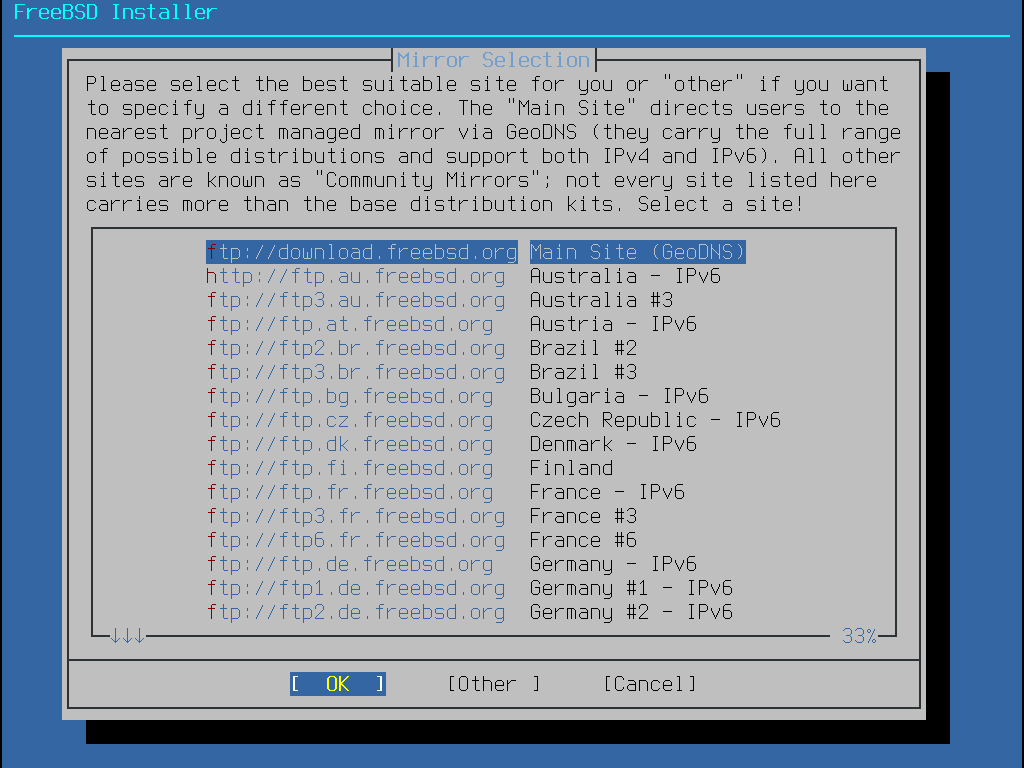

Меню, показанное на рисунке Установка из сети, появляется только при установке с -bootonly.iso или -mini-memstick.img, так как эти носители не содержат копий файлов установки. Поскольку файлы установки должны быть получены через сетевое соединение, это меню указывает на необходимость предварительной настройки сетевого интерфейса. Если это меню появляется на любом этапе процесса, не забудьте следовать инструкциям из раздела Настройка сетевых интерфейсов.

2.6. Выделение дискового пространства

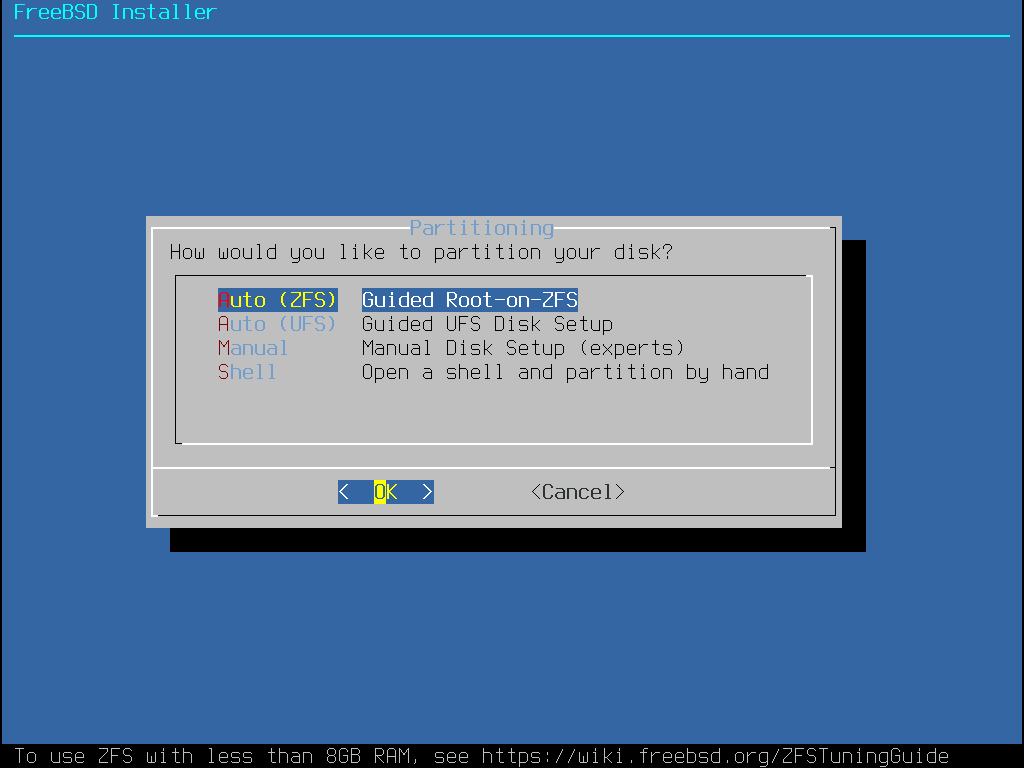

Следующее меню используется для определения метода распределения дискового пространства.

bsdinstall предоставляет пользователю четыре метода распределения дискового пространства:

Auto (ZFS)— автоматическое разбиение на разделы создаёт систему с корневым разделом на ZFS и возможностью использования шифрования GELI для загрузочных окружений.Auto (UFS)— автоматическое разбиение диска с использованием файловой системыUFS.Ручное (Manual)разбиение позволяет опытным пользователям создавать настраиваемые разделы с помощью параметров меню.Оболочка (Shell)открывает командную оболочку, где опытные пользователи могут создавать настраиваемые разделы с помощью утилит командной строки, таких как gpart(8), fdisk(8) и bsdlabel(8).

Этот раздел описывает, что следует учитывать при разметке разделов диска. Затем демонстрируется, как использовать различные методы разметки.

2.6.1. Проектирование разметки разделов

По умолчанию схема разметки разделов для файловых систем включает одну файловую систему для всей системы. При использовании UFS может быть целесообразно рассмотреть использование нескольких файловых систем, если у вас достаточно места на диске или несколько дисков. При разметке файловых систем учитывайте, что жёсткие диски передают данные быстрее с внешних дорожек по сравнению с внутренними. Таким образом, небольшие и часто используемые файловые системы должны располагаться ближе к внешней части диска, а крупные разделы, такие как /usr, следует размещать ближе к внутренней части диска. Рекомендуется создавать разделы в следующем порядке: /, раздел подкачки, /var и /usr.

Размер раздела /var зависит от предполагаемого использования машины. Этот раздел используется для хранения почтовых ящиков, файлов журналов и очередей печати. Почтовые ящики и файлы журналов могут достигать неожиданно больших размеров в зависимости от количества пользователей и срока хранения журналов. В среднем большинству пользователей редко требуется более одного гигабайта свободного места на диске в /var.

Иногда в |

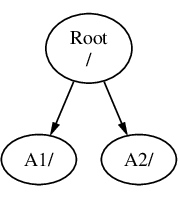

Раздел /usr содержит множество файлов, поддерживающих систему, включая коллекцию портов FreeBSD и исходный код системы. Для этого раздела рекомендуется выделить не менее 2 гигабайт пространства. Также учтите, что домашние каталоги пользователей по умолчанию размещаются в /usr/home, но могут быть расположены на другом разделе. По умолчанию /home является символической ссылкой на /usr/home.

При выборе размера разделов учитывайте требования к пространству. Нехватка места в одном разделе при почти полном отсутствии использования другого может создать проблемы.

Как правило, размер раздела подкачки должен быть примерно в два раза больше объема физической памяти (RAM). Системам с малым объемом RAM (меньше для конфигураций с большим объемом памяти) может быть полезно иметь больше область подкачки. Слишком маленький объем подкачки может привести к неэффективности работы кода сканирования страниц виртуальной памяти и создать проблемы в будущем при добавлении памяти.

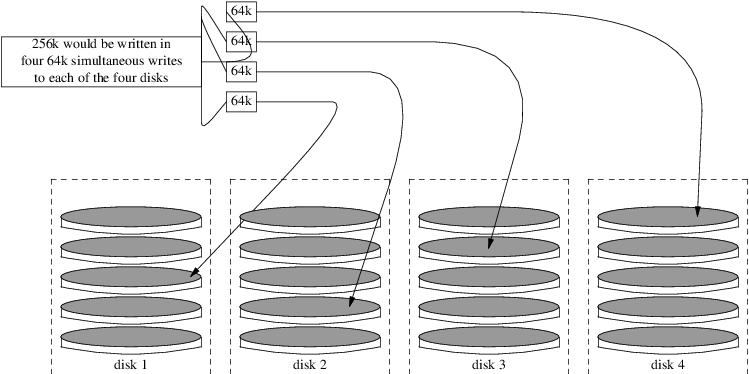

На больших системах с несколькими SCSI-дисками или несколькими IDE-дисками, работающими на разных контроллерах, рекомендуется настраивать раздел подкачки на каждом диске, вплоть до четырёх дисков. Разделы подкачки должны быть примерно одинакового размера. Ядро может обрабатывать разделы произвольного размера, но внутренние структуры данных масштабируются до 4-кратного размера наибольшего раздела подкачки. Поддержание разделов подкачки примерно одинакового размера позволит ядру оптимально распределять пространство подкачки по дискам. Большие размеры подкачки могут вызвать предупреждение ядра о суммарном объёме настроенной подкачки. Лимит можно увеличить, выделив больше памяти для отслеживания распределения подкачки, как указано в сообщении с предупреждением. Это может облегчить восстановление после сбоя программы без необходимости перезагрузки системы.

Правильное разделение системы на разделы предотвращает распространение фрагментации, возникающей в небольших разделах с высокой нагрузкой на запись, на преимущественно читаемые разделы. Размещение разделов с высокой нагрузкой на запись ближе к краю диска повышает производительность ввода-вывода в тех разделах, где это наиболее критично. Хотя производительность ввода-вывода в крупных разделах также может быть важной, их смещение ближе к краю диска не даст значительного прироста производительности по сравнению с перемещением /var к краю.

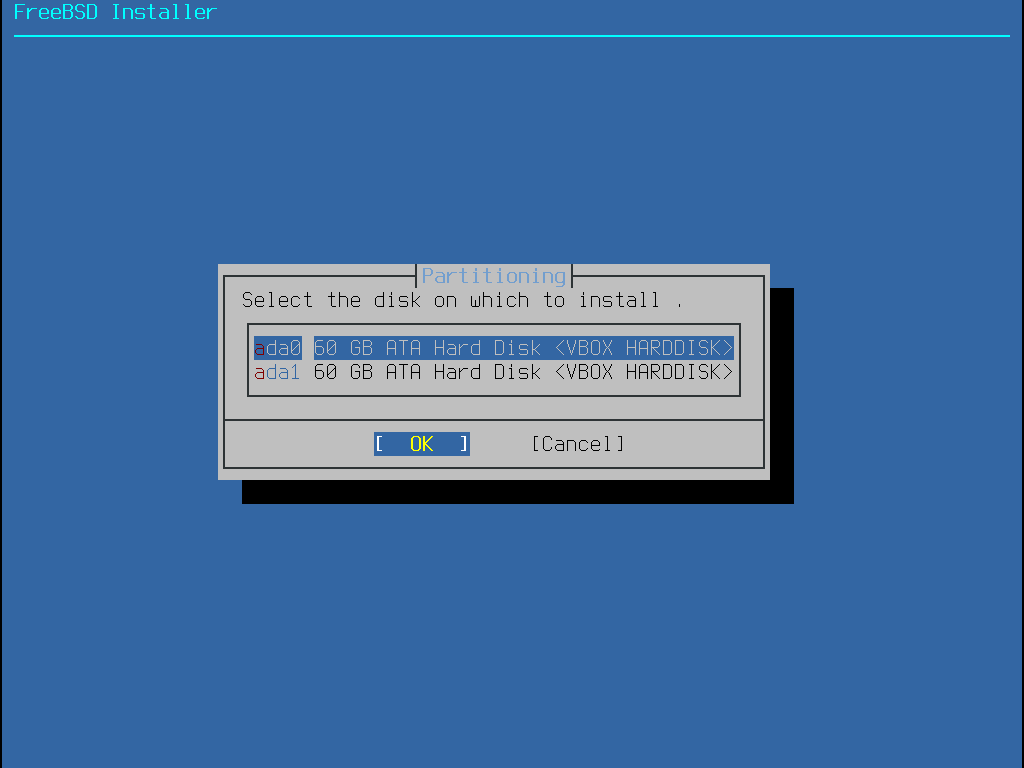

2.6.2. Разметка диска с использованием UFS с помощью мастера

При выборе этого метода отобразится меню с доступными дисками. Если подключено несколько дисков, выберите тот, на который будет установлена FreeBSD.

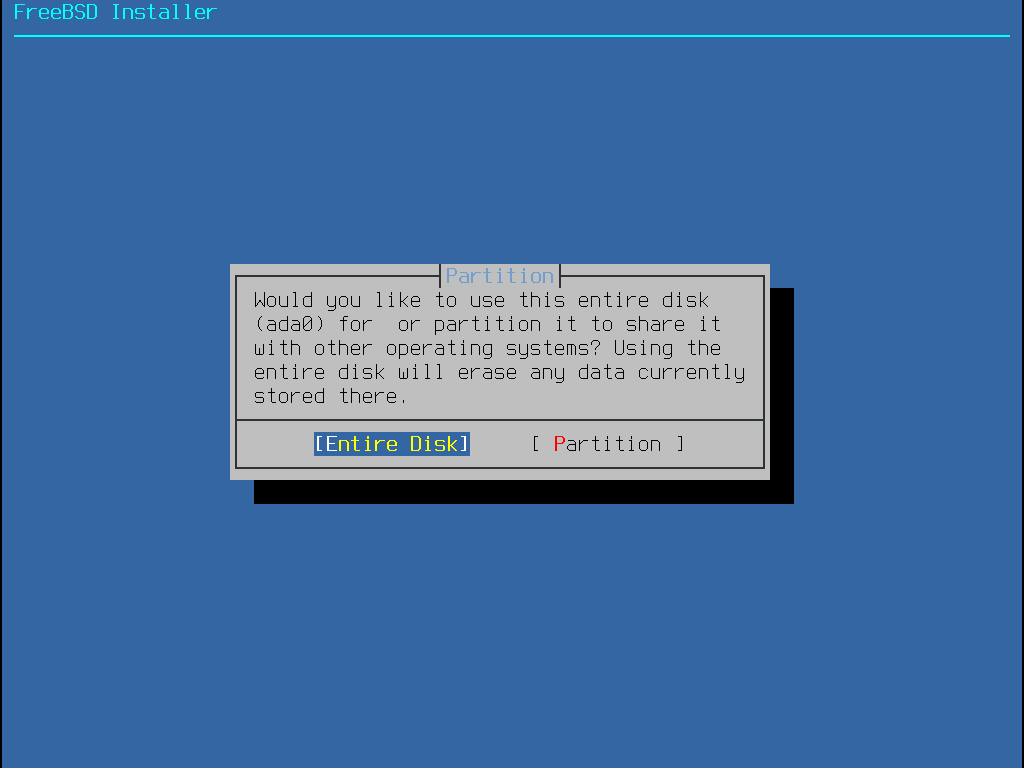

После выбора диска в следующем меню предлагается установить систему на весь диск или создать раздел в свободном пространстве. Если выбран Весь диск, автоматически создаётся общая схема разделов, занимающая весь диск. При выборе Раздел создаётся схема разделов из неиспользуемого пространства на диске.

После выбора варианта Весь диск программа bsdinstall отображает диалоговое окно с предупреждением о том, что диск будет очищен.

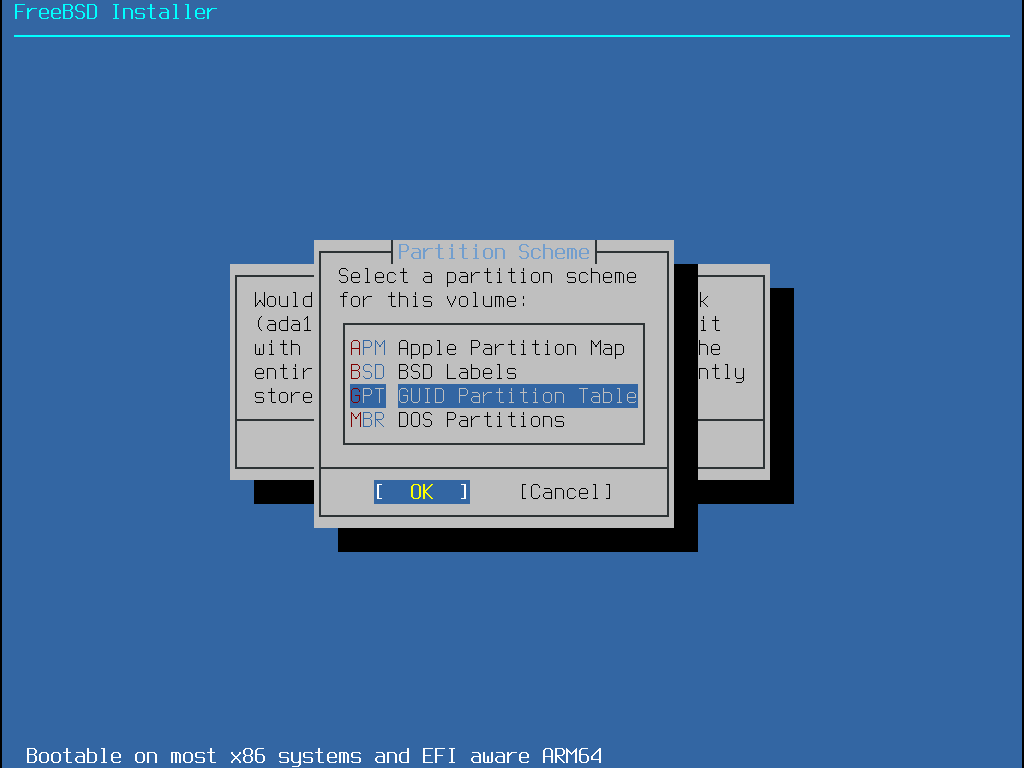

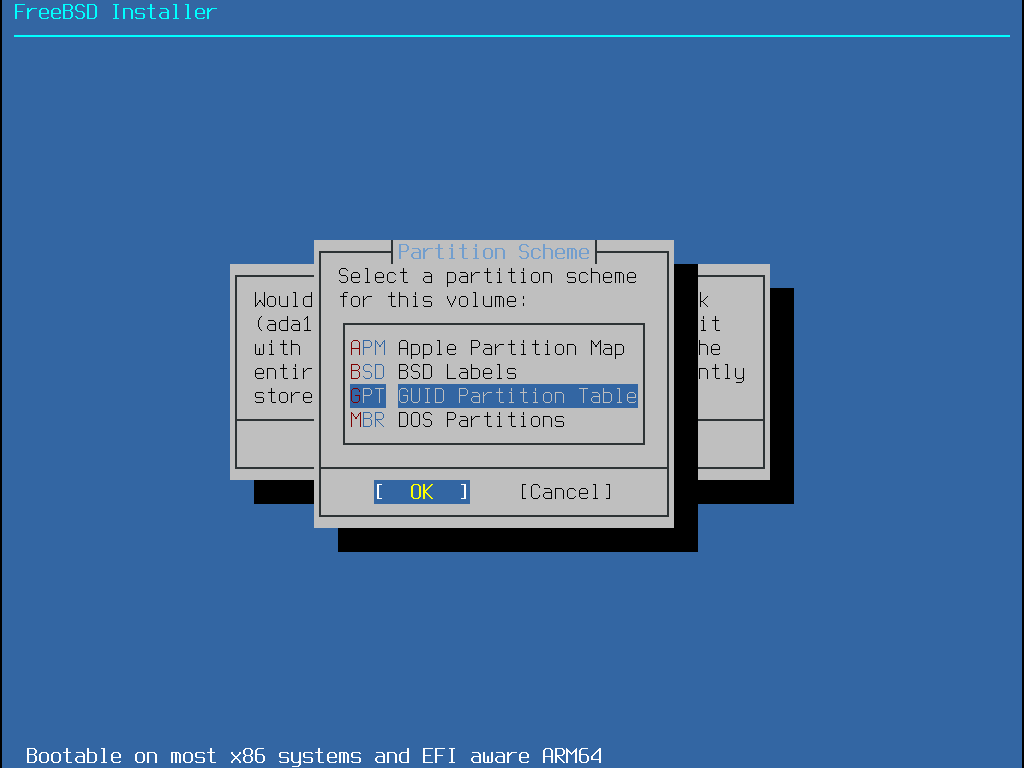

Следующее меню показывает список доступных типов схем разделов. GPT обычно является наиболее подходящим выбором для компьютеров amd64. Более старые компьютеры, несовместимые с GPT, должны использовать MBR. Остальные схемы разделов, как правило, применяются для редких или устаревших компьютеров. Дополнительная информация доступна в таблице Схемы разделов.

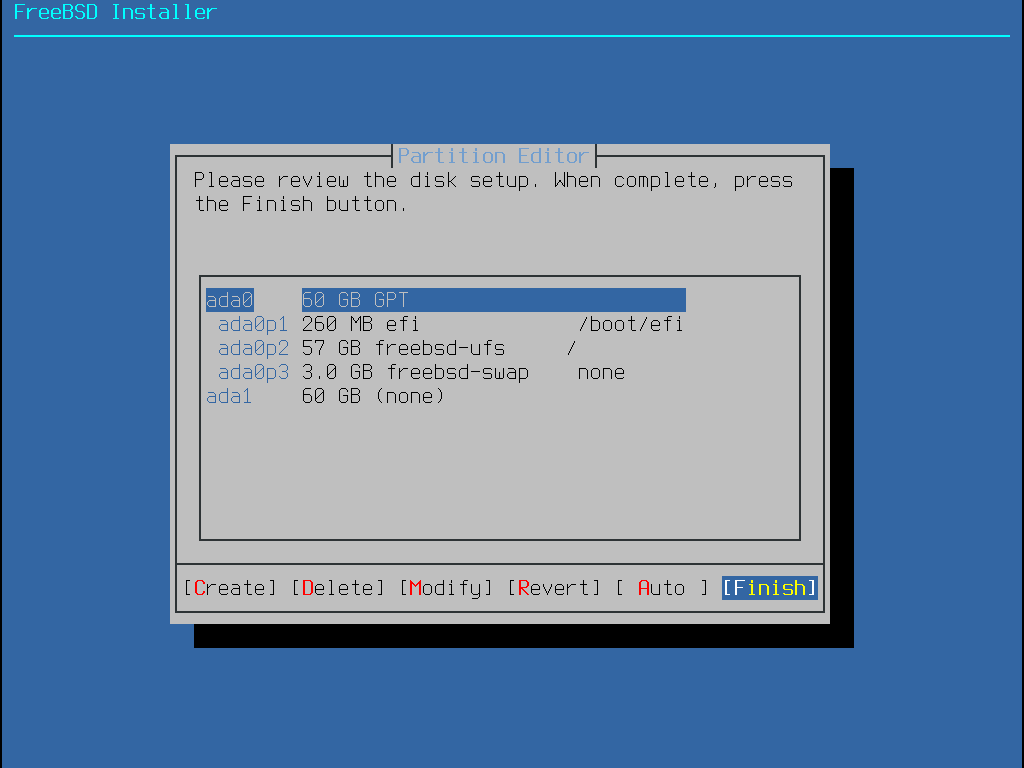

После создания разметки разделов просмотрите её, чтобы убедиться, что она соответствует требованиям установки. Выбор Отменить (Revert) вернёт разделы к исходным значениям. Нажатие Автоматически (Auto) воссоздаст автоматические разделы FreeBSD. Разделы также можно создавать, изменять или удалять вручную. Когда разметка разделов будет правильной, выберите Готово (Finish) для продолжения установки.

После настройки дисков в следующем меню предоставляется последняя возможность внести изменения перед форматированием выбранных накопителей. Если изменения необходимы, выберите Назад, чтобы вернуться в главное меню разметки. Отменить & Выйти завершает работу установщика без внесения изменений в накопитель. В противном случае выберите Применить, чтобы начать процесс установки.

Для продолжения процесса установки перейдите к разделу Загрузка файлов дистрибутива.

2.6.3. Ручное разбиение на разделы

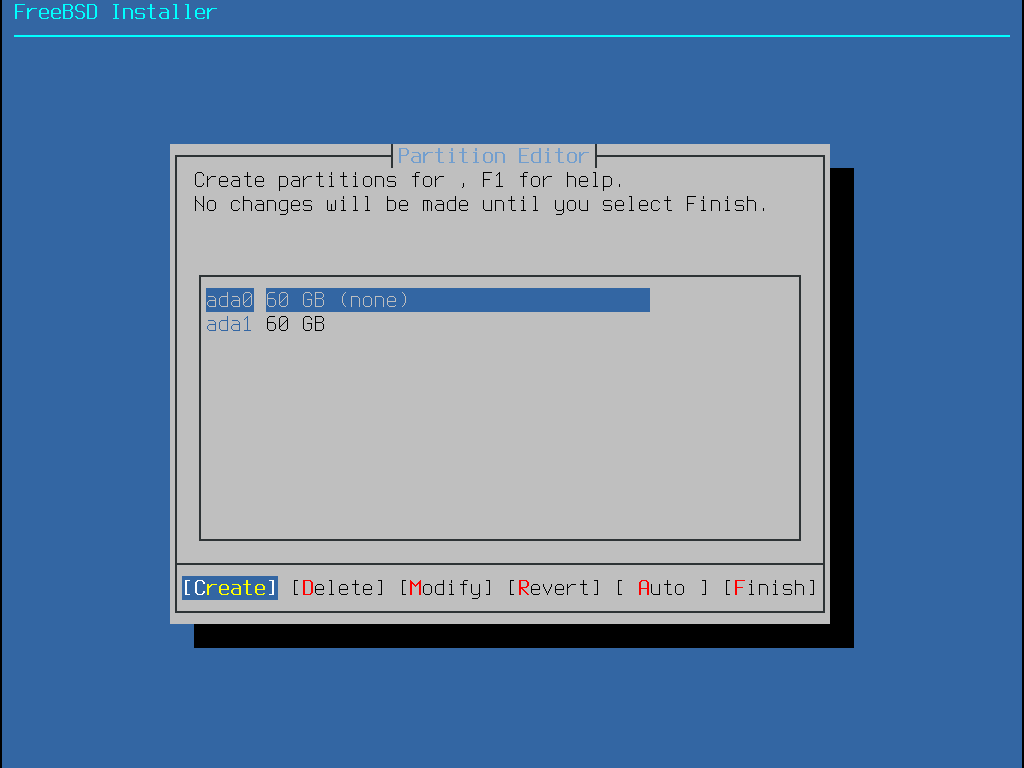

Выбор этого метода открывает редактор разделов:

Выделите диск для установки (в данном примере ada0) и нажмите Создать (Create), чтобы отобразить меню доступных схем разделов:

Для компьютеров на архитектуре amd64 обычно наиболее подходящим выбором является GPT. Старые компьютеры, несовместимые с GPT, должны использовать MBR. Остальные схемы разделов, как правило, применяются для редких или устаревших компьютеров.

| Сокращение | Описание |

|---|---|

APM | Apple Partition Map, используется в PowerPC®. |

BSD | Метка BSD без MBR, иногда называемая опасно выделенным режимом, так как не-BSD утилиты для работы с дисками могут её не распознать. |

GPT | |

MBR |

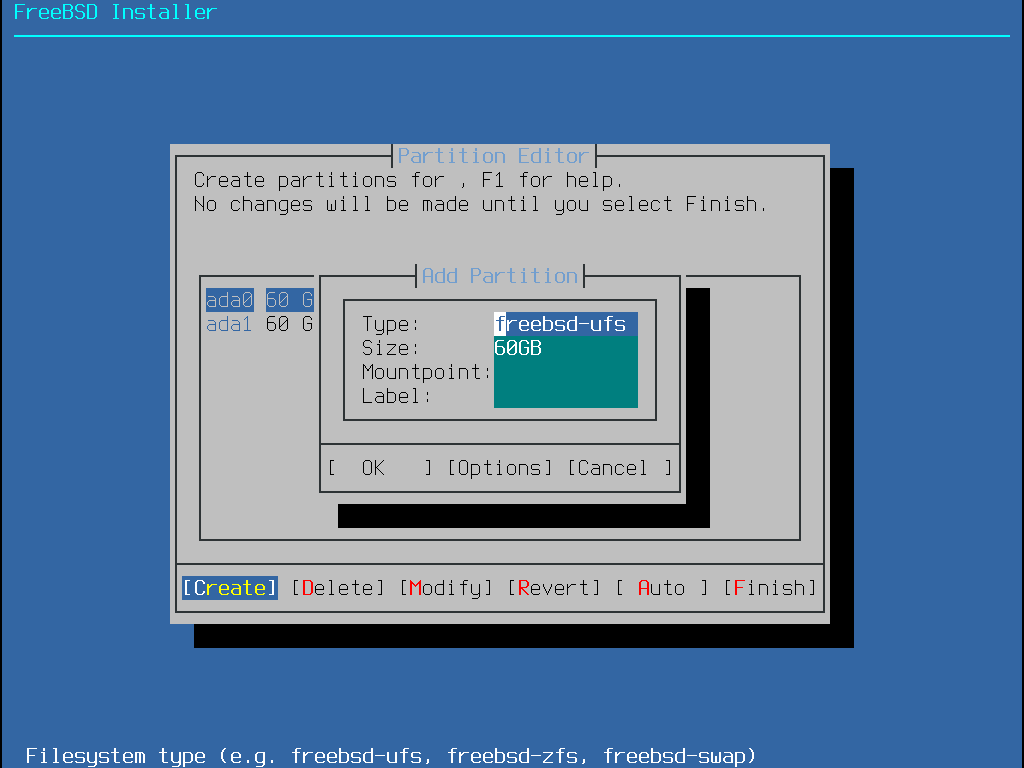

После выбора и создания схемы разделов снова выберите Создать, чтобы создать разделы. Клавиша Tab используется для перехода между полями (после перебора <OK>, <Параметры> и <Отмена>).

Стандартная установка FreeBSD с использованием GPT включает как минимум три раздела, включая либо UFS, либо ZFS:

freebsd-bootилиefi- Содержит загрузочный код FreeBSD.freebsd-ufs- Файловая система FreeBSD UFS.freebsd-zfs- Файловая система ZFS в FreeBSD. Дополнительная информация о ZFS доступна в Файловая система ZFS (ZFS).freebsd-swap- область подкачки FreeBSD.

Обратитесь к gpart(8) для описания доступных типов разделов GPT.

Можно создать несколько разделов файловой системы. Некоторые предпочитают традиционную схему с отдельными разделами для /, /var, /tmp и /usr.

Обратите внимание, что |

См. Создание традиционных разделов файловой системы с разделением для примера.

Размер (Size) может быть указан с общепринятыми сокращениями: K для килобайт, M для мегабайт или G для гигабайт.

Правильное выравнивание секторов обеспечивает наилучшую производительность, а создание разделов с размерами, кратными 4 КБ, помогает гарантировать выравнивание на дисках с секторами размером 512 байт или 4 КБ. Как правило, использование размеров разделов, кратных 1 МБ или 1 ГБ, — это самый простой способ убедиться, что каждый раздел начинается с адреса, кратного 4 КБ. Есть одно исключение: раздел freebsd-boot для загрузки из BIOS не должен превышать 512 КБ из-за ограничений старого загрузочного кода. Для загрузки с поддержкой UEFI такого ограничения нет. |

Для раздела, который будет содержать файловую систему, требуется точка монтирования (Mountpoint). Если создается только один раздел UFS, точкой монтирования должен быть /.

Метка (Label) — это имя, по которому раздел будет известен. Имена или номера дисков могут измениться, если диск подключён к другому контроллеру или порту, но метка раздела остаётся неизменной. Использование меток вместо имён дисков и номеров разделов в файлах, таких как /etc/fstab, делает систему более устойчивой к изменениям оборудования. Метки GPT отображаются в /dev/gpt/ при подключении диска. Другие схемы разделения имеют свои возможности для меток, и их метки отображаются в разных каталогах в /dev/.

Используйте уникальные метки для каждого раздела, чтобы избежать конфликтов из-за одинаковых меток. Можно добавить несколько букв из имени компьютера, его назначения или местоположения. Например, используйте |

Для традиционной схемы разделов, где /, /var, /tmp и /usr являются отдельными файловыми системами на своих разделах, создайте схему разделов GPT, затем создайте разделы, как показано ниже. Указанные размеры разделов типичны для целевого диска размером 20 ГБ. Если на целевом диске доступно больше места, могут быть полезны увеличенные разделы подкачки или /var. Метки, указанные здесь, имеют префикс ex (от "example"), но читателям следует использовать другие уникальные значения меток, как описано выше.

По умолчанию gptboot в FreeBSD ожидает, что первый UFS-раздел будет разделом /.

| Тип раздела | Размер | Точка монтирования | Label |

|---|---|---|---|

|

| ||

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

| принять значение по умолчанию (оставшаяся часть диска) |

|

|

После создания пользовательских разделов выберите Завершить (Finish), чтобы продолжить установку и перейти к разделу Загрузка файлов дистрибутива.

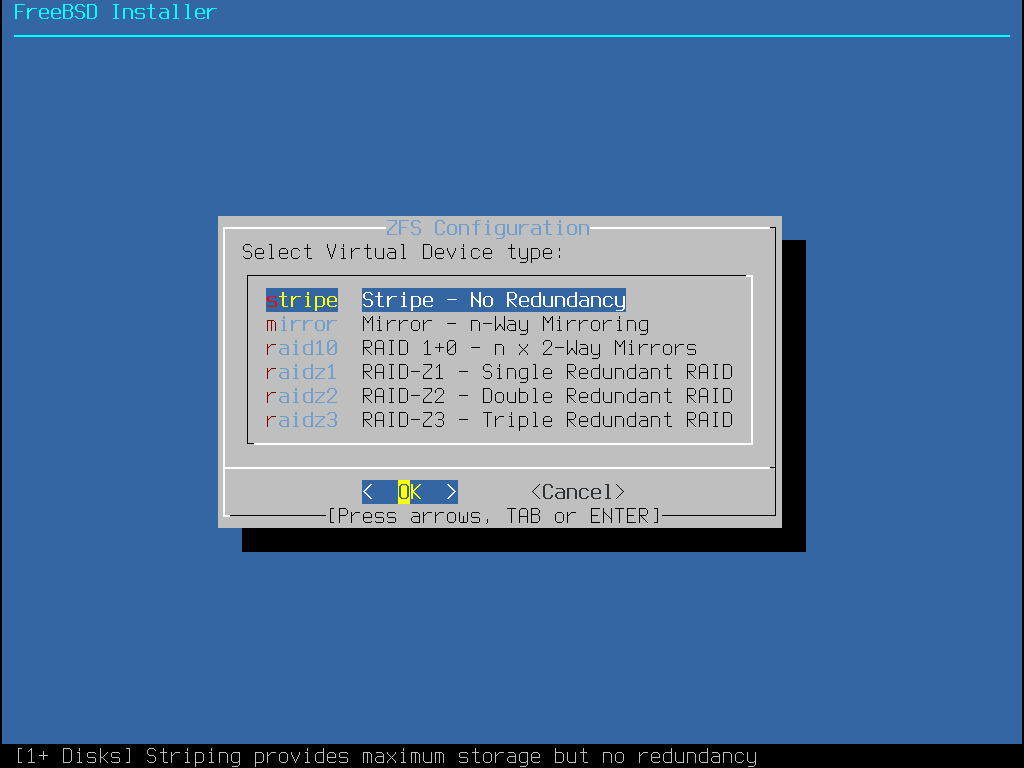

2.6.4. Разметка диска с использованием Root-on-ZFS с помощью мастера

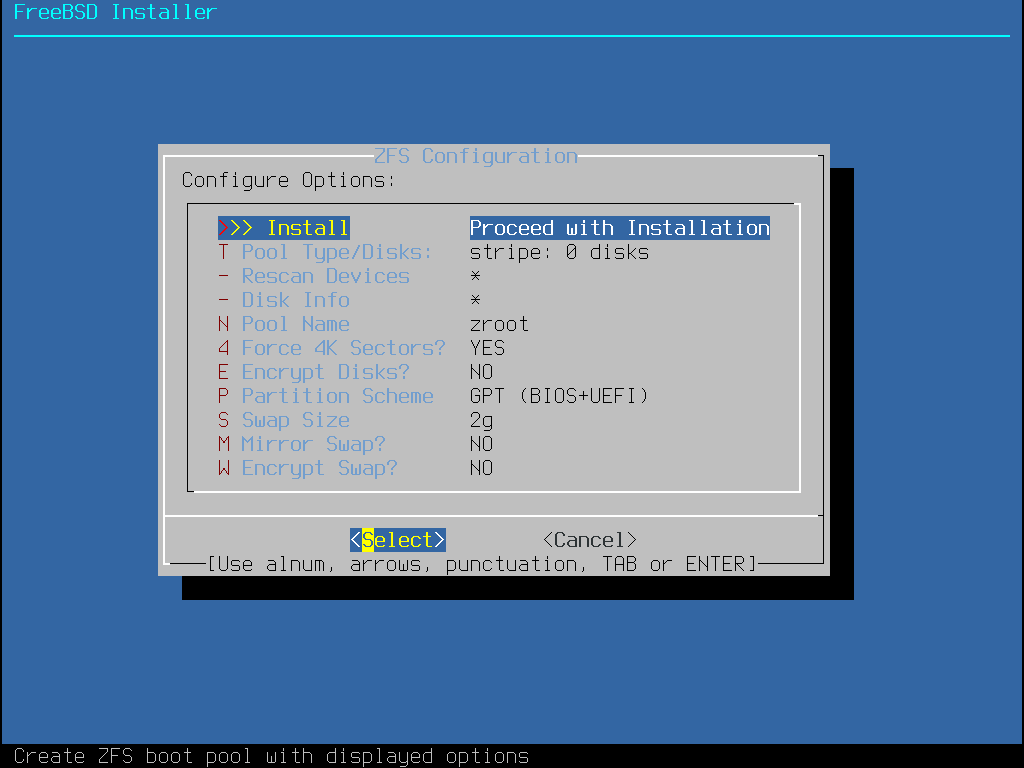

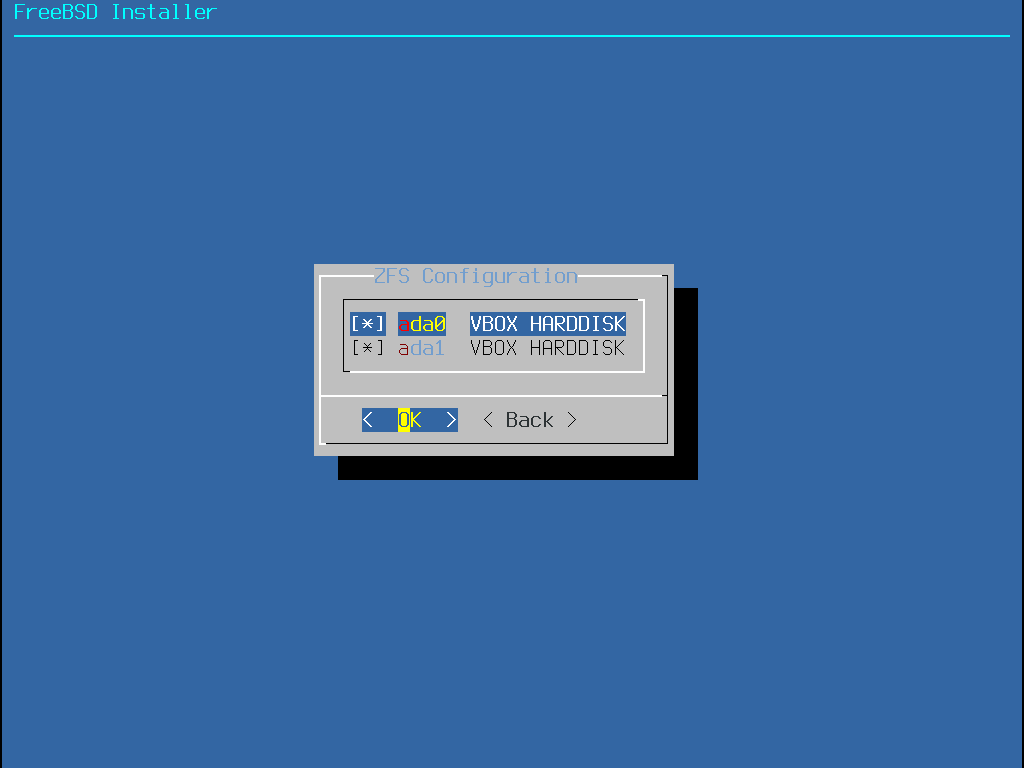

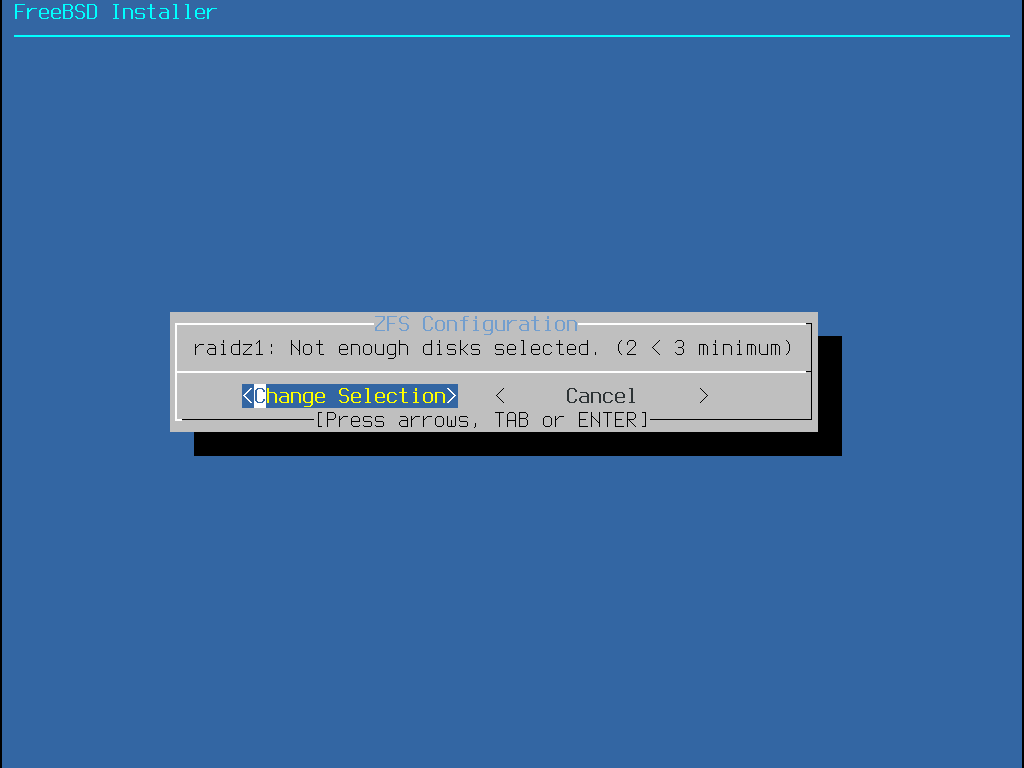

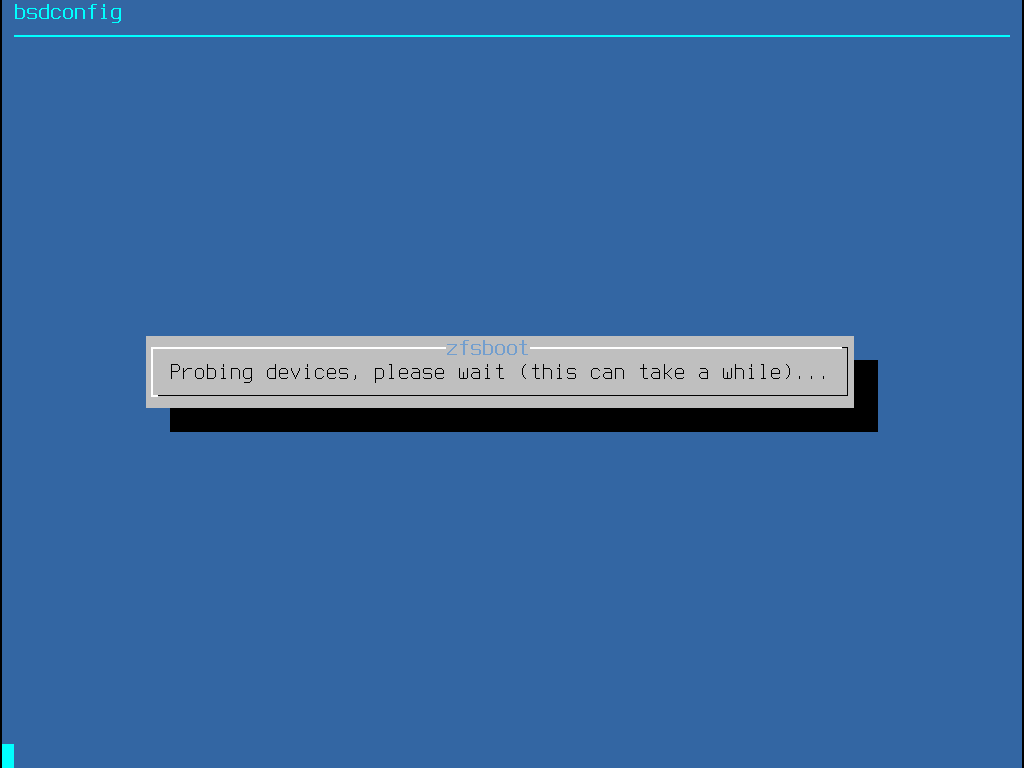

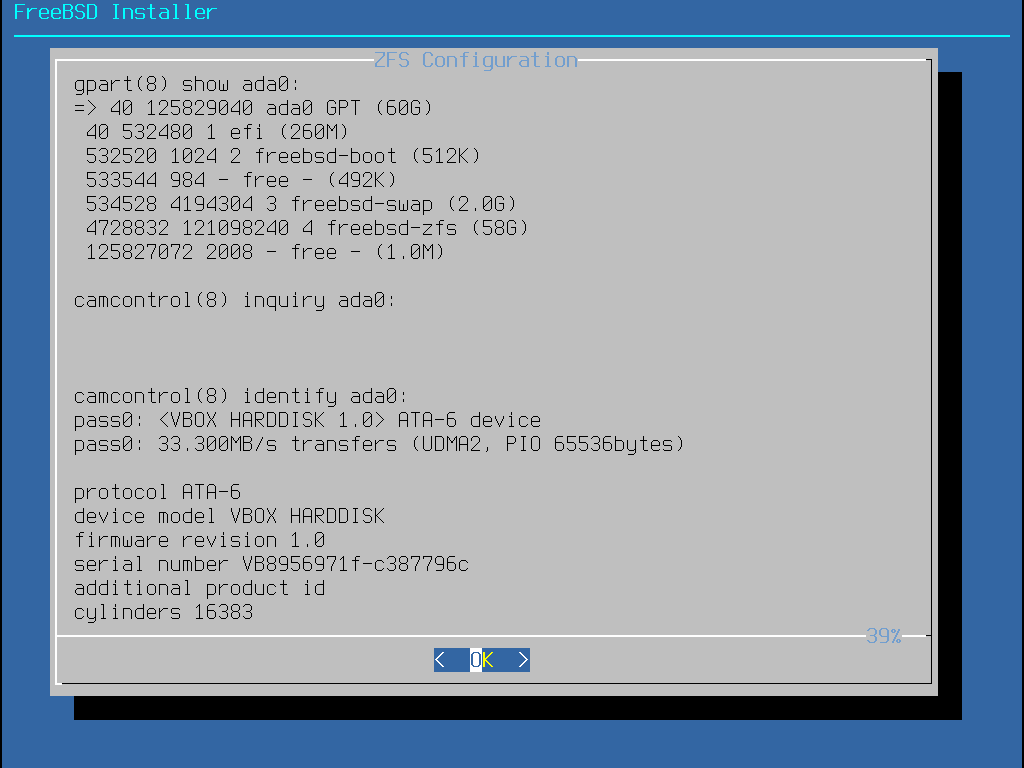

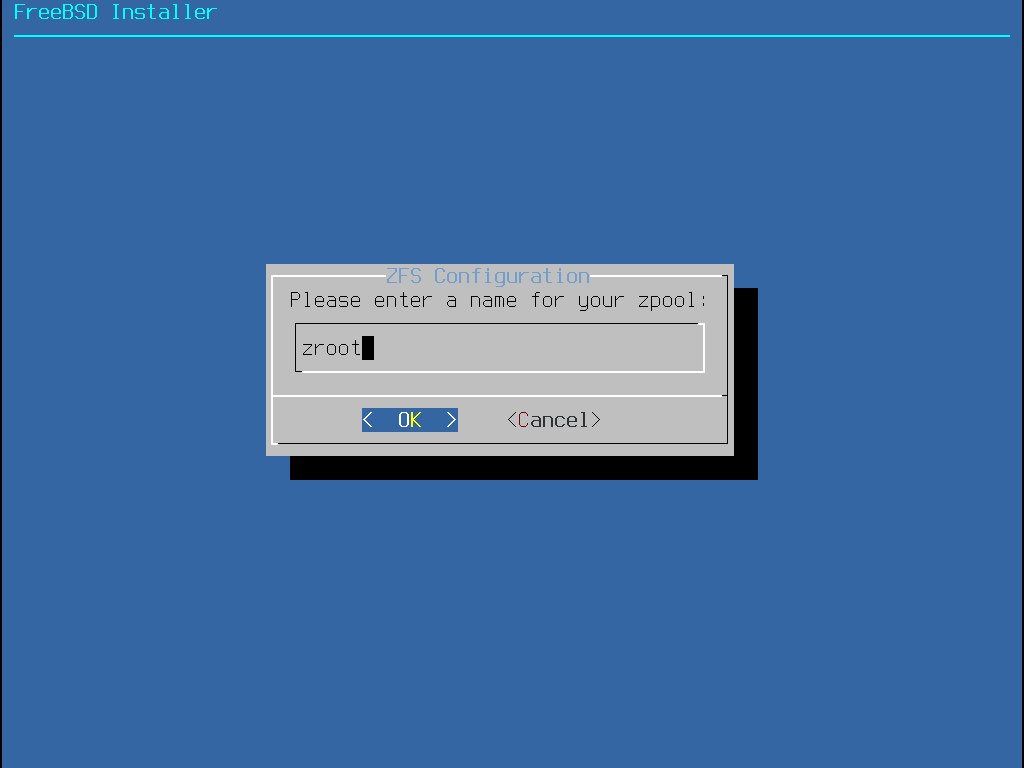

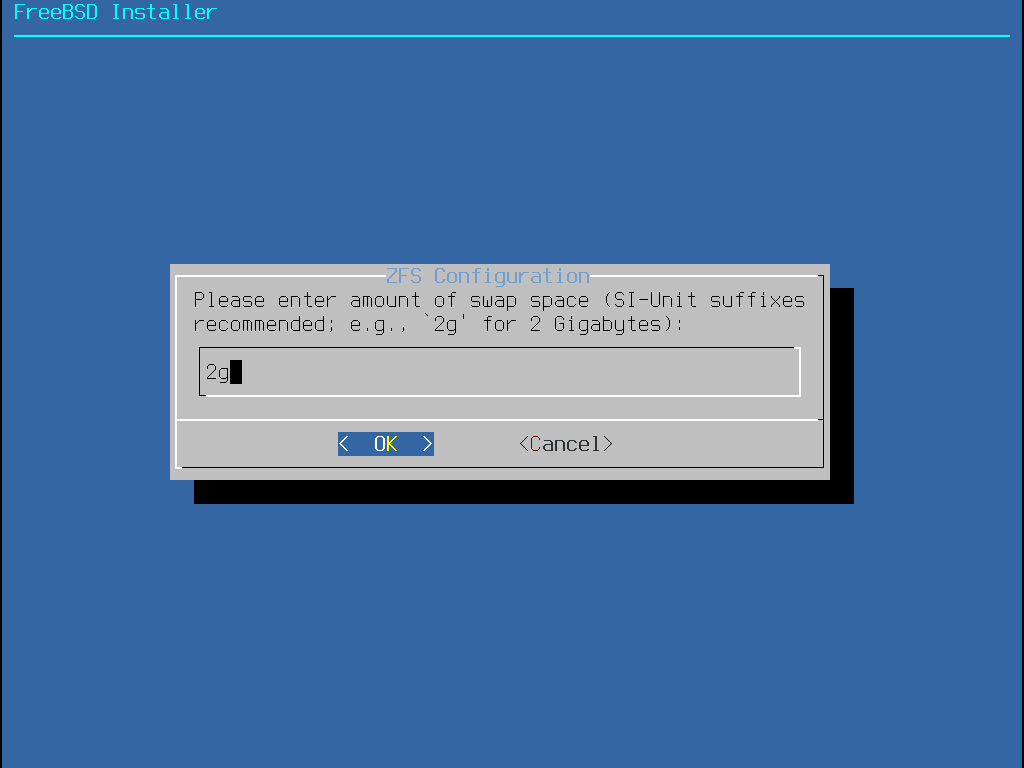

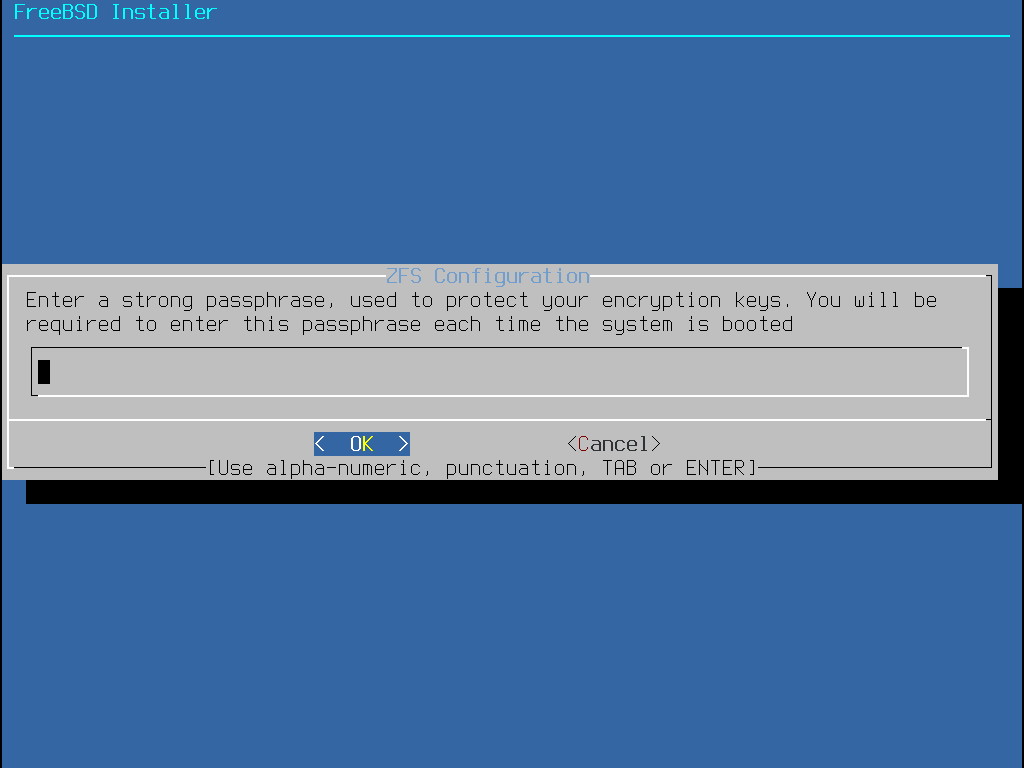

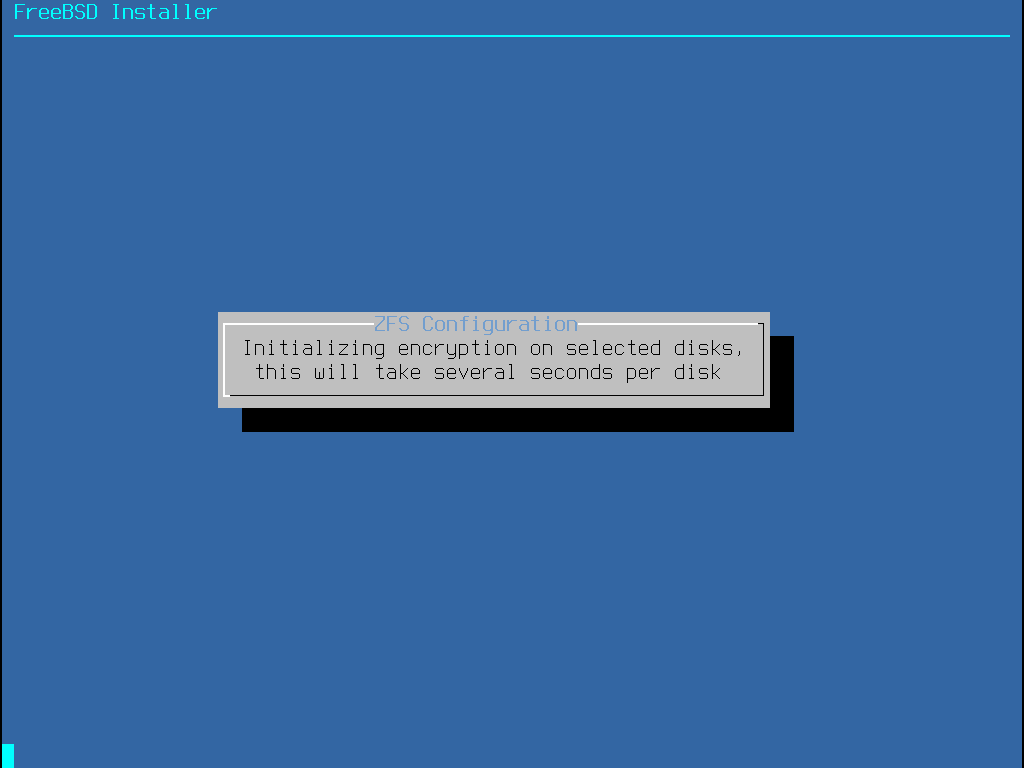

Этот режим разметки работает только с целыми дисками и полностью сотрёт все данные на диске. Основное меню настройки ZFS предоставляет несколько вариантов управления созданием пула.

Вот краткое описание пунктов этого меню: